이 문서에서는 Microsoft Entra 관리 센터, Microsoft Graph PowerShell 또는 Microsoft Graph API를 사용하여 사용자 및 그룹에 Microsoft Entra 역할을 할당하는 방법을 설명합니다. 또한 테넌트, 애플리케이션 등록 및 관리 단위 범위와 같은 다양한 범위에서 역할을 할당하는 방법에 대해서도 설명합니다.

사용자에게 직접 및 간접 역할 할당을 모두 할당할 수 있습니다. 사용자에게 그룹 멤버 자격으로 역할이 할당된 경우 사용자를 그룹에 추가하여 역할 할당을 추가합니다. 자세한 내용은 Microsoft Entra 그룹을 사용하여 역할 할당을 관리하는 방법에 대해 참조하세요.

Microsoft Entra ID에서 역할은 일반적으로 전체 테넌트에 적용하도록 할당됩니다. 그러나 애플리케이션 등록 또는 관리 단위와 같은 다양한 리소스에 대해 Microsoft Entra 역할을 할당할 수도 있습니다. 예를 들어 전체 테넌트가 아닌 특정 관리 단위에만 적용되도록 기술 지원팀 관리자 역할을 할당할 수 있습니다. 역할 할당이 적용되는 리소스를 범위라고도 합니다. 역할 할당의 범위를 제한하는 것은 기본 제공 및 사용자 지정 역할에 대해 지원됩니다. 범위에 대한 자세한 내용은 Microsoft Entra IDRBAC(역할 기반 액세스 제어) 개요를 참조하세요.

PIM의 Microsoft Entra 역할

Microsoft Entra ID P2 라이선스 및 PIM(Privileged Identity Management)있는 경우 역할 할당에 적합한 사용자를 만들거나 역할 할당의 시작 및 종료 시간을 정의하는 등 역할을 할당할 때 추가 기능이 있습니다. PIM에서 Microsoft Entra 역할을 할당하는 방법에 대한 자세한 내용은 다음 문서를 참조하세요.

필수 구성 요소

자세한 내용은 PowerShell 또는 Graph Explorer사용하기 위한 필수 구성 요소를 참조하세요.

테넌트 범위 내에서 역할을 할당하기

이 섹션에서는 테넌트 범위에서 역할을 할당하는 방법을 설명합니다.

권한 있는 역할 관리자로서 Microsoft Entra 관리 센터에 최소한 로그인하세요.

Entra ID>역할 및 관리자 페이지로 이동합니다.

역할 이름을 선택하여 역할을 엽니다. 역할 옆에 확인 표시를 추가하지 마세요.

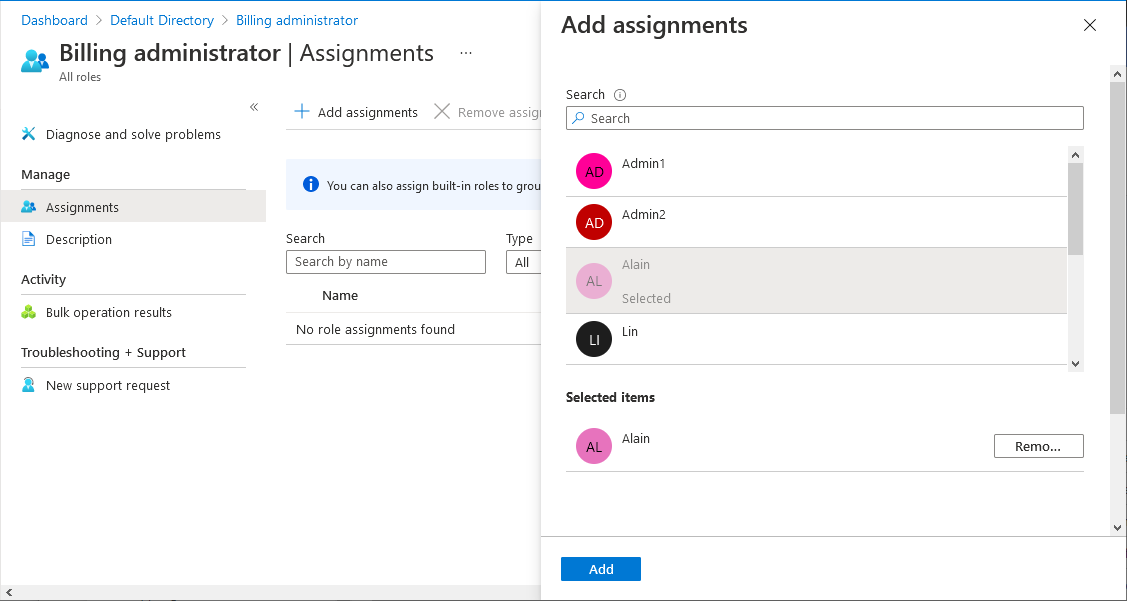

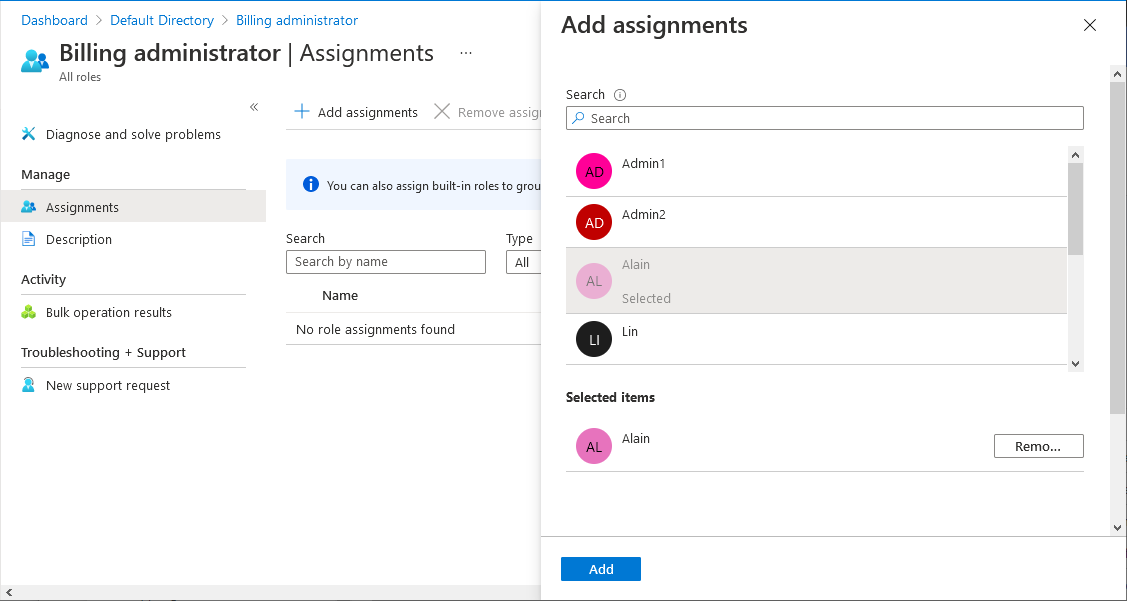

할당 추가를 선택한 다음, 이 역할에 할당하려는 사용자 또는 그룹을 선택합니다.

역할 할당 가능 그룹만 표시됩니다. 그룹이 나열되지 않은 경우 역할 할당 가능 그룹을 만들어야 합니다. 자세한 내용은 Microsoft Entra ID에서 역할 할당이 가능한 그룹을 생성하는 방법인 을 참조하세요.

사용 경험이 다음 스크린샷과 다른 경우 Microsoft Entra ID P2 및 PIM을 가지고 있을 수 있습니다. 자세한 내용은 권한 있는 ID 관리에서 Microsoft Entra 역할 할당하기를 참조하세요.

을 선택하고를 추가하여 역할을 할당하세요.

PowerShell을 사용하여 Microsoft Entra 역할을 할당하려면 다음 단계를 수행합니다.

PowerShell 창을 엽니다. 필요한 경우 Install-Module 사용하여 Microsoft Graph PowerShell을 설치합니다. 자세한 내용은 PowerShell 또는 Graph Explorer사용하기 위한 필수 구성 요소를 참조하세요.

Install-Module Microsoft.Graph -Scope CurrentUser

PowerShell 창에서 Connect-MgGraph 명령을 사용하여 테넌트에 로그인하세요.

Connect-MgGraph -Scopes "RoleManagement.ReadWrite.Directory"

사용자를 가져오기 위해 Get-MgUser를 사용하십시오.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"

Get-MgGroup 사용하여 역할 할당 가능 그룹을 가져옵니다.

$group = Get-MgGroup -Filter "DisplayName eq 'Contoso Helpdesk'"

할당할 역할을 가져오려면 Get-MgRoleManagementDirectoryRoleDefinition을(를) 사용하십시오.

모든 기본 제공 역할에 대한 역할 정의 ID 목록을 보려면Microsoft Entra 기본 제공 역할 참조하세요.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"

테넌트를 역할 할당 범위로 설정하세요.

$directoryScope = '/'

New-MgRoleManagementDirectoryRoleAssignment를 사용해서 역할을 할당합니다.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment `

-DirectoryScopeId $directoryScope -PrincipalId $user.Id `

-RoleDefinitionId $roleDefinition.Id

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment `

-DirectoryScopeId $directoryScope -PrincipalId $group.Id `

-RoleDefinitionId $roleDefinition.Id

역할을 할당할 수 있는 또 다른 방법은 다음과 같습니다.

$params = @{

"directoryScopeId" = "/"

"principalId" = $group.Id

"roleDefinitionId" = $roleDefinition.Id

}

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment -BodyParameter $params

다음 지침에 따라 Graph ExplorerMicrosoft Graph API를 사용하여 역할을 할당합니다.

Graph Explorer로그인하세요.

List users API를 사용하여 사용자를 조회합니다.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'

목록 그룹 API를 사용하여 역할 할당 가능 그룹을 가져옵니다.

GET https://graph.microsoft.com/v1.0/groups?$filter=displayName eq 'Contoso Helpdesk'

List unifiedRoleDefinitions API를 사용하여 할당하려는 역할을 가져옵니다.

모든 기본 제공 역할에 대한 역할 정의 ID 목록을 보려면Microsoft Entra 기본 제공 역할 참조하세요.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'

Create unifiedRoleAssignment API를 사용하여 역할을 할당합니다.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<Object ID of user or group>",

"roleDefinitionId": "<ID of role definition>",

"directoryScopeId": "/"

}

응답

HTTP/1.1 201 Created

Content-type: application/json

{

"@odata.context": "https://graph.microsoft.com/v1.0/$metadata#roleManagement/directory/roleAssignments/$entity",

"id": "<Role assignment ID>",

"roleDefinitionId": "<ID of role definition>",

"principalId": "<Object ID of user or group>",

"directoryScopeId": "/"

}

주체 또는 역할 정의가 없으면, 응답이 '찾을 수 없음'으로 반환됩니다.

응답

HTTP/1.1 404 Not Found

앱 등록 범위를 사용하여 역할 할당

기본 제공 역할 및 사용자 지정 역할은 기본적으로 테넌트 범위에서 할당되어 조직의 모든 앱 등록에 대한 액세스 권한을 부여합니다. 또한 사용자 지정 역할 및 일부 관련 기본 제공 역할(Microsoft Entra 리소스 유형에 따라 다름)도 단일 Microsoft Entra 리소스의 범위에서 할당할 수 있습니다. 이렇게 하면 사용자에게 두 번째 사용자 지정 역할을 만들지 않고도 단일 앱의 자격 증명 및 기본 속성을 업데이트할 수 있는 권한을 부여할 수 있습니다.

이 섹션에서는 애플리케이션 등록 범위에서 역할을 할당하는 방법을 설명합니다.

Microsoft Entra 관리 센터에 최소한 애플리케이션 개발자자격으로 로그인합니다.

Entra ID>앱 등록으로 이동합니다.

애플리케이션을 선택합니다. 검색 상자를 사용하여 원하는 앱을 찾을 수 있습니다.

테넌트에서 앱 등록의 전체 목록을 보려면 모든 애플리케이션 을 선택해야 할 수도 있습니다.

왼쪽 탐색 메뉴에서 역할 및 관리자 선택하여 앱 등록을 통해 할당할 수 있는 모든 역할 목록을 확인합니다.

원하는 역할을 선택합니다.

팁

여기에 Microsoft Entra 기본 제공 또는 사용자 지정 역할의 전체 목록이 표시되지 않습니다. 이것은 예상된 것입니다. 앱 등록 관리와 관련된 권한만 있는 역할을 보여 줍니다.

과제 추가를 선택한 후, 역할을 할당할 사용자 또는 그룹을 선택합니다.

추가를 선택하여 앱 등록에 지정된 범위의 역할을 할당합니다.

PowerShell을 사용하여 애플리케이션 범위에서 Microsoft Entra 역할을 할당하려면 다음 단계를 수행합니다.

PowerShell 창을 엽니다. 필요한 경우 Install-Module 사용하여 Microsoft Graph PowerShell을 설치합니다. 자세한 내용은 PowerShell 또는 Graph Explorer사용하기 위한 필수 구성 요소를 참조하세요.

Install-Module Microsoft.Graph -Scope CurrentUser

PowerShell 창에서 Connect-MgGraph 명령을 사용하여 테넌트에 로그인하세요.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"

사용자를 가져오기 위해 Get-MgUser를 사용하십시오.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"

사용자가 아닌 서비스 주체에 역할을 할당하려면 Get-MgServicePrincipal 명령을 사용합니다.

할당할 역할을 가져오려면 Get-MgRoleManagementDirectoryRoleDefinition을(를) 사용하십시오.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition `

-Filter "displayName eq 'Application Administrator'"

Get-MgApplication을 사용하여 역할 할당의 범위가 지정될 앱 등록을 가져옵니다.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'"

$directoryScope = '/' + $appRegistration.Id

New-MgRoleManagementDirectoryRoleAssignment를 사용해서 역할을 할당합니다.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment `

-DirectoryScopeId $directoryScope -PrincipalId $user.Id `

-RoleDefinitionId $roleDefinition.Id

다음 지침에 따라 Graph ExplorerMicrosoft Graph API를 사용하여 애플리케이션 범위에서 역할을 할당합니다.

Graph Explorer로그인하세요.

List users API를 사용하여 사용자를 조회합니다.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'

List unifiedRoleDefinitions API를 사용하여 할당하려는 역할을 가져옵니다.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'

목록 애플리케이션 API를 사용하여 역할 할당의 범위를 지정할 애플리케이션을 가져옵니다.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'

Create unifiedRoleAssignment API를 사용하여 역할을 할당합니다.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<Object ID of user>",

"roleDefinitionId": "<ID of role definition>",

"directoryScopeId": "/<Object ID of app registration>"

}

응답

HTTP/1.1 201 Created

메모

예를 들어, directoryScopeId는 관리 단위 섹션과 달리 /<ID>로 지정됩니다. 그것은 의도적으로입니다.

/<ID> 범위는 주체가 해당 Microsoft Entra 개체를 관리할 수 있음을 의미합니다.

/administrativeUnits/<ID> 범위는 관리자가 관리 단위 자체가 아니라, 관리자가 할당된 역할에 따라 관리 단위의 멤버를 관리할 수 있음을 의미합니다.

관리 단위 범위 내에서 역할 할당

Microsoft Entra ID에서 보다 세부적인 관리 제어를 위해 Microsoft Entra 역할을 하나 이상의 관리 단위에 제한된 범위로 할당할 수 있습니다. Microsoft Entra 역할이 관리 단위의 범위에서 할당된 경우 역할 권한은 관리 단위 자체의 멤버를 관리할 때만 적용되며 테넌트 전체 설정 또는 구성에는 적용되지 않습니다.

예를 들어 관리 단위의 범위에서 그룹 관리자 역할이 할당된 관리자는 관리 단위의 구성원인 그룹을 관리할 수 있지만 테넌트의 다른 그룹은 관리할 수 없습니다. 또한 만료 또는 그룹 명명 정책과 같은 그룹과 관련된 테넌트 수준 설정을 관리할 수 없습니다.

이 섹션에서는 관리 단위 범위를 사용하여 Microsoft Entra 역할을 할당하는 방법을 설명합니다.

필수 구성 요소

- 각 관리 단위 관리자에 대한 Microsoft Entra ID P1 또는 P2 라이선스

- 관리 단위 구성원에 대한 Microsoft Entra ID 무료 라이선스

- 권한 있는 역할 관리자

- PowerShell을 사용할 때 Microsoft Graph PowerShell 모듈

- Microsoft Graph API용 Graph Explorer를 사용하는 경우 관리자 동의

자세한 내용은 PowerShell 또는 Graph Explorer사용하기 위한 필수 구성 요소를 참조하세요.

관리 단위 범위로 할당할 수 있는 역할

다음의 Microsoft Entra 역할은 관리 단위 범위에서 할당할 수 있습니다. 또한 사용자 지정 역할의 권한에 사용자, 그룹 또는 디바이스와 관련된 권한이 하나 이상 포함되어 있는 한 사용자 지정 역할 관리 단위 범위로 할당할 수 있습니다.

| 역할 |

묘사 |

|

인증 관리자 |

할당된 관리 단위에서만 관리자가 아닌 사용자에 대한 인증 방법 정보를 보고, 설정하고, 재설정할 수 있습니다. |

|

특성 할당 관리자 |

관리 단위 내의 사용자 또는 서비스 주체에 대한 사용자 지정 보안 특성 할당(모든 특성 집합에서)을 읽고 업데이트할 수 있습니다. |

|

속성 할당 읽기 도구 |

관리 단위 내의 사용자 또는 서비스 주체에 대한 사용자 지정 보안 특성(모든 특성 집합에서)을 읽을 수 있습니다. |

|

클라우드 디바이스 관리자 |

Microsoft Entra ID에서 디바이스를 관리하기 위한 액세스가 제한됩니다. |

|

그룹 관리자 |

할당된 관리 단위에서만 그룹의 모든 측면을 관리할 수 있습니다. |

|

기술 지원팀 관리자 |

할당된 관리 단위에서 관리자가 아닌 사용자에 대해서만 암호를 재설정할 수 있습니다. |

|

라이선스 관리자 |

관리 단위 내에서만 라이선스 할당을 할당, 제거 및 업데이트할 수 있습니다. |

|

암호 관리자 |

할당된 관리 단위 내에서만 관리자가 아닌 사용자에 대한 암호를 재설정할 수 있습니다. |

|

프린터 관리자 |

프린터 및 프린터 커넥터를 관리할 수 있습니다. 자세한 내용은 프린터 관리 위임 - 유니버설 인쇄을 참조하세요. |

|

권한 있는 인증 관리자 |

모든 사용자(관리자 또는 비관리자)에 대한 인증 방법 정보를 보고, 설정하고, 재설정하는 데 액세스할 수 있습니다. |

|

SharePoint 관리자 |

할당된 관리 단위에서만 Microsoft 365 그룹을 관리할 수 있습니다. 관리 단위의 Microsoft 365 그룹과 연결된 SharePoint 사이트의 경우 Microsoft 365 관리 센터를 사용하여 사이트 속성(사이트 이름, URL 및 외부 공유 정책)을 업데이트할 수도 있습니다. SharePoint 관리 센터 또는 SharePoint API를 사용하여 사이트를 관리할 수 없습니다. |

|

Teams 관리자 |

할당된 관리 단위에서만 Microsoft 365 그룹을 관리할 수 있습니다. Microsoft 365 관리 센터에서 할당된 관리 단위의 그룹과 연결된 팀에 대해서만 팀 구성원을 관리할 수 있습니다. Teams 관리 센터를 사용할 수 없습니다. |

|

Teams 디바이스 관리자 |

Teams 인증 디바이스에서 관리 관련 작업을 수행할 수 있습니다. |

|

사용자 관리자 |

할당된 관리 단위 내에서만 제한된 관리자에 대한 암호 재설정을 포함하여 사용자 및 그룹의 모든 측면을 관리할 수 있습니다. 현재 사용자의 프로필 사진을 관리할 수 없습니다. |

| 사용자 지정 역할 |

사용자 지정 역할의 정의에 따라 사용자, 그룹 또는 디바이스에 적용되는 작업을 수행할 수 있습니다. |

특정 역할 권한은 관리 단위의 범위로 할당된 경우 비지정자 사용자에게만 적용됩니다. 즉, 관리 단위 범위의 지원팀 관리자는 사용자가 관리자 역할이 없는 경우에만 해당 관리 단위 사용자의 암호를 재설정할 수 있습니다. 작업의 대상이 다른 관리자인 경우 다음 사용 권한 목록이 제한됩니다.

- 사용자 인증 방법 읽기 및 수정 또는 사용자 암호 재설정

- 전화 번호, 대체 전자 메일 주소 또는 OAuth(Open Authorization) 비밀 키와 같은 중요한 사용자 속성 수정

- 사용자 계정 삭제 또는 복원

관리 단위 범위로 할당할 수 있는 보안 주체

관리 단위 범위가 있는 역할에 다음 보안 주체를 할당할 수 있습니다.

- 사용자

- Microsoft Entra에서 역할을 할당할 수 있는 그룹

- 서비스 주체

서비스 주체 및 게스트 사용자

서비스 주체 및 게스트 사용자는 개체를 읽을 수 있는 해당 권한이 함께 할당되지 않는 한 관리 단위에 범위가 지정된 역할 할당을 사용할 수 없습니다. 서비스 주체와 게스트 사용자는 기본적으로 디렉터리 읽기 권한을 받지 않으므로 관리 작업을 수행하는 데 필요합니다. 서비스 프린시플 또는 게스트 사용자가 관리 단위에 범위가 지정된 역할 할당을 사용할 수 있도록 하려면 테넌트 범위에서 디렉터리 읽기 권한자 역할(또는 읽기 권한이 포함된 다른 역할)을 할당해야 합니다.

현재는 관리 단위로 범위가 지정된 디렉터리 읽기 권한을 할당할 수 없습니다. 사용자의 기본 사용 권한에 대한 자세한 내용은기본 사용자 권한을 참조하세요.

관리 단위 범위 내에서 역할 할당

이 섹션에서는 관리 단위 범위에서 역할을 할당하는 방법을 설명합니다.

권한 있는 역할 관리자로서 Microsoft Entra 관리 센터에 최소한 로그인하세요.

Entra ID>역할 및 관리자>관리자 단위로 이동합니다.

관리 단위를 선택합니다.

왼쪽 탐색 메뉴에서 역할 및 관리자 선택하여 관리 단위를 통해 할당할 수 있는 모든 역할 목록을 확인합니다.

원하는 역할을 선택합니다.

팁

여기에 Microsoft Entra 기본 제공 또는 사용자 지정 역할의 전체 목록이 표시되지 않습니다. 이것은 예상된 것입니다. 관리 단위 내에서 지원되는 개체와 관련된 권한이 있는 역할을 보여 줍니다. 관리 단위 내에서 지원되는 개체 목록을 보려면 Microsoft Entra ID관리 단위를 참조하세요.

과제 추가를 선택한 후, 역할을 할당할 사용자 또는 그룹을 선택합니다.

을 선택하고을 추가하여 관리 단위에 범위가 지정된 역할을 할당합니다.

PowerShell을 사용하여 관리 단위 범위에서 Microsoft Entra 역할을 할당하려면 다음 단계를 수행합니다.

PowerShell 창을 엽니다. 필요한 경우 Install-Module 사용하여 Microsoft Graph PowerShell을 설치합니다. 자세한 내용은 PowerShell 또는 Graph Explorer사용하기 위한 필수 구성 요소를 참조하세요.

Install-Module Microsoft.Graph -Scope CurrentUser

PowerShell 창에서 Connect-MgGraph 명령을 사용하여 테넌트에 로그인하세요.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"

사용자를 가져오기 위해 Get-MgUser를 사용하십시오.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"

할당할 역할을 가져오려면 Get-MgRoleManagementDirectoryRoleDefinition을(를) 사용하십시오.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition `

-Filter "displayName eq 'User Administrator'"

Get-MgDirectoryAdministrativeUnit를 사용하여 역할 할당의 범위를 지정할 관리 단위를 얻습니다.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'"

$directoryScope = '/administrativeUnits/' + $adminUnit.Id

New-MgRoleManagementDirectoryRoleAssignment를 사용해서 역할을 할당합니다.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment `

-DirectoryScopeId $directoryScope -PrincipalId $user.Id `

-RoleDefinitionId $roleDefinition.Id

다음 지침에 따라 Graph ExplorerMicrosoft Graph API를 사용하여 관리 단위 범위에서 역할을 할당합니다.

unifiedRoleAssignment API를 생성하여 역할 할당

Graph Explorer로그인하세요.

List users API를 사용하여 사용자를 조회합니다.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'

List unifiedRoleDefinitions API를 사용하여 할당하려는 역할을 가져옵니다.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'

List administrativeUnits API를 사용하여 역할 할당 범위로 지정할 관리 단위를 가져옵니다.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'

Create unifiedRoleAssignment API를 사용하여 역할을 할당합니다.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments

{

"@odata.type": "#microsoft.graph.unifiedRoleAssignment",

"principalId": "<Object ID of user>",

"roleDefinitionId": "<ID of role definition>",

"directoryScopeId": "/administrativeUnits/<Object ID of administrative unit>"

}

응답

HTTP/1.1 201 Created

역할이 지원되지 않으면 응답이 잘못된 요청으로 간주됩니다.

HTTP/1.1 400 Bad Request

{

"odata.error":

{

"code":"Request_BadRequest",

"message":

{

"message":"The given built-in role is not supported to be assigned to a single resource scope."

}

}

}

메모

이 예제에서 directoryScopeId는 /administrativeUnits/<ID>대신 /<ID>로 지정됩니다. 그것은 의도적으로입니다.

/administrativeUnits/<ID> 범위는 주체가 할당된 역할에 따라 행정 단위의 멤버를 관리할 수 있음을 의미하며, 행정 단위 자체를 관리하는 것은 아닙니다.

/<ID> 범위는 주체가 Microsoft Entra 개체를 스스로 관리할 수 있음을 나타냅니다. 앱 등록 섹션에서, 범위가 /<ID>인 것을 볼 수 있습니다. 이는 앱 등록에 대해 범위가 지정된 역할이 개체 자체를 관리할 수 있는 권한을 부여하기 때문입니다.

scopedRoleMember API 추가를 사용하여 역할 할당

또는 scopedRoleMember API를 추가하여 관리 단위 범위가 있는 역할을 할당할 수 있습니다.

요청

POST /directory/administrativeUnits/{admin-unit-id}/scopedRoleMembers

몸

{

"roleId": "roleId-value",

"roleMemberInfo": {

"id": "id-value"

}

}

다음 단계