Azure Portal을 사용하여 백 엔드 서버에 가상 머신을 사용하는 TLS 종료를 위한 인증서로 애플리케이션 게이트웨이 를 구성할 수 있습니다.

이 튜토리얼에서는 다음을 배우게 됩니다:

- 자체 서명된 인증서 만들기

- 인증서가 있는 애플리케이션 게이트웨이 만들기

- 백 엔드 서버로 사용되는 가상 머신 만들기

- 애플리케이션 게이트웨이 테스트

Azure 구독이 없는 경우, 시작하기 전에 무료 계정을 만드십시오.

비고

Azure Az PowerShell 모듈을 사용하여 Azure와 상호 작용하는 것이 좋습니다. 시작하려면 Azure PowerShell 설치를 참조하세요. Az PowerShell 모듈로 마이그레이션하는 방법에 대한 자세한 내용은 Azure PowerShell을 AzureRM에서 Azure로 마이그레이션을 참조하세요.

필수 조건

- Azure 구독

자체 서명된 인증서 만들기

이 섹션에서는 New-SelfSignedCertificate 를 사용하여 자체 서명된 인증서를 만듭니다. 애플리케이션 게이트웨이에 대한 수신기를 만들 때 Azure Portal에 인증서를 업로드합니다.

로컬 컴퓨터에서 관리자 권한으로 Windows PowerShell 창을 엽니다. 다음 명령을 실행하여 인증서를 만듭니다.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

다음과 같은 응답이 표시됩니다.

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

인증서에서 pfx 파일을 내보내려면 반환된 지문과 함께 Export-PfxCertificate 를 사용합니다. 지원되는 PFX 알고리즘은 PFXImportCertStore 함수에 나열됩니다. 암호 길이가 4-12자인지 확인합니다.

$pwd = ConvertTo-SecureString -String <your password> -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

Azure에 로그인

Azure Portal에 로그인합니다.

애플리케이션 게이트웨이 만들기

Azure Portal 메뉴에서 + 리소스>네트워킹>Application Gateway 만들기를 선택하거나 포털 검색 상자에서 Application Gateway 를 검색합니다.

선택하고생성합니다.

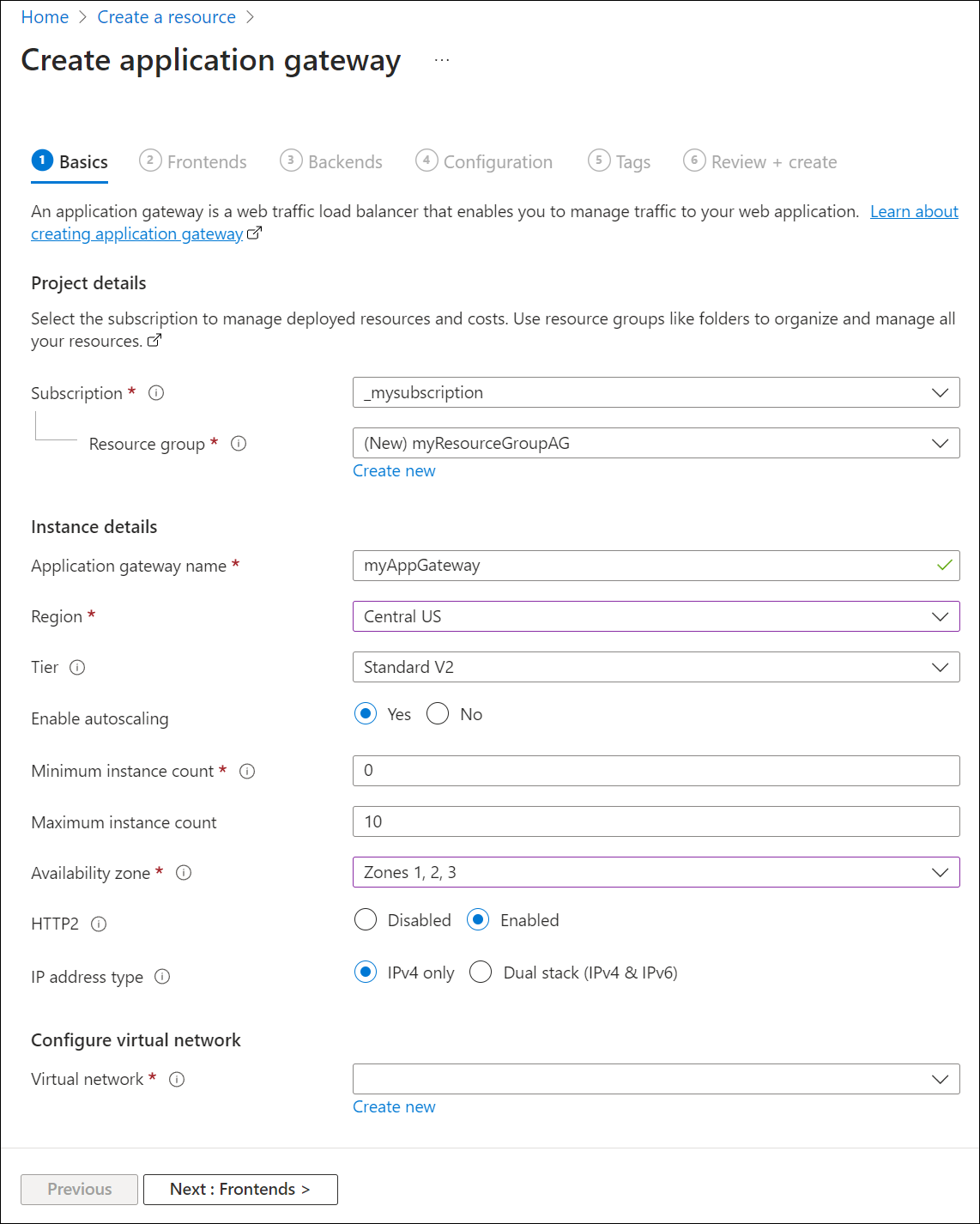

기본 사항 탭

기본 사항 탭에서 다음 값을 입력하거나 선택합니다.

리소스 그룹: 리소스 그룹에 대해 myResourceGroupAG 를 선택합니다. 없는 경우 새로 만들기 를 선택하여 만듭니다.

애플리케이션 게이트웨이 이름: 애플리케이션 게이트웨이의 이름으로 myAppGateway 를 입력합니다.

Azure가 사용자가 만든 리소스 간에 통신하려면 가상 네트워크가 필요합니다. 새 가상 네트워크를 만들거나 기존 가상 네트워크를 사용할 수 있습니다. 이 예제에서는 애플리케이션 게이트웨이를 만드는 동시에 새 가상 네트워크를 만듭니다. Application Gateway 인스턴스는 별도의 서브넷에 만들어집니다. 이 예제에서는 두 개의 서브넷을 만듭니다. 하나는 애플리케이션 게이트웨이용이고, 다른 하나는 백 엔드 서버용입니다.

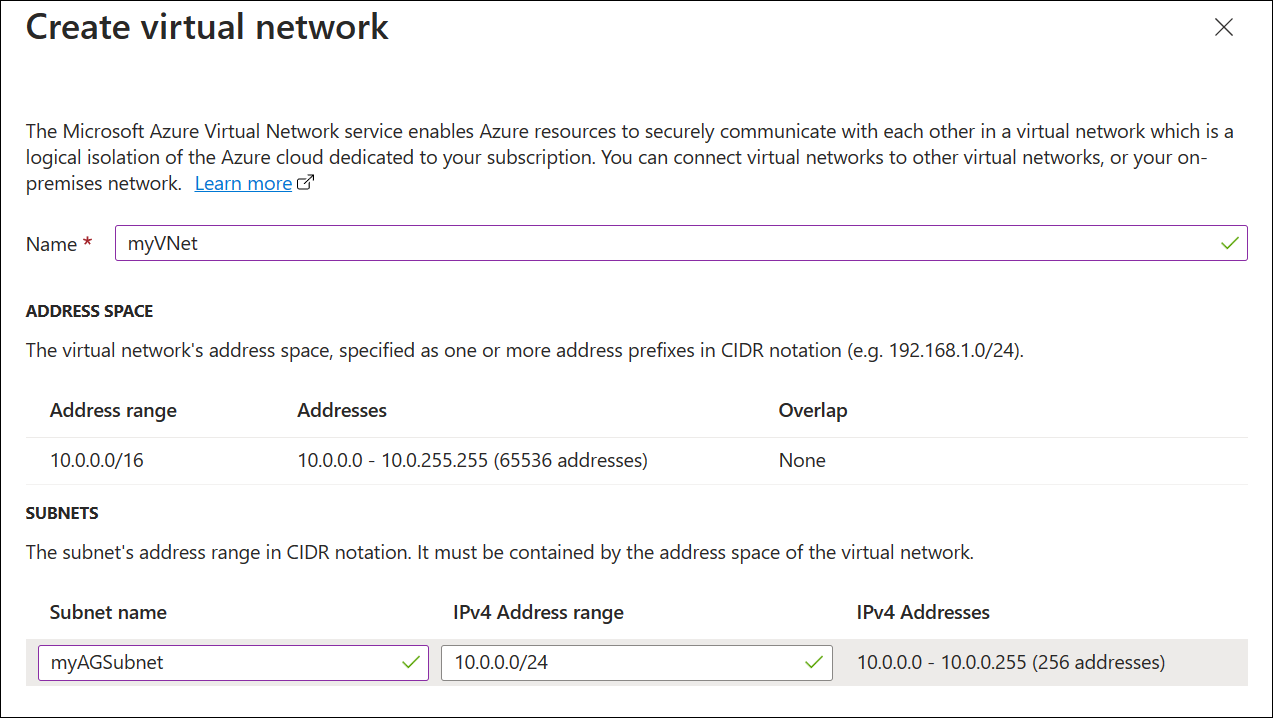

가상 네트워크 구성에서 새로 만들기를 선택하여 새 가상 네트워크를 만듭니다. 열리는 가상 네트워크 만들기 창에서 다음 값을 입력하여 가상 네트워크와 두 개의 서브넷을 만듭니다.

이름: 가상 네트워크 이름으로 myVNet 을 입력합니다.

서브넷 이름 (Application Gateway 서브넷): 서브넷 그리드에 Default라는 서브넷이 표시됩니다. 이 서브넷의 이름을 myAGSubnet으로 변경합니다.

애플리케이션 게이트웨이 서브넷은 애플리케이션 게이트웨이만 포함할 수 있습니다. 다른 리소스는 허용되지 않습니다.서브넷 이름(백 엔드 서버 서브넷): 서브넷 그리드의 두 번째 행에서 서브넷 이름 열에 myBackendSubnet을 입력합니다.

주소 범위 (백 엔드 서버 서브넷): 서브넷 그리드의 두 번째 행에서 myAGSubnet의 주소 범위와 겹치지 않는 주소 범위를 입력합니다. 예를 들어 myAGSubnet의 주소 범위가 10.0.0.0/24인 경우 myBackendSubnet의 주소 범위에 10.0.1.0/24를 입력합니다.

확인을 선택하여 가상 네트워크 만들기 창을 닫고 가상 네트워크 설정을 저장합니다.

기본 사항 탭에서 다른 설정의 기본값을 그대로 적용한 다음, 다음: 프런트 엔드를 선택합니다.

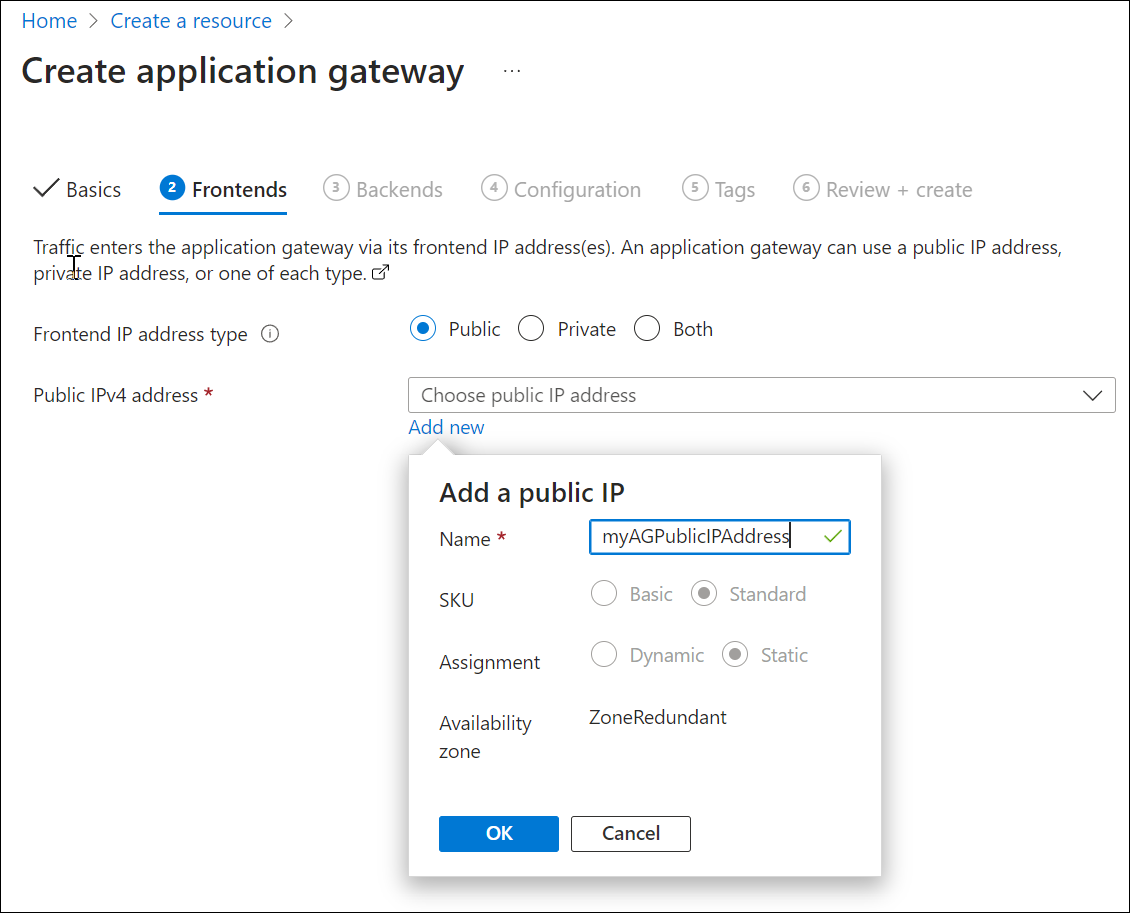

프런트 엔드 탭

프런트 엔드 탭에서 프런트 엔드 IP 주소 유형이 공용으로 설정되어 있는지 확인합니다.

사용 사례에 따라 프런트 엔드 IP를 공용 또는 프라이빗으로 구성할 수 있습니다. 이 예제에서는 공용 프런트 엔드 IP를 선택합니다.비고

Application Gateway v2 SKU의 경우 공용 프런트 엔드 IP 구성만 선택할 수 있습니다. 프라이빗 프런트 엔드 IP 구성은 현재 이 v2 SKU에 대해 사용하도록 설정되지 않았습니다.

공용 IP 주소에 대해 새로 추가 를 선택하고 공용 IP 주소 이름에 myAGPublicIPAddress 를 입력한 다음 확인을 선택합니다.

다음: 백 엔드를 선택합니다.

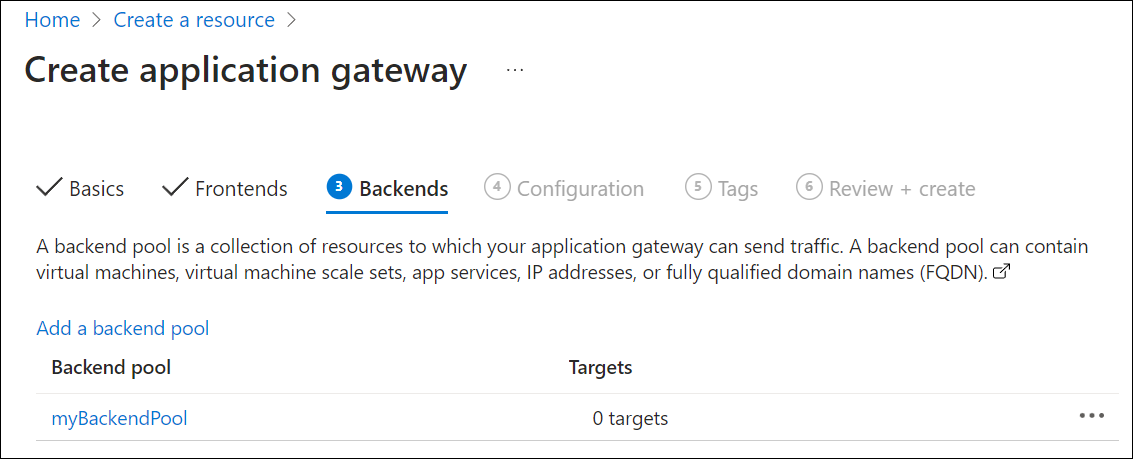

백 엔드 탭

백 엔드 풀은 요청을 제공하는 백 엔드 서버로 요청을 라우팅하는 데 사용됩니다. 백 엔드 풀은 NIC, 가상 머신 확장 집합, 공용 IP, 내부 IP, FQDN(정규화된 도메인 이름) 및 Azure App Service와 같은 다중 테넌트 백 엔드로 구성될 수 있습니다. 이 예제에서는 Application Gateway를 사용하여 빈 백 엔드 풀을 만든 다음 백 엔드 풀에 백 엔드 대상을 추가합니다.

백 엔드 탭에서 백 엔드 풀 추가를 선택합니다.

열리는 백 엔드 풀 추가 창에서 다음 값을 입력하여 빈 백 엔드 풀을 만듭니다.

- 이름: 백 엔드 풀의 이름으로 myBackendPool 을 입력합니다.

- 대상 없이 백 엔드 풀 추가: 예를 선택하여 대상이 없는 백 엔드 풀을 만듭니다. 애플리케이션 게이트웨이를 만든 후 백 엔드 대상을 추가합니다.

백 엔드 풀 추가 창에서 추가를 선택하여 백 엔드 풀 구성을 저장하고 백 엔드 탭으로 돌아갑니다.

백 엔드 탭에서 다음: 구성을 선택합니다.

구성 탭

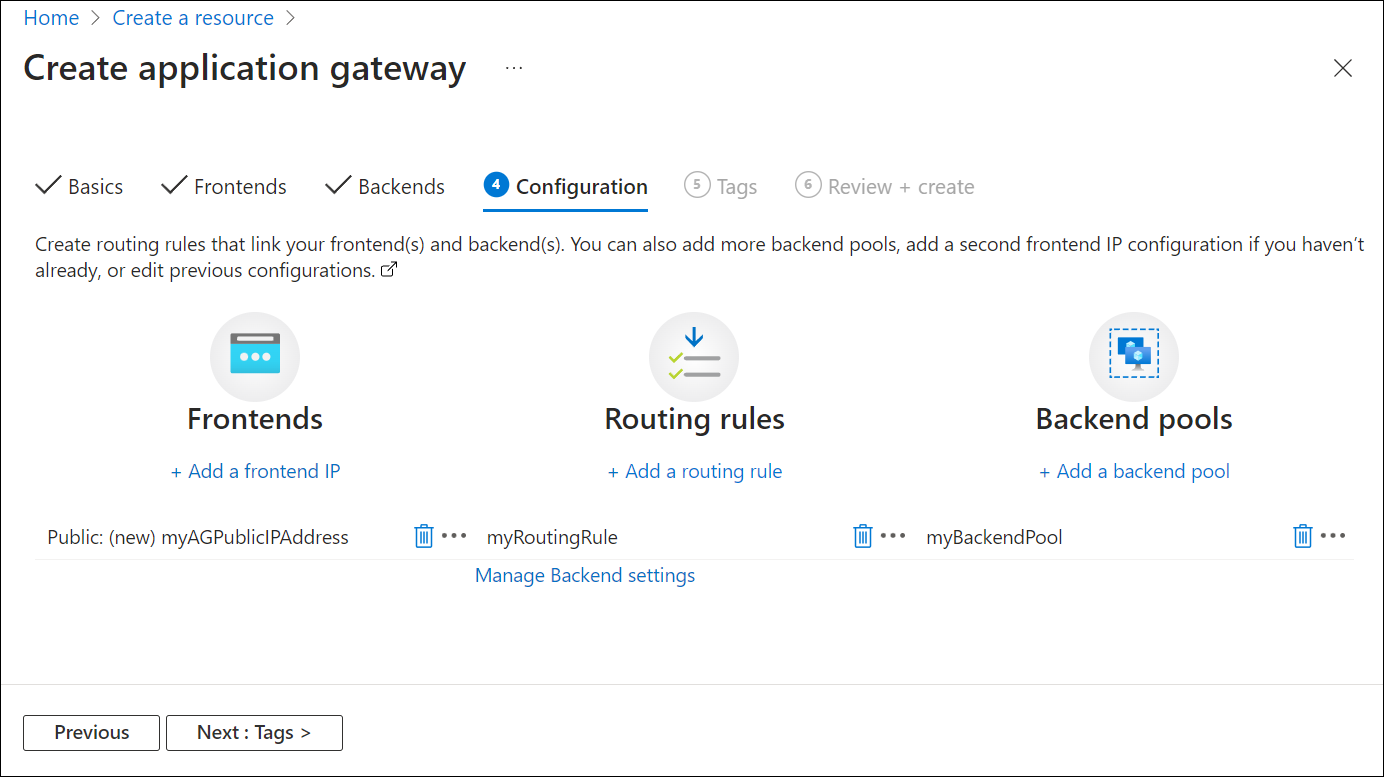

구성 탭에서 라우팅 규칙을 사용하여 만든 프런트 엔드 및 백 엔드 풀을 연결합니다.

라우팅 규칙 열에서 라우팅 규칙 추가를 선택합니다.

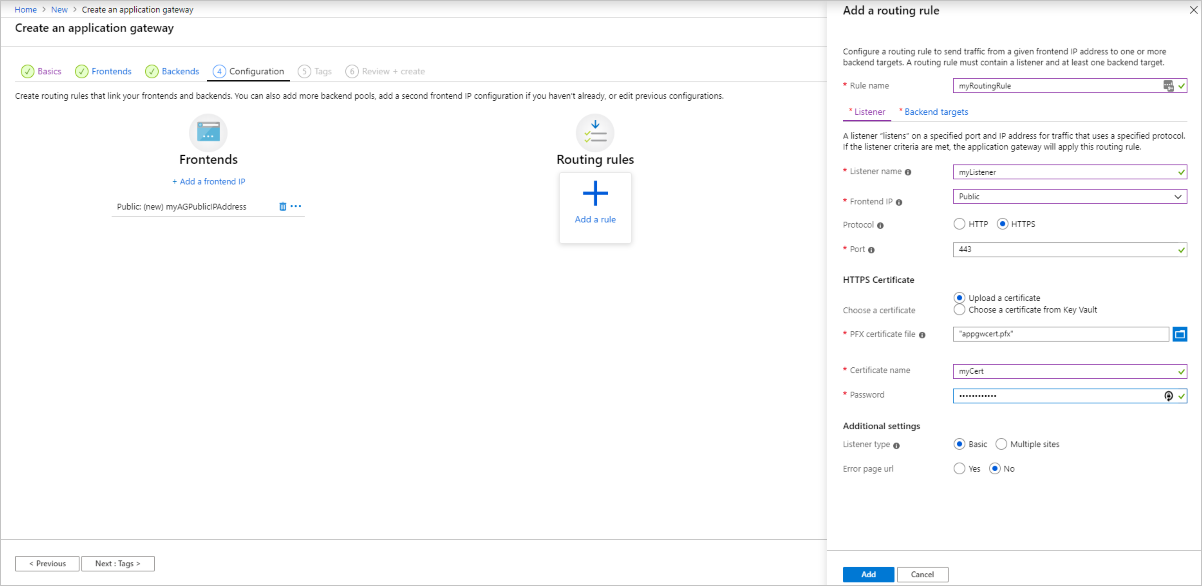

열리는 라우팅 규칙 추가 창에서 규칙 이름으로myRoutingRule을 입력합니다.

라우팅 규칙에는 수신기가 필요합니다. 라우팅 규칙 추가 창 내의 수신기 탭에서 수신기에 대해 다음 값을 입력합니다.

- 수신기 이름: 수신기 이름에 myListener 를 입력합니다.

- 프런트 엔드 IP: 공용 을 선택하여 프런트 엔드에 대해 만든 공용 IP를 선택합니다.

- 프로토콜: HTTPS를 선택합니다.

- 포트: 포트에 대해 443이 입력되었는지 확인합니다.

HTTPS 설정에서:

인증서 선택 - 인증서 업로드를 선택합니다.

PFX 인증서 파일 - 이전에 만든 c:\appgwcert.pfx 파일을 찾아 선택합니다.

인증서 이름 - 인증서 이름 에 mycert1 을 입력합니다.

암호 - 인증서를 만드는 데 사용한 암호를 입력합니다.

수신기 탭의 다른 설정에 대한 기본값을 적용한 다음, 백 엔드 대상 탭을 선택하여 나머지 라우팅 규칙을 구성합니다.

백 엔드 대상 탭에서 백 엔드 대상에 대해 myBackendPool을 선택합니다.

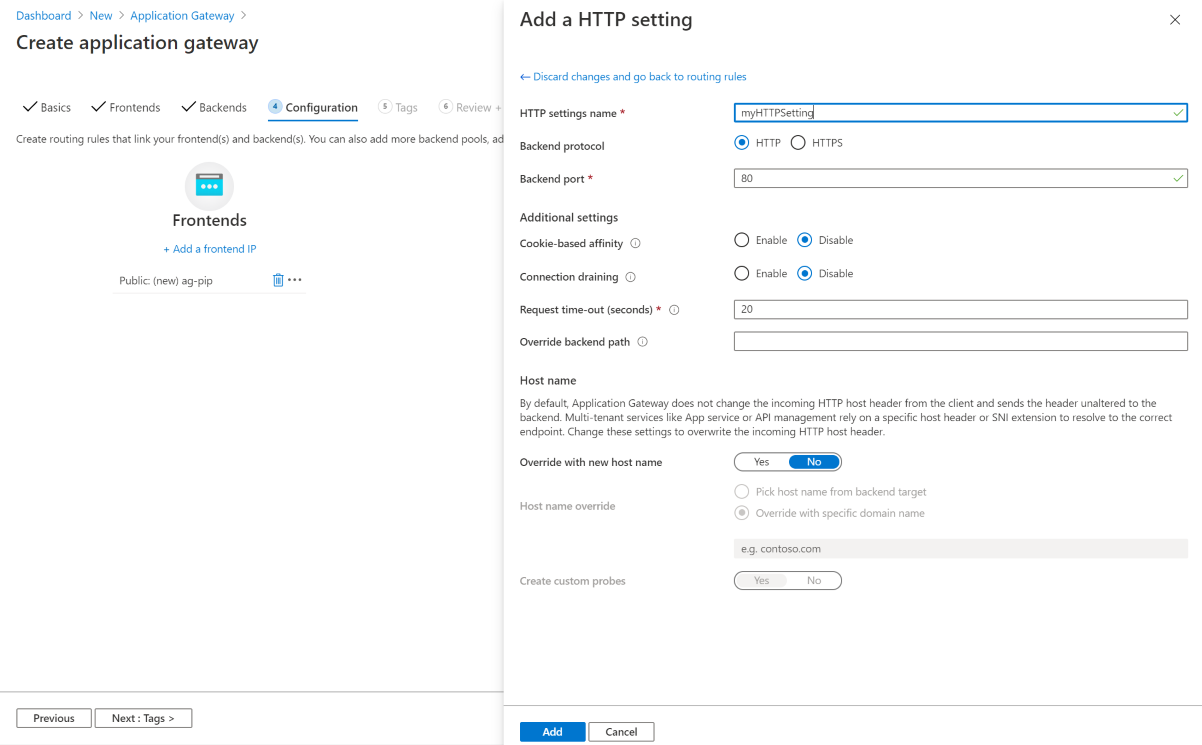

HTTP 설정의 경우 새로 추가를 선택하여 새 HTTP 설정을 만듭니다. HTTP 설정은 라우팅 규칙의 동작을 결정합니다. 열리는 HTTP 설정 추가 창에서 HTTP 설정 이름에 대한 myHTTPSetting을 입력합니다. HTTP 추가 설정 창에서 다른 설정에 대한 기본값을 적용한 다음 추가를 선택하여 라우팅 규칙 추가 창으로 돌아갑니다.

라우팅 규칙 추가 창에서추가를 선택하여 라우팅 규칙을 저장하고 구성 탭으로 돌아갑니다.

다음: 태그를 선택한 다음 다음: 검토 + 만들기를 선택합니다.

리뷰 및 생성 탭

검토 + 만들기 탭에서 설정을 검토한 다음 만들기를 선택하여 가상 네트워크, 공용 IP 주소 및 애플리케이션 게이트웨이를 만듭니다. Azure에서 애플리케이션 게이트웨이를 만드는 데 몇 분 정도 걸릴 수 있습니다. 다음 섹션으로 이동하기 전에 배포가 성공적으로 완료될 때까지 기다립니다.

백 엔드 대상 추가

이 예제에서는 가상 머신을 대상 백 엔드로 사용합니다. 기존 가상 머신을 사용하거나 새 가상 머신을 만들 수 있습니다. Azure에서 애플리케이션 게이트웨이에 대한 백 엔드 서버로 사용하는 두 개의 가상 머신을 만듭니다.

이렇게 하려면 다음을 수행합니다.

- 백 엔드 서버로 사용할 두 개의 새 VM인 myVM 및 myVM2를 만듭니다.

- 가상 머신에 IIS를 설치하여 애플리케이션 게이트웨이가 성공적으로 생성되었는지 확인합니다.

- 백 엔드 서버를 백 엔드 풀에 추가합니다.

가상 머신 만들기

Azure Portal 메뉴에서 + 리소스컴퓨팅>Windows Server 2016 데이터 센터>를 선택하거나 포털 검색 상자에서 Windows Server를 검색하고 Windows Server 2016 Datacenter를 선택합니다.

선택하고생성합니다.

Application Gateway는 백 엔드 풀에서 사용되는 모든 유형의 가상 머신으로 트래픽을 라우팅할 수 있습니다. 이 예제에서는 Windows Server 2016 Datacenter를 사용합니다.

다음 가상 머신 설정에 대한 기본 사항 탭에 다음 값을 입력합니다.

- 리소스 그룹: 리소스 그룹 이름으로 myResourceGroupAG 를 선택합니다.

- 가상 머신 이름: 가상 머신의 이름으로 myVM 을 입력합니다.

- 사용자 이름: 관리자 사용자 이름의 이름을 입력합니다.

- 암호: 관리자 계정의 암호를 입력합니다.

다른 기본값을 적용하고 다음: 디스크를 선택합니다.

디스크 탭 기본값 을 적용한 다음 다음: 네트워킹을 선택합니다.

네트워킹 탭에서 가상 네트워크에대해 myVNet이 선택되어 있고 서브넷이 myBackendSubnet으로 설정되어 있는지 확인합니다. 다른 기본값을 적용하고 다음: 관리를 선택합니다.

Application Gateway는 가상 네트워크 외부의 인스턴스와 통신할 수 있지만 IP 연결이 있는지 확인해야 합니다.

관리 탭에서 부팅 진단을사용 안 함으로 설정합니다. 다른 기본값을 적용한 다음 검토 + 만들기를 선택합니다.

검토 + 만들기 탭에서 설정을 검토하고 유효성 검사 오류를 수정한 다음 만들기를 선택합니다.

계속하기 전에 배포가 완료되기를 기다립니다.

테스트를 위해 IIS 설치

이 예제에서는 Azure가 애플리케이션 게이트웨이를 성공적으로 생성했는지 확인하기 위해서만 가상 머신에 IIS를 설치합니다.

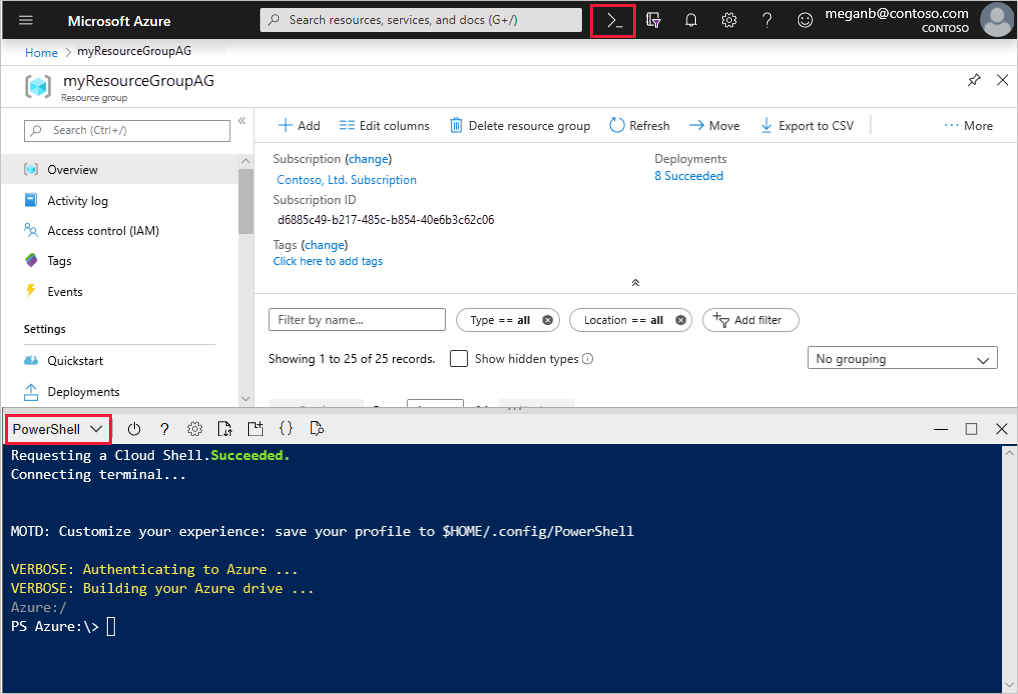

Azure PowerShell을 엽니다. 이렇게 하려면 Azure Portal의 위쪽 탐색 모음에서 Cloud Shell 을 선택한 다음, 드롭다운 목록에서 PowerShell 을 선택합니다.

환경에 대한 위치 설정을 변경한 다음, 다음 명령을 실행하여 가상 머신에 IIS를 설치합니다.

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location <location>이전에 완료한 단계를 사용하여 두 번째 가상 머신을 만들고 IIS를 설치합니다. 가상 머신 이름 및 Set-AzVMExtension cmdlet의 VMName 설정에 myVM2를 사용합니다.

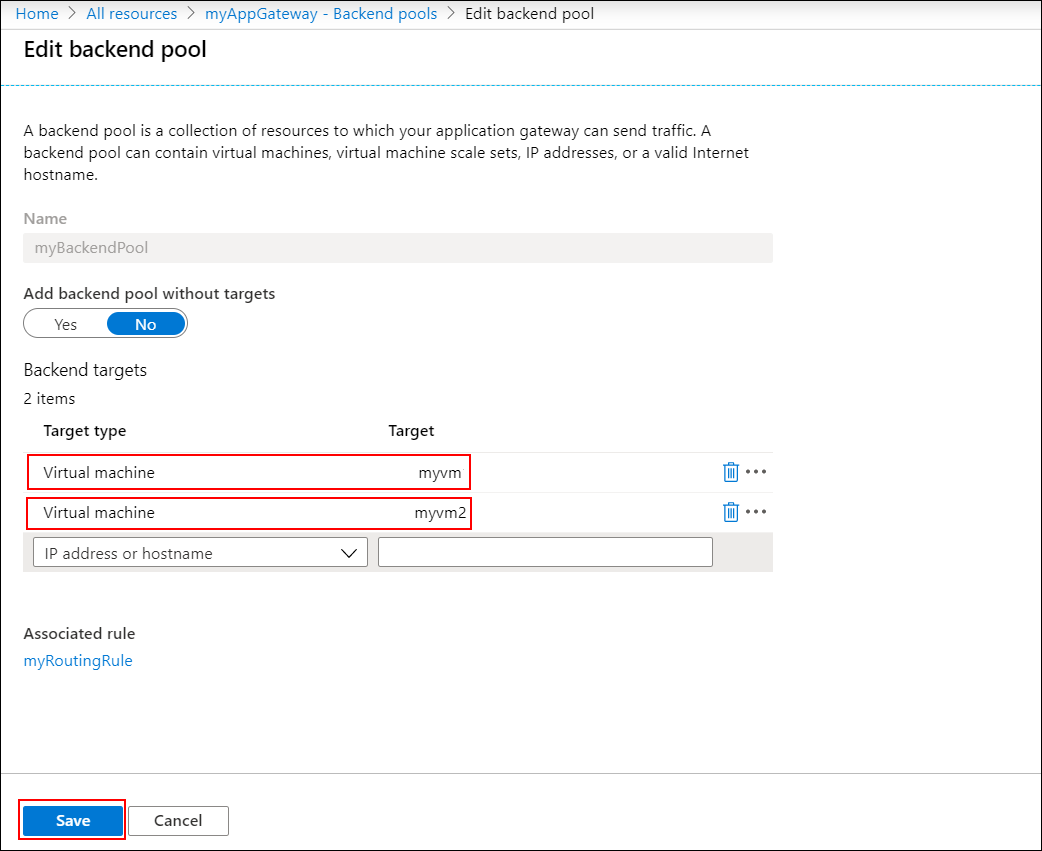

백 엔드 풀에 백 엔드 서버 추가

모든 리소스를 선택한 다음 myAppGateway를 선택합니다.

왼쪽 메뉴에서 백 엔드 풀 을 선택합니다.

myBackendPool을 선택합니다.

대상 유형 아래의 드롭다운 목록에서 가상 머신을 선택합니다.

대상 아래의 드롭다운 목록에서 myVM 아래의 네트워크 인터페이스를 선택합니다.

myVM2에 대한 네트워크 인터페이스를 추가하려면 반복합니다.

저장을 선택합니다.

다음 단계로 진행하기 전에 배포가 완료되기를 기다립니다.

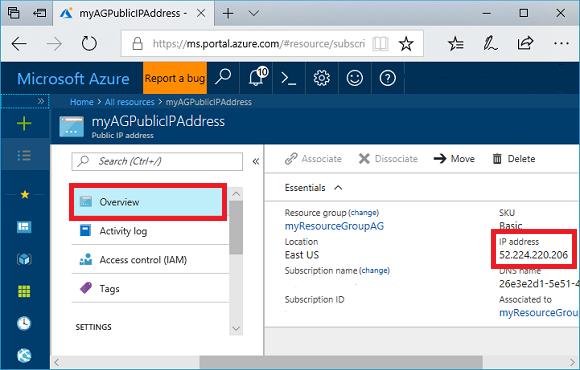

애플리케이션 게이트웨이 테스트

모든 리소스를 선택한 다음 myAGPublicIPAddress를 선택합니다.

브라우저의 주소 표시줄에 https://< your 애플리케이션 게이트웨이 IP 주소를> 입력합니다.

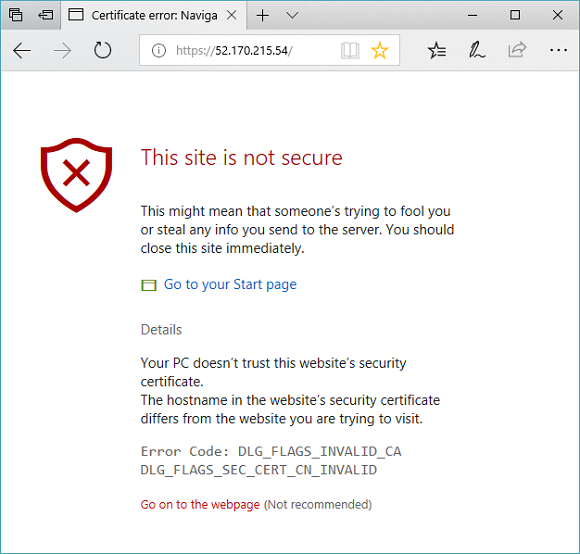

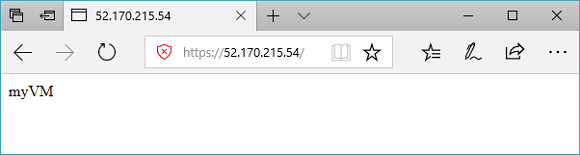

자체 서명된 인증서를 사용한 경우 보안 경고를 적용하려면 세부 정보 (또는 Chrome의 고급 )를 선택한 다음 웹 페이지로 이동합니다.

그러면 보안 IIS 웹 사이트가 다음 예제와 같이 표시됩니다.

자원을 정리하세요

더 이상 필요하지 않은 경우 리소스 그룹 및 모든 관련 리소스를 삭제합니다. 이렇게 하려면 리소스 그룹을 선택하고 리소스 그룹 삭제를 선택합니다.

다음 단계

이 자습서에서는 다음을 수행합니다.

- 자체 서명된 인증서 만들기

- 인증서를 사용하여 애플리케이션 게이트웨이 만들기

Application Gateway TLS 지원에 대해 자세히 알아보려면, Application Gateway의 종단 간 TLS와 Application Gateway TLS 정책을 참조하세요.

Azure Portal을 사용하여 여러 웹 사이트를 호스트하도록 Application Gateway를 만들고 구성하는 방법을 알아보려면 다음 자습서로 이동합니다.