Application Gateway Private Link

현재 중요한 워크로드를 Application Gateway 뒤에 안전하게 배포하여 계층 7 부하 분산 기능을 유연하게 활용할 수 있습니다. 백 엔드 워크로드에 대한 액세스는 다음 두 가지 방법으로 가능합니다.

- 공용 IP 주소 - 인터넷을 통해 워크로드에 액세스할 수 있습니다.

- 개인 IP 주소 - 가상 네트워크/연결된 네트워크를 통해 워크로드에 비공개로 액세스할 수 있습니다.

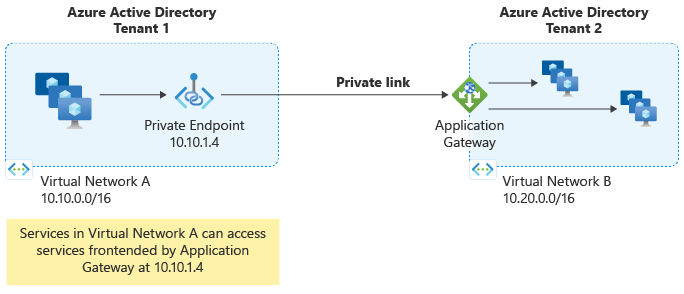

Application Gateway용 Private Link를 사용하면 VNet 및 구독에 걸친 프라이빗 연결을 통해 워크로드를 연결할 수 있습니다. 구성된 경우 프라이빗 엔드포인트는 정의된 가상 네트워크의 서브넷에 배치되어 게이트웨이와 통신하려는 클라이언트에 대한 개인 IP 주소를 제공합니다. Private Link 기능을 지원하는 다른 PaaS 서비스 목록은 Azure Private Link란?을 참조하세요.

특징 및 기능

Private Link를 사용하면 다음과 같은 시나리오에서 프라이빗 엔드포인트를 통해 Application Gateway에 대한 프라이빗 연결을 확장할 수 있습니다.

- Application Gateway와 동일하거나 다른 지역의 VNet

- Application Gateway와 동일하거나 다른 구독의 VNet

- 동일하거나 다른 구독의 VNet 및 Application Gateway의 동일하거나 다른 Microsoft Entra 테넌트

Application Gateway에 대한 인바운드 공용(인터넷) 액세스를 차단하고 프라이빗 엔드포인트를 통해서만 액세스를 허용하도록 선택할 수도 있습니다. 인바운드 관리 트래픽은 여전히 애플리케이션 게이트웨이에 허용되어야 합니다. 자세한 내용은 Application Gateway 인프라 구성을 참조하세요.

Application Gateway에서 지원하는 모든 기능은 AGIC에 대한 지원을 포함하여 프라이빗 엔드포인트를 통해 액세스할 때 지원됩니다.

Private Link 구성 요소

Application Gateway를 사용하여 Private Link를 구현하려면 네 가지 구성 요소가 필요합니다.

Application Gateway Private Link 구성

프라이빗 링크 구성은 Application Gateway 프런트 엔드 IP 주소와 연결할 수 있으며, 이 주소는 프라이빗 엔드포인트를 사용하여 연결을 설정하는 데 사용됩니다. Application Gateway 프런트 엔드 IP 주소에 대한 연결이 없으면 Private Link 기능이 사용하도록 설정되지 않습니다.

Application Gateway 프런트 엔드 IP 주소

Private Link 기능을 사용하도록 설정하기 위해 Application Gateway Private Link 구성을 연결해야 하는 공용 또는 개인 IP 주소입니다.

Private Endpoint

VNet 주소 공간에 개인 IP 주소를 할당하는 Azure 네트워크 리소스입니다. 프라이빗 링크 액세스를 제공하는 다른 많은 Azure 서비스와 유사한 개인 IP 주소를 통해 Application Gateway에 연결하는 데 사용됩니다. 예를 들어 Storage 및 KeyVault입니다.

프라이빗 엔드포인트 연결

프라이빗 엔드포인트에서 시작된 Application Gateway의 연결입니다. 연결을 자동 승인, 수동으로 승인 또는 거부하여 액세스 권한을 부여하거나 거부할 수 있습니다.

제한 사항

- API 버전 2020-03-01 이상을 사용하여 Private Link 구성을 구성해야 합니다.

- Private Link 구성 개체의 고정 IP 할당 메서드는 지원되지 않습니다.

- PrivateLinkConfiguration에 사용되는 서브넷은 Application Gateway 서브넷과 동일할 수 없습니다.

- Application Gateway에 대한 프라이빗 링크 구성은 "별칭" 속성을 노출하지 않으며 리소스 URI를 통해 참조되어야 합니다.

- 프라이빗 엔드포인트를 만들면 *.privatelink DNS 레코드 또는 영역이 만들어지지 않습니다. 모든 DNS 레코드는 Application Gateway에 사용되는 기존 영역에 입력해야 합니다.

- Azure Front Door 및 Application Gateway는 Private Link를 통한 체인을 지원하지 않습니다.

- Application Gateway에 대한 Private Link 구성의 유휴 시간 제한은 5분(300초)입니다. 이 제한에 도달하지 않으려면 프라이빗 엔드포인트를 통해 Application Gateway에 연결하는 애플리케이션은 300초 미만의 TCP 유지 간격을 사용해야 합니다.