Azure Portal을 사용하여 HTTP 및 HTTPS 간의 리디렉션으로 애플리케이션 게이트웨이 만들기

Azure Portal을 사용하여 TLS 종료를 위한 인증서로 애플리케이션 게이트웨이를 만들 수 있습니다. 라우팅 규칙은 애플리케이션 게이트웨이에서 HTTP 트래픽을 HTTPS 포트로 리디렉션하는 데 사용됩니다. 이 예제에서는 두 개의 가상 머신 인스턴스를 포함하는 애플리케이션 게이트웨이의 백 엔드 풀에 대한 가상 머신 확장 집합도 만듭니다.

이 문서에서는 다음 방법을 설명합니다.

- 자체 서명된 인증서 만들기

- 네트워크 설정

- 인증서가 있는 애플리케이션 게이트웨이 만들기

- 수신기 및 리디렉션 규칙 추가

- 기본 백 엔드 풀을 사용하여 가상 머신 확장 집합 만들기

Azure 구독이 아직 없는 경우 시작하기 전에 체험 계정을 만듭니다.

참고 항목

Azure Az PowerShell 모듈을 사용하여 Azure와 상호 작용하는 것이 좋습니다. 시작하려면 Azure PowerShell 설치를 참조하세요. Az PowerShell 모듈로 마이그레이션하는 방법에 대한 자세한 내용은 Azure PowerShell을 AzureRM에서 Azure로 마이그레이션을 참조하세요.

이 자습서에서는 인증서를 만들고 IIS를 설치하기 위해 Azure PowerShell 모듈 버전 1.0.0이 필요합니다. Get-Module -ListAvailable Az을 실행하여 버전을 찾습니다. 업그레이드해야 하는 경우 Azure PowerShell 모듈 설치를 참조하세요. 이 자습서의 명령을 실행하려면 Login-AzAccount를 실행하여 Azure에 연결해야 합니다.

자체 서명된 인증서 만들기

프로덕션에 사용하려면 신뢰할 수 있는 공급자가 서명한 유효한 인증서를 가져와야 합니다. 이 자습서에서는 New-SelfSignedCertificate를 사용하여 자체 서명된 인증서를 만듭니다. Export-PfxCertificate을 인증서에서 pfx 파일을 내보내도록 반환된 지문과 함께 사용할 수 있습니다.

New-SelfSignedCertificate `

-certstorelocation cert:\localmachine\my `

-dnsname www.contoso.com

다음과 같은 결과가 표시됩니다.

PSParentPath: Microsoft.PowerShell.Security\Certificate::LocalMachine\my

Thumbprint Subject

---------- -------

E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 CN=www.contoso.com

지문을 사용하여 pfx 파일을 만듭니다.

$pwd = ConvertTo-SecureString -String "Azure123456!" -Force -AsPlainText

Export-PfxCertificate `

-cert cert:\localMachine\my\E1E81C23B3AD33F9B4D1717B20AB65DBB91AC630 `

-FilePath c:\appgwcert.pfx `

-Password $pwd

애플리케이션 게이트웨이 만들기

가상 네트워크는 사용자가 만든 리소스 간의 통신에 필요합니다. 이 예제에서는 두 개의 서브넷을 만듭니다. 하나는 애플리케이션 게이트웨이용이고, 다른 하나는 백 엔드 서버용입니다. 애플리케이션 게이트웨이를 만드는 동시에 가상 네트워크를 만들 수 있습니다.

Azure Portal에 로그인합니다.

Azure Portal의 왼쪽 위 모서리에 있는 리소스 만들기를 클릭합니다.

네트워킹을 선택한 다음, 추천 목록에서 Application Gateway를 선택합니다.

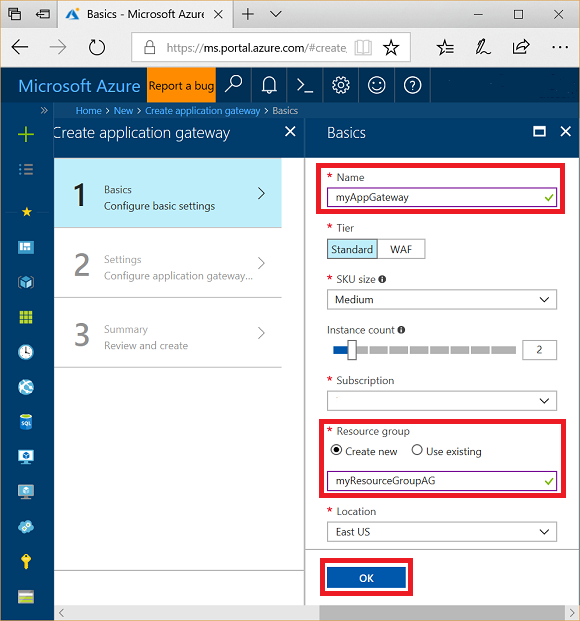

애플리케이션 게이트웨이에 대해 다음 값을 입력합니다.

myAppGateway - 애플리케이션 게이트웨이의 이름

myResourceGroupAG - 새 리소스 그룹의 이름

다른 설정에 대한 기본값을 적용한 다음, 확인을 클릭합니다.

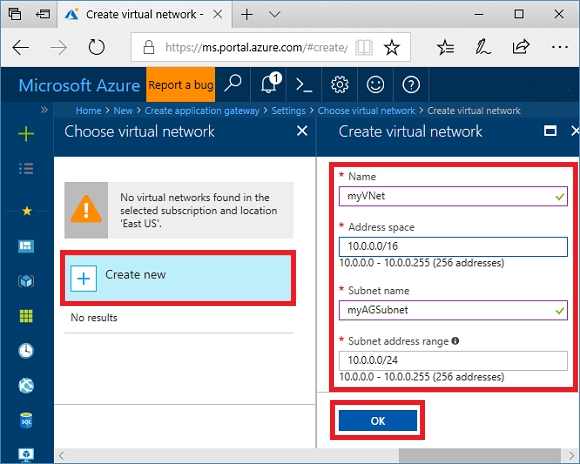

가상 네트워크 선택을 클릭하고 새로 만들기를 클릭한 다음, 가상 네트워크에 대해 다음 값을 입력합니다.

myVNet - 가상 네트워크 이름

10.0.0.0/16 - 가상 네트워크 주소 공간

myAGSubnet - 서브넷 이름

10.0.0.0/24 - 서브넷 주소 공간

확인을 클릭하여 가상 네트워크 및 서브넷을 만듭니다.

프런트 엔드 IP 구성에서 IP 주소 형식이 공용으로 설정되어 있고 새로 만들기가 선택되어 있는지 확인합니다. 이름으로 myAGPublicIPAddress를 입력합니다. 다른 설정에 대한 기본값을 적용한 다음, 확인을 클릭합니다.

수신기 구성 아래에서 HTTPS를 선택한 후 파일 선택을 선택하고 c:\appgwcert.pfx 파일로 이동한 다음, 열기를 선택합니다.

인증서 이름으로 appgwcert를 입력하고 암호로 Azure123456!을 입력합니다.

웹 애플리케이션 방화벽을 사용하지 않도록 설정하고 확인을 선택합니다.

요약 페이지에서 설정을 검토한 다음, 확인을 선택하여 네트워크 리소스와 애플리케이션 게이트웨이를 만듭니다. 애플리케이션 게이트웨이가 생성되는 데 몇 분이 걸릴 수 있습니다. 배포가 완료될 때까지 기다렸다가 다음 섹션으로 이동합니다.

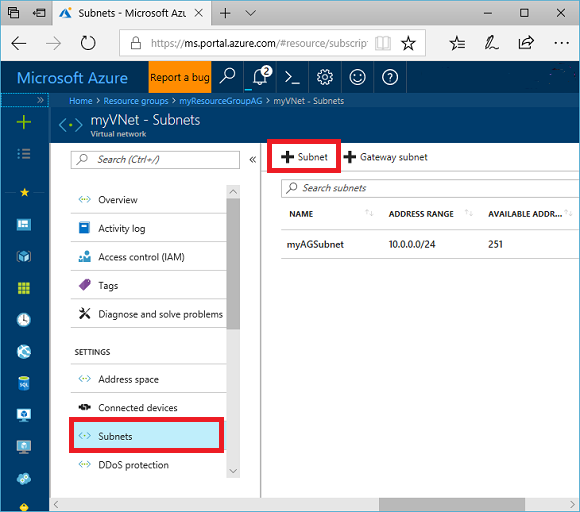

서브넷 추가

왼쪽 메뉴에서 모든 리소스를 선택한 다음, 리소스 목록에서 myVNet을 선택합니다.

서브넷을 선택한 다음, 서브넷을 클릭합니다.

서브넷의 이름으로 myBackendSubnet을 입력합니다.

주소 범위로 10.0.2.0/24를 입력한 후 확인을 선택합니다.

수신기 및 리디렉션 규칙 추가

수신기 추가

먼저 포트 80에 대해 수신기 myListener를 추가합니다.

- myResourceGroupAG 리소스 그룹을 열고 myAppGateway를 선택합니다.

- 수신기를 선택하고 + 기본을 선택합니다.

- 이름으로 MyListener를 입력합니다.

- 새 프런트 엔드 포트 이름으로 httpPort를, 포트로 80을 입력합니다.

- 프로토콜이 HTTP로 설정되어 있는지 확인하고 확인을 선택합니다.

리디렉션 구성을 사용하여 라우팅 규칙 추가

- MyAppGateway에서 규칙을 선택한 다음 +라우팅 규칙 요청을 선택합니다.

- 규칙 이름에 Rule2를 입력합니다.

- 수신기에 대해 MyListener를 선택했는지 확인합니다.

- 백 엔드 대상 탭을 클릭하고 대상 유형을 리디렉션으로 선택합니다.

- 리디렉션 유형으로 영구를 선택합니다.

- 리디렉션 대상으로 수신기를 선택합니다.

- 대상 수신기가 appGatewayHttpListener로 설정되어 있는지 확인합니다.

- 쿼리 문자열 포함 및 경로 포함에 대해 예를 선택합니다.

- 추가를 선택합니다.

참고 항목

appGatewayHttpListener는 기본 수신기 이름입니다. 자세한 내용은 Application Gateway 수신기 구성을 참조하세요.

가상 머신 확장 집합 만들기

이 예제에서는 애플리케이션 게이트웨이에서 백 엔드 풀에 대한 서버를 제공하도록 가상 머신 확장 집합을 만듭니다.

- 포털 왼쪽 위 모서리에서 +리소스 만들기를 선택합니다.

- 컴퓨팅을 선택합니다.

- 검색 상자에 확장 집합을 입력하고 Enter 키를 누릅니다.

- 가상 머신 확장 집합을 선택한 후 만들기를 선택합니다.

- 가상 머신 확장 집합 이름으로 myvmss를 입력합니다.

- 운영 체제 디스크 이미지에서 Windows Server 2016 Datacenter를 선택했는지 확인합니다.

- 리소스 그룹으로 myResourceGroupAG를 선택합니다.

- 사용자 이름으로 azureuser를 입력합니다.

- 암호에 Azure123456!을 입력하고 암호를 확인합니다.

- 인스턴스 수의 값이 2인지 확인합니다.

- 인스턴스 크기로 D2s_v3를 선택합니다.

- 네트워킹 아래에서 부하 분산 옵션 선택이 Application Gateway로 설정되어 있는지 확인합니다.

- Application Gateway가 myAppGateway로 설정되어 있는지 확인합니다.

- 서브넷이 myBackendSubnet으로 설정되어 있는지 확인합니다.

- 만들기를 실행합니다.

확장 집합을 해당 백 엔드 풀에 연결

가상 머신 확장 집합 포털 UI는 확장 집합에 대한 새 백 엔드 풀을 만들지만 기존 appGatewayBackendPool에 연결할 수 있습니다.

- myResourceGroupAg 리소스 그룹을 엽니다.

- myAppGateway를 선택합니다.

- 백 엔드 풀을 선택합니다.

- myAppGatewaymyvmss를 선택합니다.

- 백 엔드 풀에서 모든 대상 제거를 선택합니다.

- 저장을 선택합니다.

- 이 프로세스가 완료되면 myAppGatewaymyvmss 백 엔드 풀을 선택하고 삭제, 확인을 차례로 선택합니다.

- appGatewayBackendPool을 선택합니다.

- 대상 아래에서 VMSS를 선택합니다.

- VMSS 아래에서 myvmss를 선택합니다.

- 네트워크 인터페이스 구성 아래에서 myvmssNic를 선택합니다.

- 저장을 선택합니다.

확장 집합 업그레이드

마지막으로, 이러한 변경 내용으로 확장 집합을 업그레이드해야 합니다.

- myvmss 확장 집합을 선택합니다.

- 설정에서 인스턴스를 선택합니다.

- 두 인스턴스를 선택하고 업그레이드를 선택합니다.

- 예를 선택하여 확인합니다.

- 이 작업을 완료한 후로 myAppGateway로 돌아가 백 엔드 풀을 선택합니다. 이제 appGatewayBackendPool에는 두 개의 대상이 있고 myAppGatewaymyvmss에는 대상이 없다고 표시됩니다.

- myAppGatewaymyvmss를 선택한 후 삭제를 선택합니다.

- 확인을 선택하여 확인합니다.

IIS 설치

확장 집합에서 IIS를 설치하는 간편한 방법은 PowerShell을 사용하는 것입니다. 포털에서 Cloud Shell 아이콘을 클릭하고 PowerShell을 선택합니다.

다음 코드를 PowerShell 창에 붙여넣고 Enter 키를 누릅니다.

$publicSettings = @{ "fileUris" = (,"https://raw.githubusercontent.com/Azure/azure-docs-powershell-samples/master/application-gateway/iis/appgatewayurl.ps1");

"commandToExecute" = "powershell -ExecutionPolicy Unrestricted -File appgatewayurl.ps1" }

$vmss = Get-AzVmss -ResourceGroupName myResourceGroupAG -VMScaleSetName myvmss

Add-AzVmssExtension -VirtualMachineScaleSet $vmss `

-Name "customScript" `

-Publisher "Microsoft.Compute" `

-Type "CustomScriptExtension" `

-TypeHandlerVersion 1.8 `

-Setting $publicSettings

Update-AzVmss `

-ResourceGroupName myResourceGroupAG `

-Name myvmss `

-VirtualMachineScaleSet $vmss

확장 집합 업그레이드

IIS 사용하여 인스턴스를 변경한 후에는 이 변경 내용으로 확장 집합을 한 번 더 업그레이드해야 합니다.

- myvmss 확장 집합을 선택합니다.

- 설정에서 인스턴스를 선택합니다.

- 두 인스턴스를 선택하고 업그레이드를 선택합니다.

- 예를 선택하여 확인합니다.

애플리케이션 게이트웨이 테스트

애플리케이션 게이트웨이 개요 페이지에서 애플리케이션 공용 IP 주소를 가져올 수 있습니다.

myAppGateway를 선택합니다.

개요 페이지에서 프런트 엔드 공용 IP 주소 아래의 IP 주소를 기록해 둡니다.

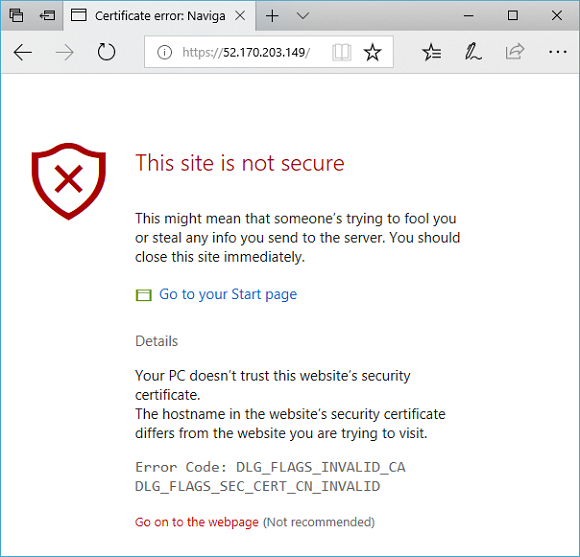

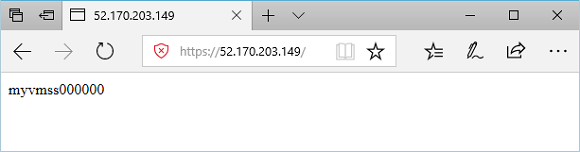

공용 IP 주소를 복사하여 브라우저의 주소 표시줄에 붙여넣습니다. 예를 들어 http://52.170.203.149

자체 서명된 인증서를 사용하는 경우 보안 경고를 받으려면 세부 정보, 웹 페이지로 이동을 차례로 선택합니다. 그러면 보안 IIS 웹 사이트가 다음 예제와 같이 표시됩니다.

다음 단계

내부 리디렉션으로 애플리케이션 게이트웨이를 만드는 방법을 알아봅니다.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기