많은 조직에서 Azure Virtual Desktop을 활용하여 여러 온-프레미스 Active Directory 포리스트가 있는 환경을 만들고 싶어합니다.

이 문서는 엔터프라이즈 규모의 Azure Virtual Desktop 문서에 설명된 아키텍처의 크기를 조정합니다. Microsoft Entra 커넥트 사용하여 사용자를 온-프레미스 AD DS(Active Directory 도메인 Services)에서 Microsoft Entra ID로 동기화하여 여러 작업기본 및 Azure Virtual Desktop을 통합하는 방법을 이해하는 데 도움이 됩니다.

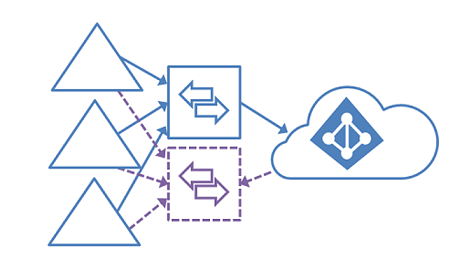

아키텍처

이 아키텍처의 Visio 파일을 다운로드합니다.

데이터 흐름

이 아키텍처에서 ID 흐름은 다음과 같이 작동합니다.

- Microsoft Entra 커넥트 CompanyA.com 및 CompanyB.com 모두의 사용자를 Microsoft Entra 테넌트(NewCompanyAB.onmicrosoft.com)로 동기화합니다.

- 호스트 풀, 작업 영역 및 앱 그룹은 별도의 구독 및 스포크 가상 네트워크에서 만들어집니다.

- 사용자는 앱 그룹에 할당됩니다.

- 호스트 풀의 Azure Virtual Desktop 세션 호스트는 Azure에서 do기본s CompanyA.com 조인하고 dc(do기본 컨트롤러)를 사용하여 CompanyB.com.

- 사용자는 다음 형식의 UPN(사용자 계정 이름)과 함께 Azure Virtual Desktop 애플리케이션 또는 웹 클라이언트를 사용하여 로그인합니다. 구성된 UPN 접미사에 따라 user@NewCompanyA.com, user@CompanyB.com 또는 user@NewCompanyAB.com.

- 사용자에게는 각각의 가상 데스크톱 또는 애플리케이션이 제공됩니다. 예를 들어, CompanyA의 사용자에게는 Workspace A, 호스트 풀 1 또는 2의 가상 데스크톱 또는 애플리케이션이 표시됩니다.

- FSLogix 사용자 프로필은 해당 스토리지 계정의 Azure Files 공유에 만들어집니다.

- 온-프레미스에서 동기화된 GPO(그룹 정책 개체)는 사용자 및 Azure Virtual Desktop 세션 호스트에 적용됩니다.

구성 요소

이 아키텍처는 엔터프라이즈 규모의 Azure Virtual Desktop 아키텍처에 나열된 것과 동일한 구성 요소를 사용합니다.

또한 이 아키텍처는 다음 구성 요소를 사용합니다.

스테이징 모드의 Microsoft Entra 커넥트: Microsoft Entra 커넥트 토폴로지용 스테이징 서버는 Microsoft Entra 커넥트 인스턴스에 대한 추가 중복성을 제공합니다.

Azure 구독, Azure Virtual Desktop 작업 영역 및 호스트 풀: 관리 경계 및 비즈니스 요구 사항에 대해 여러 구독, Azure Virtual Desktop 작업 영역 및 호스트 풀을 사용할 수 있습니다.

시나리오 정보

이 아키텍처 다이어그램은 다음 요소를 포함하는 일반적인 시나리오를 나타냅니다.

- Microsoft Entra 테넌트는 NewCompanyAB.onmicrosoft.com 이라는 새 회사에 사용할 수 있습니다.

- Microsoft Entra 커넥트 온-프레미스 AD DS에서 Microsoft Entra ID로 사용자를 동기화합니다.

- 회사 A와 회사 B에는 별도의 Azure 구독이 있습니다. 또한 다이어그램에서 구독 1이라고 하는 공유 서비스 구독이 있습니다.

- Azure 허브 스포크 아키텍처는 공유 서비스 허브 가상 네트워크로 구현됩니다.

- 복잡한 하이브리드 온-프레미스 Active Directory 환경에는 두 개 이상의 Active Directory 포리스트가 있습니다. 도메인은 각각 다른 UPN 접미사가 있는 별도의 포리스트에 있습니다. 예를 들어 UPN 접미사가 CompanyA.com인 CompanyA.local , UPN 접미사가 CompanyB.com인 CompanyB.local 및 추가 UPN 접미사 NewCompanyAB.com이 있습니다.

- 두 포리스트의 도메인 컨트롤러는 온-프레미스 및 Azure에 있습니다.

- 확인된 도메인은 CompanyA.com, CompanyB.com 및 NewCompanyAB.com에 대한 Azure에 있습니다.

- Kerberos, Windows NTLM(New Technology LAN Manager) 및 LDAP(Lightweight Directory Access Protocol)와 같은 GPO 및 레거시 인증이 사용됩니다.

- 온-프레미스 인프라에 여전히 종속성이 있는 Azure 환경의 경우, 프라이빗 연결(사이트 간 VPN 또는 Azure ExpressRoute)은 온-프레미스와 Azure 간에 설정됩니다.

- Azure Virtual Desktop 환경은 각 사업부에 대한 Azure Virtual Desktop 작업 영역과 작업 영역당 2개의 호스트 풀로 구성됩니다.

- Azure Virtual Desktop 세션 호스트는 Azure의 도메인 컨트롤러에 조인됩니다. 즉, CompanyA 세션 호스트는 CompanyA.local 도메인에 조인하고 CompanyB 세션 호스트는 CompanyB.local도메인에 조인합니다.

- Azure Storage 계정은 FSLogix 프로필용 Azure Files를 사용할 수 있습니다. 회사 도메인(즉, CompanyA.local 및 CompanyB.local)당 하나의 계정이 만들어지고 계정이 해당 도메인에 조인됩니다.

참고 항목

Active Directory 도메인 Services는 많은 하이브리드 환경에서 자체 관리형 온-프레미스 구성 요소이며 Microsoft Entra Do기본 Services는 do기본 조인, 그룹 정책, LDAP 및 Kerberos/NTLM 인증과 같은 완전히 호환되는 기존 AD DS 기능의 하위 집합으로 관리되는 do기본 서비스를 제공합니다. 이러한 구성 요소에 대한 자세한 비교는 자체 관리형 AD DS, Microsoft Entra ID 및 관리되는 Microsoft Entra Do기본 Services 비교를 참조하세요.

솔루션 아이디어 Microsoft Entra Do기본 Services를 사용하는 여러 Azure Virtual Desktop 포리스트는 클라우드 관리형 Microsoft Entra Do기본 Services를 사용하는 아키텍처에 대해 설명합니다.

잠재적인 사용 사례

다음은 이 아키텍처에 대한 몇 가지 관련 사용 사례입니다.

- 합병 및 인수, 조직 리브랜딩 및 여러 온-프레미스 ID.

- 복잡한 온-프레미스 Active Directory 환경(다중 포리스트, 다중 도메인, 그룹 정책(또는 GPO) 요구 사항 및 레거시 인증).

- Azure Virtual Desktop을 사용한 온-프레미스 GPO 인프라

고려 사항

이 아키텍처를 기반으로 워크로드를 설계할 때 다음 아이디어를 염두에 두세요.

그룹 정책 개체

Azure Virtual Desktop에 대한 GPO 인프라를 확장하려면 온-프레미스 도메인 컨트롤러가 Azure IaaS(서비스 제공 인프라) 도메인 컨트롤러와 동기화되어야 합니다.

GPO 인프라를 Azure IaaS 도메인 컨트롤러로 확장하려면 프라이빗 연결이 필요합니다.

네트워크 및 연결

도메인 컨트롤러는 공유 구성 요소이므로 이 허브-스포크 아키텍처의 공유 서비스 허브 가상 네트워크에 배포해야 합니다.

Azure Virtual Desktop 세션 호스트는 해당 허브-스포크 가상 네트워크 피어링을 통해 Azure의 도메인 컨트롤러에 조인합니다.

Azure Storage

다음 설계 고려 사항은 사용자 프로필 컨테이너, 클라우드 캐시 컨테이너 및 MSIX 패키지에 적용됩니다.

이 시나리오에서는 Azure Files와 Azure NetApp Files를 모두 사용할 수 있습니다. 예상 성능, 비용 등과 같은 요소를 기반으로 올바른 솔루션을 선택합니다.

Azure Storage 계정과 Azure NetApp Files는 모두 한 번에 하나의 단일 AD DS에 조인하도록 제한됩니다. 이러한 경우 여러 Azure Storage 계정 또는 Azure NetApp Files 인스턴스가 필요합니다.

Microsoft Entra ID

여러 온-프레미스 Active Directory 포리스트의 사용자가 있는 시나리오에서는 하나의 Microsoft Entra 커넥트 Sync 서버만 Microsoft Entra 테넌트에 연결됩니다. 이에 대한 예외는 스테이징 모드에서 사용되는 Microsoft Entra 커넥트 서버입니다.

다음 ID 토폴로지가 지원됩니다.

- 여러 온-프레미스 Active Directory 포리스트.

- 하나 이상의 리소스 포리스트가 모든 계정 포리스트를 신뢰합니다.

- 전체 메시 토폴로지를 사용하면 사용자와 리소스가 모든 포리스트에 있을 수 있습니다. 일반적으로 포리스트 간에 양방향 트러스트가 있습니다.

자세한 내용은 Microsoft Entra 커넥트 토폴로지의 스테이징 서버 섹션을 참조하세요.

참가자

Microsoft에서 이 문서를 유지 관리합니다. 원래 다음 기여자가 작성했습니다.

보안 주체 작성자:

- Tom Maher | 선임 보안 및 ID 엔지니어

다음 단계

자세한 내용은 다음 문서를 참조하세요.

- Microsoft Entra 커넥트 토폴로지

- AD DS(자체 관리형 Active Directory 도메인 Services), Microsoft Entra ID 및 Microsoft Entra Do기본 Services와 같은 다양한 ID 옵션을 비교합니다.

- Azure Virtual Desktop 설명서