이 문서에서 설명하는 아키텍처는 글로벌 제조 회사가 제공했습니다. 이 회사는 운영 기술 및 정보 기술 부서가 고도로 통합되어 있어서 단일 내부 네트워크가 필요합니다. 하지만 환경마다 보안 및 성능 요구 사항이 크게 다릅니다. 회사 운영의 중요한 특성 때문에 모든 트래픽을 방화벽으로 보호해야 하며 IDPS(침입 감지 및 보호 시스템) 솔루션이 있어야 합니다. 정보 기술 부서는 네트워크에 대한 보안 요구 사항이 덜 까다롭지만 IT 애플리케이션에 액세스하는 사용자 대기 시간을 줄이기 위해 성능을 최적화하려고 합니다.

회사의 의사 결정자는 다양한 보안 및 성능 요구 사항이 있는 단일 네트워크에 대한 글로벌 요구를 충족하기 위해 Azure Virtual WAN으로 눈을 돌렸습니다. 또한 관리, 배포 및 스케일링하기 쉬운 솔루션도 있습니다. 지역을 추가하면 필요에 맞게 고도로 최적화된 네트워크를 통해 원활하게 계속 성장할 수 있습니다.

잠재적인 사용 사례

이 아키텍처의 일반적인 사용 사례는 다음과 같습니다.

- 중요 비즈니스용 작업을 위해 중앙 집중식 파일 솔루션이 필요한 글로벌 조직

- 지역화된 캐시된 파일이 필요한 고성능 파일 워크로드

- 사무실 내/외부 사용자를 위한 유연한 원격 인력

아키텍처

이 아키텍처의 Visio 파일을 다운로드합니다.

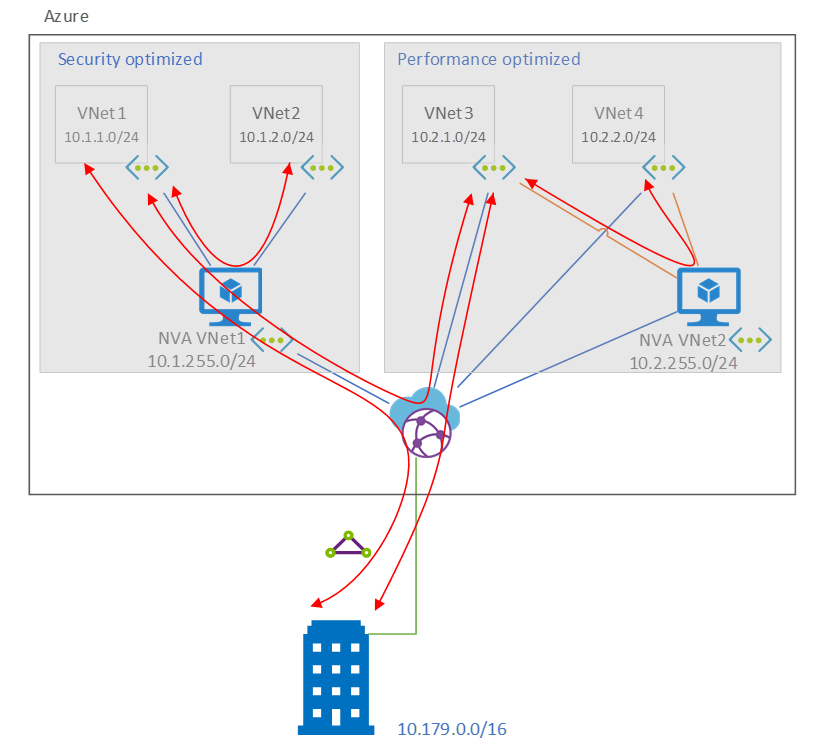

아키텍처의 요약은 다음과 같습니다.

- 사용자는 분기에서 가상 네트워크에 액세스합니다.

- Azure ExpressRoute는 연결 공급자의 도움을 받아 프라이빗 연결을 통해 온-프레미스 네트워크를 Microsoft 클라우드로 확장합니다.

- Virtual WAN 허브는 보안 또는 성능에 맞게 트래픽을 적절하게 라우팅합니다. 허브에는 연결을 활성화하는 다양한 서비스 엔드포인트가 있습니다.

- 사용자 정의 경로는 필요한 경우 NVA에 트래픽을 강제로 보냅니다.

- 각 NVA는 가상 네트워크로 흘러드는 트래픽을 검사합니다.

- 가상 네트워크 피어링은 성능 최적화 환경에서 VNet 간 검사를 제공합니다.

이 회사는 여러 지역에 있으며 모델에 지역을 계속 배포합니다. 이 회사는 필요한 경우에만 보안 최적화 또는 성능 최적화 환경을 배포합니다. 환경은 NVA(네트워크 가상 어플라이언스)를 통해 다음과 같은 트래픽을 라우팅합니다.

트래픽 경로

| 대상 | |||||||

|---|---|---|---|---|---|---|---|

| VNet1 | VNet2 | VNet3 | VNet4 | 분기 | 인터넷 | ||

| 보안 최적화 소스 | VNet1 | 인트라 VNet | NVA1-VNet2 | NVA1-허브-VNet3 | NVA1-허브-VNet4 | NVA1-허브-분기 | NVA1-인터넷 |

| 성능 최적화 소스 | VNet3 | 허브-NVA1-VNet1 | 허브-NVA1-VNet2 | 인트라 VNet | NVA2-VNet4 | 허브-분기 | NVA2-인터넷 |

| 분기 소스 | 분기 | 허브-NVA1-VNet1 | 허브-NVA1-VNet2 | 허브-VNet3 | 허브-VNet4 | 해당 없음 | 해당 없음 |

앞의 다이어그램에서 볼 수 있듯이 NVA 및 라우팅 아키텍처는 보안 최적화 환경의 모든 트래픽 경로가 공통 계층화된 아키텍처에서 가상 네트워크와 허브 간에 NVA를 사용하도록 강제 적용합니다.

성능 최적화 환경에는 추가로 사용자 지정된 라우팅 스키마가 있습니다. 이 스키마는 필요한 경우 방화벽 및 트래픽 검사를 제공합니다. 필요하지 않은 방화벽은 제공하지 않습니다. 성능 최적화 공간의 VNet 간 트래픽은 NVA2를 통해 강제되지만 분기-VNet 트래픽은 허브를 직접 통과할 수 있습니다. 마찬가지로 보안 환경으로 향하는 모든 항목은 NVA VNet1의 NVA가 보안 환경의 에지에서 검사하기 때문에 NVA VNet2로 이동하지 않아도 됩니다. 그 결과 분기에 고속으로 액세스할 수 있습니다. 아키텍처는 성능 최적화 환경에서 VNet 간 검사를 여전히 제공합니다. 모든 고객에게 필요한 것은 아니지만 아키텍처에서 볼 수 있는 피어링을 통해 수행할 수 있습니다.

Virtual WAN 허브의 연결 및 전파

Virtual WAN 허브에 대한 경로는 다음과 같이 구성합니다.

| 속성 | 다음에 연결됨 | 다음으로 전파 |

|---|---|---|

| NVA VNet1 | defaultRouteTable | defaultRouteTable |

| NVA VNet2 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet3 | PerfOptimizedRouteTable | defaultRouteTable |

| VNet4 | PerfOptimizedRouteTable | defaultRouteTable |

라우팅 요구 사항

VNet1 및 VNet2에 대한 모든 트래픽을 secOptConnection으로 라우팅하는 Virtual WAN 허브의 기본 경로 테이블에 대한 사용자 지정 경로

경로 이름 대상 형식 대상 접두사 다음 홉 다음 홉 IP 보안 최적화 경로 CIDR 10.1.0.0/16 secOptConnection <NVA1의 IP 주소> VNet1 및 VNet2에 대한 트래픽을 NVA1의 IP 주소로 전달하는 secOptConnection의 고정 경로

이름 주소 접두사 다음 홉 유형 다음 홉 IP 주소 rt-to-secOptimized 10.1.0.0/16 가상 어플라이언스 <NVA1의 IP 주소> perfOptimizedRouteTable이라는 Virtual WAN 허브의 사용자 지정 경로 테이블. 이 테이블은 성능 최적화 가상 네트워크가 허브를 통해 서로 통신할 수 없도록 하는 데 사용되며 NVA VNet2에 대한 피어링을 사용해야 합니다.

모든 트래픽을 NVA1로 다시 라우팅하기 위해 VNet1 및 VNet2의 모든 서브넷과 연결된 UDR

이름 주소 접두사 다음 홉 유형 다음 홉 IP 주소 rt-all 0.0.0.0/0 가상 어플라이언스 <NVA1의 IP 주소> VNet 간 트래픽 및 인터넷 트래픽을 NVA2로 라우팅하기 위해 VNet3 및 VNet4의 모든 서브넷과 연결된 UDR

이름 주소 접두사 다음 홉 유형 다음 홉 IP 주소 rt-to-internet 0.0.0.0/0 가상 어플라이언스 <주소 NVA2의 IP> vnet-to-vnet 10.2.0.0/16 가상 어플라이언스 <NVA2의 IP 주소>

참고

부하 분산 장치 뒤에 여러 NVA가 있는 고가용성 아키텍처를 배포하는 경우 NVA IP 주소를 라우팅에서 부하 분산 장치 IP 주소로 바꿀 수 있습니다.

구성 요소

- Azure Virtual WAN. Virtual WAN은 많은 네트워킹, 보안 및 라우팅 기능을 결합하여 단일 운영 인터페이스를 제공하는 네트워킹 서비스입니다. 이 경우 연결된 가상 네트워크 및 분기에 대한 라우팅을 간소화하고 스케일링합니다.

- Azure ExpressRoute. ExpressRoute는 프라이빗 연결을 통해 온-프레미스 네트워크를 Microsoft 클라우드로 확장합니다.

- Azure Virtual Network. Virtual Network는 Azure에서 프라이빗 네트워크의 기본 구성 요소입니다. Virtual Network를 사용하면 Azure VM(가상 머신)과 같은 다양한 유형의 Azure 리소스가 서로, 인터넷과, 온-프레미스 네트워크와 향상된 보안으로 통신할 수 있습니다.

- Virtual WAN 허브. 가상 허브는 Microsoft에서 관리하는 가상 네트워크입니다. 허브에는 연결을 활성화하는 다양한 서비스 엔드포인트가 있습니다.

- 허브 가상 네트워크 연결. 허브 가상 네트워크 연결 리소스는 허브를 가상 네트워크에 원활하게 연결합니다.

- 고정 경로. 고정 경로는 다음 홉 IP를 통해 트래픽을 조정하는 메커니즘을 제공합니다.

- 허브 경로 테이블. 가상 허브 경로를 만들어 가상 허브 경로 테이블에 적용할 수 있습니다.

- 가상 네트워크 피어링. 가상 네트워크 피어링을 사용하여 Azure에서 둘 이상의 가상 네트워크를 원활하게 연결할 수 있습니다.

- 사용자 정의 경로. 사용자 정의 경로는 기본 Azure 시스템 경로를 재정의하거나 서브넷의 경로 테이블에 더 많은 경로를 추가하는 정적 경로입니다. 필요한 경우 트래픽을 NVA로 강제로 보내는 데 사용됩니다.

- 네트워크 가상 어플라이언스. 네트워크 가상 어플라이언스는 마켓플레이스에서 제공하는 네트워크 어플라이언스입니다. 이 경우 회사가 Palo Alto의 NVA를 배포했지만 NVA 방화벽은 여기에서 작동합니다.

대안

보안 수준이 높은 NVA 환경만 배포하려면 NVA를 통한 트래픽 라우팅 모델을 따르면 됩니다.

인터넷 전용 방화벽으로 트래픽 라우팅과 NVA를 통한 분기 트래픽 라우팅을 모두 지원하는 사용자 지정 NVA 모델을 배포하려면 사용자 지정 설정을 사용하여 NVA를 통해 트래픽 라우팅을 참조하세요.

이전 대안은 NVA 뒤에 높은 보안 환경을 배포하고 사용자 지정 환경을 배포하는 몇 가지 기능을 제공합니다. 하지만 이 문서에 설명된 사용 사례와 두 가지 면에서 다릅니다. 먼저 두 모델을 조합하는 대신 격리된 상태로 보여줍니다. 둘째, 사용자 지정 환경(여기에서는 성능 최적화 환경이라고 함)에서 VNet 간 트래픽을 지원하지 않습니다.

고려 사항

이 배포에서 Virtual WAN 허브를 통과하여 성능 최적화 환경으로 가는 경로는 해당 환경의 NVA를 통과하지 않습니다. 그러면 지역 간 트래픽에 다음과 같은 잠재적인 문제가 발생할 수 있습니다.

성능 최적화 환경 간의 지역 간 트래픽은 NVA를 통과하지 않습니다. 이는 허브 트래픽을 가상 네트워크로 직접 라우팅하는 데 따른 제한 사항입니다.

가용성

Virtual WAN은 고가용성 네트워킹 서비스입니다. 분기에서 더 많은 연결 또는 경로를 설정하여 Virtual WAN 서비스에 대한 여러 경로를 확보할 수 있습니다. 하지만 VWAN 서비스 내에서 추가로 필요한 것은 없습니다.

고가용성 NVA 배포에 설명된 것과 유사한 고가용성 아키텍처에서 NVA를 설정해야 합니다.

성능

이 솔루션은 필요한 경우 네트워크의 성능을 최적화합니다. 고유한 요구 사항에 따라 라우팅을 수정하여 분기로의 트래픽이 NVA를 통과하고 가상 네트워크 간의 트래픽이 자유롭게 흐르도록 하거나 인터넷 송신에 단일 방화벽을 사용할 수 있습니다.

확장성

이 아키텍처는 지역 간에 확장이 가능합니다. 가상 허브 간에 분기 트래픽 전달 및 경로 그룹화를 위한 라우팅 레이블을 설정할 때는 자체 요구 사항을 고려하세요.

보안

NVA를 사용하면 Virtual WAN에서 IDPS와 같은 기능을 사용할 수 있습니다.

복원력

복원력에 대한 자세한 내용은 이 문서의 앞부분에 있는 가용성을 참조하세요.

비용 최적화

이 아키텍처의 가격은 배포하는 NVA에 따라 크게 달라집니다. 매월 10TB를 처리하는 Virtual WAN 허브 및 2Gbps ER 연결은 가격 견적을 참조하세요.

참가자

Microsoft에서 이 문서를 유지 관리합니다. 원래 다음 기여자가 작성했습니다.

보안 주체 작성자:

- John Poetzinger | 선임 클라우드 솔루션 설계자

다음 단계

- Azure Virtual WAN이란?

- Azure ExpressRoute란?

- 가상 허브 라우팅을 구성하는 방법 - Azure Virtual WAN

- 가상 네트워크에 대한 방화벽 및 Application Gateway

- Azure Virtual WAN 및 원격 근무 지원