Azure Managed Lustre 파일 시스템에 대한 네트워크 보안 그룹 구성

네트워크 보안 그룹은 Azure 가상 네트워크의 Azure 리소스에 대한 인바운드 및 아웃바운드 네트워크 트래픽을 필터링하도록 구성할 수 있습니다. 네트워크 보안 그룹에는 IP 주소, 포트 및 프로토콜별로 네트워크 트래픽을 필터링하는 보안 규칙이 포함될 수 있습니다. 네트워크 보안 그룹이 서브넷과 연결되면 해당 서브넷에 배포된 리소스에 보안 규칙이 적용됩니다.

이 문서에서는 제로 트러스트 전략의 일환으로 Azure Managed Lustre 파일 시스템 클러스터에 대한 액세스를 보호하도록 네트워크 보안 그룹 규칙을 구성하는 방법을 설명합니다.

필수 구성 요소

- Azure 구독 Azure 구독이 아직 없는 경우 시작하기 전에 체험 계정을 만듭니다.

- Azure Managed Lustre 파일 시스템 지원을 허용하도록 구성된 서브넷이 있는 가상 네트워크입니다. 자세한 내용은 네트워킹 필수 구성 요소를 참조 하세요.

- Azure 구독에 배포된 Azure Managed Lustre 파일 시스템입니다. 자세한 내용은 Azure Managed Lustre 파일 시스템 만들기를 참조 하세요.

네트워크 보안 그룹 만들기 및 구성

Azure 네트워크 보안 그룹을 사용하여 Azure 가상 네트워크의 Azure 리소스 간의 네트워크 트래픽을 필터링할 수 있습니다. 네트워크 보안 그룹에는 여러 종류의 Azure 리소스에서 오는 인바운드 트래픽 또는 이러한 리소스로 나가는 아웃바운드 네트워크 트래픽을 허용하거나 거부하는 보안 규칙이 포함됩니다. 규칙마다 원본 및 대상, 포트, 프로토콜을 지정할 수 있습니다.

Azure Portal에서 네트워크 보안 그룹을 만들려면 다음 단계를 수행합니다.

포털 맨 위에 있는 검색 상자에 네트워크 보안 그룹를 입력합니다. 검색 결과에서 네트워크 보안 그룹을 선택합니다.

+ 만들기를 선택합니다.

네트워크 보안 그룹 만들기 페이지의 기본 사항 탭 아래에서 다음 값을 입력하거나 선택합니다.

설정 작업 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. Resource group 기존 리소스 그룹을 선택하거나 새로 만들기를 선택하여 새 리소스 그룹을 만듭니다. 이 예제에서는 sample-rg 리소스 그룹을 사용합니다. 인스턴스 세부 정보 네트워크 보안 그룹 이름 만들고 있는 네트워크 보안 그룹의 이름을 입력합니다. 지역 원하는 지역을 선택합니다. 검토 + 만들기를 선택합니다.

유효성 검사 통과 메시지가 표시되면 만들기를 선택합니다.

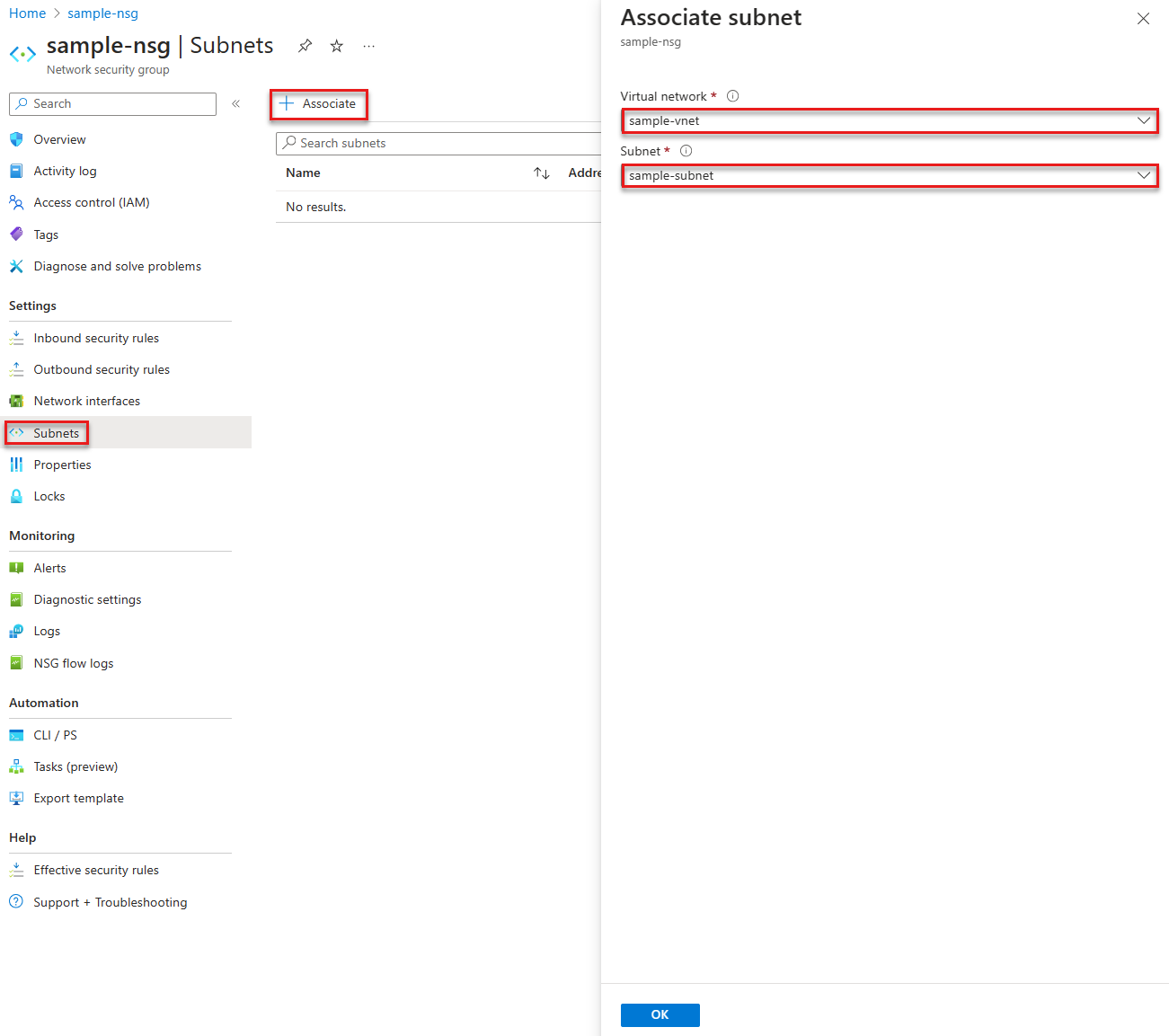

네트워크 보안 그룹을 서브넷에 연결

네트워크 보안 그룹이 만들어지면 Azure Managed Lustre 파일 시스템이 있는 가상 네트워크의 고유한 서브넷에 연결할 수 있습니다. Azure Portal을 사용하여 네트워크 보안 그룹을 서브넷에 연결하려면 다음 단계를 수행합니다.

포털 위쪽의 검색 상자에서 네트워크 보안 그룹을 입력하고, 검색 결과에서 네트워크 보안 그룹을 선택합니다.

네트워크 보안 그룹 이름을 선택한 다음, 서브넷을 선택합니다.

네트워크 보안 그룹을 서브넷에 연결하려면 + 연결을 선택한 다음, 네트워크 보안 그룹을 연결하려는 가상 네트워크와 서브넷을 선택합니다. 확인을 선택합니다.

네트워크 보안 그룹 규칙 구성

Azure Managed Lustre 파일 시스템 지원에 대한 네트워크 보안 그룹 규칙을 구성하려면 Azure Managed Lustre 파일 시스템이 배포된 서브넷에 연결된 네트워크 보안 그룹에 인바운드 및 아웃바운드 보안 규칙을 추가할 수 있습니다. 다음 섹션에서는 Azure Managed Lustre 파일 시스템 지원을 허용하는 인바운드 및 아웃바운드 보안 규칙을 만들고 구성하는 방법을 설명합니다.

참고 항목

이 섹션에 표시된 보안 규칙은 Blob Storage 통합을 사용하도록 설정된 미국 동부 지역의 Azure Managed Lustre 파일 시스템 테스트 배포를 기반으로 구성됩니다. Azure Managed Lustre 파일 시스템에 대한 배포 지역, 가상 네트워크 서브넷 IP 주소 및 기타 구성 설정에 따라 규칙을 조정해야 합니다.

인바운드 보안 규칙 만들기

Azure Portal에서 인바운드 보안 규칙을 만들 수 있습니다. 다음 예제에서는 새 인바운드 보안 규칙을 만들고 구성하는 방법을 보여줍니다.

- Azure Portal에서 이전 단계에서 만든 네트워크 보안 그룹 리소스를 엽니다.

- 설정에서 인바운드 보안 규칙을 선택합니다.

- + 추가를 선택합니다.

- 인바운드 보안 규칙 추가 창에서 규칙에 대한 설정을 구성하고 추가를 선택합니다.

네트워크 보안 그룹에 다음 인바운드 규칙을 추가합니다.

| 우선 순위 | 속성 | 포트 | 프로토콜 | 원본 | 대상 | 작업 | 설명 |

|---|---|---|---|---|---|---|---|

| 110 | rule-name | 모두 | 모두 | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | 허용 | Azure Managed Lustre 파일 시스템 서브넷의 호스트 간에 프로토콜 또는 포트 흐름을 허용합니다. 예를 들어 시스템은 초기 배포 및 구성에 TCP 포트 22(SSH)를 사용합니다. |

| 111 | rule-name | 988, 1019-1023 | TCP | Lustre 클라이언트 서브넷의 IP 주소/CIDR 범위 | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | 허용 | Lustre 클라이언트 서브넷과 Azure Managed Lustre 파일 시스템 서브넷 간의 통신을 허용합니다. 원본 및 대상에서 TCP 포트 988 및 1019-1023만 허용합니다. |

| 112 | rule-name | 모두 | TCP | AzureMonitor |

VirtualNetwork |

Allow | AzureMonitor 서비스 태그에서 인바운드 흐름을 허용합니다. TCP 원본 포트 443만 허용합니다. |

| 120 | rule-name | 모두 | 모두 | 모두 | 모두 | 거부 | 다른 모든 인바운드 흐름을 거부합니다. |

Azure Portal의 인바운드 보안 규칙은 다음 스크린샷과 유사합니다. 배포에 따라 서브넷 IP 주소/CIDR 범위 및 기타 설정을 조정해야 합니다.

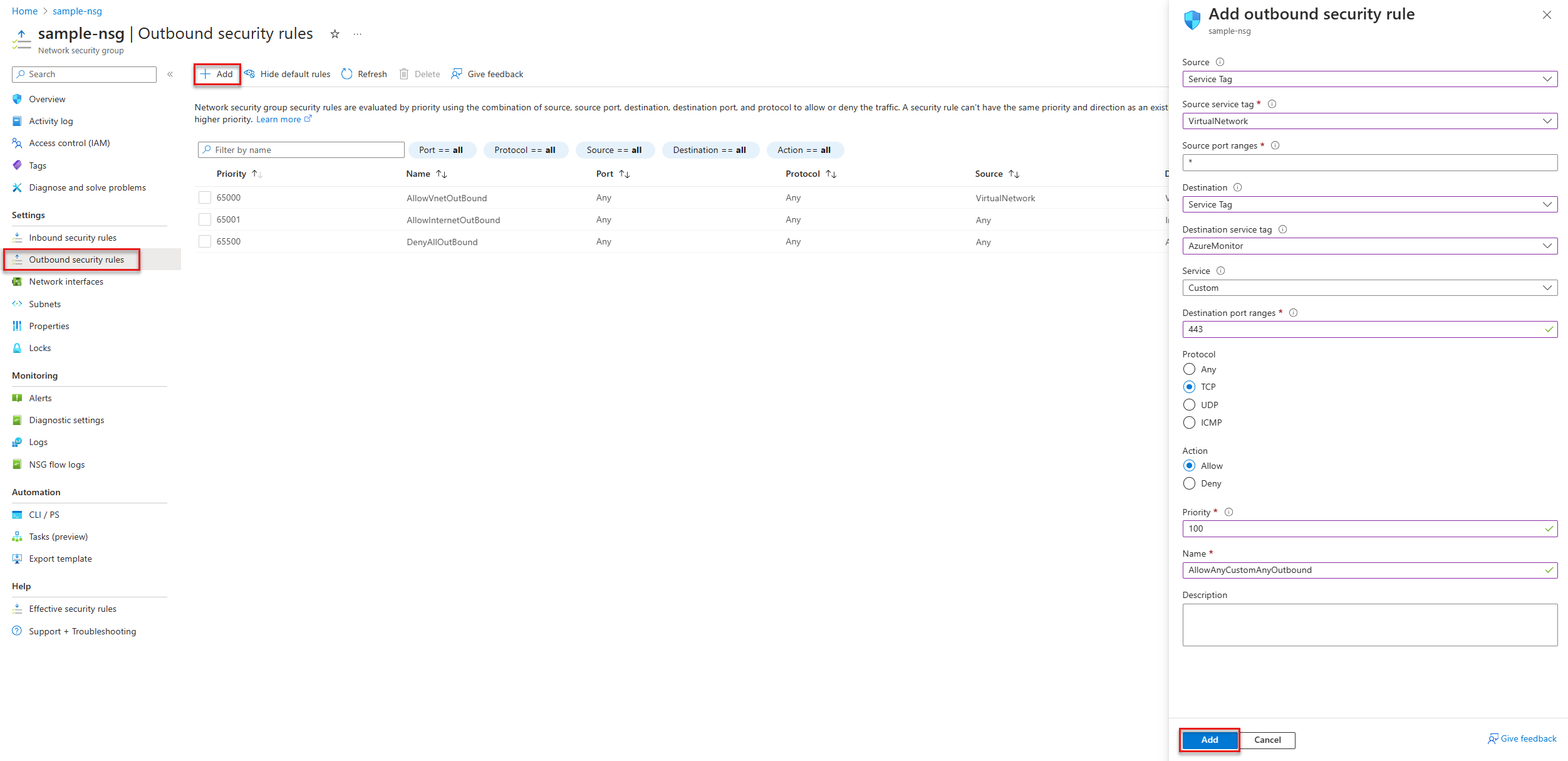

아웃바운드 보안 규칙 만들기

Azure Portal에서 아웃바운드 보안 규칙을 만들 수 있습니다. 다음 예제에서는 새 아웃바운드 보안 규칙을 만들고 구성하는 방법을 보여줍니다.

- Azure Portal에서 이전 단계에서 만든 네트워크 보안 그룹 리소스를 엽니다.

- 설정 아래에서 아웃바운드 보안 규칙을 선택합니다.

- + 추가를 선택합니다.

- 아웃바운드 보안 규칙 추가 창에서 규칙에 대한 설정을 구성하고 추가를 선택합니다.

네트워크 보안 그룹에 다음 아웃바운드 규칙을 추가합니다.

| 우선 순위 | 속성 | 포트 | 프로토콜 | 원본 | 대상 | 작업 | 설명 |

|---|---|---|---|---|---|---|---|

| 100 | rule-name | 443 | TCP | VirtualNetwork |

AzureMonitor |

Allow | 서비스 태그에 AzureMonitor 대한 아웃바운드 흐름을 허용합니다. TCP 대상 포트 443만 해당합니다. |

| 101 | rule-name | 443 | TCP | VirtualNetwork |

AzureKeyVault.EastUS |

Allow | 서비스 태그에 AzureKeyVault.EastUS 대한 아웃바운드 흐름을 허용합니다. TCP 대상 포트 443만 해당합니다. |

| 102 | rule-name | 443 | TCP | VirtualNetwork |

AzureActiveDirectory |

Allow | 서비스 태그에 AzureActiveDirectory 대한 아웃바운드 흐름을 허용합니다. TCP 대상 포트 443만 해당합니다. |

| 103 | rule-name | 443 | TCP | VirtualNetwork |

Storage.EastUS |

Allow | 서비스 태그에 Storage.EastUS 대한 아웃바운드 흐름을 허용합니다. TCP 대상 포트 443만 해당합니다. |

| 104 | rule-name | 443 | TCP | VirtualNetwork |

GuestAndHybridManagement |

Allow | 서비스 태그에 대한 아웃바운드 흐름을 허용합니다 GuestAndHybridManagement . TCP 대상 포트 443만 해당합니다. |

| 105 | rule-name | 443 | TCP | VirtualNetwork |

ApiManagement.EastUS |

Allow | 서비스 태그에 ApiManagement.EastUS 대한 아웃바운드 흐름을 허용합니다. TCP 대상 포트 443만 해당합니다. |

| 106 | rule-name | 443 | TCP | VirtualNetwork |

AzureDataLake |

Allow | 서비스 태그에 AzureDataLake 대한 아웃바운드 흐름을 허용합니다. TCP 대상 포트 443만 해당합니다. |

| 107 | rule-name | 443 | TCP | VirtualNetwork |

AzureResourceManager |

Allow | 서비스 태그에 대한 아웃바운드 흐름을 허용합니다 AzureResourceManager . TCP 대상 포트 443만 해당합니다. |

| 108 | rule-name | 988, 1019-1023 | TCP | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | Lustre 클라이언트 서브넷의 IP 주소/CIDR 범위 | 허용 | Azure Managed Lustre 파일 시스템에 대한 아웃바운드 흐름을 Lustre 클라이언트로 허용합니다. 원본 및 대상에서 TCP 포트 988 및 1019-1023만 허용합니다. |

| 109 | rule-name | 123 | UDP | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | 168.61.215.74/32 | 허용 | MS NTP 서버로의 아웃바운드 흐름을 허용합니다(168.61.215.74). UDP 대상 포트 123만 해당합니다. |

| 110 | rule-name | 443 | TCP | VirtualNetwork |

20.34.120.0/21 | 허용 | Azure Managed Lustre 원격 분석으로의 아웃바운드 흐름을 허용합니다(20.45.120.0/21). TCP 대상 포트 443만 해당합니다. |

| 111 | rule-name | 모두 | 모두 | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | Azure Managed Lustre 파일 시스템 서브넷의 IP 주소/CIDR 범위 | 허용 | Azure Managed Lustre 파일 시스템 서브넷의 호스트 간에 프로토콜 또는 포트 흐름을 허용합니다. 예를 들어 시스템은 초기 배포 및 구성에 TCP 포트 22(SSH)를 사용합니다. |

| 1000 | rule-name | 모두 | 모두 | VirtualNetwork |

Internet |

거부 | 인터넷으로의 아웃바운드 흐름을 거부합니다. |

| 1010 | rule-name | 모두 | 모두 | 모두 | 모두 | 거부 | 다른 모든 아웃바운드 흐름을 거부합니다. |

Azure Portal의 아웃바운드 보안 규칙은 다음 스크린샷과 유사합니다. 배포에 따라 서브넷 IP 주소/CIDR 범위 및 기타 설정을 조정해야 합니다.

다음 단계

Azure Managed Lustre에 대한 자세한 내용은 다음 문서를 참조하세요.

Azure 네트워크 보안 그룹에 대한 자세한 내용은 다음 문서를 참조하세요.