Azure Managed Lustre에서 고객 관리형 암호화 키 사용

Azure Key Vault를 사용하여 Azure Managed Lustre 파일 시스템에 저장된 데이터를 암호화하는 데 사용되는 키의 소유권을 제어할 수 있습니다. 이 문서에서는 Azure Managed Lustre를 사용하여 데이터 암호화에 고객 관리형 키를 사용하는 방법을 설명합니다.

참고 항목

Azure에 저장된 모든 데이터는 기본적으로 Microsoft 관리형 키를 사용하여 미사용 시 암호화됩니다. Azure Managed Lustre 클러스터에 저장될 때 데이터를 암호화하는 데 사용되는 키를 관리하려는 경우에만 이 문서의 단계를 수행해야 합니다.

VM 호스트 암호화 는 Lustre 디스크에 대한 고객 키를 추가하는 경우에도 Azure Managed Lustre 파일 시스템에 데이터를 보관하는 관리 디스크의 모든 정보를 보호합니다. 고객 관리형 키를 추가하면 높은 보안 요구 사항에 대한 추가 수준의 보안이 보장됩니다. 자세한 내용은 Azure 디스크 스토리지의 서버 쪽 암호화를 참조 하세요.

Azure Managed Lustre에 대해 고객 관리형 키 암호화를 사용하도록 설정하는 세 가지 단계가 있습니다.

- 키를 저장하도록 Azure Key Vault 를 설정합니다.

- 해당 키 자격 증명 모음 에 액세스할 수 있는 관리 ID를 만듭니다.

- 파일 시스템을 만들 때 고객 관리형 키 암호화 를 선택하고 사용할 키 자격 증명 모음, 키 및 관리 ID를 지정합니다.

이 문서에서는 이러한 단계를 자세히 설명합니다.

파일 시스템을 만든 후에는 고객 관리형 키와 Microsoft 관리형 키 간에 변경할 수 없습니다.

필수 조건

기존 키 자격 증명 모음 및 키를 사용하거나 Azure Managed Lustre에서 사용할 새 키 자격 증명 모음을 만들 수 있습니다. 올바르게 구성된 키 자격 증명 모음 및 키가 있는지 확인하려면 다음 필수 설정을 참조하세요.

키 자격 증명 모음 및 키 만들기

암호화 키를 저장하도록 Azure Key Vault를 설정합니다. 키 자격 증명 모음 및 키는 Azure Managed Lustre를 사용하려면 이러한 요구 사항을 충족해야 합니다.

키 자격 증명 모음 속성

Azure Managed Lustre와 함께 사용하려면 다음 설정이 필요합니다. 필요에 따라 나열되지 않는 옵션을 구성할 수 있습니다.

기본 사항:

- 구독 - Azure Managed Lustre 클러스터에 사용되는 것과 동일한 구독을 사용합니다.

- 지역 - 키 자격 증명 모음은 Azure Managed Lustre 클러스터와 동일한 지역에 있어야 합니다.

- 가격 책정 계층 - 표준 계층은 Azure Managed Lustre에서 사용하기에 충분합니다.

- 일시 삭제 - Azure Managed Lustre는 키 자격 증명 모음에 아직 구성되지 않은 경우 일시 삭제를 사용하도록 설정합니다.

- 제거 보호 - 제거 보호를 사용하도록 설정합니다.

액세스 정책을 클릭합니다.

- 액세스 구성 - Azure 역할 기반 액세스 제어로 설정합니다.

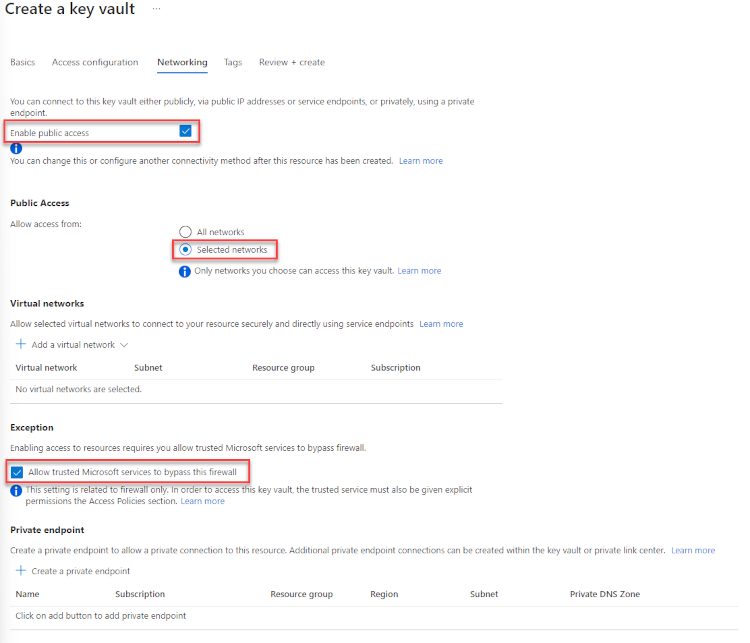

네트워킹:

공용 액세스 - 사용하도록 설정해야 합니다.

액세스 허용 - 모든 네트워크를 선택하거나 액세스를 제한해야 하는 경우 선택한 네트워크를 선택합니다.

- 선택한 네트워크를 선택한 경우 아래 예외 섹션에서 신뢰할 수 있는 Microsoft 서비스 허용에서 이 방화벽 옵션을 무시하도록 설정해야 합니다.

참고 항목

기존 키 자격 증명 모음을 사용하는 경우 네트워크 설정 섹션을 검토하여 액세스 허용이 모든 네트워크에서 공용 액세스를 허용하도록 설정되어 있는지 확인하거나 필요한 경우 변경할 수 있습니다.

키 속성

- 키 유형 - RSA

- RSA 키 크기 - 2048

- 사용 - 예

키 자격 증명 모음 액세스 권한:

Azure Managed Lustre 시스템을 만드는 사용자에게는 Key Vault 기여자 역할에 해당하는 권한이 있어야 합니다. Azure Key Vault를 설정하고 관리하는 데에도 동일한 사용 권한이 필요합니다.

자세한 내용은 키 자격 증명 모음에 대한 보안 액세스를 참조하세요.

Azure Key Vault 기본 사항에 대해 자세히 알아봅니다.

사용자 할당 관리 ID 만들기

Azure Managed Lustre 파일 시스템에는 키 자격 증명 모음에 액세스하기 위해 사용자 할당 관리 ID가 필요합니다.

관리 ID는 Microsoft Entra ID를 통해 Azure 서비스에 액세스할 때 사용자 ID 대신 사용하는 독립 실행형 ID 자격 증명입니다. 다른 사용자와 마찬가지로 역할 및 권한을 할당할 수 있습니다. 관리 ID에 대해 자세히 알아봅니다.

파일 시스템을 만들기 전에 이 ID를 만들고 키 자격 증명 모음에 대한 액세스 권한을 부여합니다.

참고 항목

키 자격 증명 모음에 액세스할 수 없는 관리 ID를 제공하는 경우 파일 시스템을 만들 수 없습니다.

자세한 내용은 관리 ID 설명서를 참조하세요.

고객 관리형 암호화 키를 사용하여 Azure Managed Lustre 파일 시스템 만들기

Azure Managed Lustre 파일 시스템을 만들 때 디스크 암호화 키 탭을 사용하여 디스크 암호화 키 유형 설정에서 관리되는 고객을 선택합니다. 고객 키 설정 및 관리 ID에 대한 다른 섹션이 표시됩니다.

고객 관리형 키는 만들 때만 설정할 수 있습니다. 기존 Azure Managed Lustre 파일 시스템에 사용되는 암호화 키의 형식은 변경할 수 없습니다.

고객 키 설정

고객 키 설정에서 링크를 선택하여 키 자격 증명 모음, 키 및 버전 설정을 선택합니다. 이 페이지에서 새 Azure Key Vault를 만들 수도 있습니다. 새 키 자격 증명 모음을 만드는 경우 관리 ID에 대한 액세스 권한을 부여해야 합니다.

Azure Key Vault가 목록에 표시되지 않는 경우 다음 요구 사항을 확인합니다.

- 파일 시스템이 키 자격 증명 모음과 동일한 구독에 있나요?

- 파일 시스템이 키 자격 증명 모음과 동일한 지역에 있나요?

- Azure Portal과 키 자격 증명 모음 사이에 네트워크 연결이 있나요?

자격 증명 모음을 선택한 후 사용 가능한 옵션에서 개별 키를 선택하거나 새 키를 만듭니다. 키는 2048비트 RSA 키여야 합니다.

선택한 키의 버전을 지정합니다. 버전 관리에 대한 자세한 내용은 Azure Key Vault 설명서를 참조 하세요.

관리 ID 설정

관리 ID에서 링크를 선택하고 Azure Managed Lustre 파일 시스템에서 키 자격 증명 모음 액세스에 사용하는 ID를 선택합니다.

이러한 암호화 키 설정을 구성한 후 검토 + 만들기 탭으로 이동하여 평소와 같이 파일 시스템 만들기를 완료합니다.

다음 단계

다음 문서에서는 Azure Key Vault 및 고객 관리형 키를 사용하여 Azure에서 데이터를 암호화하는 방법에 대해 자세히 설명합니다.