참고 항목

Azure Monitor SCOM Managed Instance는 더 이상 지원되지 않으며 2026년 9월 30일까지 더 이상 사용되지 않을 예정입니다. 이 콘텐츠는 더 이상 업데이트되지 않습니다. 요구 사항에 따라 Azure Monitor 또는 System Center Operations Manager 를 대체 솔루션으로 사용하는 것이 좋습니다.

이 문서에서는 입력 매개 변수의 유효성을 검사하는 동안 발생할 수 있는 오류와 이를 해결하는 방법을 설명합니다.

온-프레미스 매개 변수를 만드는 동안 문제가 발생하는 경우 이 스크립트를 사용하여 도움을 받으세요.

[! 고지 사항] 사용 가능한 가장 안전한 인증 흐름을 사용하는 것이 좋습니다. 이 문서에 설명된 인증 흐름은 애플리케이션에 대한 신뢰 수준이 매우 높고 다른 흐름에 없는 위험을 수반합니다. 관리 ID와 같이 다른 보안 흐름이 실행 가능하지 않은 경우에만 이 흐름을 사용해야 합니다.

이 스크립트는 온-프레미스 매개 변수 생성과 관련된 문제를 해결하는 데 도움이 되도록 설계되었습니다. 스크립트에 액세스하고 해당 기능을 활용하여 온-프레미스 매개 변수를 만드는 동안 발생할 수 있는 모든 문제를 해결합니다.

스크립트를 실행하려면 다음 단계를 수행합니다.

- 스크립트를 다운로드하고 -Help 옵션을 사용하여 실행하여 매개 변수를 가져옵니다.

- 도메인에 가입된 컴퓨터에 도메인 자격 증명을 사용하여 로그인합니다. 컴퓨터는 SCOM Managed Instance에 사용되는 도메인에 있어야 합니다. 로그인한 후 지정된 매개 변수를 사용하여 스크립트를 실행합니다.

- 유효성 검사에 실패하는 경우 스크립트에서 제안한 대로 수정 작업을 수행하고 모든 유효성 검사를 통과할 때까지 스크립트를 다시 실행합니다.

- 모든 유효성 검사가 성공하면 스크립트에 사용된 매개 변수와 동일한 매개 변수를 사용하여 인스턴스를 만들 수 있습니다.

유효성 검사 및 세부 정보

| 유효성 검사 | 설명 |

|---|---|

| Azure 입력 유효성 검사 | |

| 테스트 컴퓨터에서 필수 구성 요소 설정 | 1. AD PowerShell 모듈을 설치합니다.

2. 그룹 정책 PowerShell 모듈을 설치합니다. |

| 인터넷 연결 | 테스트 서버에서 아웃바운드 인터넷 연결을 사용할 수 있는지 확인합니다. |

| SQL MI 연결 | 제공된 SQL MI가 테스트 서버를 만든 네트워크에서 연결할 수 있는지 확인합니다. |

| DNS 서버 연결 | 제공된 DNS 서버 IP에 연결할 수 있고 유효한 DNS 서버로 확인되는지 확인합니다. |

| 도메인 연결 | 제공된 도메인 이름에 연결할 수 있고 유효한 도메인으로 확인되었는지 확인합니다. |

| 도메인 가입 유효성 검사 | 제공된 OU 경로 및 도메인 자격 증명을 사용하여 도메인 가입이 성공했는지 확인합니다. |

| 고정 IP 및 LB FQDN 연결 | 제공된 DNS 이름에 대해 제공된 고정 IP에 대한 DNS 레코드가 만들어졌는지 확인합니다. |

| 컴퓨터 그룹 유효성 검사 | 제공된 컴퓨터 그룹을 제공된 도메인 사용자가 관리하고 관리자가 그룹 멤버 멤버십을 업데이트할 수 있는지 확인합니다. |

| gMSA 계정 유효성 검사 | 제공된 gMSA: -의 사용 여부를 확인합니다. - DNS 호스트 이름이 제공된 LB의 DNS 이름으로 설정됩니다. - SAM 계정 이름 길이가 15자 이하입니다. - 올바른 SPN 집합이 있습니다. 제공된 컴퓨터 그룹의 구성원이 암호를 검색할 수 있습니다. |

| 그룹 정책 유효성 검사 | 도메인(또는 관리 서버를 호스트하는 OU 경로)이 로컬 관리자 그룹을 변경하는 그룹 정책의 영향을 받는지 확인합니다. |

| 사후 유효성 검사 정리 | 도메인에서 가입 해제합니다. |

유효성 검사 스크립트를 실행하기 위한 일반 지침

온보딩 프로세스 중에 유효성 검사 단계/탭에서 유효성 검사가 수행됩니다. 모든 유효성 검사가 성공하면 SCOM Managed Instance를 만드는 마지막 단계로 진행할 수 있습니다. 그러나 유효성 검사가 실패하는 경우 만들기를 진행할 수 없습니다.

여러 유효성 검사가 실패하는 경우 가장 좋은 방법은 테스트 컴퓨터에서 유효성 검사 스크립트를 수동으로 실행하여 모든 문제를 한 번에 해결하는 것입니다.

Important

처음에는 SCOM Managed Instance 만들기에 대해 선택한 동일한 서브넷에 새 테스트 Windows Server(2022/2019) VM(가상 머신)을 만듭니다. 그런 다음 AD 관리자와 네트워크 관리자가 이 VM을 개별적으로 활용하여 해당 변경 내용의 효과를 확인할 수 있습니다. 이 방법을 사용하면 AD 관리자와 네트워크 관리자 간의 앞뒤로 통신하는 데 소요되는 시간을 크게 절약할 수 있습니다.

유효성 검사 스크립트를 실행하려면 다음 단계를 수행합니다.

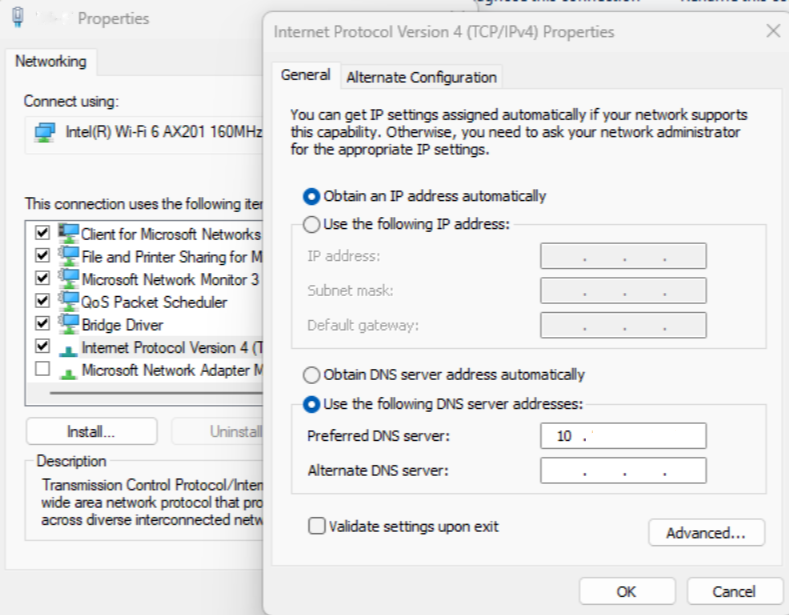

SCOM Managed Instance 생성을 위해 선택한 서브넷 내의 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다. 예를 들어 다음을 참조하세요.

테스트 VM에 유효성 검사 스크립트를 다운로드하고 추출합니다. 이는 5개의 파일로 구성되어 있습니다.

- ScomValidation.ps1

- RunValidationAsSCOMAdmin.ps1

- RunValidationAsActiveDirectoryAdmin.ps1

- RunValidationAsNetworkAdmin.ps1

- Readme.txt

Readme.txt 파일에 설명된 단계에 따라 RunValidationAsSCOMAdmin.ps1을 실행합니다. 설정하기 전에 RunValidationAsSCOMAdmin.ps1의 설정 값을 해당 값으로 채워야 합니다.

# $settings = @{ # Configuration = @{ # DomainName="test.com" # OuPath= "DC=test,DC=com" # DNSServerIP = "190.36.1.55" # UserName="test\testuser" # Password = "password" # SqlDatabaseInstance= "test-sqlmi-instance.023a29518976.database.windows.net" # ManagementServerGroupName= "ComputerMSG" # GmsaAccount= "test\testgMSA$" # DnsName= "lbdsnname.test.com" # LoadBalancerIP = "10.88.78.200" # } # } # Note : Before running this script, please make sure you have provided all the parameters in the settings $settings = @{ Configuration = @{ DomainName="<domain name>" OuPath= "<OU path>" DNSServerIP = "<DNS server IP>" UserName="<domain user name>" Password = "<domain user password>" SqlDatabaseInstance= "<SQL MI Host name>" ManagementServerGroupName= "<Computer Management server group name>" GmsaAccount= "<GMSA account>" DnsName= "<DNS name associated with the load balancer IP address>" LoadBalancerIP = "<Load balancer IP address>" } }일반적으로 RunValidationAsSCOMAdmin.ps1은 모든 유효성 검사를 실행합니다. 특정 검사를 실행하려면 ScomValidation.ps1을 열고 파일 끝에 있는 다른 모든 검사를 주석으로 처리합니다. 특정 검사에 중단점을 추가하여 검사를 디버그하고 문제를 더 잘 이해할 수도 있습니다.

# Default mode is - SCOMAdmin, by default if mode is not passed then it will run all the validations

# adding all the checks to result set

try {

# Connectivity checks

$validationResults += Invoke-ValidateStorageConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateSQLConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDnsIpAddress $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateDomainControllerConnectivity $settings

$results = ConvertTo-Json $validationResults -Compress

# Parameter validations

$validationResults += Invoke-ValidateDomainJoin $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateStaticIPAddressAndDnsname $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateComputerGroup $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidategMSAAccount $settings

$results = ConvertTo-Json $validationResults -Compress

$validationResults += Invoke-ValidateLocalAdminOverideByGPO $settings

$results = ConvertTo-Json $validationResults -Compress

}

catch {

Write-Verbose -Verbose $_

}

유효성 검사 스크립트는 유효성 검사 문제를 해결하는 데 도움이 되는 모든 유효성 검사 및 해당 오류를 표시합니다. 빠른 해결을 위해 중단점을 통해 PowerShell ISE에서 스크립트를 실행하여 디버깅 프로세스를 가속화할 수 있습니다.

모든 검사가 통과하면 온보딩 페이지로 돌아가서 온보딩 프로세스를 다시 시작합니다.

인터넷 연결

문제: 테스트 서버에 아웃바운드 인터넷 연결이 없습니다.

원인: 잘못된 DNS 서버 IP 또는 잘못된 네트워크 구성으로 인해 발생합니다.

해결 방법:

- DNS 서버 IP를 확인하고 DNS 서버가 실행 중인지 확인합니다.

- SCOM Managed Instance 만들기에 사용되는 VNet에 DNS 서버에 대한 가시선이 있는지 확인합니다.

문제: 스토리지 계정에 연결하여 SCOM Managed Instance 제품 비트를 다운로드할 수 없습니다.

원인: 인터넷 연결 문제로 인해 발생합니다.

해결 방법: SCOM Managed Instance 만들기에 사용되는 VNet이 SCOM Managed Instance와 동일한 서브넷에 테스트 가상 머신을 만들어 아웃바운드 인터넷 액세스가 있는지 확인하고 테스트 가상 머신에서 아웃바운드 연결을 테스트합니다.

문제: 인터넷 연결 테스트에 실패합니다. 필요한 엔드포인트는 VNet에서 연결할 수 없습니다.

원인: 잘못된 DNS 서버 IP 또는 잘못된 네트워크 구성으로 인해 발생합니다.

해결 방법:

DNS 서버 IP를 확인하고 DNS 서버가 실행 중인지 확인합니다.

SCOM Managed Instance 만들기에 사용되는 VNet에 DNS 서버에 대한 가시선이 있는지 확인합니다.

SCOM Managed Instance에 아웃바운드 인터넷 액세스가 있고 NSG/방화벽이 방화벽 요구 사항에 설명된 대로 필요한 엔드포인트에 대한 액세스를 허용하도록 올바르게 구성되었는지 확인합니다.

인터넷 연결에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateStorageConnectivity스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

인터넷 연결을 확인하려면 다음 명령을 실행합니다.

Test-NetConnection www.microsoft.com -Port 80이 명령은 포트 80에서 www.microsoft.com에 대한 연결을 확인합니다. 이 작업이 실패하는 경우 아웃바운드 인터넷 연결 문제가 있음을 나타냅니다.

DNS 설정을 확인하려면 다음 명령을 실행합니다.

Get-DnsClientServerAddress이 명령은 컴퓨터에 구성된 DNS 서버 IP 주소를 검색합니다. DNS 설정이 올바르고 액세스할 수 있는지 확인합니다.

네트워크 구성을 확인하려면 다음 명령을 실행합니다.

Get-NetIPConfiguration이 명령은 네트워크 구성 세부 정보를 표시합니다. 네트워크 설정이 정확하고 네트워크 환경과 일치하는지 확인합니다.

SQL MI 연결

문제: 테스트 서버에 아웃바운드 인터넷 연결이 없습니다.

원인: 잘못된 DNS 서버 IP 또는 잘못된 네트워크 구성으로 인해 발생합니다.

해결 방법:

- DNS 서버 IP를 확인하고 DNS 서버가 실행 중인지 확인합니다.

- SCOM Managed Instance 만들기에 사용되는 VNet에 DNS 서버에 대한 가시선이 있는지 확인합니다.

문제: SQL Managed Instance에서 MSI에 대한 DB 로그인을 구성하지 못했습니다.

원인: MSI가 SQL Managed Instance에 액세스하도록 제대로 구성되지 않은 경우에 발생합니다.

해결 방법: MSI가 SQL Managed Instance에서 Microsoft Entra Admin으로 구성되어 있는지 확인합니다. MSI 인증이 작동하려면 필요한 Microsoft Entra ID 권한이 SQL Managed Instance에 제공되어야 합니다.

문제: 이 인스턴스에서 SQL MI에 연결하지 못했습니다.

원인: SQL MI VNet이 위임되지 않았거나 SCOM Managed Instance VNet과 제대로 피어되지 않아 발생합니다.

해결 방법:

- SQL MI가 제대로 구성되어 있는지 확인합니다.

- SCOM Managed Instance 만들기에 사용되는 VNet이 동일한 VNet에 있거나 VNet 피어링에 의해 SQL MI에 가시선이 있는지 확인합니다.

SQL MI 연결에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateSQLConnectivity스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

아웃바운드 인터넷 연결을 확인하려면 다음 명령을 실행합니다.

Test-NetConnection -ComputerName "www.microsoft.com" -Port 80이 명령은 포트 80에서 www.microsoft.com에 대한 연결을 설정하여 아웃바운드 인터넷 연결을 확인합니다. 연결에 실패하는 경우는 인터넷 연결에 잠재적인 문제가 있음을 나타냅니다.

DNS 설정 및 네트워크 구성을 확인하려면 DNS 서버 IP 주소가 올바르게 구성되었는지 확인하고 유효성 검사가 수행되는 컴퓨터에서 네트워크 구성 설정의 유효성을 검사합니다.

SQL MI 연결을 테스트하려면 다음 명령을 실행합니다.

Test-NetConnection -ComputerName $sqlMiName -Port 1433$sqlMiName을 SQL MI 호스트 이름의 이름으로 바꿉니다.이 명령은 SQL MI 인스턴스에 대한 연결을 테스트합니다. 연결되는 경우는 SQL MI에 연결할 수 있음을 나타냅니다.

DNS 서버 연결

문제: 제공된 DNS IP(<DNS IP>)가 잘못되었거나 DNS 서버에 연결할 수 없습니다.

해결 방법: DNS 서버 IP를 확인하고 DNS 서버가 실행 중인지 확인합니다.

DNS 서버 연결에 대한 일반적인 문제 해결

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateDnsIpAddress스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

지정된 IP 주소에 대한 DNS 확인을 확인하려면 다음 명령을 실행합니다.

Resolve-DnsName -Name $ipAddress -IssueAction SilentlyContinue$ipAddress를 유효성을 검사할 IP 주소로 바꿉니다.이 명령은 제공된 IP 주소에 대한 DNS 확인을 확인합니다. 명령이 결과를 반환하지 않거나 오류를 throw하는 경우는 DNS 확인과 관련된 잠재적인 문제가 있음을 나타냅니다.

IP 주소에 대한 네트워크 연결을 확인하려면 다음 명령을 실행합니다.

Test-NetConnection -ComputerName $ipAddress -Port 80$ipAddress를 테스트하려는 IP 주소로 바꿉니다.이 명령은 포트 80에서 지정된 IP 주소에 대한 네트워크 연결을 확인합니다. 연결에 실패하면 네트워크 연결 문제가 발생합니다.

도메인 연결

문제: (<도메인 이름>) 도메인에 대한 도메인 컨트롤러가 이 네트워크에서 연결할 수 없거나 하나 이상의 도메인 컨트롤러에서 포트가 열려 있지 않습니다.

원인: 제공된 DNS 서버 IP 또는 네트워크 구성 문제로 인해 발생합니다.

해결 방법:

- DNS 서버 IP를 확인하고 DNS 서버가 실행 중인지 확인합니다.

- 도메인 이름 확인이 Azure 또는 SCOM Managed Instance에 대해 구성된 지정된 DC(도메인 컨트롤러)로 올바르게 전달되었는지 확인합니다. 이 DC가 확인된 DC 중 맨 위에 나열되어 있는지 확인합니다. 해결 방법이 다른 DC 서버로 전달되는 경우는 AD 도메인 확인에 문제가 있음을 나타냅니다.

- 도메인 이름을 확인하고 Azure 및 SCOM Managed Instance에 대한 도메인 컨트롤러 구성이 실행 중인지 확인합니다.

참고 항목

포트 9389, 389/636, 88, 3268/3269, 135, 445는 Azure 또는 SCOM Managed Instance에 대해 구성된 DC에서 열려 있어야 하며 DC의 모든 서비스가 실행되고 있어야 합니다.

도메인 연결에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateDomainControllerConnectivity스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

도메인 컨트롤러의 연결 가능성을 확인하려면 다음 명령을 실행합니다.

Resolve-DnsName -Name $domainName$domainName을 테스트하려는 도메인의 이름으로 바꿉니다.도메인 이름 확인이 Azure 또는 SCOM Managed Instance에 대해 구성된 지정된 DC(도메인 컨트롤러)로 올바르게 전달되었는지 확인합니다. 이 DC가 확인된 DC 중 맨 위에 나열되어 있는지 확인합니다. 해결 방법이 다른 DC 서버로 전달되는 경우는 AD 도메인 확인에 문제가 있음을 나타냅니다.

DNS 서버 설정을 확인하려면 다음을 수행합니다.

- 유효성 검사를 실행하는 컴퓨터의 DNS 서버 설정이 올바르게 구성되었는지 확인합니다.

- DNS 서버 IP 주소가 정확하고 액세스할 수 있는지 확인합니다.

네트워크 구성의 유효성을 검사하려면 다음을 수행합니다.

- 유효성 검사가 수행되는 컴퓨터에서 네트워크 구성 설정을 확인합니다.

- 컴퓨터가 올바른 네트워크에 연결되어 있고 도메인 컨트롤러와 통신하는 데 필요한 네트워크 설정이 있는지 확인합니다.

도메인 컨트롤러에서 필요한 포트를 테스트하려면 다음 명령을 실행합니다.

Test-NetConnection -ComputerName $domainName -Port $portToCheck$domainName을 테스트하려는 도메인의 이름으로 바꾸고$portToCheck를 다음 목록 번호의 각 포트로 바꿉니다.- 389/636

- 88

- 3268/3269

- 135

- 445

위의 모든 포트에 대해 제공된 명령을 실행합니다.

이 명령은 지정된 포트가 Azure 또는 SCOM Managed Instance 만들기에 대해 구성된 지정된 도메인 컨트롤러에서 열려 있는지 확인합니다. 명령에 연결 성공이 표시되는 경우 필요한 포트가 열려 있음을 나타냅니다.

도메인 가입 유효성 검사

문제: 테스트 관리 서버가 도메인에 가입하지 못했습니다.

원인: 잘못된 OU 경로, 잘못된 자격 증명 또는 네트워크 연결 문제로 인해 발생합니다.

해결 방법:

- Key Vault에서 만든 자격 증명을 확인합니다. 사용자 이름 및 암호 비밀은 올바른 사용자 이름과 사용자 이름 값의 형식을 반영해야 하며 도메인에 컴퓨터를 가입할 수 있는 권한이 있는 도메인\사용자 이름 및 암호여야 합니다. 기본적으로 사용자 계정은 도메인에 최대 10개의 컴퓨터만 추가할 수 있습니다. 구성하려면 사용자가 도메인에 가입할 수 있는 워크스테이션의 수에 대한 기본 제한을 참조하세요.

- OU 경로가 올바르고 새 컴퓨터가 도메인에 가입하는 것을 차단하지 않는지 확인합니다.

도메인 가입 유효성 검사에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateDomainJoin스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

SCOM Managed Instance 만들기에 사용되는 도메인 계정을 사용하여 VM을 도메인에 가입합니다. 자격 증명을 사용하여 도메인을 컴퓨터에 가입하려면 다음 명령을 실행합니다.

$domainName = "<domainname>" $domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $ouPath = "<OU path>" if (![String]::IsNullOrWhiteSpace($ouPath)) { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -OUPath $ouPath -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue } else { $domainJoinResult = Add-Computer -DomainName $domainName -Credential $domainJoinCredentials -Force -WarningAction SilentlyContinue -ErrorAction SilentlyContinue }사용자 이름, 암호, $domainName $ouPath를 올바른 값으로 바꿉니다.

위의 명령을 실행한 후 다음 명령을 실행하여 컴퓨터가 도메인에 가입했는지 확인합니다.

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain

고정 IP 및 LB FQDN 연결

문제: 서버가 도메인에 가입하지 못했기 때문에 테스트를 실행할 수 없습니다.

해결 방법: 컴퓨터가 도메인에 가입할 수 있는지 확인합니다. 도메인 가입 유효성 검사 섹션의 문제 해결 단계를 따릅니다.

문제: DNS 이름(<DNS 이름>)을 확인할 수 없습니다.

해결 방법: 제공된 DNS 이름이 DNS 레코드에 없습니다. DNS 이름을 확인하고 제공된 고정 IP와 올바르게 연결되어 있는지 확인합니다.

문제: 제공된 고정 IP(<고정 IP>) 및 Load Balancer DNS(<DNS 이름>)가 일치하지 않습니다.

문제 해결: DNS 레코드를 확인하고 올바른 DNS 이름/고정 IP 조합을 제공합니다. 자세한 내용은 고정 IP 만들기 및 DNS 이름 구성을 참조하세요.

고정 IP 및 LB FQDN 연결에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateStaticIPAddressAndDnsname스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

SCOM Managed Instance 만들기에 사용되는 도메인 계정을 통해 가상 머신을 도메인에 가입합니다. 가상 머신을 도메인에 가입하려면 도메인 가입 유효성 검사 섹션에 제공된 단계를 따릅니다.

IP 주소 및 연결된 DNS 이름을 가져와서 다음 명령을 실행하여 일치하는지 확인합니다. DNS 이름을 확인하고 실제 IP 주소를 가져옵니다.

$DNSRecord = Resolve-DnsName -Name $DNSName $ActualIP = $DNSRecord.IPAddressDNS 이름을 확인할 수 없는 경우 DNS 이름이 유효하고 실제 IP 주소와 연결되어 있는지 확인합니다.

컴퓨터 그룹 유효성 검사

문제: 서버가 도메인에 가입하지 못했기 때문에 테스트를 실행할 수 없습니다.

해결 방법: 컴퓨터가 도메인에 가입할 수 있는지 확인합니다. 도메인 가입 유효성 검사 섹션에 지정된 문제 해결 단계를 따릅니다.

문제: (<컴퓨터 그룹 이름>)이름이 있는 컴퓨터 그룹을 도메인에서 찾을 수 없습니다.

해결 방법: 그룹의 존재 여부를 확인하고 제공된 이름을 확인하거나 아직 만들지 않은 경우 새 이름을 만듭니다.

문제: 입력 컴퓨터 그룹 <컴퓨터 그룹 이름>이 사용자 <도메인 사용자 이름>에 의해 관리되지 않습니다.

해결 방법: 그룹 속성으로 이동하여 이 사용자를 관리자로 설정합니다. 자세한 내용은 컴퓨터 그룹 만들기 및 구성을 참조하세요.

문제: 입력 컴퓨터 그룹의 관리자 <도메인 사용자 이름><컴퓨터 그룹 이름>에 그룹 멤버십을 관리하는 데 필요한 권한이 없습니다.

해결 방법:그룹 속성 이동하고 관리에서 멤버십 목록을 업데이트할 수 있음 확인란을 선택합니다. 자세한 내용은 컴퓨터 그룹 만들기 및 구성을 참조하세요.

컴퓨터 그룹 유효성 검사에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateComputerGroup스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.SCOM Managed Instance 만들기에 사용되는 도메인 계정을 사용하여 VM을 도메인에 가입합니다. 가상 머신을 도메인에 가입하려면 도메인 가입 유효성 검사 섹션에 제공된 단계를 따릅니다.

관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

다음 명령을 실행하여 모듈을 가져옵니다.

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinueVM이 도메인에 가입되어 있는지 확인하려면 다음 명령을 실행합니다.

Get-WmiObject -Class Win32_ComputerSystem | Select-Object -ExpandProperty PartOfDomain도메인 존재 여부를 확인하고 현재 컴퓨터가 이미 도메인에 가입되어 있는지 확인하려면 다음 명령을 실행합니다.

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $Domain = Get-ADDomain -Current LocalComputer -Credential $domainUserCredentials$username,password를 해당 값으로 대체합니다.도메인에 사용자가 있는지 확인하려면 다음 명령을 실행합니다.

$DomainUser = Get-ADUser -Identity $username -Credential $domainUserCredentials$username,$domainUserCredentials를 해당 값으로 대체합니다.도메인에 컴퓨터 그룹이 있는지 확인하려면 다음 명령을 실행합니다.

$ComputerGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $domainUserCredentials$computerGroupName,$domainUserCredentials를 해당 값으로 대체합니다.사용자 및 컴퓨터 그룹이 있는 경우 사용자가 컴퓨터 그룹의 관리자인지 확인합니다.

Import-Module ActiveDirectory $DomainDN = $Domain.DistinguishedName $GroupDN = $ComputerGroup.DistinguishedName $RightsGuid = [GUID](Get-ItemProperty "AD:\CN=Self-Membership,CN=Extended-Rights,CN=Configuration,$DomainDN" -Name rightsGuid -Credential $domainUserCredentials | Select-Object -ExpandProperty rightsGuid) # Run Get ACL under the give credentials $job = Start-Job -ScriptBlock { param ( [Parameter(Mandatory = $true)] [string] $GroupDN, [Parameter(Mandatory = $true)] [GUID] $RightsGuid ) Import-Module ActiveDirectory $AclRule = (Get-Acl -Path "AD:\$GroupDN").GetAccessRules($true,$true,[System.Security.Principal.SecurityIdentifier]) | Where-Object {($_.ObjectType -eq $RightsGuid) -and ($_.ActiveDirectoryRights -like '*WriteProperty*')} return $AclRule } -ArgumentList $GroupDN, $RightsGuid -Credential $domainUserCredentials $timeoutSeconds = 20 $jobResult = Wait-Job $job -Timeout $timeoutSeconds # Job did not complete within the timeout if ($null -eq $jobResult) { Write-Host "Checking permissions, timeout after 10 seconds." Remove-Job $job -Force } else { # Job completed within the timeout $AclRule = Receive-Job $job Remove-Job $job -Force } $managerCanUpdateMembership = $false if (($null -ne $AclRule) -and ($AclRule.AccessControlType -eq 'Allow') -and ($AclRule.IdentityReference -eq $DomainUser.SID)) { $managerCanUpdateMembership = $truemanagerCanUpdateMembership이 True인 경우 도메인 사용자에게 컴퓨터 그룹에 대한 멤버십 업데이트 권한이 있습니다.managerCanUpdateMembership이 False인 경우 컴퓨터 그룹에 도메인 사용자에 대한 관리 권한을 부여합니다.

gMSA 계정 유효성 검사

문제: 서버가 도메인에 가입하지 못했기 때문에 테스트가 실행되지 않습니다.

해결 방법: 컴퓨터가 도메인에 가입할 수 있는지 확인합니다. 도메인 가입 유효성 검사 섹션에 지정된 문제 해결 단계를 따릅니다.

문제: (<컴퓨터 그룹 이름>) 이름이 있는 컴퓨터 그룹이 도메인에 없습니다. 이 그룹의 구성원은 gMSA 암호를 검색할 수 있어야 합니다.

해결 방법: 그룹의 존재 여부를 확인하고 제공된 이름을 확인합니다.

문제: (<도메인 gMSA>) 이름이 있는 gMSA를 도메인에서 찾을 수 없습니다.

해결 방법: gMSA 계정의 존재 여부를 확인하고 제공된 이름을 확인하거나 아직 생성되지 않은 경우 새 계정을 만듭니다.

문제: gMSA(<도메인 gMSA>)가 사용하도록 설정되지 않았습니다.

해결 방법: 다음 명령을 통해 사용하도록 설정합니다.

Set-ADServiceAccount -Identity <domain gMSA> -Enabled $true

문제: gMSA(<도메인 gMSA>)에서 DNS 호스트 이름을 <DNS 이름>으로 설정해야 합니다.

해결 방법: gMSA에 DNSHostName 속성이 올바르게 설정되지 않았습니다. 다음 명령을 사용하여 DNSHostName 속성을 설정합니다.

Set-ADServiceAccount -Identity <domain gMSA> -DNSHostName <DNS Name>

문제: gMSA(<도메인 gMSA>)의 Sam 계정 이름이 15자 제한을 초과합니다.

해결 방법: 다음 명령을 사용하여 SamAccountName을 설정합니다.

Set-ADServiceAccount -Identity <domain gMSA> -SamAccountName <shortname$>

문제: 컴퓨터 그룹(<컴퓨터 그룹 이름>)을 gMSA(<도메인 gMSA>)에 대한 PrincipalsAllowedToRetrieveManagedPassword로 설정해야 합니다.

해결 방법: gMSA에 PrincipalsAllowedToRetrieveManagedPassword가 올바르게 설정되지 않았습니다. 다음 명령을 사용하여 PrincipalsAllowedToRetrieveManagedPassword를 설정합니다.

Set-ADServiceAccount -Identity <domain gMSA> - PrincipalsAllowedToRetrieveManagedPassword <computer group name>

문제: gMSA(<도메인 gMSA>)에 대해 SPN이 올바르게 설정되지 않았습니다.

해결 방법: gMSA에 올바른 서비스 주체 이름이 설정되어 있지 않습니다. 다음 명령을 사용하여 서비스 주체 이름을 설정합니다.

Set-ADServiceAccount -Identity <domain gMSA> -ServicePrincipalNames <set of SPNs>

gMSA 계정 유효성 검사에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidategMSAAccount스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.SCOM Managed Instance 만들기에 사용되는 도메인 계정을 사용하여 VM을 도메인에 가입합니다. 가상 머신을 도메인에 가입하려면 도메인 가입 유효성 검사 섹션에 제공된 단계를 따릅니다.

관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

다음 명령을 실행하여 모듈을 가져옵니다.

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinue서버가 도메인에 가입했는지 확인하려면 다음 명령을 실행합니다.

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomain컴퓨터 그룹이 있는지 확인하려면 다음 명령을 실행합니다.

$Credentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $adGroup = Get-ADGroup -Identity $computerGroupName -Properties ManagedBy,DistinguishedName -Credential $Credentials사용자 이름, 암호 및 computerGroupName을 해당 값으로 대체합니다.

gMSA 계정이 있는지 확인하려면 다음 명령을 실행합니다.

$adServiceAccount = Get-ADServiceAccount -Identity gMSAAccountName -Properties DNSHostName,Enabled,PrincipalsAllowedToRetrieveManagedPassword,SamAccountName,ServicePrincipalNames -Credential $CredentialsgMSA 계정 속성의 유효성을 검사하려면 gMSA 계정이 사용하도록 설정되어 있는지 확인합니다.

(Get-ADServiceAccount -Identity <GmsaAccount>).Enabled명령이 False를 반환하는 경우 도메인에서 계정을 사용하도록 설정합니다.

gMSA 계정의 DNS 호스트 이름이 제공된 DNS 이름(LB DNS 이름)과 일치하는지 확인하려면 다음 명령을 실행합니다.

(Get-ADServiceAccount -Identity <GmsaAccount>).DNSHostName명령이 예상 DNS 이름을 반환하지 않는 경우 gMsaAccount의 DNS 호스트 이름을 LB DNS 이름으로 업데이트합니다.

gMSA 계정의 Sam 계정 이름이 15자 제한을 초과하지 않는지 확인합니다.

(Get-ADServiceAccount -Identity <GmsaAccount>).SamAccountName.LengthPrincipalsAllowedToRetrieveManagedPassword속성의 유효성을 검사하려면 다음 명령을 실행합니다.지정한 컴퓨터 그룹이 gMSA 계정에 대해 `PrincipalsAllowedToRetrieveManagedPassword``로 설정되어 있는지 확인합니다.

(Get-ADServiceAccount -Identity <GmsaAccount>).PrincipalsAllowedToRetrieveManagedPassword -contains (Get-ADGroup -Identity <ComputerGroupName>).DistinguishedNamegMSAAccount및ComputerGroupName을 해당 값으로 대체합니다.gMSA 계정에 대한 SPN(서비스 주체 이름)의 유효성을 검사하려면 다음 명령을 실행합니다.

$CorrectSPNs = @("MSOMSdkSvc/$dnsHostName", "MSOMSdkSvc/$dnsName", "MSOMHSvc/$dnsHostName", "MSOMHSvc/$dnsName") (Get-ADServiceAccount -Identity <GmsaAccount>).ServicePrincipalNames결과에 올바른 SPN이 있는지 확인합니다.

$dnsName을 SCOM Managed Instance 만들기에 지정된 LB DNS 이름으로 바꿉니다.$dnsHostName을 LB DNS 짧은 이름으로 바꿉니다. 예를 들어, MSOMHSvc/ContosoLB.domain.com, MSOMHSvc/ContosoLB, MSOMSdkSvc/ContosoLB.domain.com, MSOMSdkSvc/ContosoLB는 서비스 주체 이름입니다.

그룹 정책 유효성 검사

Important

GPO 정책을 수정하려면 Active Directory 관리자와 공동 작업하고 아래 정책에서 System Center Operations Manager를 제외합니다.

- 로컬 관리자 그룹 구성을 수정하거나 재정의하는 GPO.

- 네트워크 인증을 비활성화하는 GPO.

- 로컬 관리자에 대한 원격 로그인을 방해하는 GPO를 평가합니다.

문제: 서버가 도메인에 가입하지 못했기 때문에 이 테스트를 실행할 수 없습니다.

해결 방법: 컴퓨터가 도메인에 가입되었는지 확인합니다. 도메인 가입 유효성 검사 섹션의 문제 해결 단계를 따릅니다.

문제: (<도메인 gMSA>) 이름이 있는 gMSA를 도메인에서 찾을 수 없습니다. 이 계정은 서버의 로컬 관리자여야 합니다.

해결 방법: 계정의 존재 여부를 확인하고 gMSA 및 도메인 사용자가 로컬 관리자 그룹의 일부인지 확인합니다.

문제: <도메인 사용자 이름 > 및 < 도메인 gMSA> 계정을 테스트 관리 서버의 로컬 관리자 그룹에 추가할 수 없거나 그룹 정책 업데이트 후 그룹에 유지되지 않았습니다.

해결 방법: 전체 이름(domain\account)을 포함하여 제공된 도메인 사용자 이름 및 gMSA 입력이 올바른지 확인합니다. 또한 OU 또는 도메인 수준에서 만든 정책으로 인해 로컬 관리자 그룹을 재정의하는 테스트 컴퓨터에 그룹 정책이 있는지 확인합니다. SCOM Managed Instance가 작동하려면 gMSA 및 도메인 사용자가 로컬 관리자 그룹의 일부여야 합니다. SCOM Managed Instance 컴퓨터는 로컬 관리자 그룹을 재정의하는 정책에서 제외되어야 합니다(AD 관리자와 작업).

문제: SCOM Managed Instance 실패

원인: 도메인의 그룹 정책(이름: <그룹 정책 이름>)이 서버 또는 도메인의 루트가 포함된 OU에서 테스트 관리 서버의 로컬 관리자 그룹을 재정의합니다.

해결 방법: SCOM Managed Instance Management Server(<OU 경로>)에 대한 OU가 그룹을 재정의하지 않는 정책의 영향을 받지 않는지 확인합니다.

그룹 정책 유효성 검사에 대한 일반적인 문제 해결 단계

SCOM Managed Instance를 만들기 위해 선택한 서브넷 내에서 Windows Server 2022 또는 2019에서 실행되는 새 VM(가상 머신)을 생성합니다. VM에 로그인하고 SCOM Managed Instance를 만드는 동안 사용된 것과 동일한 DNS IP를 사용하도록 DNS 서버를 구성합니다.

아래에 제공된 단계별 지침을 따르거나 PowerShell에 익숙한 경우

Invoke-ValidateLocalAdminOverideByGPO스크립트에서 라는 특정 검사를 실행할 수 있습니다. 테스트 컴퓨터에서 독립적으로 유효성 검사 스크립트를 실행하는 방법에 대한 자세한 내용은 유효성 검사 스크립트를 실행하기 위한 일반 지침을 참조하세요.SCOM Managed Instance 만들기에 사용되는 도메인 계정을 사용하여 VM을 도메인에 가입합니다. 가상 머신을 도메인에 가입하려면 도메인 가입 유효성 검사 섹션에 제공된 단계를 따릅니다.

관리자 모드에서 PowerShell ISE를 열고 Set-ExecutionPolicy를 무제한으로 설정합니다.

다음 명령을 실행하여 모듈을 가져옵니다.

Add-WindowsFeature RSAT-AD-PowerShell -ErrorAction SilentlyContinue Add-WindowsFeature GPMC -ErrorAction SilentlyContinue서버가 도메인에 가입했는지 확인하려면 다음 명령을 실행합니다.

(Get-WmiObject -Class Win32_ComputerSystem).PartOfDomain명령은 True를 반환해야 합니다.

gMSA 계정이 있는지 확인하려면 다음 명령을 실행합니다.

Get-ADServiceAccount -Identity <GmsaAccount>로컬 관리자 그룹에 사용자 계정이 있는지 확인하려면 다음 명령을 실행합니다.

$domainJoinCredentials = New-Object pscredential -ArgumentList ("<username>", (ConvertTo-SecureString "password" -AsPlainText -Force)) $addToAdminResult = Add-LocalGroupMember -Group "Administrators" -Member $userName, $gMSAccount -ErrorAction SilentlyContinue $gpUpdateResult = gpupdate /force $LocalAdmins = Get-LocalGroupMember -Group 'Administrators' | Select-Object -ExpandProperty Name<UserName>및<GmsaAccount>를 실제 값으로 바꿉니다.도메인 및 OU(조직 구성 단위) 세부 정보를 확인하려면 다음 명령을 실행합니다.

Get-ADOrganizationalUnit -Filter "DistinguishedName -like '$ouPathDN'" -Properties CanonicalName -Credential $domainUserCredentials<OuPathDN>을 실제 OU 경로로 바꿉니다.

도메인에서 GPO(그룹 정책 개체) 보고서를 가져와서 로컬 관리자 그룹에 대한 재정의 정책을 확인하려면 다음 명령을 실행합니다.

[xml]$gpoReport = Get-GPOReport -All -ReportType Xml -Domain <domain name> foreach ($GPO in $gpoReport.GPOS.GPO) { # Check if the GPO links to the entire domain, or the input OU if provided if (($GPO.LinksTo.SOMPath -eq $domainName) -or ($GPO.LinksTo.SOMPath -eq $ouPathCN)) { # Check if there is a policy overriding the Local Users and Groups if ($GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group) { $GroupPolicy = $GPO.Computer.ExtensionData.Extension.LocalUsersAndGroups.Group | Select-Object @{Name='RemoveUsers';Expression={$_.Properties.deleteAllUsers}},@{Name='RemoveGroups';Expression={$_.Properties.deleteAllGroups}},@{Name='GroupName';Expression={$_.Properties.groupName}} # Check if the policy is acting on the BUILTIN\Administrators group, and whether it is removing other users or groups if (($GroupPolicy.groupName -eq "Administrators (built-in)") -and (($GroupPolicy.RemoveUsers -eq 1) -or ($GroupPolicy.RemoveGroups -eq 1))) { $overridingPolicyFound = $true $overridingPolicyName = $GPO.Name } } } } if($overridingPolicyFound) { Write-Warning "Validation failed. A group policy in your domain (name: $overridingPolicyName) is overriding the local Administrators group on this machine. This will cause SCOM MI installation to fail. Please ensure that the OU for SCOM MI Management Servers is not affected by this policy" } else { Write-Output "Validation suceeded. No group policy found in your domain which overrides local Administrators. " }

스크립트 실행에서 유효성 검사 실패 경고를 제공하는 경우 로컬 관리자 그룹을 재정의하는 정책(경고 메시지의 이름)이 있습니다. Active Directory 관리자에게 문의하고 정책에서 System Center Operations Manager 관리 서버를 제외합니다.