Azure SQL에서 Microsoft Entra 전용 인증을 사용하도록 설정된 서버 만들기

적용 대상: Azure SQL 데이터베이스

Azure SQL Managed Instance

이 가이드에서는 프로비저닝 중에 Microsoft Entra 전용 인증을 사용하도록 설정된 Azure SQL 데이터베이스 또는 Azure SQL Managed Instance용 논리 서버를 만드는 단계를 간략하게 설명합니다. Microsoft Entra 전용 인증 기능은 사용자가 SQL 인증을 사용하여 서버 또는 관리되는 인스턴스에 연결할 수 없도록 하고 Microsoft Entra ID(이전의 Azure Active Directory)로 인증된 연결만 허용합니다.

참고 사항

Microsoft Entra ID는 이전의 Azure AD(Azure Active Directory)입니다.

필수 조건

- Azure CLI를 사용하는 경우 버전 2.26.1 이상이 필요합니다. 최신 버전을 설치하고 사용하는 방법에 대한 자세한 내용은 Azure CLI 설치를 참조하세요.

- PowerShell을 사용하는 경우 Az 6.1.0 이상 모듈이 필요합니다.

- Azure CLI, PowerShell 또는 REST API를 사용하여 관리되는 인스턴스를 프로비저닝하는 경우 시작하기 전에 가상 네트워크 및 서브넷을 만들어야 합니다. 자세한 내용은 SQL Managed Instance의 가상 네트워크 만들기을 참조하세요.

사용 권한

논리적 서버 또는 관리되는 인스턴스를 프로비저닝하려면 이러한 리소스를 만들 수 있는 적절한 권한이 있어야 합니다. 구독 소유자, 기여자, 서비스 관리자 및 공동 관리자와 같이 더 높은 권한이 있는 Azure 사용자는 SQL 서버 또는 관리되는 인스턴스를 만들 수 있는 권한이 있습니다. 최소 권한 Azure RBAC 역할을 사용하여 이러한 리소스를 만들려면 SQL Database에 대한 SQL Server 기여자 역할 및 SQL Managed Instance에 대한 SQL Managed Instance Contributor 역할을 사용합니다.

SQL Security Manager Azure RBAC 역할에는 Microsoft Entra 전용 인증을 사용하도록 설정된 서버 또는 인스턴스를 만들 수 있는 충분한 권한이 없습니다. 서버 또는 인스턴스를 만든 후에는 Microsoft Entra 전용 인증 기능을 관리하기 위해 SQL Security Manager 역할이 필요합니다.

Microsoft Entra 전용 인증을 사용하는 프로비전

다음 섹션에서는 서버 또는 인스턴스에 대해 설정된 Microsoft Entra 관리자를 사용하여 논리 서버 또는 관리되는 인스턴스를 만들고 서버를 만드는 동안 Microsoft Entra 전용 인증을 사용하도록 설정하는 방법에 대한 예시와 스크립트를 제공합니다. 이 기능에 대한 자세한 내용은 Microsoft Entra 전용 인증을 참조하세요.

이 예시에서는 시스템 할당 서버 관리자 및 암호를 사용하여 서버 또는 관리되는 인스턴스를 만드는 동안 Microsoft Entra 전용 인증을 사용하도록 설정합니다. 이렇게 하면 Microsoft Entra 전용 인증을 사용하는 경우 서버 관리자 액세스가 차단되고 Microsoft Entra 관리자만 리소스에 액세스할 수 있습니다. 서버를 만드는 동안 사용자 고유의 서버 관리자 및 암호를 포함하도록 API에 매개 변수를 추가할 수도 있습니다. 그러나 Microsoft Entra 전용 인증을 사용하지 않도록 설정할 때까지 암호를 다시 설정할 수 없습니다. 이러한 선택적 매개 변수를 사용하여 서버 관리자 로그인 이름을 지정하는 방법에 대한 예시는 이 페이지의 PowerShell 탭에 표시됩니다.

참고 사항

서버 또는 관리되는 인스턴스를 만든 후 기존 속성을 변경하려면 다른 기존 API를 사용해야 합니다. 자세한 내용은 API를 사용하여 Microsoft Entra 전용 인증 관리하는 법 및 Azure SQL에서 Microsoft Entra 인증 구성 및 관리를 참조하세요.

Microsoft Entra 전용 인증의 기본 설정이 false인 경우, 서버 관리자 및 암호는 서버 또는 관리되는 인스턴스를 만드는 동안 모든 API에 포함되어야 합니다.

Azure SQL 데이터베이스

Azure Portal에서 SQL 배포 선택 옵션 페이지로 이동합니다.

Azure Portal에 아직 로그인하지 않은 경우 메시지가 표시되면 로그인합니다.

SQL 데이터베이스에서 리소스 유형을 단일 데이터베이스로 설정한 상태로 두고 만들기를 선택합니다.

SQL 데이터베이스 만들기 양식의 기본 탭에 있는 프로젝트 세부 정보 아래에서 원하는 Azure 구독을 선택합니다.

리소스 그룹에 새로 만들기를 선택하고, 새 리소스 그룹의 이름을 입력한 다음, 확인을 선택합니다.

데이터베이스 이름에 데이터베이스 이름을 입력합니다.

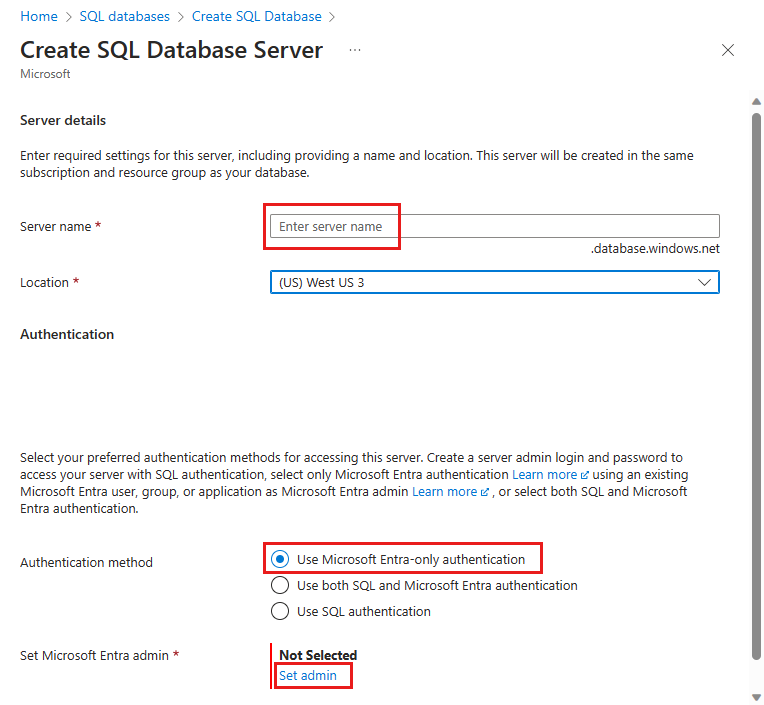

서버에 대해 새로 만들기를 선택하고 새 서버 양식을 다음 값으로 작성합니다.

- 서버 이름: 고유한 서버 이름을 입력합니다. 서버 이름은 구독 내에서만 고유한 것이 아니라 Azure의 모든 서버에 대해 전역적으로 고유해야 합니다. 값을 입력하면 Azure Portal에서 사용 가능한지 여부를 알려줍니다.

- 위치: 드롭다운 목록에서 위치를 선택합니다.

- 인증 방법: Microsoft Entra 전용 인증 사용을 선택합니다.

- 관리자 설정을 선택하여 Microsoft Entra ID 창을 열고 논리 서버 Microsoft Entra 관리자로 Microsoft Entra 보안 주체를 선택합니다. 완료되면 선택 단추를 사용하여 관리자를 설정합니다.

완료되면 다음: 네트워킹을 선택합니다.

네트워킹 탭에서 연결 방법에 대해 퍼블릭 엔드포인트를 선택합니다.

방화벽 규칙의 경우 현재 클라이언트 IP 주소 추가를 예로 설정합니다. Azure 서비스 및 리소스가 이 서버에 액세스할 수 있도록 허용을 아니요로 설정된 상태로 둡니다.

연결 정책 및 최소 TLS 버전 설정을 기본값으로 둡니다.

페이지 하단에서 다음: 보안을 선택합니다. 환경에 대한 Microsoft Defender for SQL, Ledger, Identity 및 투명한 데이터 암호화에 대한 설정을 구성합니다. 이 설정을 건너뛸 수도 있습니다.

참고 사항

Microsoft Entra 전용 인증에서는 사용자 할당 관리 ID를 서버 ID로 사용할 수 있습니다. 인스턴스를 ID에 연결하려면 ID를 Azure Virtual Machine에 할당하고 해당 VM에서 SSMS를 실행합니다. 프로덕션 환경의 경우 Azure 리소스에 대한 암호 없는 인증을 사용하는 보안 조치가 향상되고 간소화되었으므로 Microsoft Entra 관리자에 대한 관리 ID를 사용하는 것을 권장합니다.

페이지 아래쪽에서 검토 + 만들기를 선택합니다.

검토 + 만들기 페이지에서 검토 후 만들기를 선택합니다.

Azure SQL Managed Instance

Azure Portal에서 SQL 배포 선택 옵션 페이지로 이동합니다.

Azure Portal에 아직 로그인하지 않은 경우 메시지가 표시되면 로그인합니다.

SQL 관리되는 인스턴스에서 리소스 종류를 단일 인스턴스로 설정된 상태로 두고 만들기를 선택합니다.

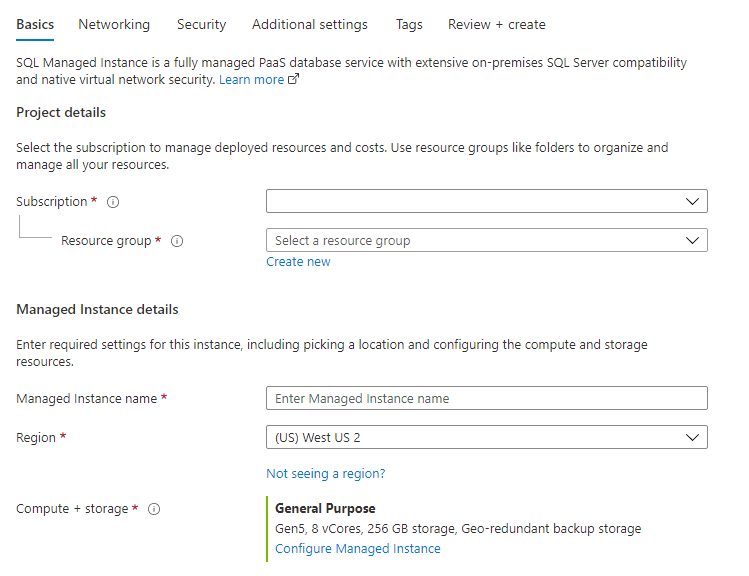

프로젝트 세부 정보 및 Managed Instance 세부 정보의 기본 탭에서 필수 정보를 작성합니다. SQL Managed Instance를 프로비저닝하기 위한 최소 정보 세트입니다.

구성 옵션에 대한 자세한 내용은 빠른 시작: Azure SQL Managed Instance 만들기를 참조하세요.

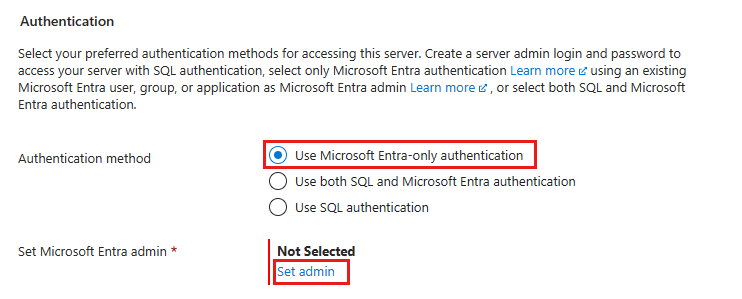

인증에서 인증 방법으로 Microsoft Entra 인증 사용을 선택합니다.

관리자 설정을 선택하여 Microsoft Entra ID 창을 열고 관리된 인스턴스 Microsoft Entra 관리자로 Microsoft Entra 주체를 선택합니다. 완료되면 선택 단추를 사용하여 관리자를 설정합니다.

나머지 설정은 기본값으로 둘 수 있습니다. 네트워킹, 보안 또는 기타 탭과 설정에 대한 자세한 내용은 빠른 시작: Azure SQL Managed Instance 만들기 문서의 가이드를 따르세요.

설정 구성이 완료되면 검토 + 만들기를 선택하여 계속 진행합니다. 만들기를 선택하여 관리형 인스턴스를 프로비저닝하기 시작합니다.

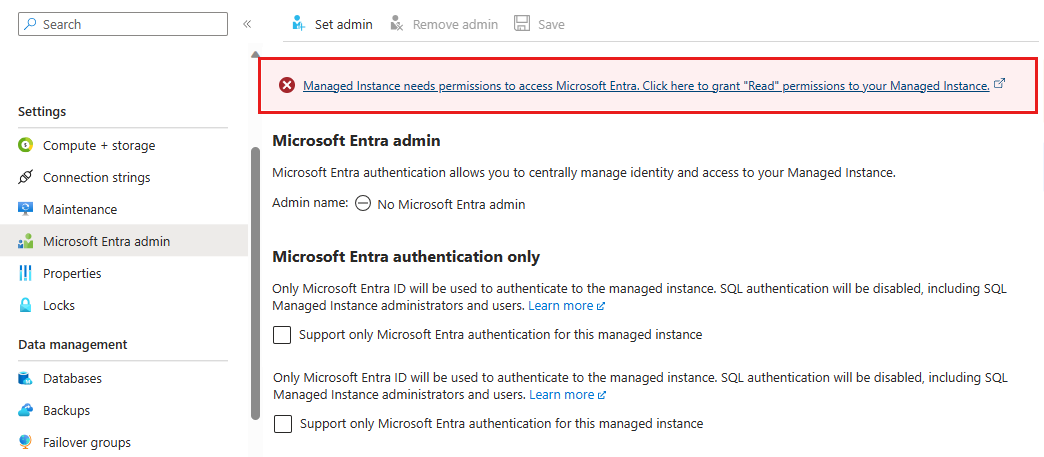

디렉터리 읽기 권한자 권한 부여

관리되는 인스턴스의 배포가 완료되면 SQL Managed Instance의 Microsoft Entra ID를 액세스하기 위한 읽기 권한이 필요합니다. 해당 권한이 있는 사용자는 Azure Portal에 표시된 메시지를 클릭하여 읽기 권한을 부여할 수 있습니다. 자세한 내용은 Azure SQL용 Microsoft Entra ID의 디렉터리 읽기 권한자 역할을 참조하세요.

제한 사항

- 서버 관리자 암호를 다시 설정하려면 Microsoft Entra 전용 인증을 사용하지 않도록 설정해야 합니다.

- Microsoft Entra 전용 인증을 사용하지 않도록 설정한 경우 모든 API를 사용할 때 서버 관리자 및 암호가 포함된 서버를 만들어야 합니다.

관련 콘텐츠

- 논리 서버 또는 SQL 관리형 인스턴스가 있는데 Microsoft Entra 전용 인증을 사용하도록 설정하려는 경우 자습서: Azure SQL을 통한 Microsoft Entra 전용 인증 사용을 참조하세요.

- Microsoft Entra 전용 인증 기능에 대한 자세한 내용은 Azure SQL을 통한 Microsoft Entra 전용 인증을 참조하세요.

- Microsoft Entra 전용 인증을 사용하여 서버 만들기를 적용하려는 경우 Azure SQL을 통한 Microsoft Entra 전용 인증에 대한 Azure Policy를 참조하세요.

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기