적용 대상:Azure SQL Managed Instance

Azure SQL Managed Instance에 대한 공용 엔드포인트를 사용하면 가상 네트워크 외부에서 SQL Managed Instance에 대한 데이터 액세스를 사용할 수 있습니다. Power BI, Azure App Service 또는 온-프레미스 네트워크와 같은 다중 테넌트 Azure 서비스에서 SQL 관리형 인스턴스에 액세스할 수 있습니다. SQL 관리형 인스턴스에서 퍼블릭 엔드포인트를 사용하면 VPN 처리량 문제를 방지할 수 있는 VPN을 사용할 필요가 없습니다.

이 문서에서는 다음 방법을 설명합니다.

- SQL 관리형 인스턴스에 대한 퍼블릭 엔드포인트 사용 또는 사용 안 함

- SQL Managed Instance 공용 엔드포인트에 대한 트래픽을 허용하도록 SQL 관리형 인스턴스 NSG(네트워크 보안 그룹) 구성

- SQL 관리되는 인스턴스 퍼블릭 엔드포인트 연결 문자열 가져오기

권한

SQL 관리형 인스턴스의 데이터 민감도로 인해 SQL 관리형 인스턴스 퍼블릭 엔드포인트를 사용하도록 설정하려면 2단계 프로세스가 필요합니다. 이 보안 조치는 SoD(의무 분리)를 따릅니다.

- SQL 관리형 인스턴스 관리자는 SQL 관리형 인스턴스에서 퍼블릭 엔드포인트를 사용하도록 설정해야 합니다. SQL 관리되는 인스턴스 관리자는 SQL 관리되는 인스턴스 리소스에 대한 개요 페이지에서 찾을 수 있습니다.

- 네트워크 관리자는 NSG(네트워크 보안 그룹)를 사용하여 SQL 관리형 인스턴스로의 트래픽을 허용해야 합니다. 자세한 내용은 네트워크 보안 그룹 권한을 검토하세요.

공용 엔드포인트 사용

Azure Portal, Azure PowerShell 또는 Azure CLI를 사용하여 SQL Managed Instance에 대한 공용 엔드포인트를 사용하도록 설정할 수 있습니다.

Azure Portal에서 SQL Managed Instance에 대한 공용 엔드포인트를 사용하도록 설정하려면 다음 단계를 따릅니다.

- Azure Portal로 이동합니다.

- SQL 관리형 인스턴스를 사용하여 리소스 그룹을 열고 공용 엔드포인트를 구성하려는 SQL 관리형 인스턴스 를 선택합니다.

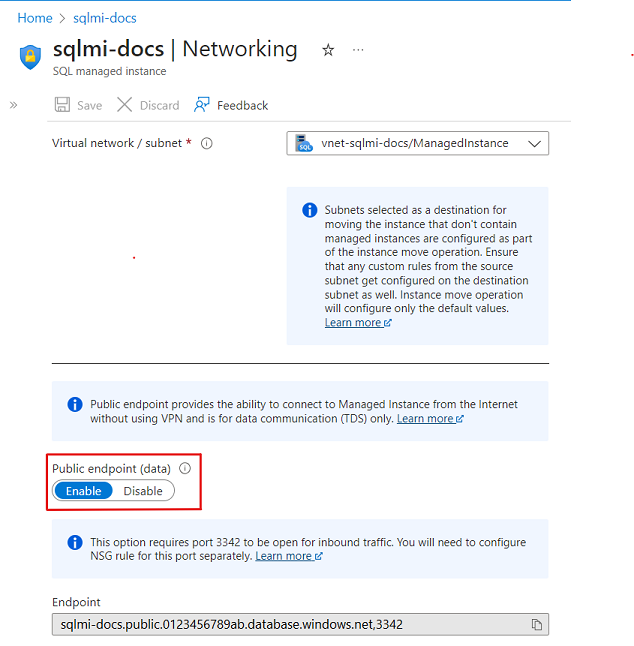

- 보안 설정에서 네트워킹 탭을 선택합니다.

- 가상 네트워크 구성 페이지에서 사용을 선택한 다음 저장 아이콘을 선택하여 구성을 업데이트합니다.

퍼블릭 엔드포인트 사용 안 함

Azure Portal, Azure PowerShell 또는 Azure CLI를 사용하여 SQL Managed Instance에 대한 공용 엔드포인트를 사용하지 않도록 설정할 수 있습니다.

Azure Portal을 사용하여 공용 엔드포인트를 사용하지 않도록 설정하려면 다음 단계를 따릅니다.

- Azure Portal로 이동합니다.

- SQL 관리형 인스턴스를 사용하여 리소스 그룹을 열고 공용 엔드포인트를 구성하려는 SQL 관리형 인스턴스 를 선택합니다.

- 보안 설정에서 네트워킹 탭을 선택합니다.

- 가상 네트워크 구성 페이지에서 사용 안 함을 선택한 다음 저장 아이콘을 선택하여 구성을 업데이트합니다.

네트워크 보안 그룹에서 공용 엔드포인트 트래픽 허용

Azure Portal을 사용하여 네트워크 보안 그룹 내에서 공용 트래픽을 허용합니다. 다음 단계를 수행합니다.

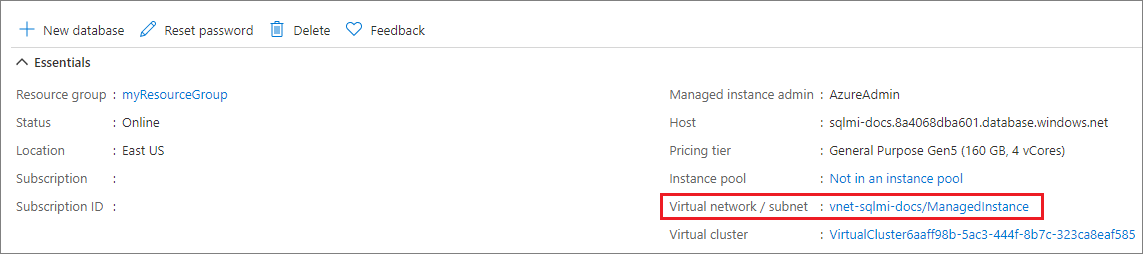

Azure Portal에서 SQL Managed Instance에 대한 개요 페이지로 이동합니다.

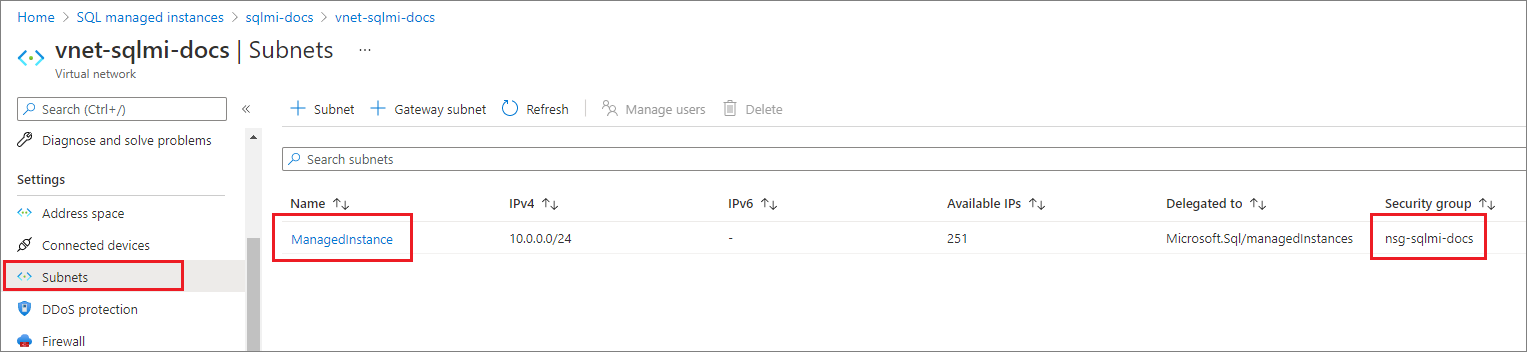

가상 네트워크/서브넷 링크를 선택하면 가상 네트워크 구성 페이지로 연결됩니다.

가상 네트워크의 구성 창에서 서브넷 탭을 선택하고 SQL 관리형 인스턴스의 SECURITY GROUP 이름을 기록해 둡니다.

SQL 관리형 인스턴스가 포함된 리소스 그룹으로 돌아갑니다. 이전에 언급된 네트워크 보안 그룹 이름이 표시됩니다. 네트워크 보안 그룹 이름을 선택하여 네트워크 보안 그룹 구성 페이지를 엽니다.

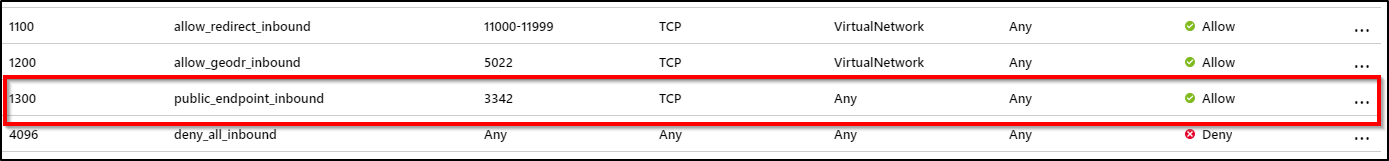

인바운드 보안 규칙 탭을 선택하고 다음 설정을 사용하여 deny_all_inbound 규칙보다 우선 순위가 높은 규칙을 추가합니다.

설정 제안 값 설명 원본 임의 IP 주소 또는 서비스 태그 - Power BI 같은 Azure 서비스의 경우 Azure 클라우드 서비스 태그를 선택합니다.

- 컴퓨터 또는 Azure 가상 머신의 경우 NAT IP 주소를 사용합니다.

원본 포트 범위 * 원본 포트가 일반적으로 동적으로 할당되어 예측할 수 없게 되므로 *(모두)로 둡니다. 대상 모두 SQL 관리형 인스턴스 서브넷에 대한 트래픽을 허용하기 위해 대상을 Any로 둡 대상 포트 범위 3342 대상 포트를 SQL 관리되는 인스턴스 공용 TDS 엔드포인트인 3342로 범위 지정 프로토콜 TCP SQL Managed Instance는 TDS에 대해 TCP 프로토콜을 사용합니다. 동작 허용 퍼블릭 엔드포인트를 통해 SQL Managed Instance에 대한 인바운드 트래픽 허용 우선 순위 1300 이 규칙을 deny_all_inbound 규칙보다 높은 우선 순위로 유지합니다.

참고 항목

포트 3342는 SQL 관리되는 인스턴스에 대한 공용 엔드포인트 연결에 사용되며 현재 변경할 수 없습니다.

라우팅이 제대로 구성되었는지 확인합니다.

0.0.0.0/0 주소 접두사를 사용하는 경로는 서브넷의 경로 테이블에 있는 다른 경로의 주소 접두사 내에 없는 IP 주소로 향하는 트래픽을 라우팅하는 방법을 Azure에 지시합니다. 서브넷을 만들 때 Azure는 인터넷 다음 홉 유형과 함께 0.0.0.0/0 주소 접두사에 대한 기본 경로를 만듭니다.

들어오는 트래픽이 가상 어플라이언스/가상 네트워크 게이트웨이를 통해 흐르지 않으므로 공용 엔드포인트 트래픽이 인터넷에 직접 라우팅되도록 필요한 경로를 추가하지 않고 이 기본 경로를 재정의하면 비대칭 라우팅 문제가 발생할 수 있습니다. 공용 인터넷을 통해 SQL 관리형 인스턴스에 도달하는 모든 트래픽이 공용 인터넷을 통해 다시 나가는지 확인합니다. 각 원본에 대한 특정 경로를 추가하거나 기본 경로를 0.0.0.0/0 주소 접두사로 설정하여 다음 홉 유형으로 인터넷에 다시 연결합니다.

0.0.0.0/0 주소 접두사에서 변경 내용이 이 기본 경로에 미치는 영향에 대한 세부 정보를 참조하세요.

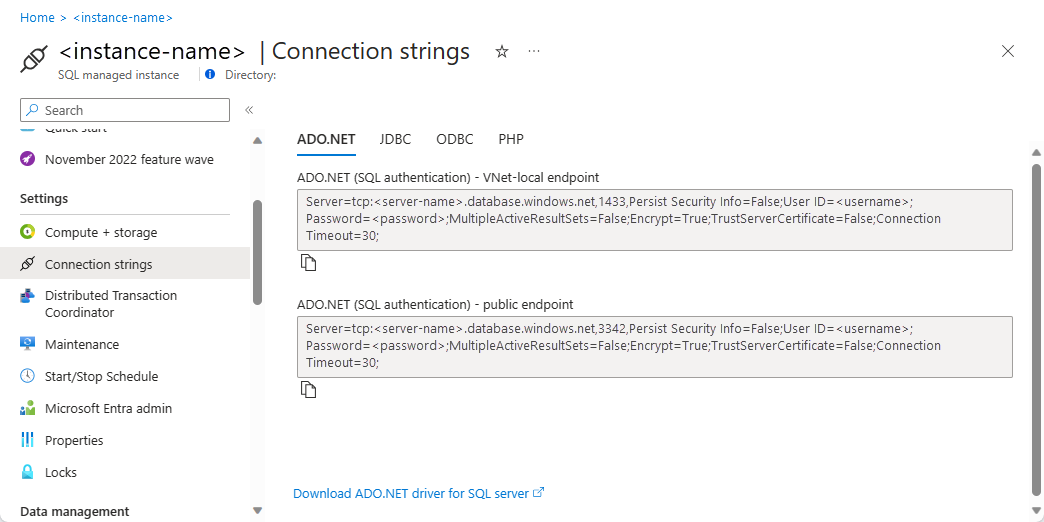

공용 엔드포인트 연결 문자열 가져오기

퍼블릭 엔드포인트에 대해 사용하도록 설정된 SQL 관리형 인스턴스 구성 페이지로 이동합니다. 설정 구성에서 연결 문자열 탭을 선택합니다.

퍼블릭 엔드포인트 호스트 이름은 형식

<mi_name>.public.<dns_zone>.database.windows.net으로 제공되며 연결에 사용되는 포트는 3342입니다. 다음은 SQL Server Management Studio 연결에서 사용할 수 있는 공용 엔드포인트 포트를 나타내는 연결 문자열의 예입니다.<mi_name>.public.<dns_zone>.database.windows.net,3342