퍼블릭 엔드포인트로 안전하게 Azure SQL Managed Instance 사용

적용 대상: Azure SQL Managed Instance

Azure SQL Managed Instance는 퍼블릭 엔드포인트를 통해 사용자 연결을 제공할 수 있습니다. 이 문서에서는 이 구성을 더 안전하게 보호하는 방법을 설명합니다.

시나리오

Azure SQL Managed Instance는 가상 네트워크 내부에서 연결할 수 있도록 VNet 로컬 엔드포인트를 제공합니다. 기본 옵션은 최대 격리를 제공하는 것입니다. 그러나 퍼블릭 엔드포인트 연결을 제공해야 하는 다음과 같은 시나리오도 있습니다.

- 관리형 인스턴스가 다중 테넌트 전용 PaaS(Platform as a Service) 제품과 통합되어야 합니다.

- VPN을 사용하는 경우에 가능한 것보다 높은 처리량의 데이터 교환이 필요합니다.

- 회사 정책에 따라 회사 네트워크 내에서 PaaS를 사용할 수 없습니다.

공용 엔드포인트는 연결 유형 설정에 관계없이 항상 프록시 연결 형식을 사용합니다.

퍼블릭 엔드포인트 액세스를 위한 관리형 인스턴스 배포

필수는 아니지만 퍼블릭 엔드포인트 액세스 권한이 있는 관리형 인스턴스의 일반적인 배포 모델은 격리된 전용 가상 네트워크에서 인스턴스를 만드는 것입니다. 이 구성에서 가상 네트워크는 가상 클러스터 격리에만 사용됩니다. 관리형 인스턴스의 IP 주소 공간이 회사 네트워크의 IP 주소 공간과 겹쳐도 됩니다.

사용 중인 데이터 보호

클라이언트 드라이버에서 암호화를 지원하는 경우 SQL Managed Instance 데이터 트래픽은 항상 암호화됩니다. 관리형 인스턴스와 다른 Azure 가상 머신 또는 Azure 서비스 간에 전송되는 데이터는 Azure의 백본을 나가지 않습니다. 관리형 인스턴스와 온-프레미스 네트워크 간 연결이 있는 경우 Azure ExpressRoute를 사용하는 것이 좋습니다. ExpressRoute를 사용하면 퍼블릭 인터넷을 통해 데이터를 이동하지 않아도 됩니다. 관리되는 인스턴스 로컬 연결의 경우 프라이빗 피어링만 사용할 수 있습니다.

인바운드 및 아웃바운드 연결 잠금

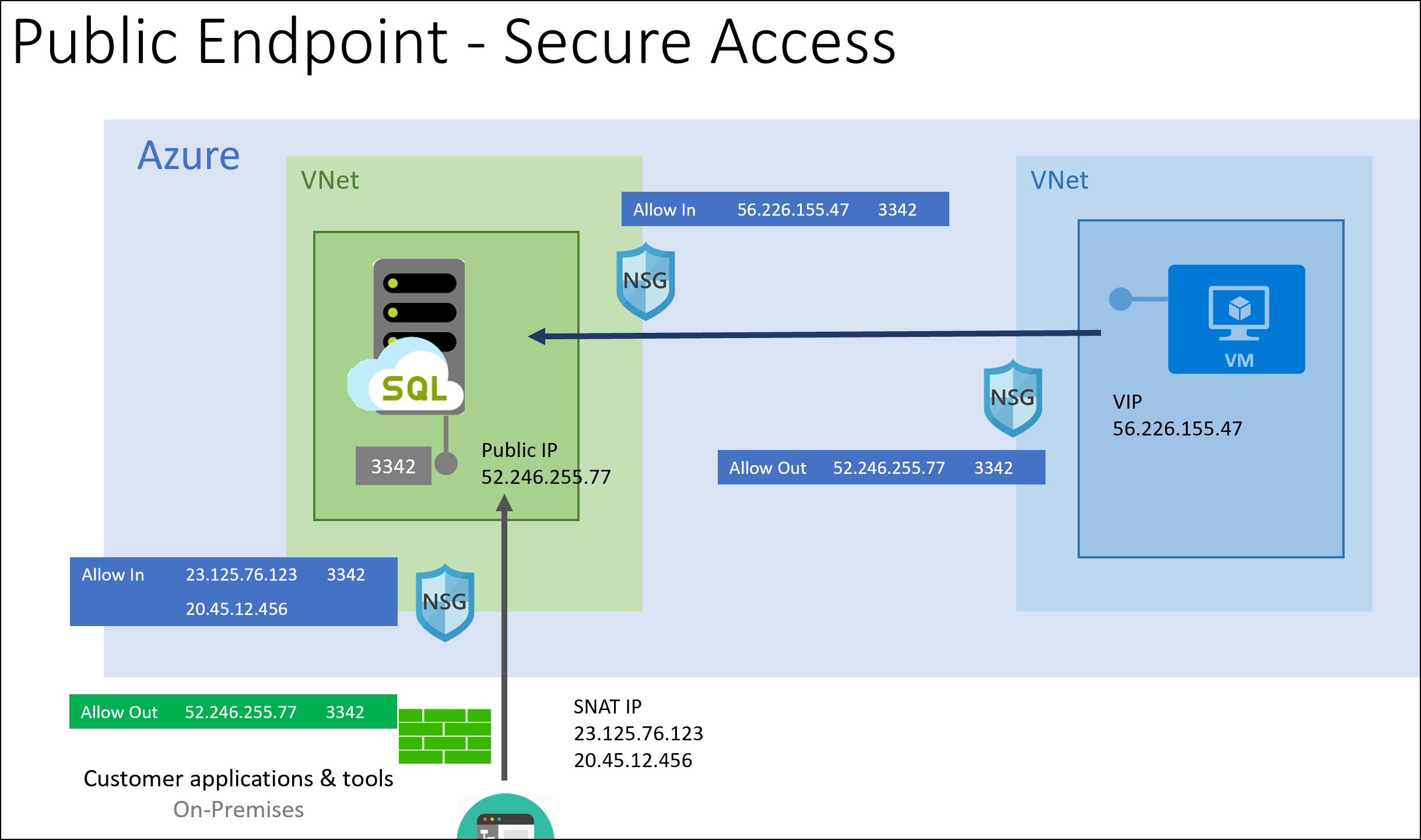

다음 다이어그램은 권장되는 보안 구성을 보여 줍니다.

관리되는 인스턴스에는 고객 전용의 퍼블릭 엔드포인트 주소가 있습니다. 이 엔드포인트는 관리 엔드포인트와 IP를 공유하지만 다른 포트를 사용합니다. VNet 로컬 엔드포인트와 마찬가지로 퍼블릭 엔드포인트는 특정 관리 작업 후에 변경될 수 있습니다. 애플리케이션 수준 방화벽 규칙을 구성하는 경우와 같이 엔드포인트 FQDN 레코드를 확인하여 항상 퍼블릭 엔드포인트 주소를 결정합니다.

관리형 인스턴스에 대한 트래픽이 신뢰할 수 있는 원본에서 들어오는지 확인하려면 잘 알려진 IP 주소를 가진 원본에서 연결하는 것이 좋습니다. 네트워크 보안 그룹을 사용하여 포트 3342에서 관리형 인스턴스 퍼블릭 엔드포인트에 대한 액세스를 제한합니다.

클라이언트가 온-프레미스 네트워크에서 연결을 시작해야 하는 경우 원래 주소가 잘 알려진 IP 주소 집합으로 변환되었는지 확인합니다. 해당 작업을 수행할 수 없는 경우(예: 모바일 인력이 일반적인 시나리오인 경우) 지점 및 사이트 간 VPN 연결 및 VNet 로컬 엔드포인트를 사용하는 것이 좋습니다.

Azure에서 연결을 시작한 경우 잘 알려진 할당된 가상 IP 주소(예: 가상 머신)에서 트래픽이 들어오는 것이 좋습니다. VIP(가상 IP) 주소 관리가 용이하도록 공용 IP 주소 접두사를 사용할 수도 있습니다.

다음 단계

- 퍼블릭 엔드포인트 구성에서 관리형 인스턴스에 대해 퍼블릭 엔드포인트를 구성하는 방법을 알아봅니다.