Azure VMware Solution 네트워킹 및 상호 연결 개념

Azure VMware Solution은 온-프레미스 사이트 및 Azure 기반 리소스에서 액세스할 수 있는 프라이빗 클라우드 환경을 제공합니다. Azure ExpressRoute, VPN 연결 또는 Azure Virtual WAN과 같은 서비스는 연결을 제공합니다. 그러나 이러한 서비스에는 서비스를 활성화하기 위한 특정 네트워크 주소 범위와 방화벽 포트가 필요합니다.

프라이빗 클라우드를 배포할 때 관리, 프로비저닝 및 vMotion을 위한 개인 네트워크가 만들어집니다. 이러한 개인 네트워크를 사용하여 VMware vCenter Server 및 VMware NSX Manager와 가상 머신 vMotion 또는 배포에 액세스합니다.

ExpressRoute Global Reach는 프라이빗 클라우드를 온-프레미스 환경에 연결하는 데 사용됩니다. Microsoft Edge 수준에서 회로를 직접 연결합니다. 연결하려면 구독에서 온-프레미스에 연결되는 ExpressRoute 회로를 사용하는 vNet(가상 네트워크)이 필요합니다. 그 이유는 vNet 게이트웨이(ExpressRoute 게이트웨이)가 트래픽을 전송할 수 없기 때문입니다. 즉, 동일한 게이트웨이에 두 개의 회로를 연결할 수 있지만 회로 간에 트래픽을 보내지 않습니다.

각 Azure VMware Solution 환경은 '로컬' 피어링 위치에 Global Reach를 연결할 수 있는 자체 ExpressRoute 지역(자체 가상 MSEE 디바이스)입니다. 한 지역에 있는 Azure VMware Solution 인스턴스 여러 개를 같은 피어링 위치에 연결할 수 있습니다.

참고 항목

예를 들어 로컬 규정으로 인해 ExpressRoute Global Reach가 활성화되지 않은 위치의 경우 Azure IaaS VM을 사용하여 라우팅 솔루션을 빌드해야 합니다. 몇 가지 예제는 Azure 클라우드 채택 프레임워크 - 네트워크 토폴로지 및 Azure VMware Solution에 대한 연결을 참조하세요.

프라이빗 클라우드에 배포된 가상 머신은 Azure Virtual WAN 공용 IP 기능을 통해 인터넷에 액세스할 수 있습니다. 새 프라이빗 클라우드의 경우 기본적으로 인터넷 액세스가 비활성화되어 있습니다.

Azure VMware Solution 프라이빗 클라우드는 다음 두 가지 유형의 상호 연결을 제공합니다.

기본 Azure 전용 상호 연결을 사용하면 Azure의 단일 가상 네트워크로 프라이빗 클라우드를 관리하고 사용할 수 있습니다. 이 설정은 온-프레미스 환경에서 액세스할 필요가 없는 평가 또는 구현에 적합합니다.

온-프레미스에서 프라이빗 클라우드로의 완전한 상호 연결은 기본 Azure 전용 구현을 확장하여 온-프레미스와 Azure VMware Solution 프라이빗 클라우드 간 상호 연결을 포함합니다.

이 문서에서는 요구 사항 및 제한 사항을 포함하여 주요 네트워킹 및 상호 연결 개념에 대해 설명합니다. 또한 Azure VMware Solution을 사용하여 네트워킹을 구성하는 데 필요한 정보를 제공합니다.

Azure VMware Solution 프라이빗 클라우드 사용 사례

Azure VMware Solution 프라이빗 클라우드의 사용 사례는 다음과 같습니다.

- 클라우드의 새 VMware vSphere VM 워크로드

- 클라우드로의 VM 워크로드 버스팅(온-프레미스에서 Azure VMware Solution으로만)

- 클라우드로의 VM 워크로드 마이그레이션(온-프레미스에서 Azure VMware Solution으로만)

- 재해 복구(Azure VMware Solution 간 또는 온-프레미스에서 Azure VMware Solution으로)

- Azure 서비스 사용

팁

Azure VMware Solution 서비스의 모든 사용 사례는 온-프레미스에서 프라이빗 클라우드로의 연결을 통해 사용하도록 설정됩니다.

Azure 가상 네트워크 상호 연결

Azure 가상 네트워크를 Azure VMware Solution 프라이빗 클라우드 구현과 상호 연결할 수 있습니다. 이 연결을 사용하면 Azure VMware Solution 프라이빗 클라우드를 관리하고, 프라이빗 클라우드에서 워크로드를 사용하고, 다른 Azure 서비스에 액세스할 수 있습니다.

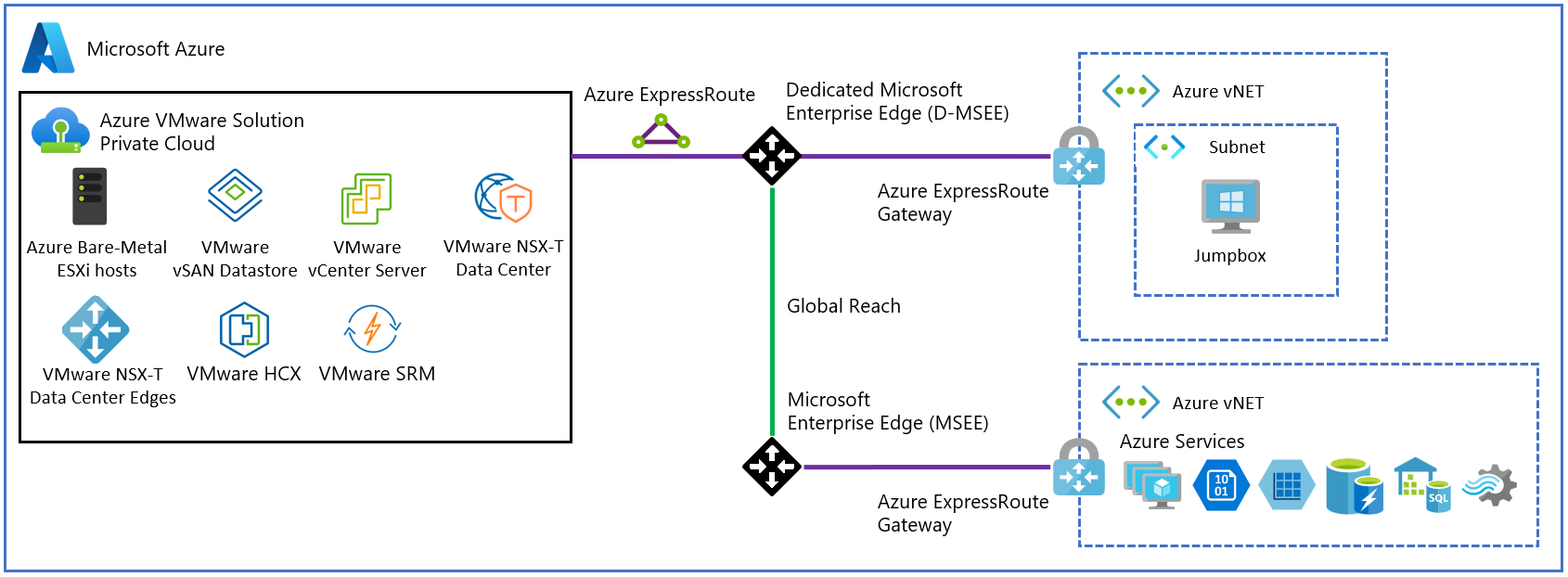

다음 다이어그램에서는 프라이빗 클라우드 배포 중에 설정된 기본 네트워크 상호 연결을 보여 줍니다. Azure의 가상 네트워크와 프라이빗 클라우드의 논리적 네트워킹을 보여 줍니다. 해당 연결은 Azure VMware Solution 서비스의 일부인 백 엔드 ExpressRoute를 통해 설정됩니다. 상호 연결은 다음과 같은 주요 사용 사례를 지원합니다.

- Azure 구독의 VM에서 vCenter Server 및 NSX 관리자로 인바운드 액세스.

- 프라이빗 클라우드의 VM에서 Azure 서비스로의 아웃바운드 액세스.

- 프라이빗 클라우드에서 실행되는 워크로드에 대한 인바운드 액세스.

Important

프로덕션 Azure VMware Solution 프라이빗 클라우드를 Azure 가상 네트워크에 연결하는 경우 ExpressRoute 가상 네트워크 게이트웨이와 Ultra Performance Gateway SKU를 사용하고 FastPath를 사용하도록 설정하여 10Gbps 연결을 달성해야 합니다. 덜 중요한 환경에서는 네트워크 성능 저하를 위해 표준 또는 고성능 게이트웨이 SKU를 사용합니다.

참고 항목

동일한 Azure 지역에서 4개를 초과하는 Azure VMware Solution 프라이빗 클라우드를 동일한 Azure 가상 네트워크에 연결해야 하는 경우 AVS 상호 연결을 사용하여 Azure 지역 내에서 프라이빗 클라우드 연결을 집계합니다.

온-프레미스 상호 연결

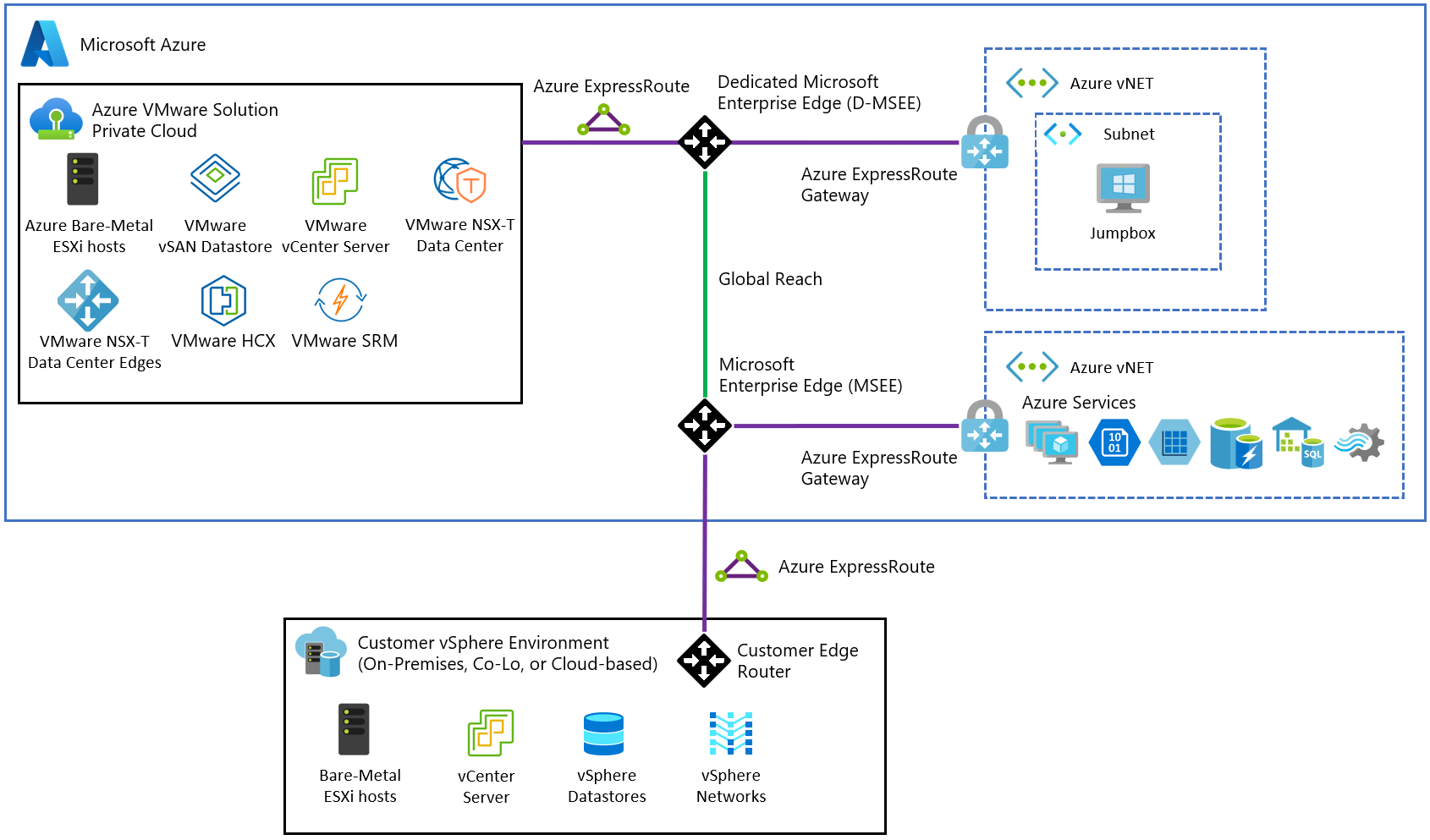

완전히 상호 연결된 시나리오에서는 Azure 가상 네트워크 및 온-프레미스에서 Azure VMware Solution에 액세스할 수 있습니다. 이 구현은 이전 섹션에서 설명한 기본 구현의 확장입니다. ExpressRoute 회로는 온-프레미스에서 Azure의 Azure VMware Solution 프라이빗 클라우드로 연결하는 데 필요합니다.

다음 다이어그램은 온-프레미스에서 프라이빗 클라우드로의 상호 연결을 보여 주며, 다음과 같은 사용 사례를 사용할 수 있습니다.

- 온-프레미스와 Azure VMware Solution 간의 핫/콜드 vSphere vMotion.

- 온-프레미스에서 Azure VMware Solution으로의 프라이빗 클라우드 관리 액세스.

프라이빗 클라우드에 대한 전체 상호 연결을 위해 ExpressRoute Global Reach를 사용하고 Azure Portal에서 Global Reach에 대한 인증 키 및 개인 피어링 ID를 요청합니다. 권한 부여 키와 피어링 ID를 사용하여 구독의 ExpressRoute 회로와 프라이빗 클라우드의 ExpressRoute 회로 간에 Global Reach를 설정합니다. 연결되면 두 개의 ExpressRoute 회로에서 온-프레미스 환경과 프라이빗 클라우드 간의 네트워크 트래픽으로 라우팅합니다. 절차에 대한 자세한 내용은 프라이빗 클라우드로 ExpressRoute Global Reach 피어링 만들기에 대한 자습서를 참조하세요.

Important

온-프레미스 또는 Azure VNet에서 ExpressRoute를 통해 bogon 경로를 보급해서는 안 됩니다. bogon 경로의 예로는 0.0.0.0/5 또는 192.0.0.0/3이 있습니다.

Azure VMware Solution 광고 지침 라우팅

ExpressRoute를 통해 Azure VMware Solution에 대해 온-프레미스 및 Azure 가상 네트워크의 경로를 보급하는 동안 다음 지침을 따릅니다.

| 지원됨 | 지원되지 않음 |

|---|---|

| 기본 경로 – 0.0.0.0/0* | bogon 경로. 예제: 0.0.0.0/1, 128.0.0.0/1 0.0.0.0/5 또는 192.0.0.0/3. |

RFC-1918 주소 블록. 예를 들어 (10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16) 또는 해당 서브넷(10.1.0.0/16, 172.24.0.0/16, 192.168.1.0/24)입니다. |

IANA에서 예약한 특수 주소 블록입니다. 예를 들어 RFC 6598-100.64.0.0/10 또는 해당 서브넷입니다. |

| 고객이 소유한 공용 IP CIDR 블록 또는 해당 서브넷. |

참고 항목

고객은 Azure VMware Solution 관리 어플라이언스(vCenter Server, NSX Manager, HCX Manager)에 액세스할 때 고객이 보급한 Azure VMware Solution 기본 경로를 사용하여 트래픽을 다시 라우팅할 수 없습니다. 고객은 해당 트래픽이 다시 라우팅되도록 Azure VMware Solution에 대해 보다 구체적인 경로를 보급해야 합니다.

제한 사항

다음 표에서는 Azure VMware Solution의 최대 제한에 대해 설명합니다.

| 리소스 | 한도 |

|---|---|

| 프라이빗 클라우드당 vSphere 클러스터 | 12 |

| 클러스터당 최소 ESXi 호스트 수 | 3(하드 한도) |

| 클러스터당 최대 ESXi 호스트 수 | 16(하드 한도) |

| 프라이빗 클라우드당 최대 ESXi 호스트 수 | 96 |

| 프라이빗 클라우드당 최대 vCenter Server 수 | 1(하드 한도) |

| 최대 HCX 사이트 페어링 수 | 25(버전은 관계 없음) |

| 최대 HCX 서비스 메시 수 | 10(모든 버전) |

| 단일 위치에서 단일 Virtual Network 게이트웨이로 연결된 프라이빗 클라우드의 최대 Azure VMware Solution ExpressRoute 수 | 4 사용된 가상 네트워크 게이트웨이는 실제 최대 연결된 프라이빗 클라우드를 결정합니다. 자세한 내용은 ExpressRoute 가상 네트워크 게이트웨이 정보를 참조하세요. 이 임계값을 초과하는 경우 Azure VMware Solution 상호 연결을 사용하여 Azure 지역 내에서 프라이빗 클라우드 연결을 집계합니다. |

| 최대 Azure VMware Solution ExpressRoute 포트 속도 | 10Gbps(FastPath를 사용하도록 설정된 Ultra Performance Gateway SKU 사용) 사용되는 가상 네트워크 게이트웨이는 실제 대역폭을 결정합니다. 자세한 내용은 ExpressRoute 가상 네트워크 게이트웨이 정보를 참조하세요. |

| NSX에 할당된 최대 Azure 공용 IPv4 주소 수 | 2,000 |

| 프라이빗 클라우드당 최대 Azure VMware Solution Interconnect 수 | 10 |

| Azure VMware Solution 프라이빗 클라우드당 최대 Azure ExpressRoute Global Reach 연결 수 | 8 |

| vSAN 용량 제한 | 총 가용의 75%(SLA에 25% 사용 가능) |

| VMware Site Recovery Manager - 보호되는 Virtual Machines의 최대 수 | 3,000 |

| VMware Site Recovery Manager - 복구 플랜당 최대 Virtual Machines 수 | 2,000 |

| VMware Site Recovery Manager - 복구 플랜당 보호 그룹 수 | 250 |

| VMware Site Recovery Manager - RPO 값 | 5분 이상 *(하드 한도) |

| VMware Site Recovery Manager - 보호 그룹당 최대 가상 머신 수 | 500 |

| VMware Site Recovery Manager - 최대 복구 플랜 수 | 250 |

* 15분 미만의 RPO(복구 지점 목표)에 대한 자세한 내용은 vSphere 복제 관리 가이드에서 5분 복구 지점 목표의 작동 방식을 참조하세요.

다른 VMware 관련 제한에 대해서는 VMware 구성 최대 도구를 사용하세요.

다음 단계

이제 Azure VMware Solution 네트워크 및 상호 연결 개념을 이해했으므로 다음에 대해 알아보는 것이 좋습니다.