Azure Portal에서 DNS 전달자 구성

Important

2021년 7월 1일 이후에 생성된 Azure VMware Solution 프라이빗 클라우드의 경우 이제 프라이빗 DNS 확인을 구성할 수 있습니다. 2021년 7월 1일 이전에 만들어져 프라이빗 DNS 확인이 필요한 프라이빗 클라우드의 경우 지원 요청을 열고 프라이빗 DNS 구성을 요청하세요.

기본적으로 vCenter Server와 같은 Azure VMware Solution 관리 구성 요소는 퍼블릭 DNS를 통해 사용할 수 있는 이름 레코드만 확인할 수 있습니다. 그러나 특정 하이브리드 사용 사례는 올바르게 작동하기 위해 Azure VMware Solution 관리 구성 요소가 vCenter Server 및 Active Directory와 같은 고객 관리형 시스템을 포함하여 개인적으로 호스트된 DNS의 이름 레코드를 확인해야 합니다.

Azure VMware Solution 관리 구성 요소에 대한 프라이빗 DNS를 사용하면 NSX-T Data Center DNS 서비스를 통해 선택한 프라이빗 DNS 서버 집합으로 전달하도록 원하는 도메인 이름에 대한 조건부 전달 규칙을 정의할 수 있습니다.

이 기능은 NSX-T Data Center에서 DNS 전달자 서비스를 사용합니다. DNS 서비스 및 기본 DNS 영역은 프라이빗 클라우드의 일부로 제공됩니다. Azure VMware Solution 관리 구성 요소가 프라이빗 DNS 시스템의 레코드를 확인할 수 있도록 하려면 FQDN 영역을 정의하고 NSX-T Data Center DNS 서비스에 적용해야 합니다. DNS 서비스는 해당 영역에 정의된 외부 DNS 서버를 기준으로 각 영역에 대한 DNS 쿼리를 조건부로 전달합니다.

참고 항목

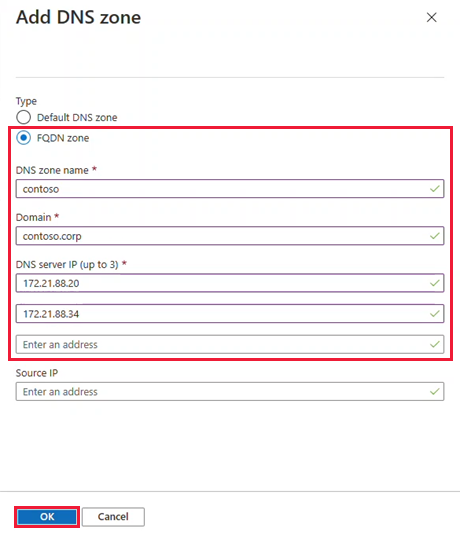

DNS 서비스는 최대 5개의 FQDN 영역에 연결됩니다. 각 FQDN 영역에는 최대 3개의 DNS 서버가 연결됩니다.

팁

원할 경우 NSX-T Data Center DNS 서비스 IP 주소를 DNS 서버로 사용하도록 해당 세그먼트의 가상 머신을 구성하여 워크로드 세그먼트에 대한 조건부 전달 규칙을 사용할 수도 있습니다.

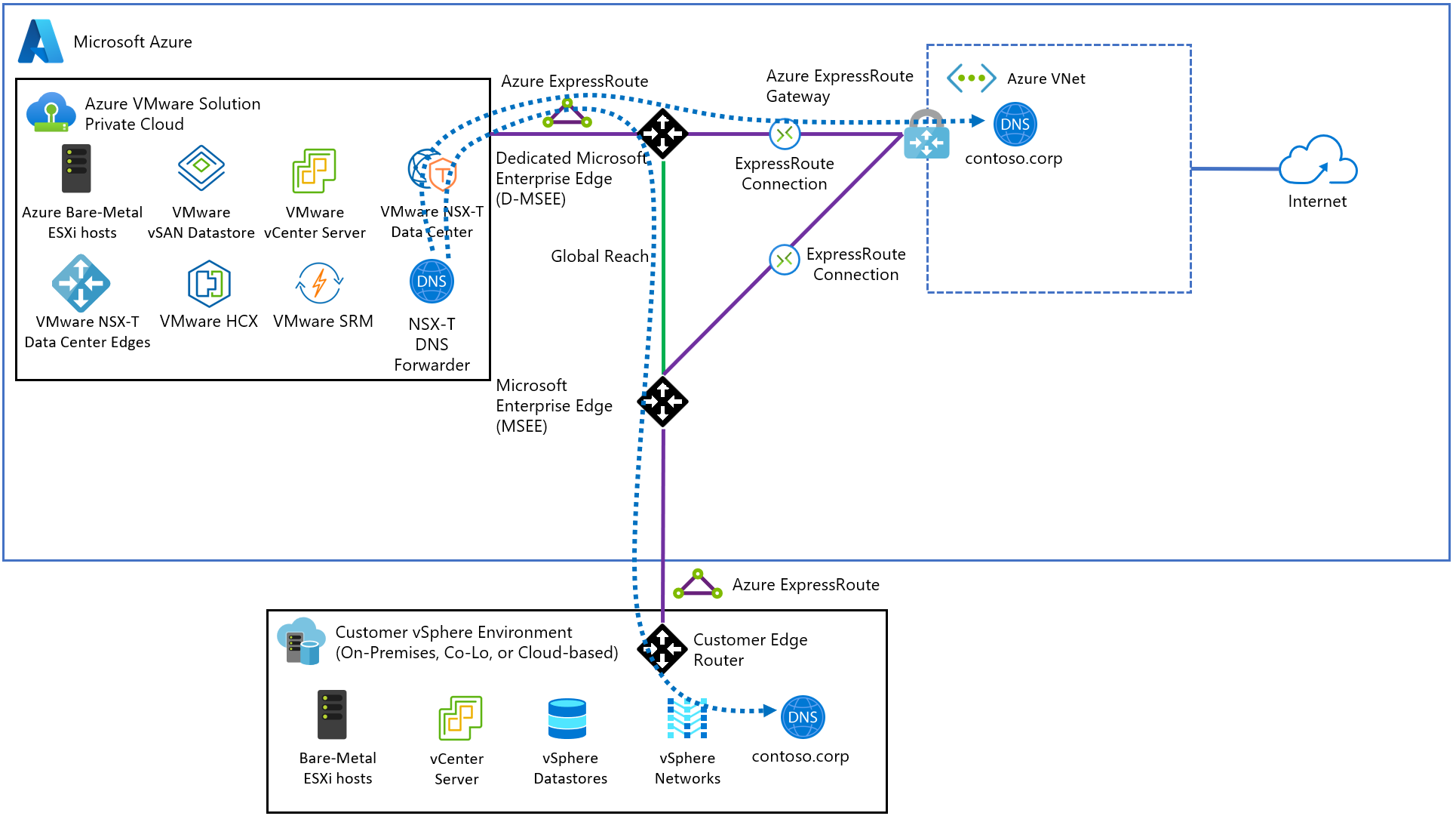

아키텍처

이 다이어그램은 NSX-T Data Center DNS 서비스가 Azure 및 온-프레미스 환경에서 호스트되는 DNS 시스템에 DNS 쿼리를 전달할 수 있음을 보여 줍니다.

DNS 전달자 구성

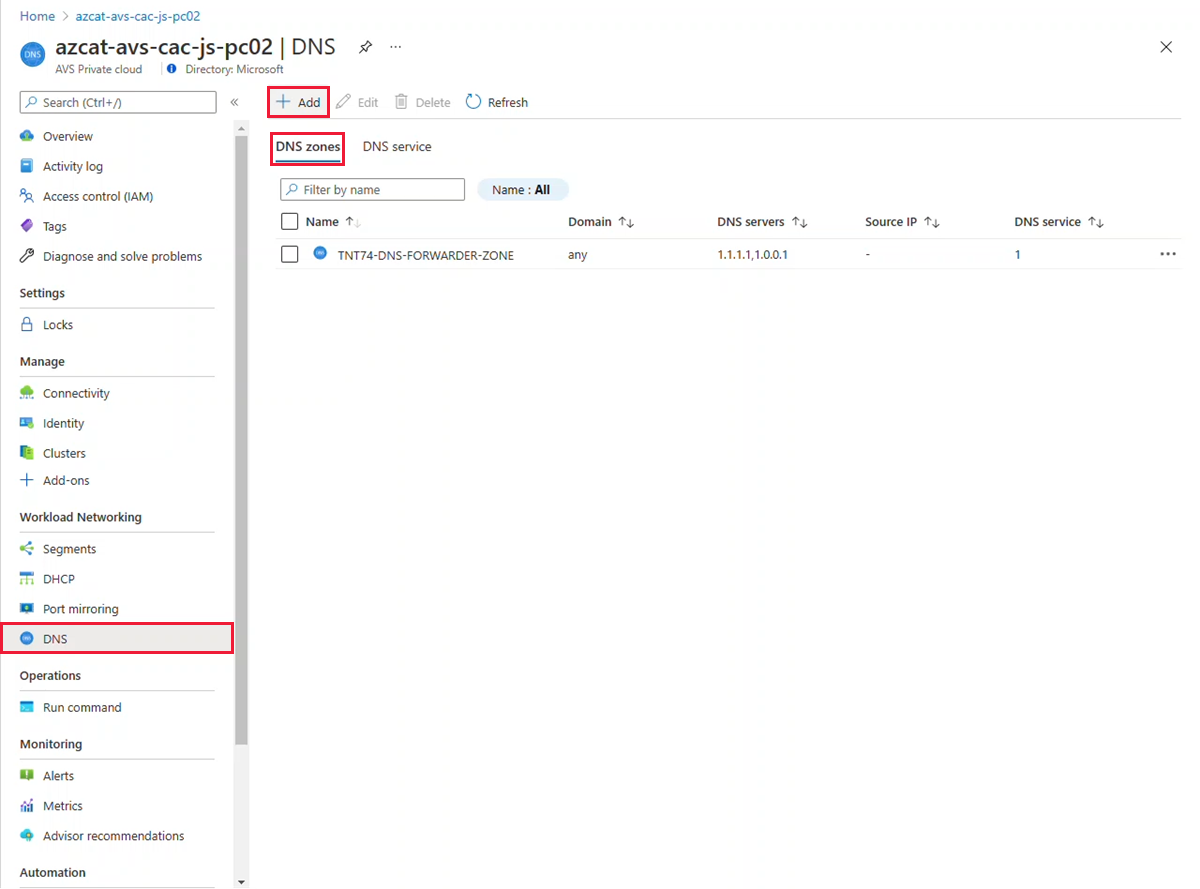

Azure VMware Solution 프라이빗 클라우드의 워크로드 네트워킹에서 DNS>DNS 영역을 선택합니다. 그런 다음, 추가를 선택합니다.

참고 항목

2021년 7월 1일 이후에 생성된 프라이빗 클라우드의 경우 프라이빗 클라우드를 만드는 동안 기본 DNS 영역이 생성됩니다.

FQDN 영역을 선택하고 이름과 10.0.0.53 형식의 최대 3개의 DNS 서버 IP 주소를 지정합니다. 그런 다음 확인을 선택합니다.

Important

NSX-T Data Center는 DNS 영역 이름에 공백 및 기타 영숫자가 아닌 문자를 허용하지만 DNS 영역과 같은 특정 NSX-T Data Center 리소스는 이름이 특정 문자를 허용하지 않는 Azure 리소스에 매핑됩니다.

결과적으로 NSX-T Data Center에서 유효한 DNS 영역 이름은 Azure 리소스 명명 규칙을 준수하도록 조정해야 할 수 있습니다.

이 작업은 완료하는 데 몇 분 정도 걸리며 알림의 진행 상황을 따를 수 있습니다. DNS 영역을 만들면 알림에 메시지가 표시됩니다.

프라이빗 클라우드의 일부로 생성된 기본 DNS 영역에 대한 메시지는 무시합니다.

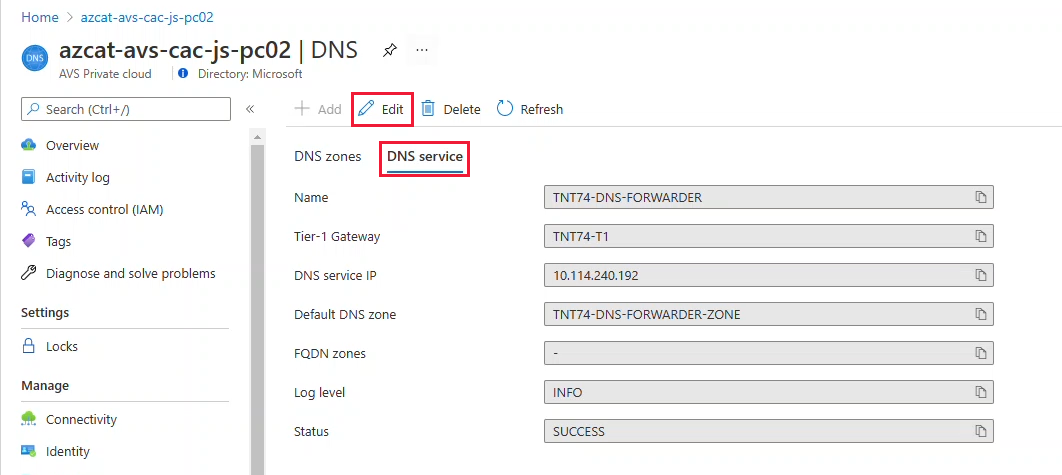

DNS 서비스 탭을 선택하고 편집을 선택합니다.

팁

2021년 7월 1일 이후에 생성된 프라이빗 클라우드의 경우, 프라이빗 클라우드를 만드는 동안 생성된 기본 DNS 영역에 대한 메시지는 무시해도 됩니다.

Important

프라이빗 클라우드의 특정 작업은 NSX-T Manager에서 수행할 수 있지만, 2021년 7월 1일 이후에 생성된 프라이빗 클라우드의 경우 기본 Tier-1 게이트웨이에 대해 수행된 구성 변경에 맞게 Azure Portal의 단순화된 네트워킹 환경에서 DNS 서비스를 편집해야 합니다.

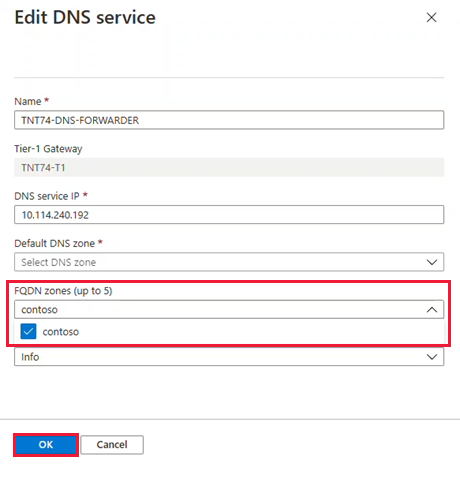

FQDN 영역 드롭다운에서 새로 만든 FQDN을 선택하고 확인을 선택합니다.

완료하는 데 몇 분 정도 걸리며 완료되면 알림에서 완료됨 메시지가 표시됩니다. 이 시점에서 프라이빗 클라우드의 관리 구성 요소는 NSX-T Data Center DNS 서비스에 제공된 FQDN 영역의 DNS 항목을 확인할 수 있어야 합니다.

해당하는 역방향 조회 영역을 포함하여 다른 FQDN 영역에 대해 위 단계를 반복합니다.

기본 T1 DNS 전달자 영역 변경

- Azure VMware Solution 프라이빗 클라우드의 워크로드 네트워킹에서 DNS>DNS 영역>을 선택합니다. TNT##-DNS-FORWARDER-ZONE을 선택합니다. 그런 다음, 편집을 선택합니다.

- DNS 서버 항목을 연결 가능한 유효한 IP 주소로 변경합니다. 그런 다음, 확인을 선택합니다.

Important

NSX-T DNS 서버에서 연결할 수 없는 DNS 엔드포인트는 엔드포인트에 연결할 수 없다는 NSX-T 알람이 발생합니다. Azure VMware Solution과 함께 제공되는 기본 구성의 경우 기본적으로 사용하지 않도록 설정된 인터넷 때문입니다. 알람을 승인 및 무시하거나 기본 구성을 유효한 엔드포인트로 변경할 수 있습니다.

이름 확인 작업 확인

DNS 전달자를 구성한 후에는 이름 확인 작업을 확인하는 데 사용할 수 있는 몇 가지 옵션이 제공됩니다.

VMware NSX-T 관리자

NSX-T Manager는 글로벌 서비스 수준 및 영역별 기준으로 DNS 전달자 서비스 통계를 제공합니다.

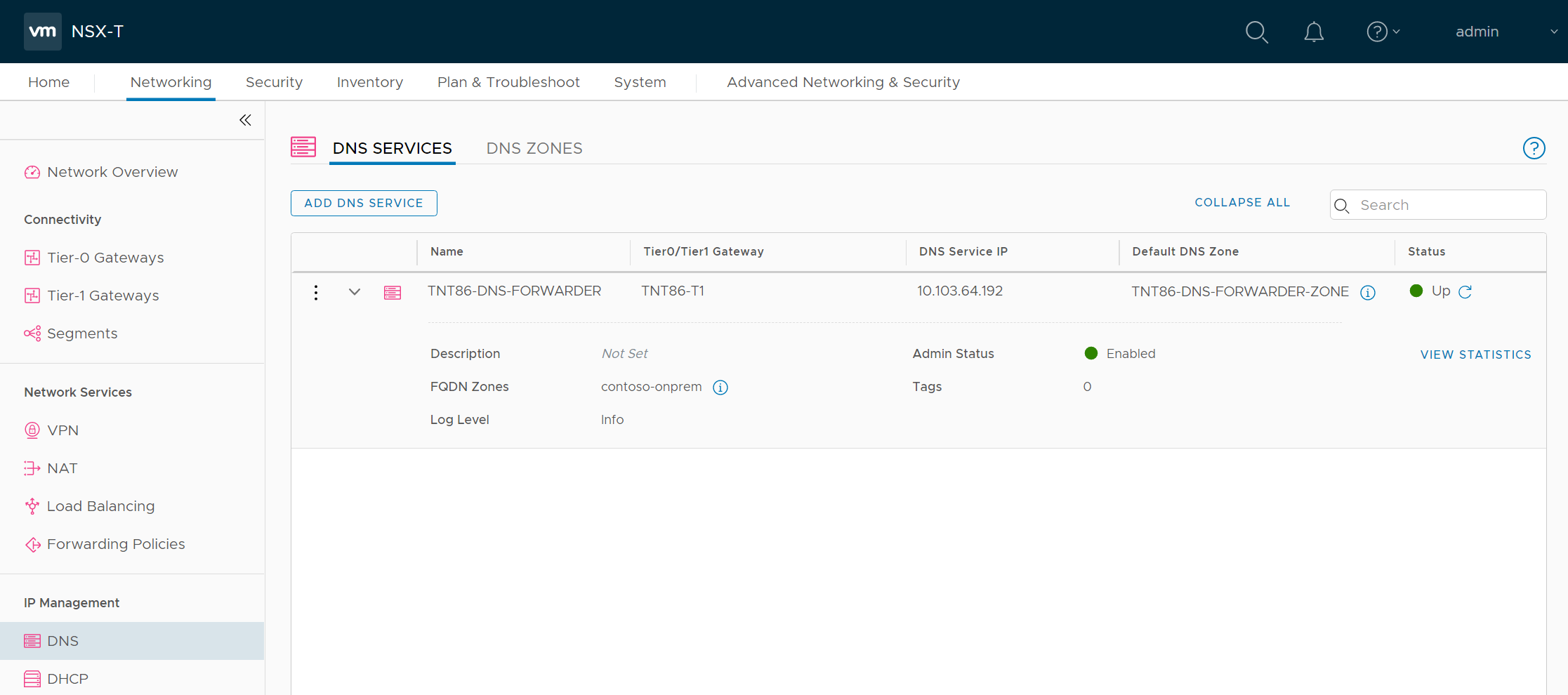

NSX-T Manager에서 네트워킹>DNS를 선택한 다음, DNS 전달자 서비스를 확장합니다.

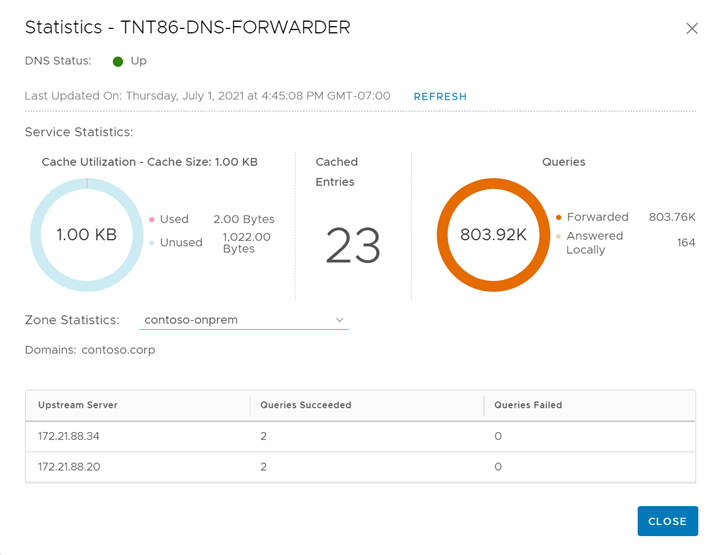

통계 보기를 선택한 다음, 영역 통계 드롭다운에서 FQDN 영역을 선택합니다.

상단 절반에는 전체 서비스에 대한 통계가 표시되고, 하단 절반에는 지정된 영역에 대한 통계가 표시됩니다. 이 예제에서는 FQDN 영역을 구성하는 동안 지정된 DNS 서비스에 전달된 쿼리를 볼 수 있습니다.

PowerCLI

NSX-T 정책 API를 사용하면 NSX-T Data Center DNS 전달자 서비스에서 nslookup 명령을 실행할 수 있습니다. 필수 cmdlet은 PowerCLI에 있는 VMware.VimAutomation.Nsxt 모듈의 일부입니다. 다음 예제에서는 해당 모듈의 버전 12.3.0에서 발생한 출력을 보여 줍니다.

NSX-T Manager 클러스터에 연결합니다.

팁

Azure Portal의 관리>ID에서 NSX-T Manager 클러스터의 IP 주소를 가져올 수 있습니다.

Connect-NsxtServer -Server 10.103.64.3DNS 전달자의 nslookup 서비스에 대한 프록시를 가져옵니다.

$nslookup = Get-NsxtPolicyService -Name com.vmware.nsx_policy.infra.tier_1s.dns_forwarder.nslookupDNS 전달자 서비스에서 조회를 수행합니다.

$response = $nslookup.get('TNT86-T1', 'vc01.contoso.corp')

명령의 첫 번째 매개 변수는 Azure Portal의 DNS 서비스 탭에서 가져올 수 있는 프라이빗 클라우드의 T1 게이트웨이에 대한 ID입니다.

응답의 다음 속성을 사용하여 조회에서 원시응답을 가져옵니다.

$response.dns_answer_per_enforcement_point.raw_answer; (()) DiG 9.10.3-P4-Ubuntu (()) @10.103.64.192 -b 10.103.64.192 vc01.contoso.corp +timeout=5 +tries=3 +nosearch ; (1 server found) ;; global options: +cmd ;; Got answer: ;; -))HEADER((- opcode: QUERY, status: NOERROR, id: 10684 ;; flags: qr rd ra; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 1 ;; OPT PSEUDOSECTION: ; EDNS: version: 0, flags:; udp: 4096 ;; QUESTION SECTION: ;vc01.contoso.corp. IN A ;; ANSWER SECTION: vc01.contoso.corp. 3046 IN A 172.21.90.2 ;; Query time: 0 msec ;; SERVER: 10.103.64.192:53(10.103.64.192) ;; WHEN: Thu Jul 01 23:44:36 UTC 2021 ;; MSG SIZE rcvd: 62이 예제에서는 주소가 172.21.90.2인 A 레코드를 표시하는 vc01.contoso.corp 쿼리에 대한 응답을 볼 수 있습니다. 또한 이 예제에서는 DNS 전달자 서비스의 캐시된 응답을 보여 주므로 출력이 약간 다를 수 있습니다.