조건부 액세스란?

최신 보안 경계는 사용자 및 디바이스 ID를 포함하도록 조직의 네트워크 너머로 확장됩니다. 조직에서는 액세스 제어 결정의 일환으로 이러한 ID 중심 신호를 사용할 수 있습니다. Microsoft Entra 조건부 액세스를 사용하여 신호를 함께 가져오고, 결정을 내리고, 조직 정책을 적용할 수 있습니다.

가장 간단한 조건부 액세스 정책은 if-then 문과 같습니다. 사용자가 리소스에 액세스하려면 작업을 완료해야 합니다. 예를 들어 데이터 엔지니어는 Azure Data Explorer에 액세스하려고 하지만 액세스하려면 MFA(다단계 인증)를 수행해야 합니다.

다음 예제에서는 Azure Data Explorer 웹 UI를 사용하여 선택한 사용자에 대해 MFA를 적용하는 조건부 액세스 정책을 구성하는 방법을 알아봅니다. 동일한 단계를 사용하여 조직의 보안 요구 사항을 충족하는 다른 정책을 만들 수 있습니다.

필수 조건

이 기능을 사용하려면 Microsoft Entra ID P1 또는 P2 라이선스가 필요합니다. 요구 사항에 적합한 라이선스를 찾으려면 Microsoft Entra ID의 사용 가능한 기능 비교를 참조하세요.

참고

조건부 액세스 정책은 Azure Data Explorer의 데이터 관리 작업에만 적용되며 리소스 관리 작업에는 영향을 주지 않습니다.

팁

조건부 액세스 정책은 테넌트 수준에서 적용됩니다. 따라서 테넌트의 모든 클러스터에 적용됩니다.

조건부 액세스 구성

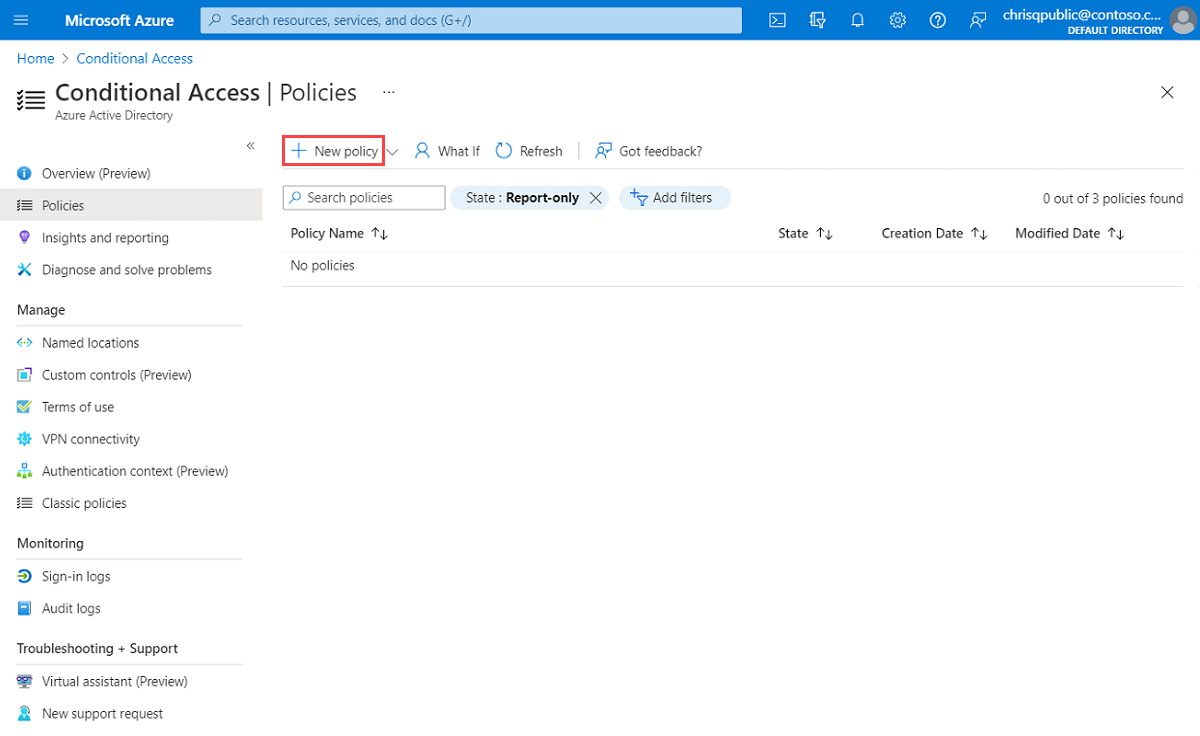

Azure Portal에 최소 조건부 액세스 관리자로 로그인합니다.

Microsoft Entra ID>보안>조건부 액세스로 이동합니다.

새 정책을 선택합니다.

정책에 이름을 지정합니다. 조직에서 정책 이름에 의미 있는 표준을 만드는 것이 좋습니다.

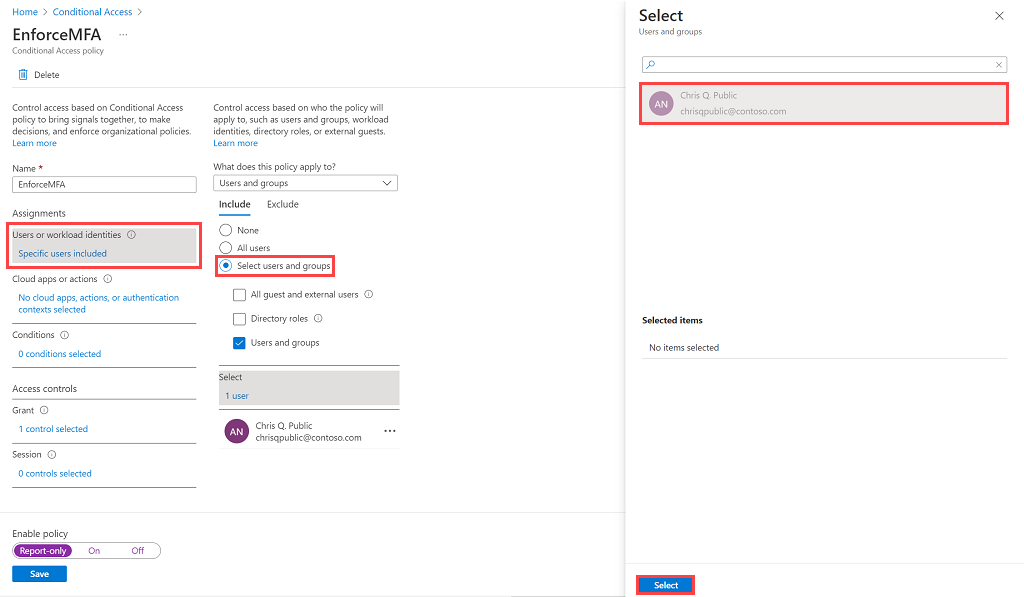

할당 아래에서 사용자 및 그룹을 선택합니다. 포함>사용자 및 그룹 선택에서 사용자 및 그룹을 선택하고 조건부 액세스에 포함할 사용자 또는 그룹을 추가한 다음, 선택을 선택합니다.

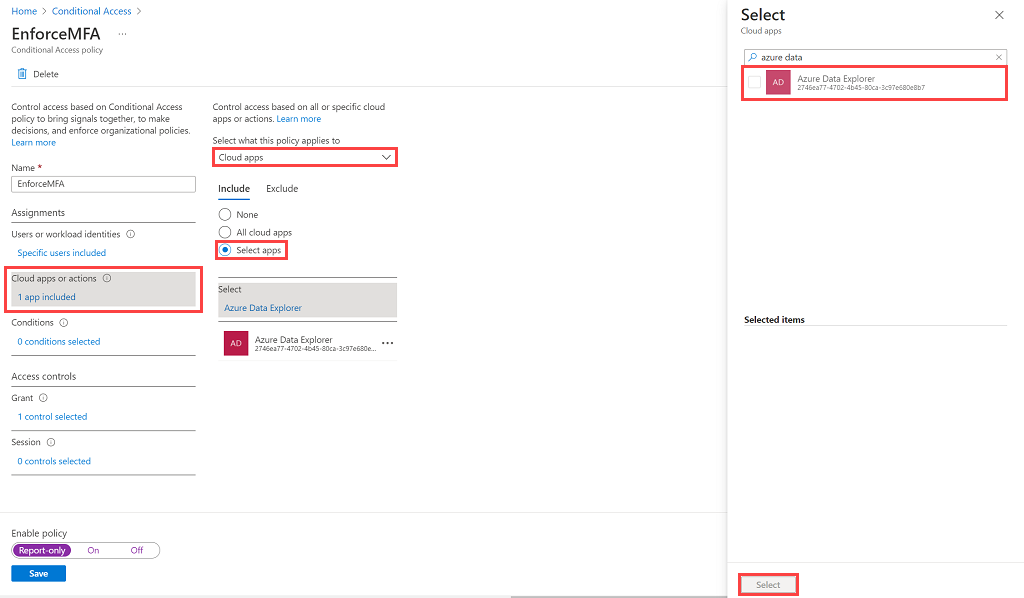

클라우드 앱 또는 작업에서 클라우드 앱을 선택합니다. 포함에서 앱 선택을 선택하여 조건부 액세스에 사용할 수 있는 모든 앱 목록을 확인합니다. Azure Data Explorer>선택을 클릭합니다.

참고

경우에 따라 애플리케이션 이름이 KustoService표시될 수 있습니다.

팁

GUID가 2746ea77-4702-4b45-80ca-3c97e680e8b7인 Azure Data Explorer 앱을 선택해야 합니다.

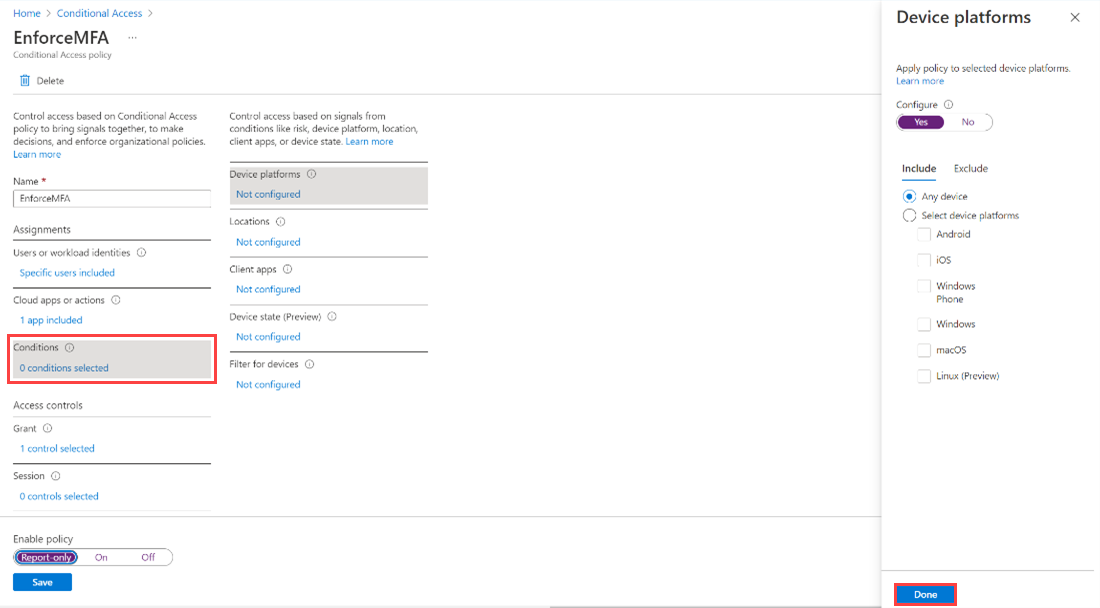

조건에서 모든 디바이스 플랫폼에 적용할 조건을 설정한 다음, 완료를 선택합니다. 자세한 내용은 Microsoft Entra 조건부 액세스: 조건을 참조 하세요.

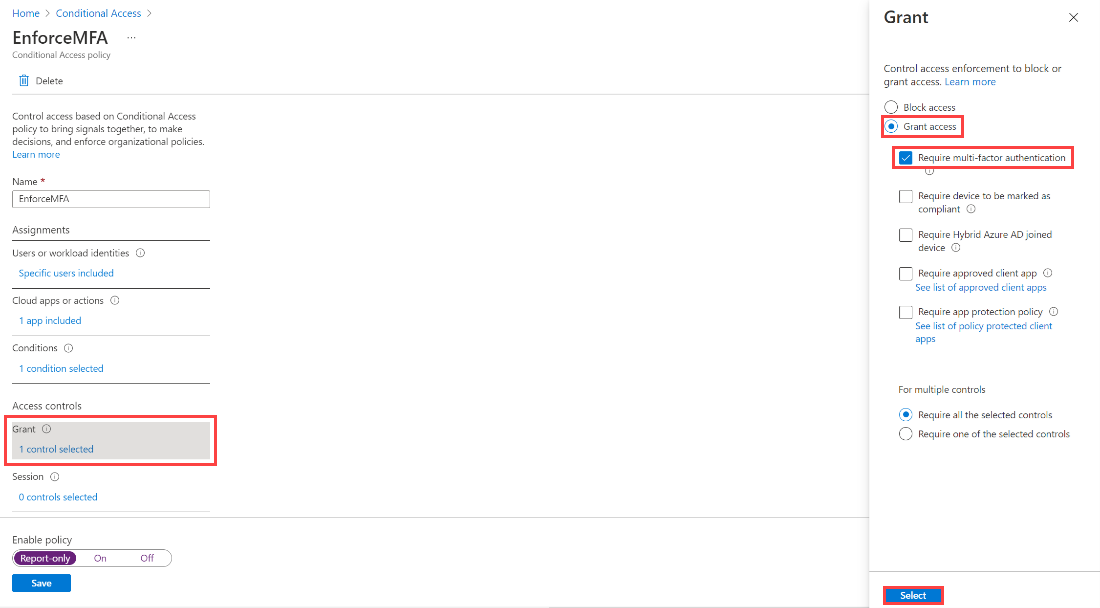

액세스 제어에서 권한 부여, 다단계 인증 요구, 선택을 차례로 선택합니다.

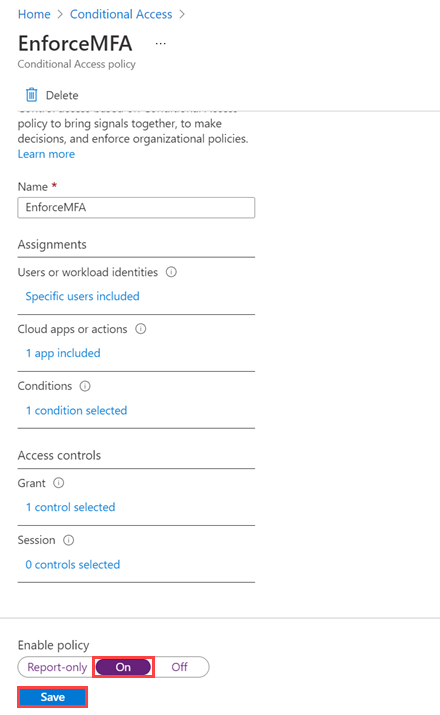

정책 사용을 켜기로 설정한 다음, 저장을 선택합니다.

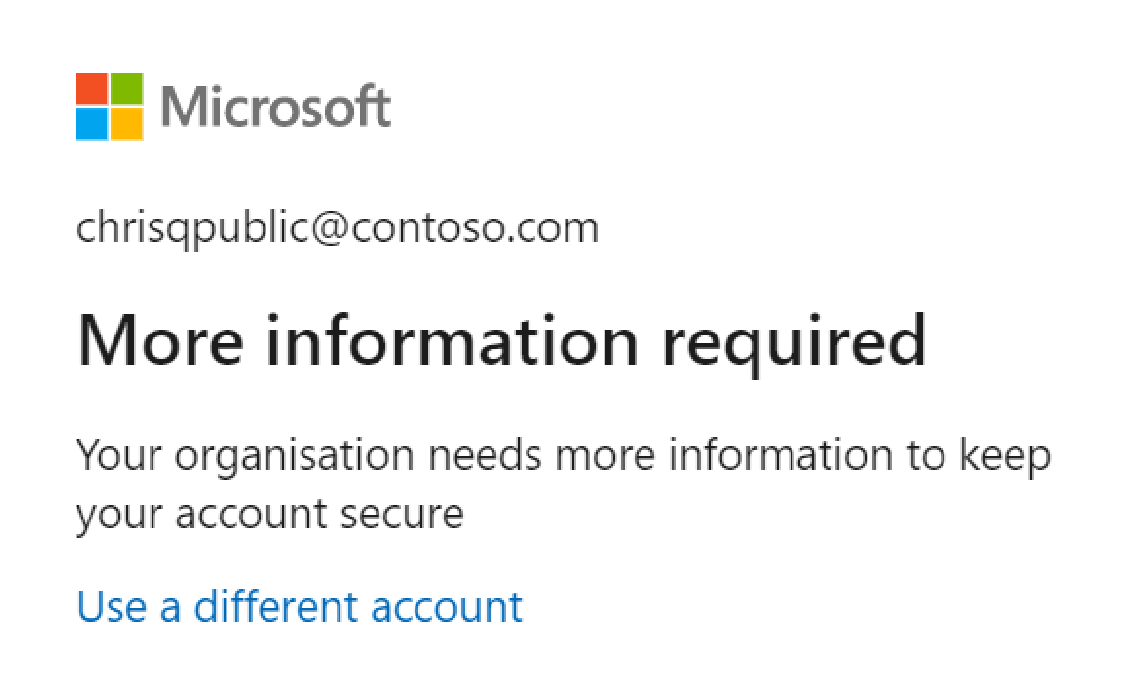

할당된 사용자에게 Azure Data Explorer 웹 UI에 액세스하도록 요청하여 정책을 확인합니다. 사용자에게 MFA를 입력하라는 메시지가 표시되어야 합니다.