프라이빗 엔드포인트 문제 해결

이 가이드는 프라이빗 엔드포인트를 사용하여 클러스터에 대한 연결, 운영 및 클러스터 만들기 문제를 해결하는 데 도움이 될 수 있습니다. 프라이빗 엔드포인트에 대한 연결 문제가 발생하는 경우 다음 문제 해결 지침을 사용합니다.

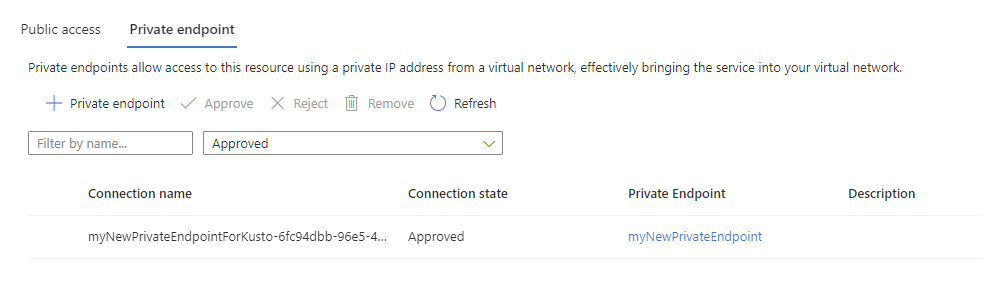

연결 상태 확인

프라이빗 엔드포인트의 연결 상태가 승인됨으로 설정되어 있는지 확인합니다.

Azure Portal에서 클러스터로 이동한 다음, 네트워킹을 선택합니다.

프라이빗 엔드포인트를 선택합니다. 테이블의 연결 상태 열에서 프라이빗 엔드포인트가 승인되었는지 확인합니다.

가상 네트워크 내에서 검사 실행

다음 검사를 사용하여 동일한 가상 네트워크 내에서 연결 문제를 조사합니다. 프라이빗 엔드포인트를 만든 동일한 가상 네트워크에 가상 머신을 배포하는 것이 좋습니다. 컴퓨터에 로그인하면 다음 테스트를 실행할 수 있습니다.

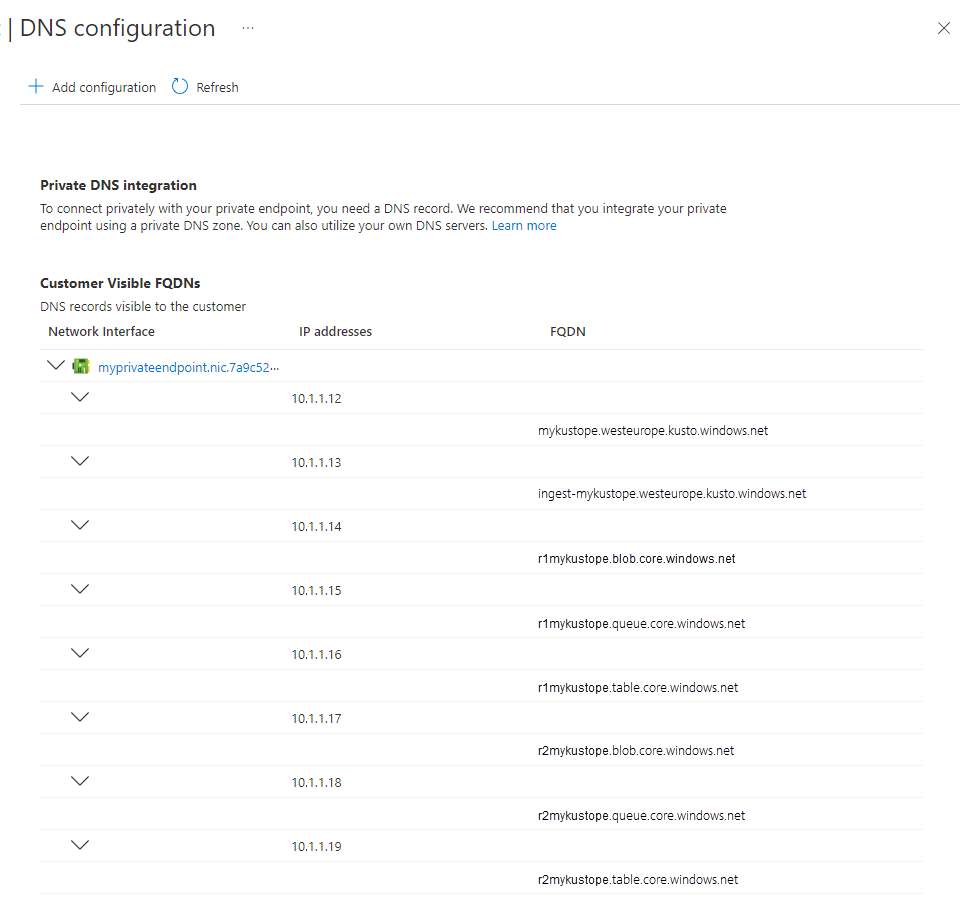

이름 확인 검사

이름 확인이 제대로 작동하는지 확인합니다.

프라이빗 엔드포인트 DNS 구성의 모든 FQDN을 반복하고 nslookup, Test-NetConnection 또는 기타 유사한 도구를 사용해 테스트를 실행하여 각 DNS가 해당 IP 주소와 일치하는지 확인합니다.

DNS 확인 검사

또한 다음 명령을 실행하여 각 FQDN의 DNS 이름이 해당 IP 주소와 일치하는지 확인합니다.

#replace the <...> placeholders with the correct values

nslookup <cluster-name>.<cluster-region>.kusto.windows.net

#Results in the following output:

Server:'Server'

Address:'Address'

Non-authoritative answer:

<cluster-name>.<cluster-region>.kusto.windows.netcanonical name = <cluster-name>.privatelink.<cluster-region>.kusto.windows.net.

Name:<cluster-name>.privatelink.<cluster-region>.kusto.windows.net

Address: 'Address'

해당 IP 주소와 일치하지 않는 FQDN을 찾으면 사용자 지정 DNS 서버를 수정해야 합니다. 사용자 지정 DNS 서버를 사용하지 않는 경우 지원 티켓을 만듭니다.

연결 검사

프라이빗 엔드포인트 DNS의 모든 FQDN마다 TCP 연결을 설정할 수 있는지 확인합니다. 프라이빗 엔드포인트의 DNS 구성에 언급된 모든 FQDN에서 다음 테스트를 실행합니다.

#replace the <...> placeholders with the correct values

Test-NetConnection -ComputerName <cluster-name>.<cluster-region>.kusto.windows.net -Port 443

#Results in the following output:

ComputerName : <cluster-name>.<cluster-region>.kusto.windows.net

RemoteAddress : 'RemoteAddress'

RemotePort : 443

InterfaceAlias : Ethernet

SourceAddress : 'SourceAddress'

TcpTestSucceeded : True

성공적인 결과는 TcpTestSucceeded: True를 반환합니다. 즉, 호출자가 클러스터에 대한 TCP 연결을 설정할 수 있었습니다.

클러스터의 상태 확인

문제 해결의 마지막 단계는 클러스터의 상태를 테스트하는 것입니다.

#replace the <...> placeholders with the correct values

#engine

Invoke-RestMethod https://<cluster-name>.<cluster-region>.kusto.windows.net/v1/rest/ping

Pong! IP address: 'IPv6IPaddress1'

#data management

Invoke-RestMethod https://ingest-<cluster-name>.<cluster-region>.kusto.windows.net/v1/rest/ping

Pong! IP address: 'IPv6IPaddress2'

성공적인 결과는 Pong! 및 IPv6 주소를 반환해야 합니다.

기타 문제 해결 팁

이러한 모든 검사를 시도한 후에도 여전히 문제가 발생하는 경우 프라이빗 엔드포인트 문제 해결 가이드를 사용하여 문제를 진단해 보세요.

관리형 프라이빗 엔드포인트 문제 해결

관리형 프라이빗 엔드포인트의 경우 모든 관리형 프라이빗 엔드포인트의 연결 상태가 승인되었는지 확인하기 위해 수행할 수 있는 유일한 검사입니다. 그렇지 않으면 클러스터가 해당 서비스에 연결할 수 없습니다.

관리형 프라이빗 엔드포인트의 연결 상태가 승인됨으로 설정되어 있는지 확인하려면 다음을 수행합니다.

Azure Portal에서 클러스터로 이동한 다음, 네트워킹을 선택합니다.

프라이빗 엔드포인트 연결을 선택합니다. 테이블의 연결 상태 열에서 관리형 프라이빗 엔드포인트가 승인되었는지 확인합니다.

관리형 프라이빗 엔드포인트를 만들 수 없는 경우 구독이 Microsoft.Network 리소스 공급자에 대해 등록되어 있는지 확인합니다.

Azure Portal에서 구독으로 이동한 다음, 리소스 공급자를 선택합니다 .

Microsoft.Network를 검색하고 리소스 공급자를 등록합니다.

기타 문제 해결 지침

모든 검사에 성공했지만 여전히 클러스터에 대한 연결을 설정할 수 없는 경우 일반적으로 방화벽 및 네트워킹을 담당하는 회사 보안 팀에 문의해야 합니다.

실패의 잠재적 이유는 다음과 같습니다.

- 방화벽 어플라이언스의 잘못된 구성

- Azure Virtual Network에 있는 사용자 정의 경로의 잘못된 구성

- 클라이언트 컴퓨터에서 잘못 구성된 프록시

- 클라이언트와 클러스터 간에 잘못 구성된 프록시