이 페이지에서는 Azure Databricks가 자동 ID 관리를 사용하여 Microsoft Entra ID의 사용자, 서비스 주체 및 그룹을 자동으로 동기화하는 방법을 설명합니다.

자동 ID 관리 개요

자동 ID 관리를 사용하면 Microsoft Entra ID에서 애플리케이션을 구성하지 않고도 Microsoft Entra ID의 사용자, 서비스 주체 및 그룹을 Azure Databricks에 원활하게 추가할 수 있습니다. 자동 ID 관리를 사용하도록 설정하면 ID 페더레이션 작업 영역에서 Microsoft Entra ID 사용자, 서비스 주체 및 그룹을 직접 검색하여 작업 영역에 추가할 수 있습니다. Databricks는 Microsoft Entra ID를 레코드의 원본으로 사용하므로 그룹 멤버 자격에 대한 변경 내용은 Azure Databricks에서 적용됩니다.

JIT(Just-In-Time) 프로비저닝은 자동 ID 관리가 켜져 있고 해제할 수 없는 경우 항상 사용하도록 설정됩니다. Microsoft Entra ID의 새 사용자는 처음 로그인할 때 Azure Databricks에서 자동으로 프로비전됩니다. JIT(자동 프로비전 사용자)를 참조하세요.

사용자는 Microsoft Entra ID의 모든 사용자, 서비스 주체 또는 그룹과 대시보드를 공유할 수도 있습니다. 공유되면 해당 사용자, 서비스 주체 및 그룹 구성원이 로그인 시 Azure Databricks 계정에 자동으로 추가됩니다. 대시보드가 있는 작업 영역에 멤버로 추가되지 않습니다. 작업 영역에 대한 액세스 권한이 없는 Microsoft Entra ID의 구성원에게 공유 데이터 권한으로 게시된 대시보드의 보기 전용 복사본에 대한 액세스 권한이 부여됩니다. 대시보드 공유에 대한 자세한 내용은 대시보드 공유를 참조하세요.

비 ID 페더레이션 작업 영역에서는 자동 ID 관리가 지원되지 않습니다. ID 페더레이션에 대한 자세한 내용은 ID 페더레이션을 참조하세요.

사용자 및 그룹 상태

자동 ID 관리를 사용하도록 설정하면 Microsoft Entra ID의 사용자, 서비스 주체 및 그룹이 계정 콘솔 및 작업 영역 관리자 설정 페이지에 표시됩니다. 해당 상태는 Microsoft Entra ID와 Azure Databricks 간의 활동 및 상태를 반영합니다.

| 상태 | 의미 |

|---|---|

| 비활성: 사용 안 하세요. | 사용자 및 서비스 주체의 경우: Azure Databricks에 아직 로그인하지 않은 Microsoft Entra ID의 ID입니다. 그룹의 경우: 그룹이 작업 영역에 추가되지 않았습니다. |

| 액티브 | ID는 Azure Databricks에서 활성화되어 있습니다. |

| 활성: EntraID에서 제거됨 | 이전에 Azure Databricks에서 활성화되었으며 Microsoft Entra ID에서 제거되었습니다. API에 로그인하거나 인증할 수 없습니다. |

| 비활성화 | Microsoft Entra ID에서 ID가 비활성화되었습니다. API에 로그인하거나 인증할 수 없습니다. |

팁 (조언)

Databricks는 보안 모범 사례로서 비활성화된 사용자와 활성: EntraID에서 제거된 사용자에 대한 개인 액세스 토큰을 취소할 것을 권장합니다.

자동 ID 관리를 사용하여 관리되는 ID는 Azure Databricks에서 외부 로 표시됩니다. Azure Databricks UI를 사용하여 외부 ID를 업데이트할 수 없습니다.

자동 ID 관리 및 SCIM 프로비전

자동 ID 관리를 사용하도록 설정하면 모든 사용자, 그룹 및 그룹 멤버 자격이 Microsoft Entra ID에서 Azure Databricks로 동기화되므로 SCIM 프로비저닝이 필요하지 않습니다. SCIM 엔터프라이즈 애플리케이션을 병렬로 계속 실행하는 경우 SCIM 애플리케이션은 Microsoft Entra ID 엔터프라이즈 애플리케이션에 구성된 사용자 및 그룹을 계속 관리합니다. SCIM 프로비저닝을 사용하여 추가되지 않은 Microsoft Entra ID ID는 관리하지 않습니다.

Databricks는 자동 ID 관리를 사용하는 것이 좋습니다. 아래 표에서는 자동 ID 관리의 기능과 SCIM 프로비전의 기능을 비교합니다.

| 기능 | 자동 ID 관리 | SCIM 프로비저닝 |

|---|---|---|

| 사용자 동기화 | ✓ | ✓ |

| 동기화 그룹 | ✓ | ✓ (직접 멤버만 해당) |

| 중첩된 그룹 동기화 | ✓ | |

| 서비스 주체 동기화 | ✓ | |

| Microsoft Entra ID 애플리케이션 구성 및 관리 | ✓ | |

| Microsoft Entra ID Premium Edition 필요 | ✓ | |

| Microsoft Entra ID 클라우드 애플리케이션 관리자 역할이 필요합니다. | ✓ | |

| ID 페더레이션 필요 | ✓ |

Azure Databricks 외부 아이디 및 Microsoft Entra ID 개체 아이디

Azure Databricks는 ID 및 그룹 멤버 자격을 동기화하기 위한 권위 있는 링크로 Microsoft Entra ID ObjectId를 사용하며, externalId 필드를 ObjectId에 일치하도록 매일 반복되는 흐름에서 자동으로 업데이트합니다. 경우에 따라 사용자, 서비스 주체 또는 그룹이 자동 ID 관리와 SCIM 프로비저닝과 같은 다른 방법을 통해 Azure Databricks에 추가되는 경우 불일치 또는 중복 ID가 여전히 발생할 수 있습니다. 이러한 상황에서는 한 항목이 비활성 상태로 "사용량 없음"으로 표시된 중복 항목을 볼 수 있습니다. 사용자가 비활성 상태가 아니고 Azure Databricks에 로그인할 수 있습니다.

Azure Databricks에서 외부 ID를 제공하여 이러한 중복 ID를 병합할 수 있습니다.

계정 사용자, 계정 서비스 주체 또는 계정 그룹 API를 사용하여 주체를 업데이트하고 objectId 필드에 Microsoft Entra ID externalId를 추가합니다.

시간이 지남에 따라 externalId 업데이트할 수 있으므로 Azure Databricks는 필드에 의존하는 externalId 사용자 지정 워크플로를 사용하지 않는 것이 좋습니다.

그룹 멤버 자격 동기화 작동 방식

자동 ID 관리를 사용하도록 설정하면 Azure Databricks는 인증 및 권한 부여 검사를 트리거하는 활동(예: 브라우저 로그인, 토큰 인증 또는 작업 실행)을 수행하는 동안 Microsoft Entra ID에서 사용자 그룹 멤버 자격을 새로 고칩니다. 이렇게 하면 Azure Databricks의 그룹 기반 사용 권한이 Microsoft Entra ID의 변경 내용과 동기화된 상태로 유지됩니다.

Azure Databricks가 그룹 멤버 자격을 새로 고치면 Microsoft Entra ID에서 전이적(중첩된) 그룹 멤버 자격을 가져옵니다. 즉, 사용자가 그룹 A의 구성원이고 그룹 A가 그룹 B의 구성원인 경우 Azure Databricks는 사용자를 두 그룹의 멤버 자격으로 인식합니다. Azure Databricks는 Azure Databricks에 추가된 그룹의 멤버 자격만 가져옵니다. Microsoft Entra ID에서 전체 부모 그룹 계층 구조를 동기화하거나 다시 구성하지 않습니다.

Azure Databricks는 활동에 따라 다른 일정에 따라 그룹 멤버 자격을 새로 고칩니다.

- 브라우저 로그인: 마지막 동기화 이후 5분이 지난 경우 그룹 멤버 자격 동기화

- 다른 활동 (예: 토큰 인증 또는 실행 중인 작업): 마지막 동기화 이후 40분이 지난 경우 그룹 멤버 자격 동기화

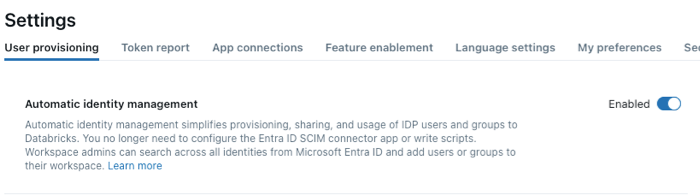

자동 ID 관리 사용

자동 ID 관리는 2025년 8월 1일 이후에 만든 계정에 대해 기본적으로 사용하도록 설정됩니다. 계정 관리자는 계정 콘솔에서 자동 ID 관리를 사용하도록 설정할 수 있습니다.

계정 관리자로서 계정 콘솔에 로그인합니다.

사이드바에서 보안을 클릭합니다.

사용자 프로비저닝 탭에서 자동 ID 관리를사용으로 전환합니다.

변경 내용을 적용하는 데 5~10분이 걸립니다.

계정을 사용하도록 설정한 후 Microsoft Entra ID에서 사용자, 서비스 주체 및 그룹을 추가 및 제거하려면 아래 지침을 따릅니다.

자동 ID 관리 사용 안 함

자동 ID 관리를 사용할 수 없는 경우:

- 사용자 및 서비스 주체는 여전히 액세스 권한을 유지하지만 더 이상 Microsoft Entra ID와 동기화되지 않습니다. 자동 ID 관리를 사용하지 않도록 설정하면 계정 콘솔에서 사용자 및 서비스 주체를 수동으로 제거하거나 비활성화할 수 있습니다.

- 그룹은 멤버 자격을 상실합니다. 그룹은 Azure Databricks에 남아 있지만 모든 그룹 구성원은 제거됩니다.

- Microsoft Entra ID와 동기화되지 않음: Microsoft Entra ID의 변경 내용(예: 사용자 제거 또는 그룹 업데이트)은 Azure Databricks에 반영되지 않습니다.

- 사용 권한 상속 없음: 자동 ID 관리를 통해 관리되는 사용자는 부모 그룹에서 사용 권한을 상속할 수 없습니다. 이는 중첩된 그룹 기반 사용 권한 모델에 영향을 줍니다.

자동 ID 관리를 사용하지 않도록 설정하려는 경우 Databricks는 SCIM 프로비저닝을 대체로 미리 설정하는 것이 좋습니다. 그런 다음 SCIM이 ID 및 그룹 동기화를 인수할 수 있습니다.

- 계정 관리자로서 계정 콘솔에 로그인합니다.

- 사이드바에서 보안을 클릭합니다.

- 사용자 프로비저닝 탭에서 자동 ID 관리를사용 안 함으로 전환합니다.

사용자 로그인 감사 진행

system.access.audit 테이블을 쿼리하여 작업 영역에 로그인한 사용자를 감사할 수 있습니다. 예를 들어:

SELECT

DISTINCT user_identity.email

FROM

system.access.audit

WHERE

action_name = "aadBrowserLogin"

테이블에 대한 system.access.audit 자세한 내용은 감사 로그 시스템 테이블 참조를 참조하세요.