서비스 주체에 대한 Microsoft Entra ID 토큰 가져오기

Important

이 섹션에서는 서비스 주체에 대한 Microsoft Entra ID 토큰을 수동으로 가져오는 방법을 설명합니다.

Azure Databricks 관리 서비스 주체는 Azure Databricks 내에서 직접 관리됩니다. Microsoft Entra ID 관리 서비스 주체는 추가 권한이 필요한 Microsoft Entra ID에서 관리됩니다. Databricks는 대부분의 사용 사례에 Azure Databricks 관리 서비스 주체를 사용하는 것이 좋습니다. 그러나 Databricks는 Azure Databricks 및 기타 Azure 리소스를 동시에 인증해야 하는 경우 Microsoft Entra ID 관리 서비스 주체를 사용하는 것이 좋습니다.

Microsoft Entra ID 관리 서비스 주체 대신 Azure Databricks 관리 서비스 주체를 만들려면 서비스 주체 관리를 참조 하세요.

Databricks는 Microsoft Entra ID 서비스 주체에 대한 Microsoft Entra ID 토큰을 수동으로 만드는 것을 권장하지 않습니다. 이는 각 Microsoft Entra ID 토큰이 수명이 짧고 일반적으로 1시간 이내에 만료하기 때문입니다. 이 시간 후에는 대체 Microsoft Entra ID 토큰을 수동으로 생성해야 합니다. 대신 Databricks 클라이언트 통합 인증 표준을 구현하는 참여 도구 또는 SDK 중 하나를 사용합니다. 이러한 도구 및 SDK는 다음 Databricks 인증 유형을 활용하여 만료된 Microsoft Entra ID 토큰을 자동으로 생성하고 대체합니다.

서비스 주체가 없는 경우 다음 지침 집합 중 하나를 수행하여 프로비전할 수 있습니다.

이 문서에서는 Microsoft Entra ID에 정의된 서비스 주체가 Azure Databricks에서 인증 및 권한 부여 정책을 적용할 수 있는 보안 주체 역할을 하는 방법을 설명합니다. Azure Databricks 작업 영역의 서비스 주체는 일반 사용자(사용자 보안 주체)와 다른 세분화된 액세스 제어를 가질 수 있습니다.

서비스 주체는 클라이언트 역할을 수행하며 OAuth 2.0 클라이언트 자격 증명 흐름을 사용하여 Azure Databricks 리소스에 대한 액세스 권한을 부여합니다.

Databricks에서 또는 Azure Portal에서 다음 절차를 사용하여 서비스 주체를 관리할 수 있습니다.

MSAL(Microsoft 인증 라이브러리)을 사용하여 서비스 주체 대신 사용자에 대한 Microsoft Entra ID 액세스 토큰을 프로그래밍 방식으로 가져올 수도 있습니다. MSAL을 사용하여 사용자에 대한 Microsoft Entra ID 토큰 가져오기를 참조하세요.

Azure Portal에서 서비스 주체 프로비저닝

Azure Portal에 로그인합니다.

참고 항목

사용할 포털은 Microsoft Entra ID 애플리케이션이 Azure 퍼블릭 클라우드에서 실행되는지 또는 국가 또는 소버린 클라우드에서 실행되는지에 따라 다릅니다. 자세한 내용은 국가별 클라우드를 참조하세요.

여러 테넌트, 구독 또는 디렉터리에 액세스할 수 있는 경우 상단 메뉴에서 디렉터리 + 구독(필터가 있는 디렉터리) 아이콘을 클릭하여 서비스 주체를 프로비저닝할 디렉터리로 전환합니다.

검색 리소스, 서비스 및 문서에서 Microsoft Entra ID를 검색하고 선택합니다.

+ 추가를 클릭하고 앱 등록을 선택합니다.

이름에 애플리케이션의 이름을 입력합니다.

지원되는 계정 유형 섹션에서 이 조직 디렉터리의 계정만(단일 테넌트)을 선택합니다.

등록을 클릭합니다.

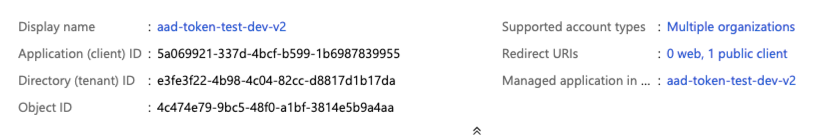

애플리케이션 페이지의 개요 페이지에서 Essentials 섹션의 다음 값을 복사합니다.

- 애플리케이션(클라이언트) ID

- 디렉터리(테넌트) ID

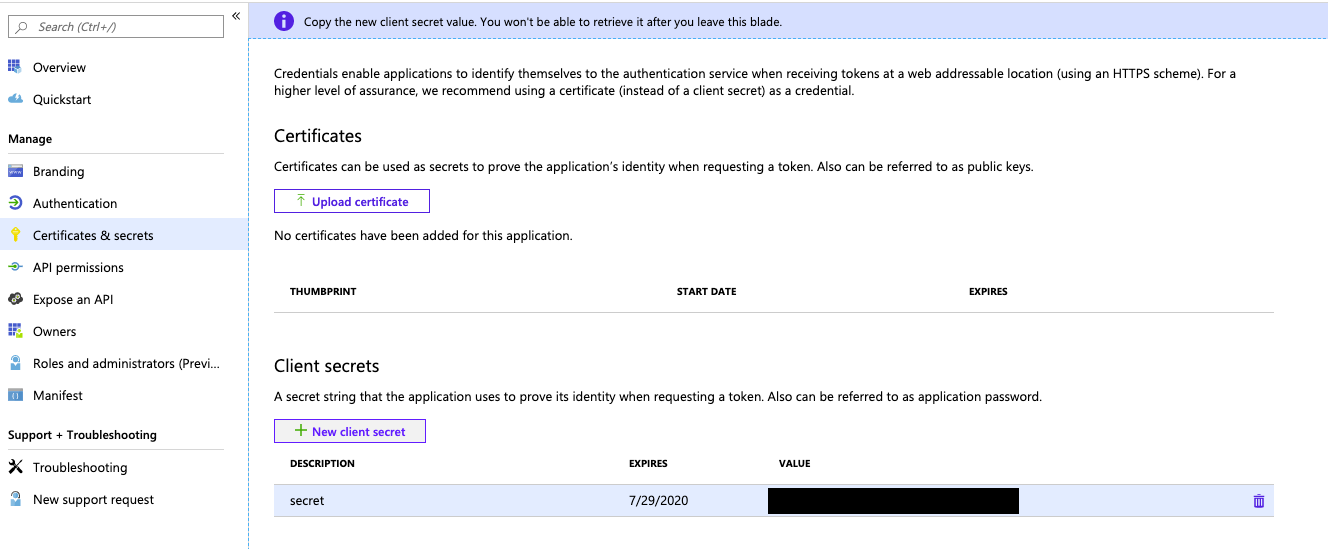

클라이언트 비밀을 생성하려면 관리 내에서 인증서 및 비밀을 클릭합니다.

참고 항목

이 클라이언트 비밀을 사용하여 Azure Databricks를 사용하여 Microsoft Entra ID 서비스 주체를 인증하기 위한 Microsoft Entra ID 토큰을 생성합니다. Azure Databricks 도구 또는 SDK에서 Microsoft Entra ID 토큰을 사용할 수 있는지 여부를 확인하려면 도구 또는 SDK 설명서를 참조하세요.

클라이언트 암호 탭에서 새 클라이언트 암호를 클릭합니다.

클라이언트 암호 추가 창의 설명에 클라이언트 암호에 대한 설명을 입력합니다.

만료에 클라이언트 암호의 만료 기간을 선택한 다음, 추가를 클릭합니다.

이 클라이언트 암호는 애플리케이션의 비밀이므로 클라이언트 암호의 값을 복사하여 안전한 위치에 저장합니다.

Azure CLI를 사용하여 서비스 주체 프로비전

Azure CLI를 사용하여 Microsoft Entra ID(이전의 Azure Active Directory) 서비스 주체 만들기를 참조하세요.

Microsoft ID 플랫폼 REST API를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기

Important

이 섹션에서는 Microsoft ID 플랫폼 REST API를 사용하여 서비스 주체에 대한 Microsoft Entra ID 토큰을 수동으로 가져오는 방법을 설명합니다.

Databricks는 Microsoft Entra ID 서비스 주체에 대한 Microsoft Entra ID 토큰을 수동으로 만드는 것을 권장하지 않습니다. 이는 각 Microsoft Entra ID 토큰이 수명이 짧고 일반적으로 1시간 이내에 만료하기 때문입니다. 이 시간 후에는 대체 Microsoft Entra ID 토큰을 수동으로 생성해야 합니다. 대신 Databricks 클라이언트 통합 인증 표준을 구현하는 참여 도구 또는 SDK 중 하나를 사용합니다. 이러한 도구 및 SDK는 다음 Databricks 인증 유형을 활용하여 만료된 Microsoft Entra ID 토큰을 자동으로 생성하고 대체합니다.

서비스 주체를 사용하여 Databricks REST API에 액세스하려면 서비스 주체에 대한 Microsoft Entra ID 액세스 토큰을 가져오고 사용합니다. 자세한 내용은 첫 번째 사례: 공유 비밀을 사용한 액세스 토큰 요청을 참조하세요.

팁

Azure CLI를 사용하여 Microsoft Entra ID 액세스 토큰을 가져올 수도 있습니다. Azure CLI를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기를 참조하세요.

다음 정보를 수집합니다.

매개 변수 설명 Tenant IDDirectory (tenant) IDMicrosoft Entra ID에 등록된 관련 응용 프로그램의 경우입니다.Client IDApplication (client) IDMicrosoft Entra ID에 등록된 관련 응용 프로그램의 경우입니다.Client secretValueMicrosoft Entra ID에 등록된 관련 애플리케이션에 대한 클라이언트 암호입니다.curl과 함께 이전 정보를 사용하여 Microsoft Entra ID 액세스 토큰을 가져옵니다.

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/v2.0/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=<client-secret>'다음을

<tenant-id>를 등록된 애플리케이션의 테넌트 ID로 바꿉니다.<client-id>를 등록된 애플리케이션의 클라이언트 ID로 바꿉니다.<client-secret>을 등록된 애플리케이션의 클라이언트 암호 값으로 바꿉니다.

scope매개 변수의 값을 변경하지 마세요. 기본 범위(/.default,%2f.default로 인코딩된 URL)와 함께 Azure Databricks(2ff814a6-3304-4ab8-85cb-cd0e6f879c1d)의 프로그래매틱 ID를 나타냅니다.예시:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/v2.0/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'scope=2ff814a6-3304-4ab8-85cb-cd0e6f879c1d%2F.default' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Microsoft Entra ID 액세스 토큰은

access_token호출 출력 내의 값에 있습니다.

Azure CLI를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기

Important

이 섹션에서는 Azure CLI를 사용하여 서비스 주체에 대한 Microsoft Entra ID 토큰을 수동으로 가져오는 방법을 설명합니다.

Databricks는 Microsoft Entra ID 서비스 주체에 대한 Microsoft Entra ID 토큰을 수동으로 만드는 것을 권장하지 않습니다. 이는 각 Microsoft Entra ID 토큰이 수명이 짧고 일반적으로 1시간 이내에 만료하기 때문입니다. 이 시간 후에는 대체 Microsoft Entra ID 토큰을 수동으로 생성해야 합니다. 대신 Databricks 클라이언트 통합 인증 표준을 구현하는 참여 도구 또는 SDK 중 하나를 사용합니다. 이러한 도구 및 SDK는 다음 Databricks 인증 유형을 활용하여 만료된 Microsoft Entra ID 토큰을 자동으로 생성하고 대체합니다.

서비스 주체를 사용하여 Databricks REST API에 액세스하려면 서비스 주체에 대한 Microsoft Entra ID 액세스 토큰을 가져오고 사용합니다.

다음 정보를 수집합니다.

매개 변수 설명 Tenant IDDirectory (tenant) IDMicrosoft Entra ID에 등록된 관련 응용 프로그램의 경우입니다.Client IDApplication (client) IDMicrosoft Entra ID에 등록된 관련 응용 프로그램의 경우입니다.Client secretValueMicrosoft Entra ID에 등록된 관련 애플리케이션에 대한 클라이언트 암호입니다.다음 중 하나를 수행하여 이 ID를 아직 모르는 경우 Microsoft Entra ID 서비스 주체에 대한 올바른 Azure 구독 ID를 가져옵니다.

Azure Databricks 작업 영역의 위쪽 탐색 모음에서 사용자 이름을 클릭한 다음 Azure Portal을 클릭합니다. 표시되는 Azure Databricks 작업 영역 리소스 페이지에서 사이드바에서 개요를 클릭합니다. 그런 다음 구독 ID가 포함된 구독 ID 필드를 찾습니다.

Azure CLI를 사용하여 결과 범위를 좁히는 옵션 및

-o옵션을--output사용하여--queryaz databricks 작업 영역 목록 명령을 실행합니다. 를 포함하지https://않고 작업 영역 인스턴스의 이름으로 바꿉adb-0000000000000000.0.azuredatabricks.net다. 이 예제에서는 출력의00000000-0000-0000-0000-000000000000다음/subscriptions/이 구독 ID입니다.az databricks workspace list --query "[?workspaceUrl==\`adb-0000000000000000.0.azuredatabricks.net\`].{id:id}" -o tsv # /subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/my-rg/providers/Microsoft.Databricks/workspaces/my-ws다음 메시지가 나타나면 잘못된 테넌트에 로그인합니다. 올바른 테

The subscription of '<subscription-id>' doesn't exist in cloud 'AzureCloud'.넌트에 로그인하려면 올바른 테넌트 ID를 지정하는 옵션을--tenant사용하여-t명령을 다시 실행az login해야 합니다.명령을

curl -v <per-workspace-URL>/aad/auth실행하고 출력< location: https://login.microsoftonline.com/00000000-0000-0000-0000-000000000000(여기서00000000-0000-0000-0000-000000000000테넌트 ID)을 확인하여 Azure Databricks 작업 영역에 대한 테넌트 ID를 가져올 수 있습니다. Azure Portal에서 구독 및 테넌트 ID 가져오기도 참조하세요.az login -t <tenant-id>

Microsoft Entra ID 서비스 주체에 대한 올바른 Azure 테넌트 ID, 클라이언트 ID, 클라이언트 암호 및 구독 ID가 있으면 Azure CLI를 사용하여 Azure에 로그인하여 az login 명령을 실행합니다. Microsoft Entra ID에

--service-principal등록된 관련 애플리케이션에 대한 (Directory (tenant) ID),Client ID(Application (client) ID) 및 (Value)의Tenant ID매개 변수 값을 지정하는 옵션과Client secret함께 사용합니다.az login \ --service-principal \ -t <Tenant-ID> \ -u <Client-ID> \ -p <Client-secret>로그인한 Microsoft Entra ID 서비스 주체에 대한 올바른 구독에 로그인했는지 확인합니다. 이렇게 하려면 올바른 구독 ID를 지정하는 옵션 또는

--subscription옵션을 사용하여-saz account set 명령을 실행합니다.az account set -s <subscription-id>az account get-access-token 명령을 실행 하여 로그인한 Microsoft Entra ID 서비스 주체에 대한 Microsoft Entra ID 액세스 토큰 을 생성합니다.

--resource옵션을 사용하여 Azure Databricks 서비스에 대한 고유한 리소스 ID를 지정합니다. 이는2ff814a6-3304-4ab8-85cb-cd0e6f879c1d입니다. 및-o또는--output옵션을 사용하여--query명령 출력에 Microsoft Entra ID 토큰 값만 표시할 수 있습니다.az account get-access-token \ --resource 2ff814a6-3304-4ab8-85cb-cd0e6f879c1d \ --query "accessToken" \ -o tsv

서비스 주체의 Microsoft Entra ID 액세스 토큰을 사용하여 Databricks REST API에 액세스

Important

이 섹션에서는 Databricks REST API에 액세스하기 위해 서비스 주체의 Microsoft Entra ID 액세스 토큰을 사용하는 curl 방법과 이에 대해 설명합니다.

대신 curlDatabricks 클라이언트 통합 인증 표준을 구현하는 참여 도구 또는 SDK 중 하나를 사용할 수 있습니다. 또한 이러한 도구와 SDK는 다음 Databricks 인증 유형을 활용하여 만료된 Microsoft Entra ID 토큰을 자동으로 생성하고 대체합니다.

Databricks 사용자인 서비스 주체는 Microsoft Entra ID 토큰을 사용하여 Databricks REST API에 인증할 수 있습니다.

또한 서비스 주체는 Azure의 대상 작업 영역 리소스에 대한 기여자 또는 소유자 역할이 있는 경우 작업 영역에 작업 영역 관리자로 자신을 추가할 수 있습니다. 서비스 주체가 대상 작업 영역의 기여자 또는 소유자이고 Microsoft Entra ID 토큰을 사용하여 작업 영역에 추가하려는 경우 Azure Databricks 사용자가 아닌 서비스 주체에 대한 작업 영역 수준 API 액세스로 이동합니다.

그렇지 않으면 Azure Databricks 사용자 및 관리자인 서비스 주체에 대한 API 액세스로 계속 진행합니다.

Azure Databricks 사용자 및 관리자인 서비스 주체에 대한 API 액세스

이 프로시저를 완료하려면 먼저 Azure Databricks 계정 또는 작업 영역에 서비스 주체를 추가해야 합니다. SCIM(계정) API를 사용하여 작업 영역 액세스 권한을 부여하지 않고 서비스 주체를 계정에 직접 추가할 수 있습니다.

서비스 주체 API 엔드포인트를 사용하여 작업 영역에 서비스 주체를 추가할 수 있습니다. 이렇게 하면 Azure Databricks 계정에 서비스 주체도 추가됩니다. 예시:

Databricks CLI 버전 0.205 이상을 사용하는 방법(권장):

서비스 주체를 추가합니다.

databricks service-principals create --application-id 12a34b56-789c-0d12-e3fa-b456789c0123 --display-name "My Service Principal" -p <profile-name-that-references-calling-users-access-token>

서비스 주체의 작업 영역 자격을 업데이트합니다.

databricks service-principals patch 1234567890123456 --json @update-service-principal.json -p <profile-name-that-references-access-token>

update-service-principal.json:

{

"Operations": [

{

"op": "add",

"path": "entitlements",

"value": {

"value": "workspace-acccess",

"value": "allow-cluster-create",

"value": "databricks-sql-access"

}

}

],

"schema": [

"urn:ietf:params:scim:api:messages:2.0:PatchOp"

]

}

Databricks CLI에 대한 인증을 참조하세요.

다음을 사용하여 다음을 수행합니다.curl

curl -X POST \

-H 'Authorization: Bearer <access-token>' \

https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/preview/scim/v2/ServicePrincipals \

-H 'Content-type: application/scim+json' \

-d @create-service-principal.json

create-service-principal.json:

{

"displayName": "My Service Principal",

"applicationId": "12a34b56-789c-0d12-e3fa-b456789c0123",

"entitlements": [

{

"value": "allow-cluster-create"

}

],

"schemas": [

"urn:ietf:params:scim:schemas:core:2.0:ServicePrincipal"

],

"active": true

}

다음 중 하나에 해당하는 경우 Azure Databricks 사용자가 아닌 서비스 주체에 대한 작업 영역 수준 API 액세스로 건너뛰세요.

- 호출하려는 Azure Databricks REST API에는 작업 영역 관리자 액세스 권한이 필요하고 서비스 주체는 작업 영역의 멤버이지만 현재 작업 영역에 대한 관리자 액세스 권한이 없습니다.

- 서비스 주체가 대상 Azure Databricks 작업 영역에 아직 추가되지 않았습니다.

다음 정보를 수집합니다.

매개 변수 설명 Microsoft Entra 액세스 토큰 Microsoft ID 플랫폼 REST API를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기 또는 Azure CLI를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기의 요청에서 반환된 Microsoft Entra ID 액세스 토큰입니다. Microsoft Entra ID 액세스 토큰과 함께

curlDatabricks REST API를 호출합니다. 예시:Databricks CLI 버전 0.205 이상을 사용하는 방법(권장):

databricks clusters list -p <profile-name-that-references-azure-ad-access-token>Databricks CLI에 대한 인증을 참조하세요.

다음을 사용하여 다음을 수행합니다.

curlcurl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://<databricks-instance>/api/2.0/clusters/list다음을

<access-token>Microsoft Entra ID 액세스 토큰을 사용합니다.<databricks-instance>를 Azure Databricks 배포의 작업 영역별 URL로 바꿉니다.GET및/api/2.0/clusters/list를 대상 Databricks REST API에 대한 적절한 HTTP 작업 및 엔드포인트로 바꿉니다.

예시:

curl -X GET \ -H 'Authorization: Bearer <access-token>' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

Azure Databricks 사용자가 아닌 서비스 주체에 대한 작업 영역 수준 API 액세스

다음 중 하나에 해당하는 경우 이 프로시저를 따릅니다.

- 호출하려는 Azure Databricks REST API에는 작업 영역 관리자 액세스 권한이 필요하고 서비스 주체는 작업 영역의 멤버이지만 현재 작업 영역에 대한 관리자 액세스 권한이 없습니다.

- 서비스 주체가 대상 Azure Databricks 작업 영역에 아직 추가되지 않았습니다.

요구 사항:

- 서비스 주체는 Azure의 대상 작업 영역 리소스에 대한 기여자 또는 소유자 역할이 필요합니다.

다음 정보를 수집합니다.

매개 변수 설명 테넌트 ID Azure Portal에서 서비스 주체 프로비전의 Microsoft Entra ID에 등록된 관련 애플리케이션의 디렉터리(테넌트) ID입니다. Client ID Microsoft Entra ID에 등록된 관련 애플리케이션의 애플리케이션(클라이언트) ID입니다. 클라이언트 암호 Azure Portal에서 서비스 주체 프로비전에서 만든 Microsoft Entra ID에 등록된 관련 애플리케이션에 대한 클라이언트 암호 값입니다. Microsoft Entra 액세스 토큰 Microsoft ID 플랫폼 REST API를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기 또는 Azure CLI를 사용하여 Microsoft Entra ID 액세스 토큰 가져오기의 요청에서 반환된 Microsoft Entra ID 액세스 토큰입니다. 구독 ID 대상 Azure Databricks 작업 영역과 연결된 Azure 구독의 ID(이름 아님)입니다. 이 ID와 다음 정보를 얻으려면 리소스 열기를 참조하세요. 대상 리소스를 열려면 Azure Databricks 서비스 유형 및 대상 Azure Databricks 작업 영역에 대해 알고 있는 Azure의 다른 정보를 검색할 수 있습니다. 리소스 그룹 이름 대상 Azure Databricks 작업 영역과 연결된 Azure 리소스 그룹의 이름입니다. 작업 영역 이름 대상 Azure Databricks 작업 영역의 Azure에 있는 이름입니다. 이전 정보

curl중 일부를 사용하여 Microsoft Entra ID 관리 엔드포인트 액세스 토큰을 가져옵니다.curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/<tenant-id>/oauth2/token \ -d 'client_id=<client-id>' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=<client-secret>'다음을

<tenant-id>를 등록된 애플리케이션의 테넌트 ID로 바꿉니다.<client-id>를 등록된 애플리케이션의 클라이언트 ID로 바꿉니다.<client-secret>을 등록된 애플리케이션의 클라이언트 암호 값으로 바꿉니다.

resource매개 변수의 값을 변경하지 마세요. Microsoft Entra ID 관리 엔드포인트(https://management.core.windows.net/URL로 인코딩됨https%3A%2F%2Fmanagement.core.windows.net%2F)를 나타냅니다.예시:

curl -X POST -H 'Content-Type: application/x-www-form-urlencoded' \ https://login.microsoftonline.com/a1bc2d34-5e67-8f89-01ab-c2345d6c78de/oauth2/token \ -d 'client_id=12a34b56-789c-0d12-e3fa-b456789c0123' \ -d 'grant_type=client_credentials' \ -d 'resource=https%3A%2F%2Fmanagement.core.windows.net%2F' \ -d 'client_secret=abc1D~Ef...2ghIJKlM3'Microsoft Entra ID 관리 엔드포인트 액세스 토큰은

access_token호출 출력 내의 값에 있습니다.앞의 나머지 정보와

curl함께 Microsoft Entra ID 관리 엔드포인트 액세스 토큰을 사용하고 Databricks REST API를 호출합니다. 예를 들면 다음과 같습니다.curl -X GET \ -H 'Authorization: Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: <management-access-token>' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/<subscription-id>/resourceGroups/<resource-group-name>/providers/Microsoft.Databricks/workspaces/<workspace-name>' \ https://<databricks-instance>/api/2.0/clusters/list다음을

<access-token>Microsoft Entra ID 액세스 토큰을 사용합니다.<management-access-token>Microsoft Entra ID 관리 엔드포인트 액세스 토큰을 사용합니다.<subscription-id>를 대상 Azure Databricks 작업 영역과 연결된 구독의 ID로 바꿉니다.<resource-group-name>을 대상 Azure Databricks 작업 영역과 연결된 리소스 그룹의 이름으로 바꿉니다.<workspace-name>을 대상 Azure Databricks 작업 영역의 이름으로 바꿉니다.<databricks-instance>를 Azure Databricks 배포의 작업 영역별 URL로 바꿉니다.GET및/api/2.0/clusters/list를 대상 Databricks REST API에 대한 적절한 HTTP 작업 및 엔드포인트로 바꿉니다.

예시:

curl -X GET \ -H 'Authorization:Bearer <access-token>' \ -H 'X-Databricks-Azure-SP-Management-Token: abC1dE...ghIj23kl' \ -H 'X-Databricks-Azure-Workspace-Resource-Id: /subscriptions/12a345...bcd6789e/resourceGroups/my-resource-group/providers/Microsoft.Databricks/workspaces/my-workspace' \ https://adb-1234567890123456.7.azuredatabricks.net/api/2.0/clusters/list

작업 영역에 인증하면 서비스 주체는 Azure Databricks 작업 영역 관리자가 되며, 더 이상 작업 영역에 액세스하기 위해 기여자 또는 소유자 역할이 필요하지 않습니다.