회사 방화벽이 도메인 이름에 따라 트래픽을 차단하는 경우 Azure Databricks 리소스에 대한 액세스를 보장하기 위해 Azure Databricks 도메인 이름에 대한 HTTPS 및 WebSocket 트래픽을 허용해야 합니다. 작업 영역 도메인과 관련된 두 가지 옵션 중 하나를 더 허용하지만 구성하기 쉬운 옵션 중에서 선택할 수 있습니다.

옵션 1: *.azuredatabricks.net으로 트래픽 허용

방화벽 규칙을 업데이트하여 HTTPS 및 WebSocket 트래픽이 *.azuredatabricks.net으로 허용되도록 합니다(작업 공간이 Azure Government 리소스일 경우 *.databricks.azure.us으로 허용되도록 합니다). 이는 옵션 2보다 더 관대하지만 계정의 각 Azure Databricks 작업 영역에 대한 방화벽 규칙을 업데이트하는 작업을 절약할 수 있습니다.

옵션 2: Azure Databricks 작업 영역에 대한 트래픽만 허용

계정의 각 작업 영역에 대해 방화벽 규칙을 구성하도록 선택한 경우 다음을 수행해야 합니다.

작업 영역 도메인을 식별합니다.

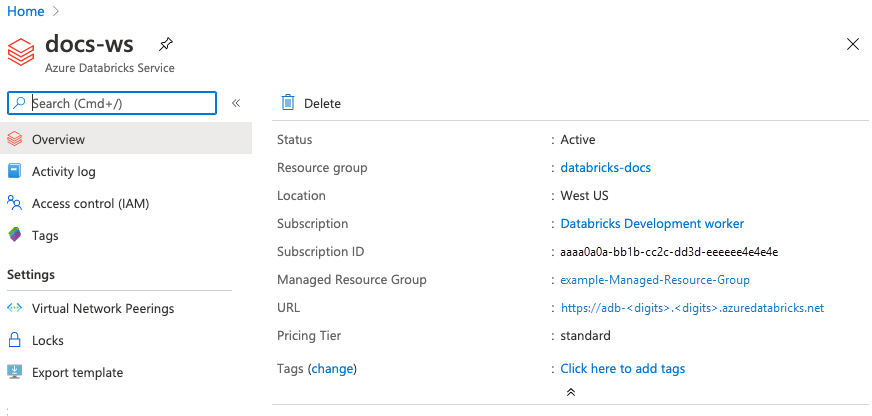

모든 Azure Databricks 리소스에는 두 개의 고유한 도메인 이름이 있습니다. Azure Portal에서 Azure Databricks 리소스로 이동하여 첫 번째 항목을 찾을 수 있습니다.

URL 필드에는

https://adb-<digits>.<digits>.azuredatabricks.net형식의 URL(예:https://adb-1666506161514800.0.azuredatabricks.net)이 표시됩니다.https://제거하여 첫 번째 도메인 이름을 가져옵니다.두 번째 도메인 이름은

adb-dp-대신adb-접두사를 가지고 있다는 점을 제외하고 첫 번째 도메인 이름과 정확히 동일합니다. 예를 들어 첫 번째 도메인 이름이adb-1666506161514800.0.azuredatabricks.net경우 두 번째 도메인 이름은adb-dp-1666506161514800.0.azuredatabricks.net.방화벽 규칙을 업데이트합니다.

1단계에서 식별된 두 도메인에 대한 HTTPS 및 WebSocket 트래픽을 허용하도록 방화벽 규칙을 업데이트합니다.

UI 자산에 대한 CDN 도메인에 대한 트래픽 허용

Azure Databricks UI는 CDN(Content Delivery Network) 도메인에서 CSS, JavaScript 및 이미지와 같은 정적 자산을 로드합니다. JavaScript를 허용하지만 CSS 또는 글꼴 파일을 차단하는 것과 같이 자산 형식을 선택적으로 차단하면 UI가 중단됩니다.

UI를 계속 작동하려면 CDN 도메인의 모든 자산 형식을 허용합니다.

-

https://databricks-ui-assets-v2-gsd4bmhzapcyenec.b02.azurefd.net- Azure Databricks UI 자산 -

https://ui-assets.azuredatabricks.net- Azure Databricks UI 자산 -

https://*.cloud.databricksusercontent.com- Notebook 자산

방화벽 구성 권장 사항

- 나열된 모든 CDN 도메인에 동일한 규칙을 적용합니다.

- CSS, JavaScript, 이미지 또는 글꼴 파일의 선택적 필터링을 피합니다.

- 모든 CDN 도메인에 HTTPS(포트 443)를 허용합니다.