클라우드용 Microsoft Defender의 경고 유효성 검사

이 문서에서는 시스템이 클라우드용 Microsoft Defender 경고에 대해 제대로 구성되었는지 확인하는 방법을 알아봅니다.

보안 경고란?

경고는 리소스에 대한 위협을 탐지할 때 클라우드용 Defender에서 생성하는 알림입니다. Security Center는 신속하게 문제를 조사하기 위해 필요한 정보와 함께 경고에 우선 순위를 정하여 나열합니다. 클라우드용 Defender는 공격을 해결하는 방법에 대한 권장 사항도 제공합니다.

자세한 내용은 클라우드용 Defender의 보안 경고 및 보안 경고 관리 및 대응을 참조하세요.

필수 조건

모든 경고를 수신하려면 컴퓨터와 연결된 Log Analytics 작업 영역이 동일한 테넌트에 있어야 합니다.

샘플 보안 경고 생성

클라우드용 Microsoft Defender의 보안 경고 관리 및 대응에 설명된 대로 새로운 미리 보기 경고 환경을 사용하는 경우 Azure Portal의 보안 경고 페이지에서 샘플 경고를 만들 수 있습니다.

샘플 경고를 사용하여 다음을 수행합니다.

- Microsoft Defender 계획의 값 및 기능을 평가합니다.

- 보안 경고에 대해 수행한 모든 구성(예: SIEM 통합, 워크플로 자동화, 메일 알림)의 유효성 검사

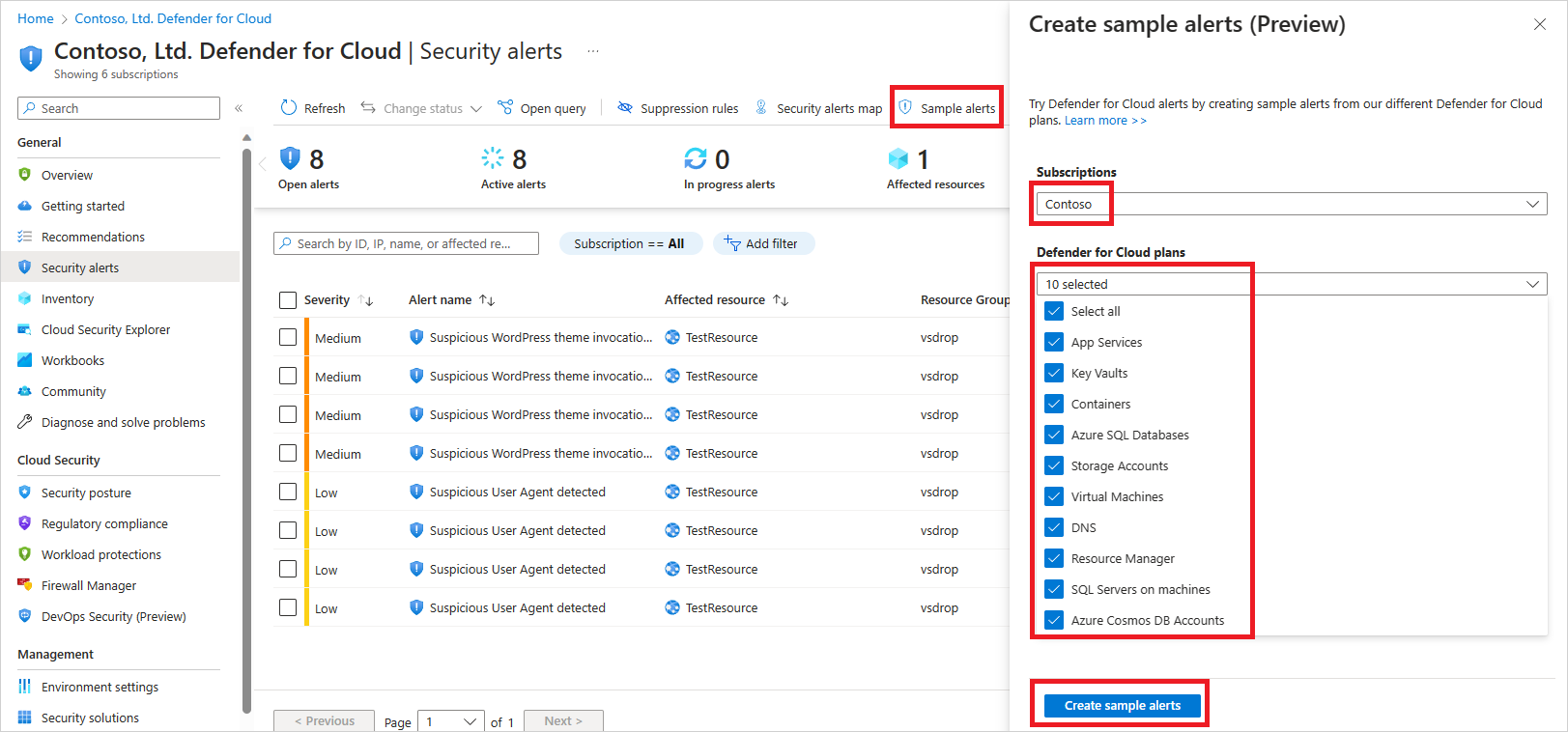

샘플 경고를 만들려면 다음을 수행합니다.

구독 기여자 역할이 있는 사용자는 보안 경고 페이지의 도구 모음에서 샘플 경고를 선택합니다.

구독을 선택합니다.

경고를 보려는 관련 Microsoft Defender 플랜을 선택합니다.

샘플 경고 만들기를 선택합니다.

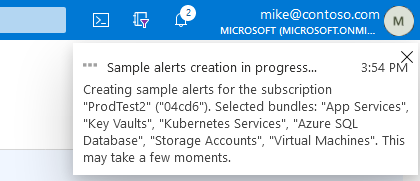

샘플 경고가 생성되고 있음을 알리는 알림이 표시됩니다.

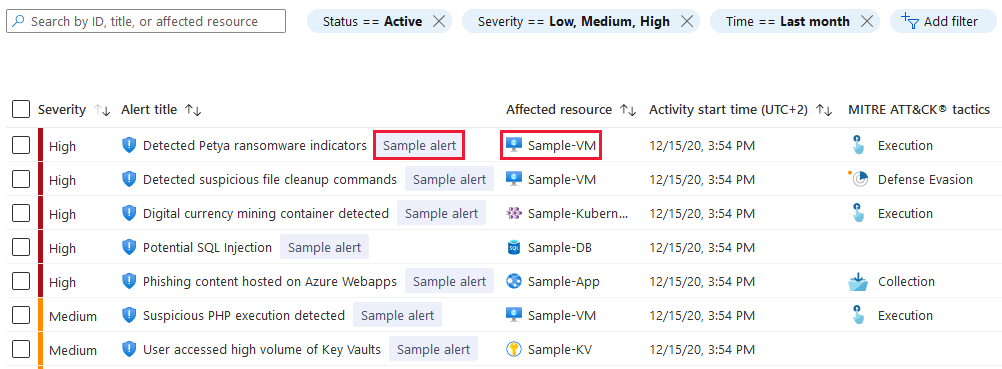

몇 분 후에 경고가 보안 경고 페이지에 표시됩니다. 또한 클라우드용 Microsoft Defender 보안 경고(연결된 SIEM, 메일 알림 등)를 수신하도록 구성한 다른 모든 위치에 표시됩니다.

팁

시뮬레이션된 리소스에 대한 경고입니다.

Azure VM(Windows)에서 경고 시뮬레이션

엔드포인트용 Microsoft Defender 에이전트가 서버용 Defender 통합의 일부로 컴퓨터에 설치된 후 공격 대상 리소스로 경고가 표시된 컴퓨터에서 다음 단계를 수행합니다.

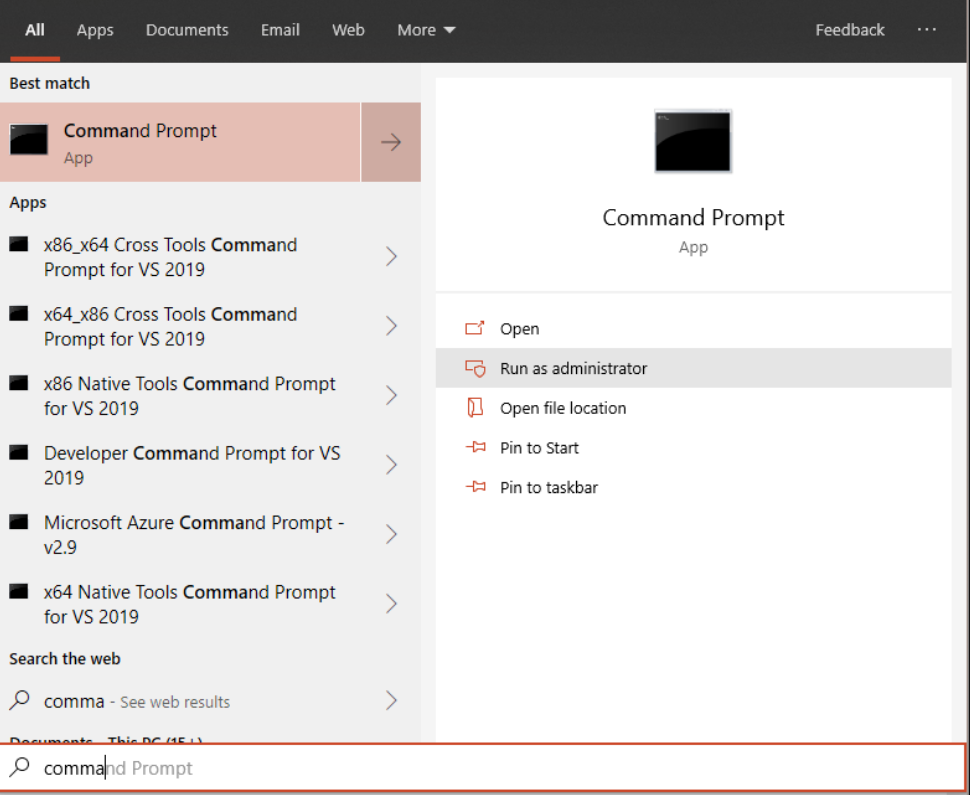

디바이스에서 관리자 권한 명령줄 프롬프트를 열고 스크립트를 실행합니다.

시작으로 이동하여

cmd를 입력합니다.명령 프롬프트를 마우스 오른쪽 단추로 선택하고 관리자 권한으로 실행을 선택합니다.

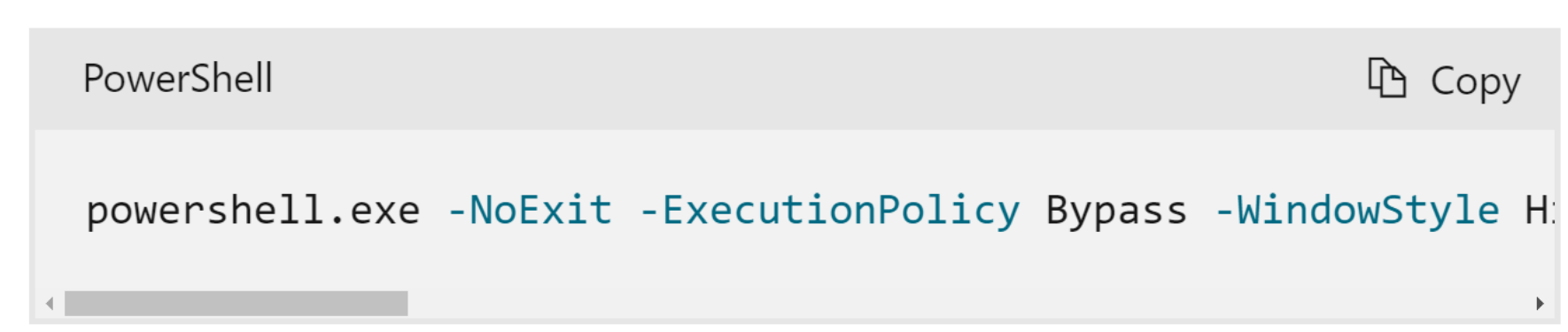

다음 명령을 복사하여 프롬프트에서 실행합니다.

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'명령 프롬프트 창이 자동으로 닫힙니다. 성공하면 10분 안에 클라우드용 Defender 경고 블레이드에 새 경고가 표시됩니다.

PowerShell 상자의 메시지 줄은 여기에 표시된 것과 유사하게 나타나야 합니다.

또는 EICAR 테스트 문자열을 사용하여 이 테스트를 수행할 수도 있습니다. 텍스트 파일을 만들고 EICAR 줄을 붙여넣은 다음 해당 파일을 컴퓨터의 로컬 드라이브에 실행 파일로 저장합니다.

참고 항목

Windows에 대한 테스트 경고를 검토할 때 실시간 보호가 사용하도록 설정된 상태에서 엔드포인트용 Defender가 실행되고 있는지 확인합니다. 이 구성의 유효성을 검사하는 방법을 알아봅니다.

Azure VM(Linux)에서 경고 시뮬레이션

엔드포인트용 Microsoft Defender 에이전트가 서버용 Defender 통합의 일부로 컴퓨터에 설치된 후 공격 대상 리소스로 경고가 표시된 컴퓨터에서 다음 단계를 수행합니다.

터미널 창을 열고 다음 명령을 복사하여 실행합니다.

curl -O https://secure.eicar.org/eicar.com.txt명령 프롬프트 창이 자동으로 닫힙니다. 성공하면 10분 안에 클라우드용 Defender 경고 블레이드에 새 경고가 표시됩니다.

참고 항목

Linux에 대한 테스트 경고를 검토할 때 실시간 보호가 사용하도록 설정된 상태에서 엔드포인트용 Defender가 실행되고 있는지 확인합니다. 이 구성의 유효성을 검사하는 방법을 알아봅니다.

Kubernetes에서 경고 시뮬레이션

컨테이너용 Defender는 클러스터와 기본 클러스터 노드 모두에 대한 보안 경고를 제공합니다. 컨테이너용 Defender는 제어 평면(API 서버)과 컨테이너화된 워크로드를 모두 모니터링하여 이 작업을 수행합니다.

경고가 컨트롤 계획 또는 해당 접두사에 따라 컨테이너화된 워크로드와 관련이 있는지 알 수 있습니다. 컨트롤 플레인 보안 경고에는 K8S_의 접두사가 있지만 클러스터의 런타임 워크로드에 대한 보안 경고에는 K8S.NODE_의 접두사가 있습니다.

다음 단계를 사용하여 컨트롤 플레인과 워크로드 경고 모두에 대한 경고를 시뮬레이션할 수 있습니다.

컨트롤 플레인 경고 시뮬레이션(K8S_ 접두사)

필수 조건

- 컨테이너용 Defender 계획이 사용하도록 설정되어 있는지 확인합니다.

- Arc 전용 - Defender 센서가 설치되어 있는지 확인합니다.

- EKS 또는 GKE만 해당 - 기본 감사 로그 컬렉션 자동 프로비저닝 옵션이 사용하도록 설정되어 있는지 확인합니다.

Kubernetes 컨트롤 플레인 보안 경고를 시뮬레이션하려면 다음을 수행합니다.

클러스터에서 다음 명령을 실행합니다.

kubectl get pods --namespace=asc-alerttest-662jfi039n다음 응답을 가져옵니다.

No resource found.30분 동안 기다립니다.

Azure Portal에서 클라우드용 Defender의 보안 경고 페이지로 이동합니다.

관련 Kubernetes 클러스터에서

Microsoft Defender for Cloud test alert for K8S (not a threat)경고를 찾습니다.

워크로드 경고 시뮬레이션(K8S.NODE_ 접두사)

필수 조건

- 컨테이너용 Defender 계획이 사용하도록 설정되어 있는지 확인합니다.

- Defender 센서가 설치되어 있는지 확인합니다.

Kubernetes 워크로드 보안 경고를 시뮬레이션하려면 다음을 수행합니다.

테스트 명령을 실행할 Pod을 만듭니다. 이 Pod는 클러스터의 기존 Pod 또는 새 Pod일 수 있습니다. 다음 샘플 yaml 구성을 사용하여 만들 수 있습니다.

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Pod 실행을 만들려면 다음을 수행합니다.

kubectl apply -f <path_to_the_yaml_file>클러스터에서 다음 명령을 실행합니다.

kubectl exec -it mdc-test -- bash실행 파일을 별도의 위치에 복사하고 다음과 같은

cp /bin/echo ./asc_alerttest_662jfi039n명령을 사용하여 이름을./asc_alerttest_662jfi039n로 바꿉니다.파일

./asc_alerttest_662jfi039n testing eicar pipe를 실행합니다.10분 동안 기다립니다.

Azure Portal에서 클라우드용 Defender의 보안 경고 페이지로 이동합니다.

관련 AKS 클러스터에서 다음 경고

Microsoft Defender for Cloud test alert (not a threat)를 찾습니다.

컨테이너용 Microsoft Defender를 사용하여 Kubernetes 노드 및 클러스터를 방어하는 방법에 대해서도 자세히 알아볼 수 있습니다.

App Service에 대한 경고 시뮬레이션

App Service에서 실행되는 리소스에 대한 경고를 시뮬레이션할 수 있습니다.

새 웹 사이트를 만들고 클라우드용 Defender에 등록될 때까지 24시간을 기다리거나 기존 웹 사이트를 사용합니다.

웹 사이트가 만들어지면 다음 URL을 사용하여 액세스합니다.

약 1~2시간 내에 경고가 생성됩니다.

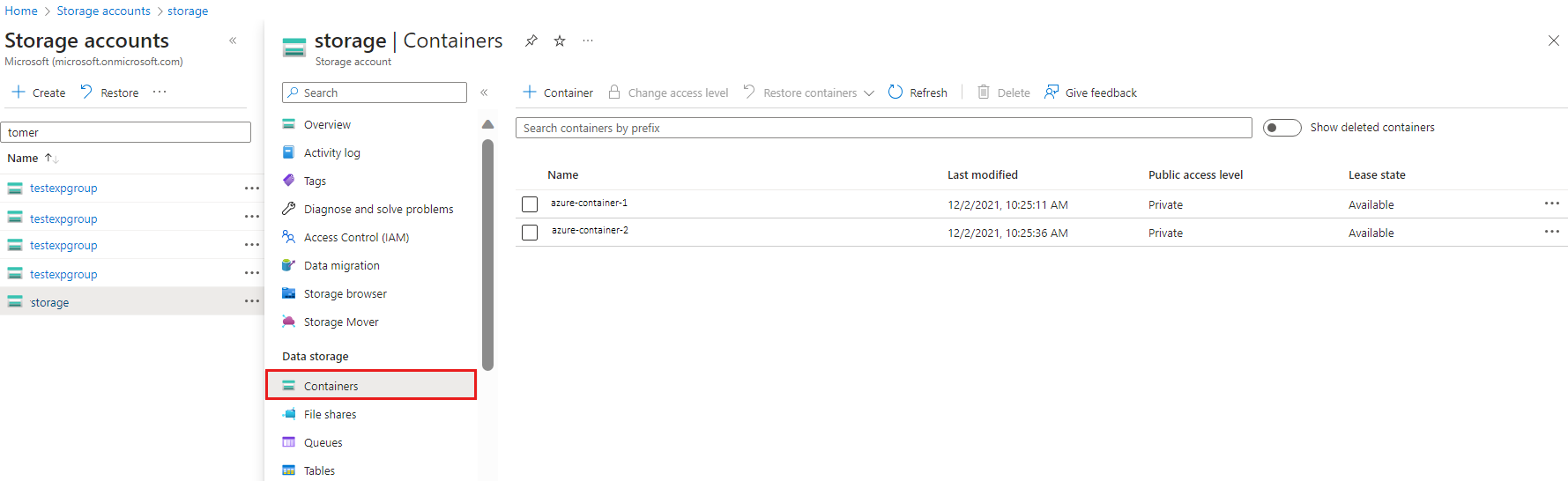

Storage ATP(Advanced Threat Protection)에 대한 경고 시뮬레이션

스토리지용 Azure Defender가 사용하도록 설정된 스토리지 계정으로 이동합니다.

사이드바에서 컨테이너 탭을 선택합니다.

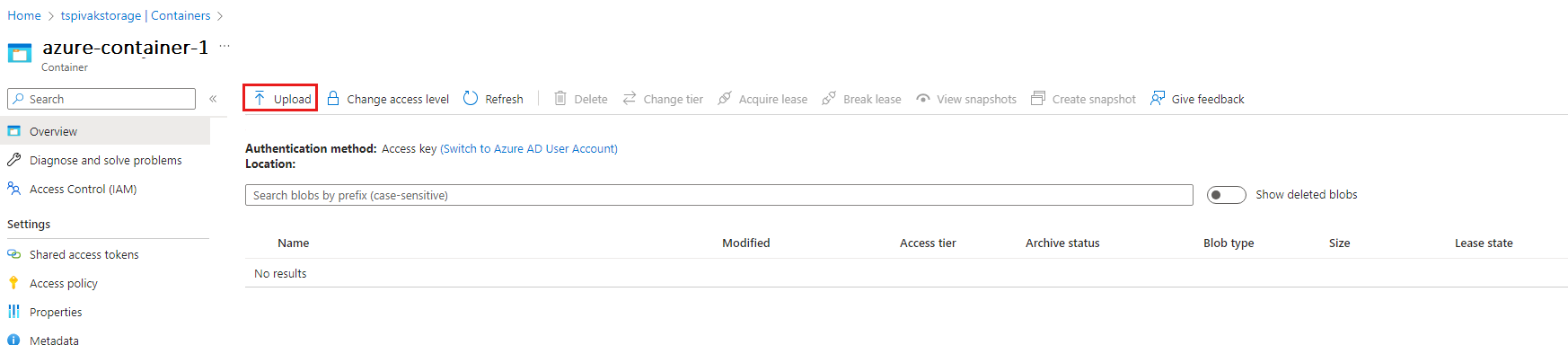

기존 컨테이너로 이동하거나 새로 만듭니다.

해당 컨테이너에 파일을 업로드합니다. 중요한 데이터가 포함될 수 있는 파일은 업로드하지 마세요.

업로드된 파일을 마우스 오른쪽 단추로 선택하고 SAS 생성을 선택합니다.

SAS 토큰 및 URL 생성 단추를 선택합니다. 옵션을 변경할 필요가 없습니다.

생성된 SAS URL을 복사합니다.

Tor 브라우저를 열어 여기에서 다운로드할 수 있습니다.

Tor 브라우저에서 SAS URL로 이동합니다. 이제 업로드된 파일을 확인하고 다운로드할 수 있습니다.

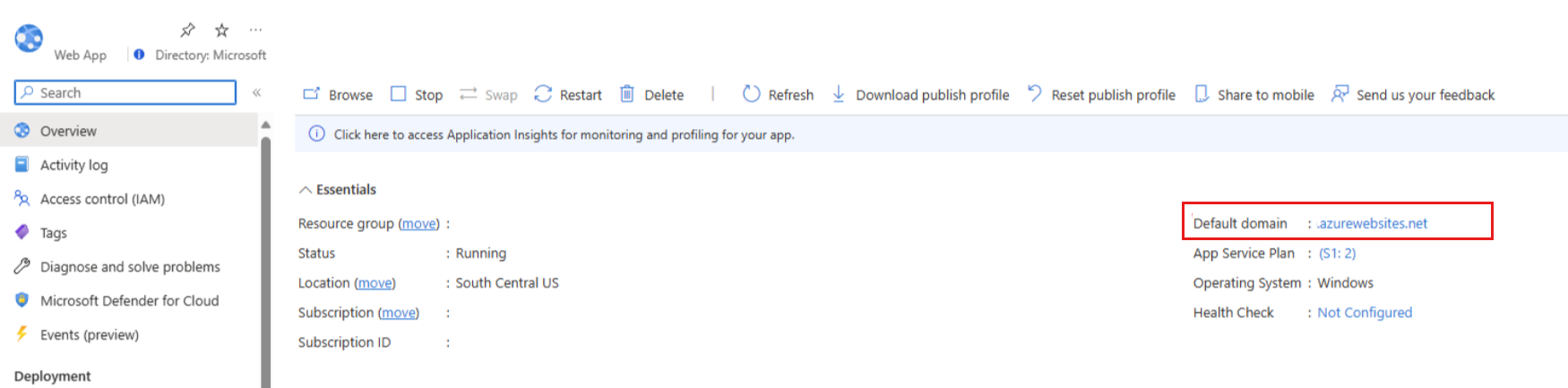

AppServices 경고 테스트

앱 서비스 EICAR 경고를 시뮬레이션하려면 다음을 수행합니다.

- App Services 웹 사이트에 대한 Azure Portal 블레이드로 이동하거나 이 웹 사이트와 연결된 사용자 지정 DNS 항목을 사용하여 웹 사이트의 HTTP 엔드포인트를 찾습니다. (Azure App Services 웹 사이트의 기본 URL 엔드포인트에는 접미사

https://XXXXXXX.azurewebsites.net이 있습니다.) 웹 사이트는 기존 웹 사이트여야 하며 경고 시뮬레이션 이전에 만들어진 웹 사이트가 아니어야 합니다. - 웹 사이트 URL을 찾아 다음 고정 접미사:

/This_Will_Generate_ASC_Alert를 추가합니다. URL은 다음과 같아야 합니다.https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. 경고가 생성되는 데는 다소 시간이 걸릴 수 있습니다(1.5시간 이하).

Azure Key Vault 위협 감지 유효성을 검사

- 아직 Key Vault를 만들지 않았다면 만들어야 합니다.

- Key Vault 및 비밀 만들기를 마친 후 인터넷에 액세스할 수 있는 VM으로 이동하여 TOR 브라우저를 다운로드합니다.

- VM에 TOR 브라우저를 설치합니다.

- 설치가 완료되면 일반 브라우저를 열고 Azure Portal에 로그인한 후 Key Vault 페이지에 액세스합니다. 강조 표시된 URL을 선택하고 주소를 복사합니다.

- TOR을 열고 이 URL을 붙여넣습니다(Azure Portal에 액세스하려면 다시 인증해야 함).

- 액세스를 마친 후 왼쪽 창에서 비밀 옵션을 선택할 수도 있습니다.

- TOR 브라우저에서 Azure Portal에서 로그아웃하고 브라우저를 닫습니다.

- 잠시 후 Defender for Key Vault는 이 의심스러운 작업에 대한 자세한 정보가 포함된 경고를 트리거합니다.

다음 단계

이 문서에서는 경고 유효성 검사 프로세스에 대해 소개했습니다. 이제 의 유효성이 검사에 익숙해졌으므로 다음 문서를 살펴봅니다.

- 클라우드용 Microsoft Defender에서 Azure Key Vault 위협 탐지 유효성 검사

- 클라우드용 Microsoft Defender에서 보안 경고 관리 및 대응 - 클라우드용 Defender에서 경고를 관리하고 보안 인시던트에 대응하는 방법을 알아봅니다.

- 클라우드용 Microsoft Defender의 보안 경고 이해