이진 드리프트 검색(미리 보기)

이진 드리프트는 컨테이너가 원본 이미지에서 제공되지 않은 실행 파일을 실행할 때 발생합니다. 이는 의도적이고 합법적인 것일 수도 있고 공격의 징후일 수도 있습니다. 컨테이너 이미지는 변경 불가능해야 하므로, 원본 이미지에 포함되지 않은 이진 파일에서 시작된 모든 프로세스는 의심스러운 활동으로 평가되어야 합니다.

이진 드리프트 검색 기능은 이미지에서 발생한 워크로드와 컨테이너에서 실행 중인 워크로드 간에 차이가 있을 때 이를 경고합니다. 이 기능은 컨테이너 내에서 권한이 없는 외부 프로세스를 검색하여 잠재적인 보안 위협에 대해 경고합니다. 드리프트 정책을 정의하여 경고가 생성되어야 하는 조건을 지정하면 합법적인 활동과 잠재적 위협을 구분하는 데 도움이 될 수 있습니다.

이진 드리프트 검색은 컨테이너용 Defender 플랜에 통합되어 있으며 공개 미리 보기에서 사용할 수 있습니다. 이 기능은 Azure(AKS), Amazon(EKS) 및 Google(GKE) 클라우드에서 사용할 수 있습니다.

필수 조건

- 이진 드리프트 검색을 사용하려면 버전 1.29 이상의 AWS, GCP 및 AKS에서 사용할 수 있는 컨테이너용 Defender 센서를 실행해야 합니다.

- 구독 및 커넥터에서 컨테이너용 Defender 센서를 사용하도록 설정해야 합니다.

- 드리프트 정책을 만들고 수정하려면 테넌트에 대한 전역 관리자 권한이 필요합니다.

구성 요소

다음 구성 요소는 이진 드리프트 검색의 일부입니다.

- 이진 드리프트를 검색할 수 있는 향상된 센서

- 정책 구성 옵션

- 새 이진 드리프트 경고

드리프트 정책 구성

경고를 생성해야 하는 시기를 정의하는 드리프트 정책을 만듭니다. 각 정책은 경고를 생성해야 하는 조건을 정의하는 규칙으로 구성됩니다. 이렇게 하면 특정 요구 사항에 맞게 이 기능을 조정하여 가양성을 줄일 수 있습니다. 특정한 범위나 클러스터, 이미지, Pod, Kubernetes 레이블 또는 네임스페이스에 대해 우선순위가 더 높은 규칙을 설정하여 제외 사항을 만들 수 있습니다.

정책을 만들고 구성하려면 다음 단계를 수행합니다.

클라우드용 Microsoft Defender에서 환경 설정으로 이동합니다. 컨테이너 드리프트 정책을 선택합니다.

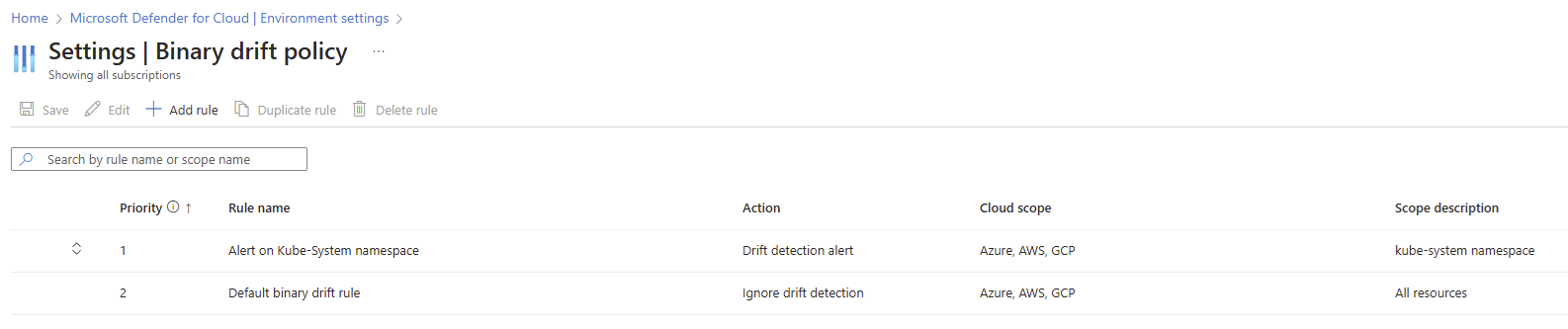

Kube-System 네임스페이스에 대한 경고 규칙과 기본 이진 드리프트 규칙이라는 두 가지 규칙이 기본으로 제공됩니다. 후자의 기본 규칙은 해당 규칙 이전에 일치하는 다른 규칙이 없을 경우 모든 항목에 적용되는 특수한 규칙입니다. 해당 규칙의 동작을 드리프트 검색 경고로 수정하거나 해당 규칙을 드리프트 검색 무시 기본값으로 반환할 수만 있습니다. Kube-System 네임스페이스에 대한 경고 규칙은 기본으로 제공되는 제안 사항이며 다른 규칙처럼 수정할 수 있습니다.

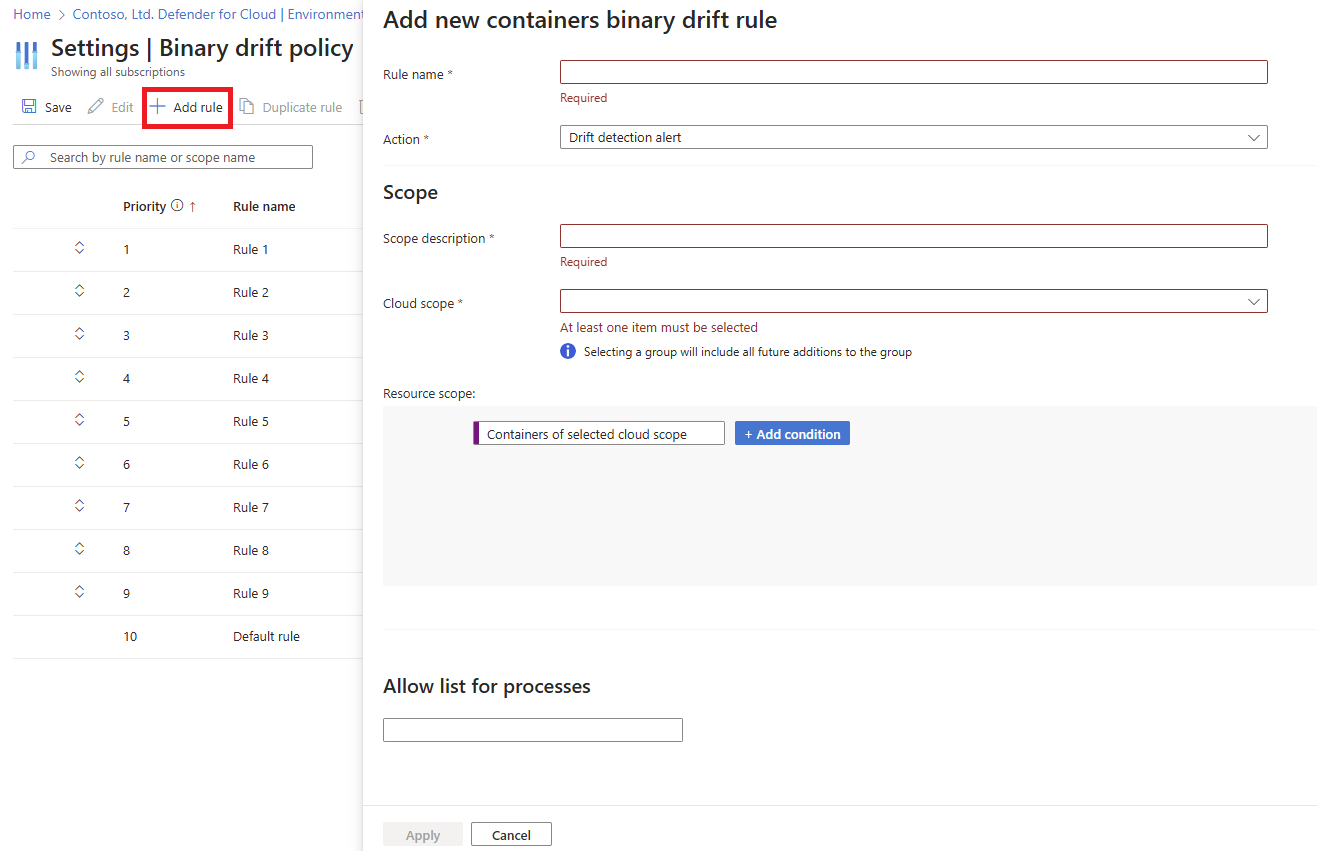

새 규칙을 추가하려면 규칙 추가를 선택합니다. 규칙을 구성할 수 있는 측면 패널이 나타납니다.

규칙을 구성하려면 다음 필드를 정의합니다.

- 규칙 이름: 규칙에 대한 설명이 포함된 이름입니다.

- 동작: 규칙이 경고를 생성해야 하는 경우 드리프트 검색 경고를 선택하거나, 경고 생성에서 규칙을 제외하려면 드리프트 검색 무시를 선택합니다.

- 범위 설명: 규칙이 적용되는 범위에 대한 설명입니다.

- 클라우드 범위: 규칙이 적용되는 클라우드 공급자입니다. Azure, AWS 또는 GCP의 어떤 조합이라도 선택할 수 있습니다. 클라우드 공급자를 확장하는 경우 특정 구독을 선택할 수 있습니다. 전체 클라우드 공급자를 선택하지 않으면 클라우드 공급자에 추가된 새 구독이 규칙에 포함되지 않습니다.

- 리소스 범위: 여기서는 컨테이너 이름, 이미지 이름, 네임스페이스, Pod 레이블, Pod 이름 또는클러스터 이름이라는 범주에 따라 조건을 추가할 수 있습니다. 그런 다음 시작 문자, 끝 문자, 동일 또는 포함 같은 연산자를 선택합니다. 마지막으로 일치시킬 값을 입력합니다. +조건 추가를 선택하여 필요한 만큼 많은 조건을 추가할 수 있습니다.

- 프로세스 허용 목록: 컨테이너에서 실행이 허용된 프로세스 목록입니다. 이 목록에 없는 프로세스가 검색되면 경고가 생성됩니다.

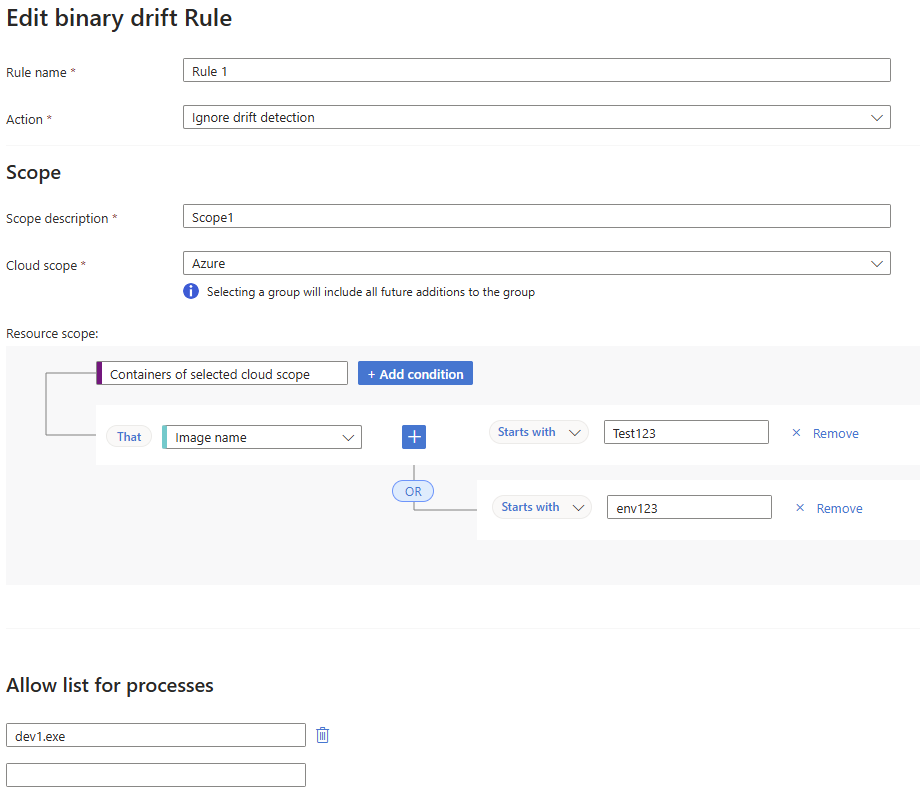

다음은 이미지 이름이 Test123 또는 env123으로 시작하는 Azure 클라우드 범위의 컨테이너에서

dev1.exe프로세스를 실행할 수 있도록 하는 규칙의 예입니다.규칙을 저장하려면 적용을 선택합니다.

일단 규칙을 구성한 후에는 목록에서 규칙을 선택하고 위 또는 아래로 드래그하여 해당 규칙의 우선순위를 변경합니다. 우선순위가 가장 높은 규칙이 먼저 평가됩니다. 일치하는 항목이 있는 경우 규칙은 (해당 규칙에 대해 선택한 바에 따라) 경고를 생성하거나 무시하고. 평가는 중지됩니다. 일치하는 항목이 없으면 다음 규칙이 평가됩니다. 어떤 규칙에 대해서도 일치하는 항목이 없는 경우 기본 규칙이 적용됩니다.

기존 규칙을 편집하려면 해당 규칙을 선택한 다음, 편집을 선택합니다. 그러면 규칙을 변경할 수 있는 측면 패널이 열립니다.

규칙 복제를 선택하여 규칙의 복사본을 만들 수 있습니다. 이 기능은 사소한 변경 내용만 있는 유사한 규칙을 만들려는 경우에 유용할 수 있습니다.

규칙을 삭제하려면 규칙 삭제를 선택합니다.

규칙을 구성한 후 저장을 선택하여 변경 내용을 적용하고 정책을 만듭니다.

보호되는 클러스터의 센서는 30분 이내에 새 정책으로 업데이트됩니다.

경고 모니터링 및 관리

경고 시스템은 이진 드리프트를 알리도록 설계되어 있어서, 컨테이너 이미지의 무결성을 유지하는 데 도움이 됩니다. 정의된 정책 조건과 일치하는 권한이 없는 외부 프로세스가 검색되면 심각도가 높은 경고가 검토될 수 있도록 생성됩니다.

필요에 따른 정책 조정

수신한 경고 및 해당 경고에 대한 검토 결과에 따라 이진 드리프트 정책의 규칙을 조정해야 할 수 있습니다. 여기에는 조건을 구체화하거나, 새 규칙을 추가하거나, 너무 많은 가양성을 생성하는 규칙을 제거하는 작업이 포함될 수 있습니다. 이러한 작업의 목표는 정의된 이진 드리프트 정책과 그 규칙이 보안 요구 사항과 운영 효율성의 균형을 효과적으로 유지하도록 하는 것입니다.

이진 드리프트 검색의 효과는 사용자 환경의 고유한 요구 사항에 맞게 정책을 구성, 모니터링 및 조정하는 데 사용자가 적극적으로 참여하는 것에 달려 있습니다.