클라우드용 Microsoft Defender Defender for Servers 계획은 IaaS Linux VM 또는 Docker 컨테이너를 실행하는 다른 Linux 머신에서 호스트되는 관리되지 않는 컨테이너를 식별합니다. 서버용 Defender는 이러한 Docker 호스트의 구성을 지속적으로 평가하고 CIS(인터넷 보안 센터) Docker 벤치마크와 비교합니다.

- Defender for Cloud는 CIS Docker 벤치마크의 전체 규칙 세트를 포함하며 컨테이너가 규칙을 위반할 경우 경고를 표시합니다.

- 잘못된 구성이 발견되면 서버용 Defender는 결과를 해결하기 위한 보안 권장 사항을 생성합니다. 취약성이 발견되면 단일 권장 사항 내에서 그룹화됩니다.

참고 항목

Docker 호스트 강화는 Log Analytics 에이전트(MMA(Microsoft Monitoring Agent)라고도 함)를 사용하여 평가를 위해 호스트 정보를 수집합니다. MMA는 사용 중지되고 Docker 호스트 강화 기능은 2024년 11월에 더 이상 사용되지 않습니다.

필수 조건

- 이 기능을 사용하려면 서버용 Defender 계획 2가 필요합니다.

- CIS 벤치마크 검사는 AKS 관리형 인스턴스 또는 Databricks 관리형 VM에서 실행되지 않습니다.

- 호스트가 연결되는 작업 영역에 대한 읽기 권한자 권한이 필요합니다.

Docker 구성 문제 식별

클라우드용 Defender 메뉴에서 권장 사항 페이지를 엽니다.

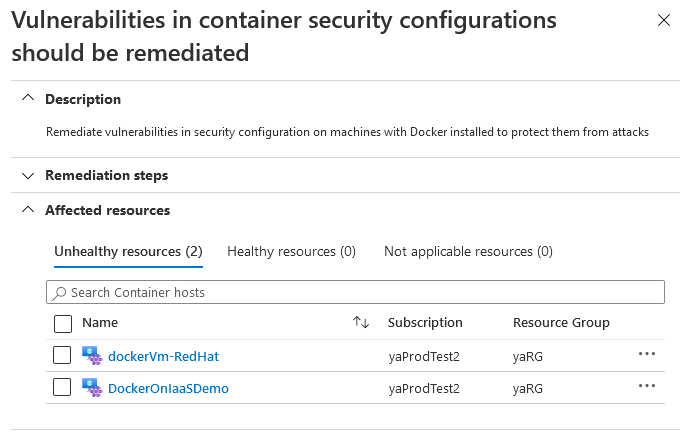

컨테이너 보안 구성에서 취약성 수정 시 권장 사항에 대한 필터링을 수성하고 권장 사항을 선택합니다.

권장 사항 페이지는 영향을 받는 리소스(Docker 호스트)를 표시합니다.

참고 항목

Docker를 실행하지 않는 머신은 해당되지 않는 리소스 탭에 표시됩니다. Azure Policy에는 준수 상태로 표시됩니다.

특정 호스트가 실패한 CIS 컨트롤을 보고 수정하려면 조사하려는 호스트를 선택합니다.

팁

자산 인벤토리 페이지에서 시작하여 이 권장 사항에 도달한 경우 권장 사항 페이지에서 작업 수행 단추를 선택합니다.

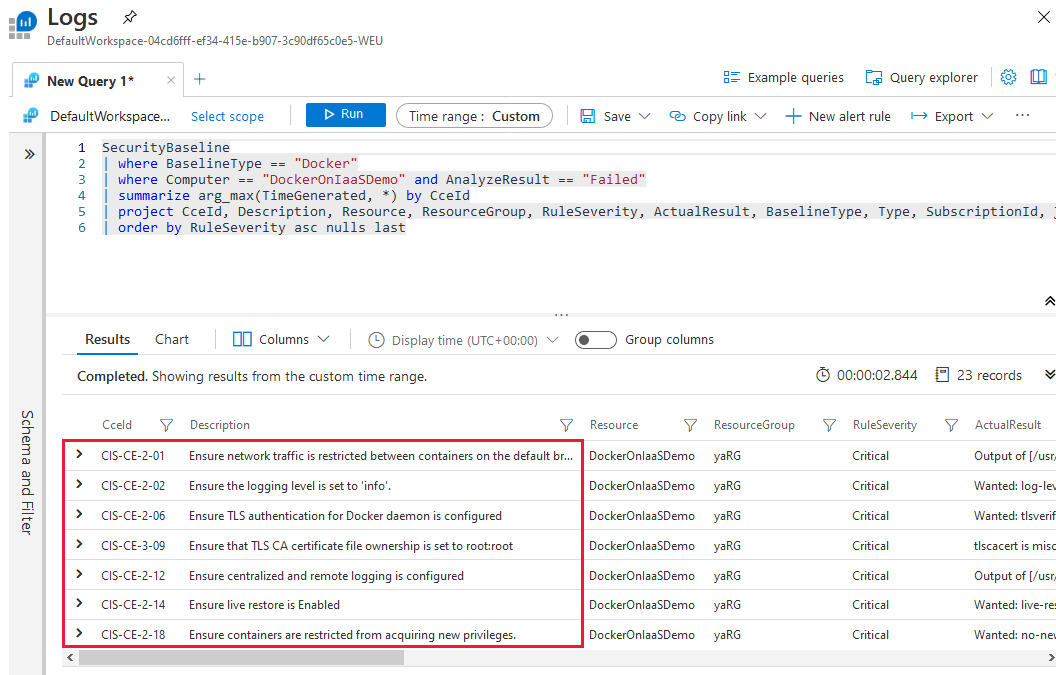

사용자 지정 작업을 실행할 준비가 되면 Log Analytics가 열립니다. 사용자 지정 쿼리 기본값은 문제를 해결하는 데 도움이 되는 지침과 함께 평가된 모든 실패한 규칙의 목록을 포함합니다.

필요한 경우 쿼리 매개 변수를 조정합니다.

명령이 적절하고 호스트에 대해 준비되면 실행을 선택합니다.

다음 단계

클라우드용 Defender 컨테이너 보안에 대해 자세히 알아봅니다.