클라우드용 Microsoft Defender는 AWS CloudTrail 관리 이벤트를 수집하여 AWS 환경에서 ID 작업, 권한 변경 및 기타 컨트롤 플레인 작업에 대한 가시성을 높일 수 있습니다.

CloudTrail 수집은 클라우드용 Defender의 CIEM 기능에 활동 기반 신호를 추가하여 ID 및 권한 위험 분석이 구성된 ID 권한뿐만 아니라 관찰된 사용량에 기반할 수 있도록 합니다.

CloudTrail 수집은 사용되지 않는 권한, 잘못 구성된 역할, 휴면 ID 및 잠재적인 권한 에스컬레이션 경로를 식별하여 CIEM(클라우드 인프라 권한 관리)을 향상시킵니다. 또한 구성 드리프트 검색, 보안 권장 사항 및 공격 경로 분석을 강화하는 활동 컨텍스트를 제공합니다.

CloudTrail 수집은 중앙 집중식 로깅을 사용하는 단일 AWS 계정 및 AWS 조직에 사용할 수 있습니다.

필수 조건

CloudTrail 수집을 활성화하기 전에 AWS 계정에 다음이 있는지 확인합니다.

Azure 구독에서 사용하도록 설정된 Defender CSPM 계획입니다.

AWS CloudTrail에 액세스할 수 있는 권한입니다.

CloudTrail 로그 파일을 저장하는 Amazon S3 버킷에 액세스합니다.

해당 버킷과 연결된 Amazon SQS 큐 알림에 액세스합니다.

CloudTrail 로그가 암호화된 경우 AWS KMS 키 에 액세스합니다.

새로운 트레일을 프로비전하는 경우, CloudTrail 트레일 및 필요한 리소스를 생성하거나 수정할 수 있는 권한입니다.

관리 이벤트를 기록하도록 구성된 CloudTrail입니다.

비고

Microsoft Sentinel 사용자: AWS CloudTrail 로그를 Microsoft Sentinel로 이미 스트리밍하는 경우 Defender for Cloud에서 CloudTrail 수집을 사용하도록 설정하려면 Sentinel 구성을 업데이트해야 할 수 있습니다. Sentinel에 연결된 AWS 계정을 클라우드용 Defender에 연결을 따라 업데이트된 워크플로를 검토하여 수집 충돌을 방지하세요.

클라우드용 Microsoft Defender에서 CloudTrail 수집을 구성하기

AWS 계정이 연결되면 다음을 수행합니다.

Azure Portal에 로그인합니다.

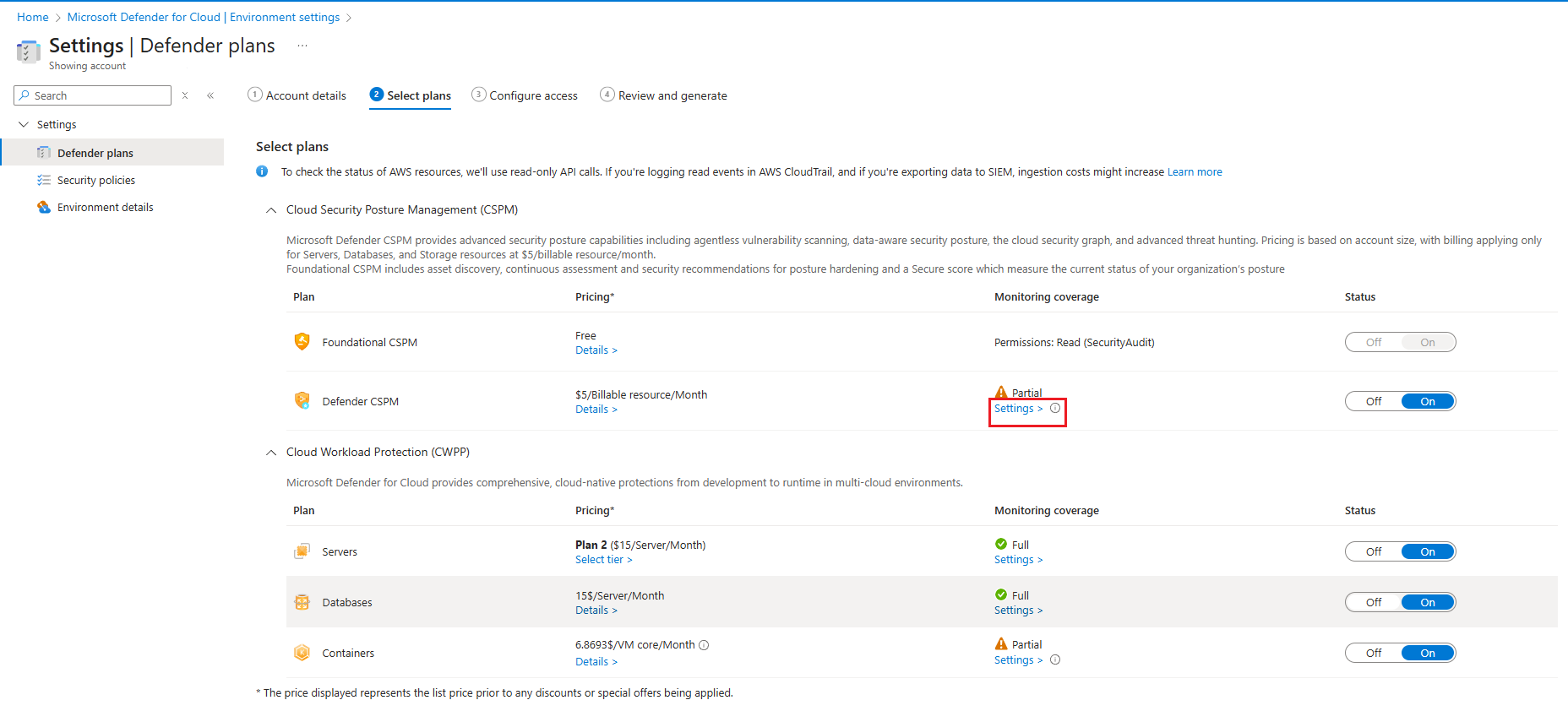

클라우드용 Microsoft Defender 환경 설정>로 이동합니다.

AWS 커넥터를 선택합니다.

모니터링 범위에서 설정을 엽니다.

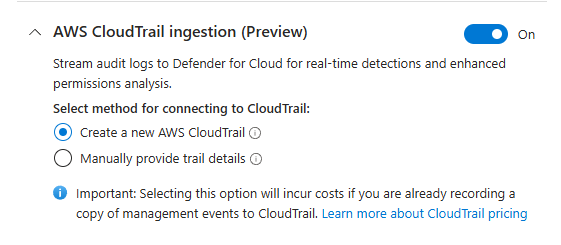

AWS CloudTrail 수집(미리 보기)을 사용하도록 설정합니다. 그러면 CloudTrail 구성 옵션이 설정 워크플로에 추가됩니다.

기존 CloudTrail 추적 기록과 통합하거나 새로 만들 것을 선택합니다.

기존 CloudTrail 내역을 사용하려면 수동으로 내역 세부 정보 제공 을 선택합니다.

- 기존 추적과 관련된 Amazon S3 버킷 ARN 및 SQS 큐 ARN을 제공합니다.

- 메시지가 표시되면 CloudFormation 스택을 배포하거나 업데이트합니다.

비고

기존 추적을 선택하면 Defender for Cloud는 CloudTrail의 최대 90일간의 기록 관리 이벤트를 일회성으로 수집합니다. CloudTrail 수집을 사용하지 않도록 설정하면 이 프로세스 중에 수집된 기록 데이터가 제거됩니다. CloudTrail 수집을 다시 사용하도록 설정하면 새 기록 데이터 수집이 트리거됩니다.

새 AWS CloudTrail 트레일 만들기를 선택하여 새로운 트레일을 프로비전합니다.

- 메시지가 표시되면 CloudFormation 또는 Terraform 템플릿을 배포합니다.

- 배포가 완료되면 AWS 콘솔에서 SQS 큐 ARN을 찾습니다.

- Defender for Cloud로 돌아가서 SQS ARN 필드에 SQS ARN 을 입력합니다.

Defender for Cloud에서 CloudTrail 데이터를 사용하는 방법

구성을 완료한 후:

- AWS CloudTrail은 AWS 계정의 관리 이벤트를 기록합니다.

- 로그 파일은 Amazon S3 버킷에 기록됩니다.

- Amazon SQS는 새 로그를 사용할 수 있을 때 알림을 보냅니다.

- Defender for Cloud는 SQS 큐를 폴링하여 로그 파일 참조를 검색합니다.

- Defender for Cloud는 로그 원격 분석을 처리하고 CIEM 및 자세 인사이트를 보강합니다.

CloudTrail 이벤트 선택기를 사용자 지정하여 캡처되는 관리 이벤트를 변경할 수 있습니다.

CloudTrail 수집 데이터 유효성 검사

CloudTrail 원격 분석이 Defender for Cloud로 유입되는지 확인하려면 다음 단계를 따르십시오.

- S3 버킷이 Defender for Cloud에 로그 파일을 읽을 수 있는 권한을 부여하는지 확인합니다.

- 새 로그 배달에 대해 SQS 알림이 구성되어 있는지 확인합니다.

- IAM 역할이 CloudTrail 아티팩트 및 암호화된 개체에 대한 액세스를 허용하는지 확인합니다.

- 설정 후 Defender for Cloud 권장 사항 및 ID 인사이트를 검토합니다.

CloudTrail 배달 빈도 및 이벤트 볼륨에 따라 신호가 표시되는 데 시간이 걸릴 수 있습니다.

다음 단계

- 연결된 AWS 리소스 모니터링에 대해 자세히 알아봅니다.