다중 클라우드 보호 계획 시작

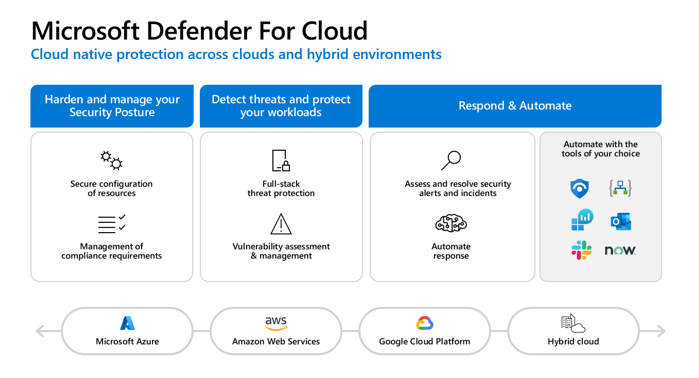

이 문서에서는 클라우드용 Microsoft Defender를 사용하여 다중 클라우드 환경을 보호하고 보안을 유지하기 위한 솔루션을 설계하는 데 도움이 되는 지침을 소개합니다. 이 지침은 클라우드 솔루션 및 인프라 설계자, 보안 설계자 및 분석가, 다중 클라우드 보안 솔루션 설계와 관련된 모든 사용자가 사용할 수 있습니다.

기능 및 기술 요구 사항을 캡처할 때 이 문서는 다중 클라우드 기능, 플랜 지침 및 필수 구성 요소에 대한 개요를 제공합니다.

가이드를 순서대로 따릅니다. 디자인 결정을 내리는 데 도움이 되도록 서로를 기준으로 합니다. 모든 고려 사항을 이해하고 통합하려면 필요에 따라 문서를 다시 읽는 것이 좋습니다.

이 가이드를 통해 어떤 정보를 얻을 수 있나요?

다중 클라우드 환경에서 CSPM(클라우드 보안 태세 관리) 및 CWPP(클라우드 워크로드 보호 플랜) 솔루션을 디자인할 때 이 가이드를 사용합니다. 문서를 읽으면 다음 사항에 대한 답변을 얻을 수 있습니다.

- 다중 클라우드 솔루션을 디자인할 때 어떤 질문을 하고 대답해야 하나요?

- 솔루션을 디자인하기 위해 완료해야 하는 단계는 무엇인가요?

- 어떤 기술과 기능을 사용할 수 있나요?

- 고려해야 할 절충안은 무엇인가요?

문제 공간

조직이 여러 클라우드 공급자에 걸쳐 있으므로 보안을 중앙 집중화하고 보안 팀이 여러 환경 및 공급업체 간에 작업하는 것이 점점 더 복잡해지고 있습니다.

클라우드용 Defender를 사용하면 보안 태세를 강화하고 워크로드를 보호하여 다중 클라우드 환경을 보호할 수 있습니다. 클라우드용 Defender는 모든 환경에서 보호를 관리하는 단일 대시보드를 제공합니다.

시작하기 전에

이러한 문서를 진행하기 전에 Azure, 클라우드용 Defender, Azure Arc 및 다중 클라우드 AWS/GCP 환경에 대한 기본적인 이해가 있어야 합니다.

다음 단계

이 문서에서는 다중 클라우드 보안 솔루션 설계 경로를 시작하는 방법을 소개합니다. 다음 단계를 계속 진행하여 비즈니스 요구 사항을 확인합니다.