OT 네트워크 경고 조사 및 대응

이 문서에서는 Microsoft Defender for IoT에서 OT 네트워크 경고를 조사하고 대응하는 방법을 설명합니다.

Microsoft Sentinel 작업 영역에서 새로운 인시던트를 확인하고 관련 디바이스 및 권장 수정 단계에 대한 자세한 내용을 보려면 Defender for IoT에서 계속 진행 중인 Microsoft Sentinel을 사용하는 SOC(보안 운영 센터) 엔지니어일 수 있습니다.

또는 Defender for IoT에서 직접 운영 경고를 관찰하는 OT 엔지니어일 수도 있습니다. 운영 경고는 악의적이지 않을 수 있지만 보안 조사에 도움이 될 수 있는 운영 작업을 나타낼 수 있습니다.

필수 조건

시작하기 전에 다음이 있는지 확인합니다.

Azure 구독 필요한 경우 무료 계정에 등록합니다.

Azure Portal로 스트리밍되는 경고와 함께 Defender for IoT에 탑재된 클라우드 연결 OT 네트워크 센서입니다.

Microsoft Sentinel 인시던트로 인한 경고를 조사하려면 다음 자습서를 완료했는지 확인합니다.

Azure Portal의 Defender for IoT 경고 페이지, Defender for IoT 디바이스 세부 정보 페이지 또는 Microsoft Sentinel 인시던트에서 액세스할 수 있는 경고 세부 정보 페이지가 열립니다.

Azure Portal에서 경고 조사

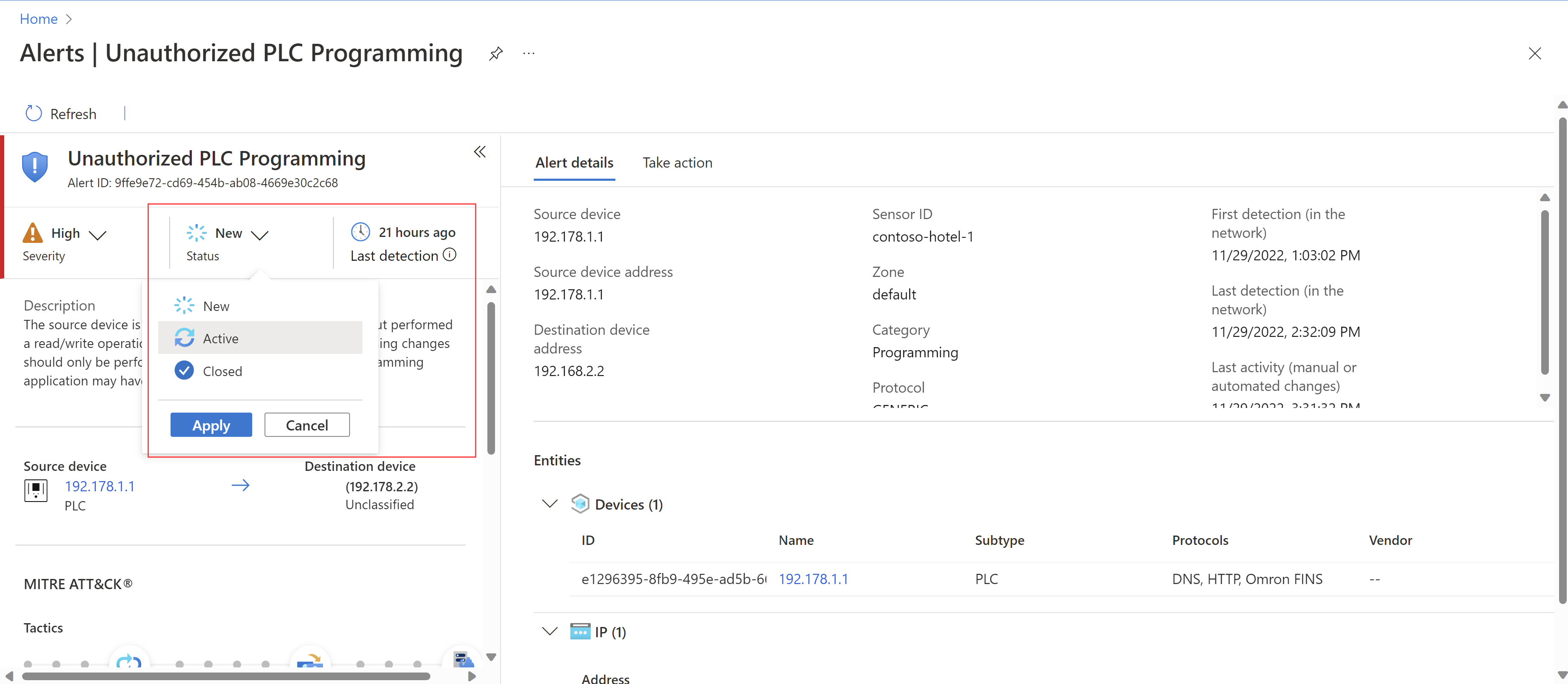

Azure Portal의 경고 세부 정보 페이지에서 경고 상태를 활성으로 변경하여 현재 조사 중임을 나타냅니다.

예시:

Important

Microsoft Sentinel과 통합하는 경우 Microsoft Sentinel의 인시던트에서만 경고 상태를 관리해야 합니다. 경고 상태는 Defender for IoT에서 Microsoft Sentinel로 동기화되지 않습니다.

상태를 업데이트한 후 조사에 도움이 되는 다음 세부 정보에 대한 경고 세부 정보 페이지를 확인합니다.

원본 및 대상 디바이스 세부 정보. 원본 및 대상 디바이스는 경고 세부 정보 탭에 나열됩니다. 또한 아래의 엔터티 영역에서 자체 엔터티 페이지가 있는 Microsoft Sentinel 엔터티로 표시됩니다. 엔티티 영역에서 이름 열의 링크를 사용하여 추가 조사를 위한 관련 디바이스 세부 정보 페이지를 엽니다.

사이트 및/또는 영역. 이러한 값은 경고가 발생한 지리적 위치와 네트워크 위치를 이해하고 현재 공격에 더 취약한 네트워크 영역이 있는지 파악하는 데 도움이 됩니다.

MITRE ATT&CK 전술 및 기법. 모든 MITRE ATT&CK 세부 정보를 보려면 왼쪽 창에서 아래로 스크롤합니다. 전술 및 기술에 대한 설명 외에도 MITRE ATT&CK 사이트 링크를 선택하여 각 항목에 대해 자세히 알아봅니다.

PCAP 다운로드. 페이지 상단에서 PCAP 다운로드를 선택하여 선택한 경고에 대한 원시 트래픽 파일을 다운로드합니다.

Azure Portal에서 관련 경고를 조사합니다.

동일한 원본 또는 대상 디바이스에 의해 트리거된 다른 경고를 찾습니다. 여러 경고 간의 상관 관계는 디바이스가 위험에 처해 있고 악용될 수 있음을 나타낼 수 있습니다.

예를 들어, 디바이스의 무단 PLC 프로그래밍 변경에 대한 또 다른 경고와 함께 악의적인 IP에 연결을 시도한 디바이스는 공격자가 이미 디바이스에 대한 제어권을 가져왔음을 나타낼 수 있습니다.

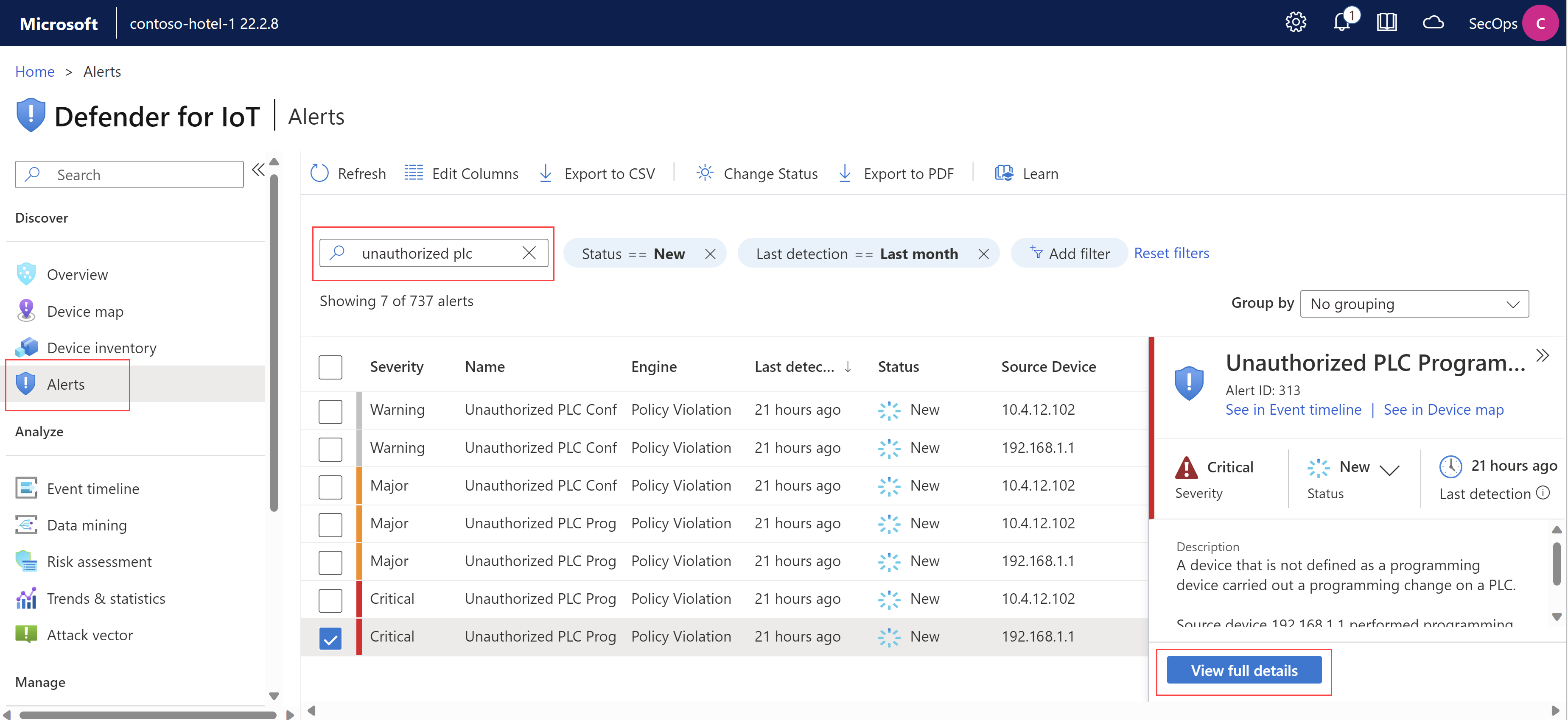

Defender for IoT에서 관련 경고를 찾으려면:

경고 페이지에서 경고를 선택하면 오른쪽에서 세부 정보를 볼 수 있습니다.

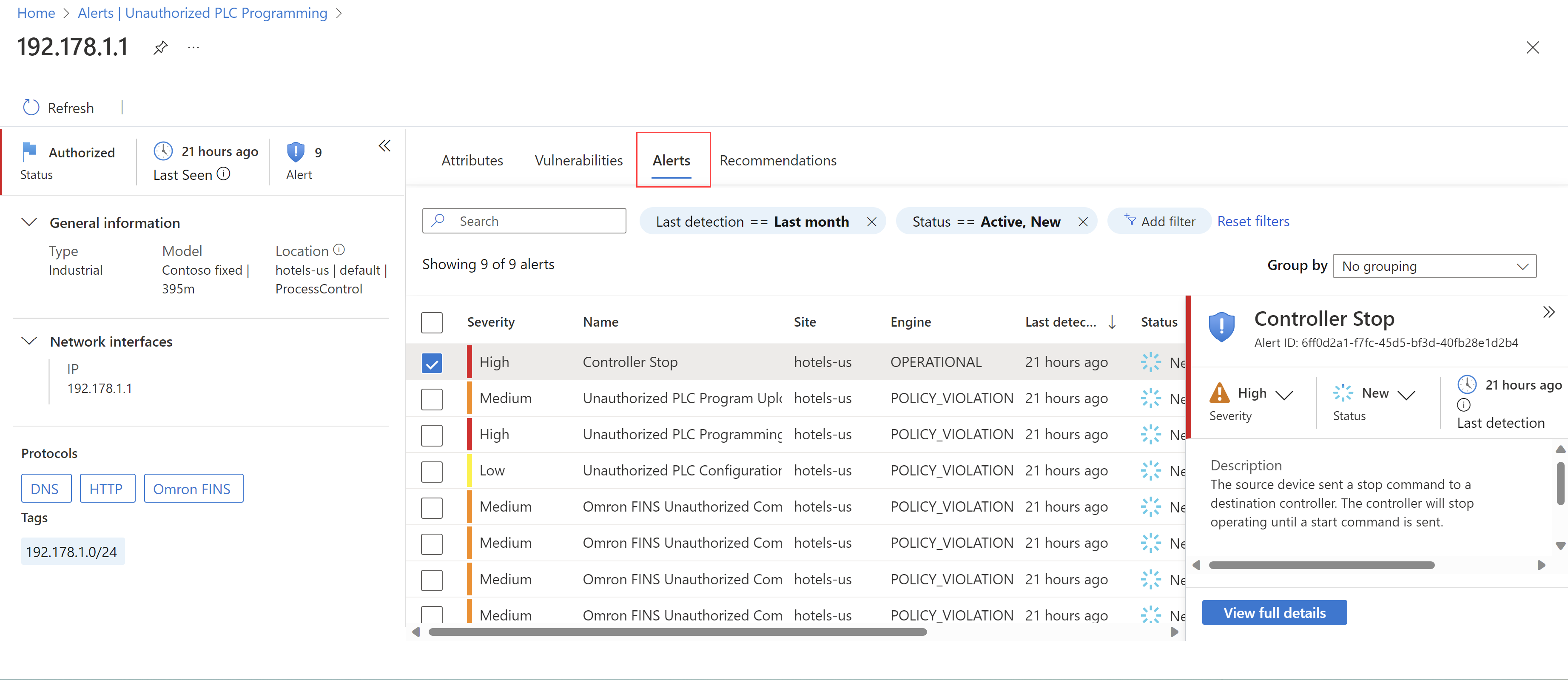

오른쪽 세부 정보 창이나 경고 세부 정보 페이지의 항목 영역에서 디바이스 링크를 찾습니다. 원본 디바이스와 대상 디바이스 모두에 대해 관련 디바이스 세부 정보 페이지를 열려면 엔터티 링크를 선택합니다.

디바이스 세부 정보 페이지에서 경고 탭을 선택하면 해당 디바이스에 대한 모든 경고를 볼 수 있습니다. 예시:

OT 센서에 대한 경고 세부 정보 조사

경고를 발생시킨 OT 센서에는 조사에 도움이 되는 추가 세부 정보가 있습니다.

OT 센서에 대한 조사를 계속하려면:

OT 센서에 뷰어 또는 보안 분석가 사용자로 로그인합니다.

경고 페이지를 선택하고 조사 중인 경고를 찾습니다. **자세히 보기를 선택하여 OT 센서의 경고 세부 정보 페이지를 엽니다. 예시:

센서의 경고 세부 정보 페이지에서:

연결된 디바이스를 포함하여 OT 센서의 디바이스 맵 내부에 있는 경고를 보려면 맵 보기 탭을 선택합니다.

OT 센서에서 검색한 기타 관련 작업을 포함하여 경고의 전체 이벤트 타임라인을 보려면 이벤트 타임라인 탭을 선택합니다.

경고 세부 정보의 PDF 요약을 다운로드하려면 PDF 내보내기를 선택합니다.

수정 작업 수행

수정 작업을 수행하는 시기는 경고의 심각도에 따라 달라질 수 있습니다. 예를 들어, 심각도가 높은 경고의 경우 네트워크 영역을 즉시 격리해야 하는 경우와 같이 조사하기 전에 작업을 수행할 수 있습니다.

심각도가 낮은 경고 또는 운영 경고의 경우 작업을 수행하기 전에 완전히 조사하는 것이 좋습니다.

경고를 수정하려면 다음 Defender for IoT 리소스를 사용합니다.

Azure Portal 또는 OT 센서의 경고 세부 정보 페이지에서 작업 수행 탭을 선택하여 위험을 완화하기 위한 권장 단계에 대한 세부 정보를 확인합니다.

Azure Portal의 디바이스 세부 정보 페이지에서 원본 및 대상 디바이스 모두에 대해 다음을 수행합니다.

취약성 탭을 선택하고 각 디바이스에서 검색된 취약성을 확인합니다.

권장 사항 탭을 선택하고 각 디바이스에 대한 현재 보안 권장 사항을 확인합니다.

Defender for IoT 취약성 데이터 및 보안 권장 사항은 펌웨어 업데이트, 패치 적용 등 위험을 완화하기 위해 취할 수 있는 간단한 작업을 제공할 수 있습니다. 다른 작업에는 더 많은 계획이 필요할 수 있습니다.

완화 작업을 마치고 경고를 종료할 준비가 되면 경고 상태를 종료됨으로 업데이트하거나 추가 인시던트 관리를 위해 SOC 팀에 알리세요.

참고 항목

Defender for IoT를 Microsoft Sentinel과 통합하는 경우 Defender for IoT에서 변경한 경고 상태는 Microsoft Sentinel에서 업데이트되지 않습니다. 관련 인시던트와 함께 Microsoft Sentinel에서 경고를 관리합니다.

정기적으로 심사 경고

정기적으로 경고를 심사하여 네트워크의 경고 피로를 방지하고 적시에 중요한 경고를 확인하고 처리할 수 있도록 합니다.

경고를 심사하려면:

Azure Portal의 Defender for IoT에서 경고 페이지로 이동합니다. 기본적으로 경고는 마지막 검색 열을 기준으로 가장 최근 경고부터 가장 오래된 경고 순으로 정렬되므로 네트워크에서 최신 경고를 먼저 확인할 수 있습니다.

특정 경고를 찾으려면 센서 또는 심각도와 같은 다른 필터를 사용합니다.

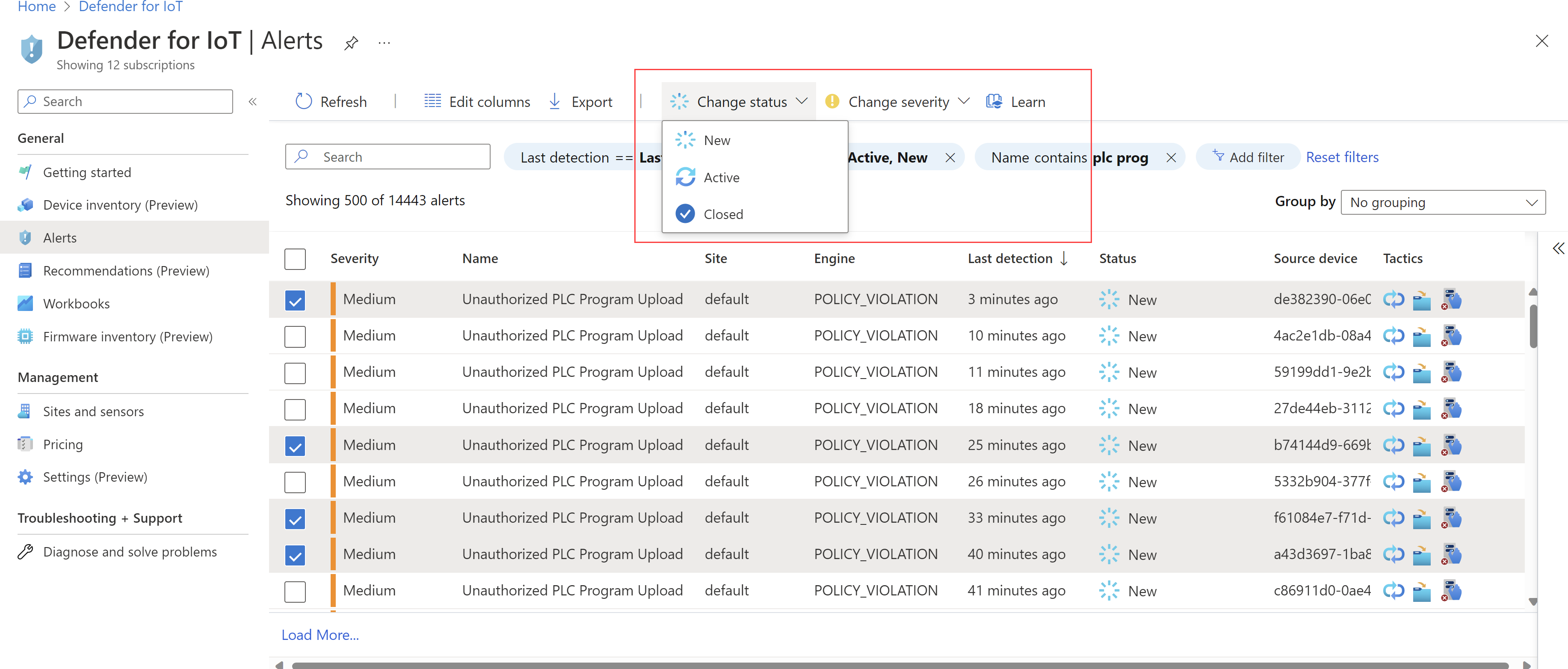

경고 조치를 취하기 전에 경고 세부 정보를 확인하고 필요에 따라 조사합니다. 준비가 되면 특정 경고에 대한 경고 세부 정보 페이지에서 조치를 취하거나 일괄 작업에 대한 경고 페이지에서 조치를 취합니다.

예를 들어, 경고 상태나 심각도를 업데이트하거나 검색된 트래픽을 권한 부여하는 경고를 학습합니다. 동일한 트래픽이 다시 검색되면 학습된 경고가 다시 트리거되지 않습니다.

심각도가 높은 경고의 경우 즉시 조치를 취할 수 있습니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기