Microsoft Defender for IoT와 Fortinet 통합

이 문서를 사용하면 Fortinet을 Microsoft Defender for IoT와 통합하고 사용하는 방법을 알아볼 수 있습니다.

Microsoft Defender for IoT는 ICS 디바이스, 취약성, 위협에 대한 즉각적인 인사이트를 제공하는 ICS 인식 자체 학습 엔진을 통해 IIoT, ICS, SCADA 위험을 완화합니다. Defender for IoT는 에이전트, 규칙, 서명, 특수 기술 또는 환경에 대한 사전 지식에 의존하지 않고 위험을 완화합니다.

Defender for IoT 및 Fortinet은 IoT 및 ICS 네트워크에 대한 공격을 탐지하여 차단하는 기술 파트너 관계를 구축했습니다.

Fortinet 및 Microsoft Defender for IoT는 다음을 방지합니다.

PLC(프로그래밍 가능한 논리 컨트롤러)에 대한 권한 없는 변경

기본 프로토콜을 통해 ICS 및 IoT 디바이스를 조작하는 맬웨어.

데이터 수집의 정찰 도구.

잘못된 또는 악의적인 공격자에 의해 발생한 프로토콜 위반.

Defender for IoT는 IoT 및 ICS 네트워크에서 비정상적인 동작을 감지하고 다음과 같이 FortiGate 및 FortiSIEM에 해당 정보를 제공합니다.

가시성: Defender for IoT에서 제공하는 정보는 FortiSIEM 관리자에게 이전에 볼 수 없었던 IoT 및 ICS 네트워크에 대한 가시성을 제공합니다.

악의적인 공격 차단: FortiGate 관리자는 Defender for IoT에서 검색한 정보를 사용하여 악의적인 동작이 무차별 행위자 또는 잘못 구성된 디바이스에 의해 발생하는지와 관계없이 프로덕션, 수익 또는 사용자에게 손상이 발생하기 전에 비정상 동작을 중지하는 규칙을 만들 수 있습니다.

FortiSIEM 및 Fortinet의 멀티벤더 보안 인시던트 및 이벤트 관리 솔루션은 스케일링 가능한 단일 솔루션에 가시성, 상관 관계, 자동 대응, 수정 기능을 제공합니다.

비즈니스 서비스 보기를 사용하면 네트워크 및 보안 작업 관리의 복잡성이 감소하여 리소스를 확보하고 위반 탐지가 향상됩니다. FortiSIEM은 위반이 발생하기 전에 이를 중단시킬 수 있도록 기계 학습을 적용하는 동안 교차 상관 관계를 제공하고, 대응을 개선하기 위해 UEBA를 제공합니다.

이 문서에서는 다음 방법을 설명합니다.

- Fortinet에서 API 키 만들기

- 맬웨어 관련 경고를 차단하도록 전달 규칙 설정

- 의심스러운 경고 소스 차단

- FortiSIEM에 Defender for IoT 경고 전송

- Fortigate 방화벽을 사용하여 악의적인 소스 차단

필수 조건

시작하기 전에 다음 필수 조건을 갖추고 있는지 확인합니다.

Defender for IoT OT 센서에 관리 사용자로 액세스합니다. 자세한 내용은 Defender for IoT를 사용한 OT 모니터링을 위한 온-프레미스 사용자 및 역할을 참조하세요.

Fortinet에서 API 키를 만드는 기능.

Fortinet에서 API 키 만들기

API(애플리케이션 프로그래밍 인터페이스) 키는 고유하게 생성된 코드로써, API에서 애플리케이션 또는 애플리케이션에 대한 액세스 권한을 요청하는 사용자를 식별할 수 있습니다. Microsoft Defender for IoT와 Fortinet이 올바르게 통신하려면 API 키가 필요합니다.

Fortinet에서 API 키를 만들려면 다음을 수행합니다.

FortiGate에서 시스템>관리자 프로필로 이동합니다.

다음 권한을 사용하여 새 프로필을 만듭니다.

매개 변수 선택 사항 보안 패브릭 없음 Fortiview 없음 사용자 및 디바이스 없음 방화벽 사용자 지정 정책 읽기/쓰기 주소 읽기/쓰기 서비스 없음 예약 없음 로그 및 보고서 없음 네트워크 없음 시스템 없음 보안 프로필 없음 VPN 없음 WAN 옵션 및 캐시 없음 WiFi 및 스위치 없음 시스템>관리자로 이동하고, 다음 필드를 사용하여 새 REST API 관리자를 만듭니다.

매개 변수 설명 사용자 이름 전달 규칙 이름을 입력합니다. 설명 전달하려는 최소 보안 수준 인시던트를 입력합니다. 예를 들어 Minor를 선택하면 사소한 경고 및 이 심각도 수준 이상의 모든 경고가 전달됩니다. 관리자 프로필 드롭다운 목록에서 이전 단계에서 정의한 프로필 이름을 선택합니다. PKI 그룹 스위치를 사용 안 함으로 전환합니다. CORS 허용 원본 스위치를 사용으로 전환합니다. 신뢰할 수 있는 호스트로 로그인 제한 센서의 IP 주소와 FortiGate에 연결할 온-프레미스 관리 콘솔을 추가합니다.

API 키가 생성되면 다시 제공되지 않으므로 저장합니다. 생성된 API 키의 전달자에게 계정에 할당된 모든 액세스 권한이 부여됩니다.

맬웨어 관련 경고를 차단하도록 전달 규칙 설정

FortiGate 방화벽을 사용하여 의심스러운 트래픽을 차단할 수 있습니다.

전달 경고 규칙은 전달 규칙이 만들어진 후 트리거된 경고에서만 실행됩니다. 전달 규칙이 만들어지기 전에 이미 시스템에 있는 경고는 규칙의 영향을 받지 않습니다.

전달 규칙을 만들 때:

작업 영역에서 FortiGate를 선택합니다.

데이터를 보낼 서버 IP 주소를 정의합니다.

FortiGate에서 만든 API 키를 입력합니다.

들어오고 나가는 방화벽 인터페이스 포트를 입력합니다.

특정 경고 세부 정보를 전달하려면 선택합니다. 다음 중 하나를 선택하는 것이 좋습니다.

- 잘못된 함수 코드 차단: 프로토콜 위반 - ICS 프로토콜 사양을 위반하는 잘못된 필드 값(잠재적 악용)

- 권한이 없는 PLC 프로그래밍/펌웨어 업데이트 차단: 권한이 없는 PLC 변경

- 권한이 없는 PLC 중지 차단 PLC 중단(가동 중지 시간)

- 맬웨어 관련 경고 차단: 산업용 맬웨어 시도 차단(TRITON, NotPetya 등)

- ‘권한이 없는 검색 차단’: 권한이 없는 검색(잠재적 정찰)

자세한 내용은 온-프레미스 OT 경고 정보 전달을 참조하세요.

의심스러운 경고 소스 차단

추가 발생을 방지하기 위해 의심스러운 경고의 소스를 차단할 수 있습니다.

의심스러운 경고의 소스를 차단하려면 다음을 수행합니다.

온-프레미스 관리 콘솔에 로그인하고 경고를 선택합니다.

Fortinet 통합과 관련된 경고를 선택합니다.

의심스러운 소스를 자동으로 차단하려면 소스 차단을 선택합니다.

확인 대화 상자에서 확인을 선택합니다.

FortiSIEM에 Defender for IoT 경고 전송

Defenders for IoT 경고는 다음을 비롯한 광범위한 보안 이벤트에 대한 정보를 제공합니다.

학습된 기준 네트워크 활동의 편차

맬웨어 검색

의심스러운 작업 변경 내용에 따른 검색

네트워크 이상

프로토콜 사양의 프로토콜 편차

Defender for IoT에서 경고 정보를 ANALYTICS 창에 표시하는 FortiSIEM 서버에 경고를 보내도록 구성할 수 있습니다.

각 Defender for IoT 경고는 FortiSIEM 쪽에서 다른 구성 없이 구문 분석되고, 보안 이벤트로 FortiSIEM에 표시됩니다. 기본적으로 다음과 같은 이벤트 정보가 표시됩니다.

- 애플리케이션 프로토콜

- 애플리케이션 버전

- 범주 유형

- 수집기 ID

- Count

- 디바이스 시간

- 이벤트 ID

- 이벤트 이름

- 이벤트 구문 분석 상태

그런 다음, Defender for IoT의 전달 규칙을 사용하여 FortiSIEM에 경고 정보를 보낼 수 있습니다.

전달 경고 규칙은 전달 규칙이 만들어진 후 트리거된 경고에서만 실행됩니다. 전달 규칙이 만들어지기 전에 이미 시스템에 있는 경고는 규칙의 영향을 받지 않습니다.

Defender for IoT의 전달 규칙을 사용하여 FortiSIEM에 경고 정보를 보내려면 다음을 수행합니다.

센서 콘솔에서 전달을 선택합니다.

+ 새 규칙 만들기를 선택합니다.

전달 규칙 추가 창에서 규칙 매개 변수를 정의합니다.

매개 변수 설명 규칙 이름 전달 규칙 이름입니다. 최소 경고 수준 전달하려는 최소 보안 수준 인시던트입니다. 예를 들어 경미를 선택하면 경미한 경고 및 이 심각도 수준 이상의 모든 경고가 전달됩니다. 검색된 모든 프로토콜 끄기를 해제하여 규칙에 포함할 프로토콜을 선택합니다. 모든 엔진에서 검색된 트래픽 끄기를 전환하여 규칙에 포함할 트래픽을 선택합니다. 작업 영역에서 다음 값을 정의합니다.

매개 변수 설명 서버 FortiSIEM을 선택합니다. 호스트 경고 정보를 보낼 ClearPass 서버 IP를 정의합니다. 포트 경고 정보를 보낼 ClearPass 포트를 정의합니다. 표준 시간대 경고 검색에 대한 타임스탬프입니다. 저장을 선택합니다.

Fortigate 방화벽을 사용하여 악의적인 소스 차단

Defender for IoT의 경고를 사용하여 FortiGate 방화벽에서 악성 소스를 자동으로 차단하도록 정책을 설정할 수 있습니다.

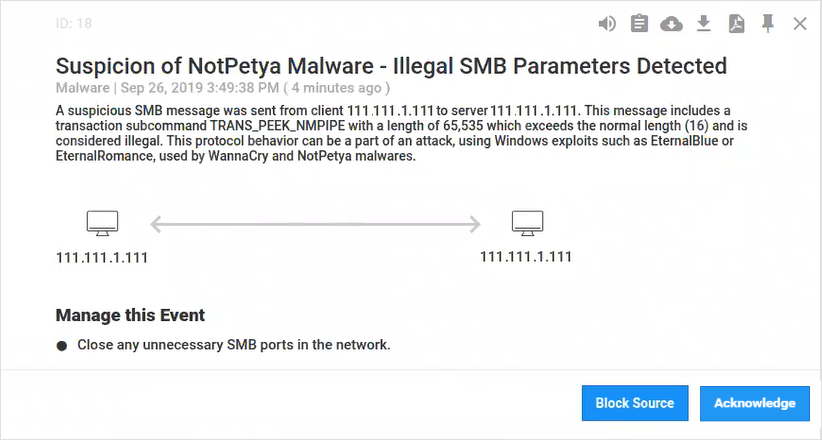

예를 들어 다음 경고는 악성 소스를 차단할 수 있습니다.

악성 소스를 차단하도록 FortiGate 방화벽 규칙을 설정하려면 다음을 수행합니다.

FortiGate에서 API 키를 만듭니다.

Defender for IoT 센서 또는 온-프레미스 관리 콘솔에 로그인하고, 전달을 선택하고, 맬웨어 관련 경고를 차단하는 전달 규칙을 설정합니다.

Defender for IoT 센서 또는 온-프레미스 관리 콘솔에서 경고를 선택하고, 악성 소스를 차단합니다.

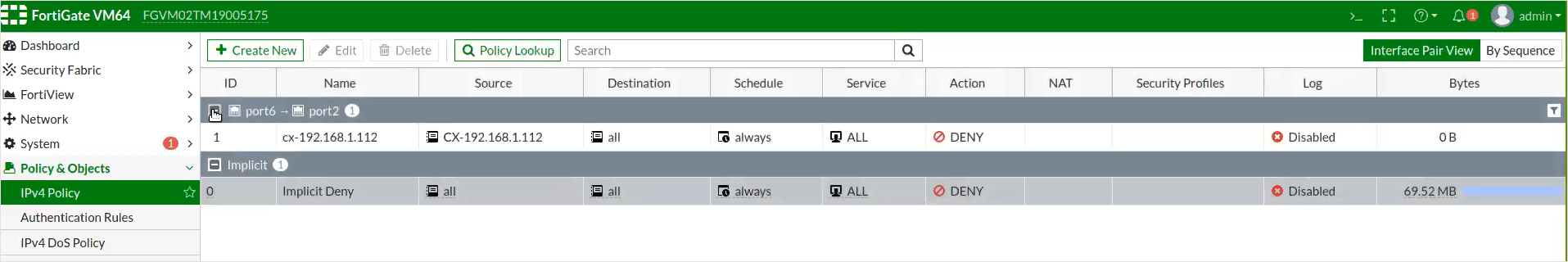

FortiGage 관리자 창으로 이동한 다음, 차단한 악성 소스 주소를 찾습니다.

차단 정책이 자동으로 만들어지고 FortiGate IPv4 정책 창에 표시됩니다.

정책을 선택하고 이 정책 사용을 켜는 위치로 전환합니다.

매개 변수 Description 이름 정책의 이름입니다. 들어오는 인터페이스 트래픽에 대한 인바운드 방화벽 인터페이스입니다. 나가는 인터페이스 트래픽에 대한 아웃바운드 방화벽 인터페이스입니다. Source 트래픽의 원본 주소입니다. 대상 트래픽의 대상 주소입니다. 예약 새로 정의된 규칙의 발생입니다. 예: always.서비스 프로토콜 또는 트래픽에 대한 특정 포트입니다. 작업 방화벽에서 수행할 작업입니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기