Azure DevOps Services | Azure DevOps Server | Azure DevOps Server 2022

이 문서는 파이프라인 작업 확장 또는 서비스 엔드포인트 확장이 아닌 웹 확장에 대한 인증 및 보안에만 관련됩니다. 이러한 작업을 위해 Azure Service Bus 작업 게시를 사용할 수 있습니다.

확장에서 REST API 호출

대부분의 확장은 현재 사용자를 대신하여 Azure DevOps REST API를 호출해야 합니다.

제공된

JavaScript REST clients항목을 사용하는 경우 인증이 자동으로 처리됩니다. 이러한 클라이언트는 핵심 SDK에서 액세스 토큰을 요청하고 요청의 권한 부여 헤더에 설정합니다.제공된 클라이언트를 사용하지 않는 경우 토큰

Core SDK을 요청하여 요청의 권한 부여 헤더에 설정해야 합니다.import * as SDK from "azure-devops-extension-sdk"; import { getAccessToken } from "azure-devops-extension-sdk"; SDK.init(); getAccessToken().then((token) => { // Format the auth header const authHeader = `Bearer ${token}`; // Add token as an Authorization header to your request console.log(authHeader); });

팁 (조언)

Azure DevOps 확장 SDK를 사용하여 확장 개발에 대한 최신 설명서를 확인하세요.

서비스에 대한 요청 인증

일반적인 시나리오는 확장에서 백 엔드 서비스를 호출하는 것입니다. 이러한 호출이 Azure DevOps에서 실행되는 확장에서 오는지 확인하고 현재 사용자 및 기타 컨텍스트 정보를 인증하기 위해 확장에 특별한 유형의 토큰이 제공됩니다. 이 토큰에는 호출자에 대한 정보와 요청이 귀하의 확장에서 발생했음을 검증할 수 있는 서명이 포함됩니다.

확장의 키 가져오기

확장이 게시될 때 생성된 확장의 고유 키를 사용하여 확장에서 수행한 요청의 신뢰성을 확인할 수 있습니다.

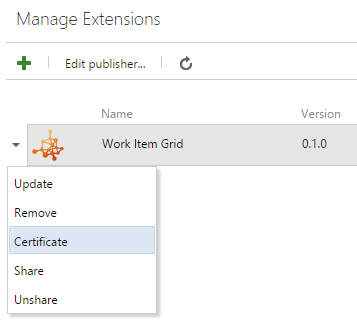

이 키를 가져오려면 확장 관리 포털로 이동하여 게시된 확장을 마우스 오른쪽 단추로 클릭한 다음 인증서를 선택합니다.

경고

확장의 범위 변경으로 인해 인증서가 변경됩니다. 범위를 변경하는 경우 새 확장 키가 필요합니다.

서비스에 제공할 토큰 생성

Core SDK

getAppToken메서드는 해결될 때 확장의 인증서로 서명된 토큰을 포함하는 프라미스를 반환합니다.import * as SDK from "azure-devops-extension-sdk"; import { getAppToken } from "azure-devops-extension-sdk"; SDK.init(); getAppToken().then((token) => { // Add token to your request console.log(token); });이 토큰을 쿼리 매개 변수 또는 요청 헤더로 서비스에 전달합니다.

토큰 구문 분석 및 유효성 검사

다음은 토큰을 구문 분석하는 샘플입니다. 먼저 게시자 페이지에서 확장에 대한 비밀을 다운로드하고 저장합니다. 이 비밀은 애플리케이션에서 사용할 수 있어야 합니다.

.NET Framework

다음 작업을 수행하여 컴파일할 샘플을 가져오는 참조를 하나 추가합니다.

NuGet 패키지 관리자를 열고 에 대한 참조를 추가합니다 System.IdentityModel.Tokens.Jwt. 이 샘플은 이 패키지의 버전 6.8.0을 사용하여 빌드되었습니다.

using System;

using System.IdentityModel.Tokens.Jwt;

using Microsoft.IdentityModel.Tokens;

namespace TokenSample

{

class Program

{

static void Main(string[] args)

{

string secret = ""; // Load your extension's secret

string issuedToken = ""; // Token you are validating

var validationParameters = new TokenValidationParameters()

{

IssuerSigningKey = new SymmetricSecurityKey(System.Text.Encoding.UTF8.GetBytes(secret)),

ValidateIssuer = false,

RequireSignedTokens = true,

RequireExpirationTime = true,

ValidateLifetime = true,

ValidateAudience = false,

ValidateActor = false

};

SecurityToken token = null;

var tokenHandler = new JwtSecurityTokenHandler();

var principal = tokenHandler.ValidateToken(issuedToken, validationParameters, out token);

// Use the principal object as needed

Console.WriteLine(principal.Identity.Name);

}

}

}

.NET Core - WebAPI

다음 작업을 수행하여 이 샘플을 컴파일하기 위해 참조를 하나 추가합니다.

NuGet 패키지 관리자를 열고 에 대한 참조를 추가합니다 System.IdentityModel.Tokens.Jwt. 이 샘플은 이 패키지의 버전 5.1.4를 사용하여 빌드되었습니다.

Startup.cs

using System.Text;

using Microsoft.AspNetCore.Authentication.JwtBearer;

using Microsoft.AspNetCore.Builder;

using Microsoft.AspNetCore.Hosting;

using Microsoft.Extensions.Configuration;

using Microsoft.Extensions.DependencyInjection;

using Microsoft.IdentityModel.Tokens;

namespace TokenSample.Core.API

{

public class Startup

{

public Startup(IConfiguration configuration)

{

Configuration = configuration;

}

public IConfiguration Configuration { get; }

public void ConfigureServices(IServiceCollection services)

{

services.AddControllers();

string _secret = "ey9asfasdmax..<the secret key downloaded from the Azure DevOps Services publisher page>.9faf7eh";

services.AddAuthentication(JwtBearerDefaults.AuthenticationScheme)

.AddJwtBearer((o) =>

{

o.TokenValidationParameters = new TokenValidationParameters()

{

IssuerSigningKey = new SymmetricSecurityKey(Encoding.UTF8.GetBytes(_secret)),

ValidateIssuer = false,

ValidateAudience = false,

ValidateActor = false,

RequireSignedTokens = true,

RequireExpirationTime = true,

ValidateLifetime = true

};

});

}

public void Configure(IApplicationBuilder app, IWebHostEnvironment env)

{

if (env.IsDevelopment())

{

app.UseDeveloperExceptionPage();

}

app.UseAuthentication();

app.UseAuthorization();

app.UseRouting();

app.UseStaticFiles();

app.UseEndpoints(endpoints =>

{

endpoints.MapControllers();

});

}

}

}

당신의 API 컨트롤러:

using Microsoft.AspNetCore.Authorization;

using Microsoft.AspNetCore.Mvc;

[Route("api/[controller]")]

[Authorize]

public class SampleLogicController : ControllerBase

{

// ...

}