리소스 보안

Azure DevOps Services | Azure DevOps Server 2022 | Azure DevOps Server 2020

이 문서에서는 파이프라인 및 리소스를 보호하는 Azure Pipelines 보안 기능을 설명합니다. 파이프라인은 열려 있거나 보호된 두 가지 유형의 리소스에 액세스할 수 있습니다.

아티팩트, 파이프라인, 테스트 계획 및 작업 항목은 보호된 리소스 와 동일한 제한 사항이 없는 열린 리소스로 간주됩니다. 열려 있는 리소스에서 이벤트를 트리거하도록 구독하여 워크플로를 완전히 자동화할 수 있습니다. 열려 있는 리소스를 보호하는 방법에 대한 자세한 내용은 프로젝트 보호를 참조하세요.

사용 권한 및 승인 검사를 통해 파이프라인은 파이프라인 실행 중에 보호된 리소스에 액세스할 수 있습니다 . 보호된 리소스를 안전하게 유지하기 위해 검사는 파이프라인 실행을 일시 중단하거나 실패할 수 있습니다.

보호된 리소스

보호됨은 프로젝트 내의 특정 사용자 및 파이프라인만 리소스에 액세스할 수 있음을 의미합니다. 보호된 리소스의 예는 다음과 같습니다.

- 에이전트 풀

- 변수 그룹의 비밀 변수

- 파일 보안

- Service connections(서비스 연결)

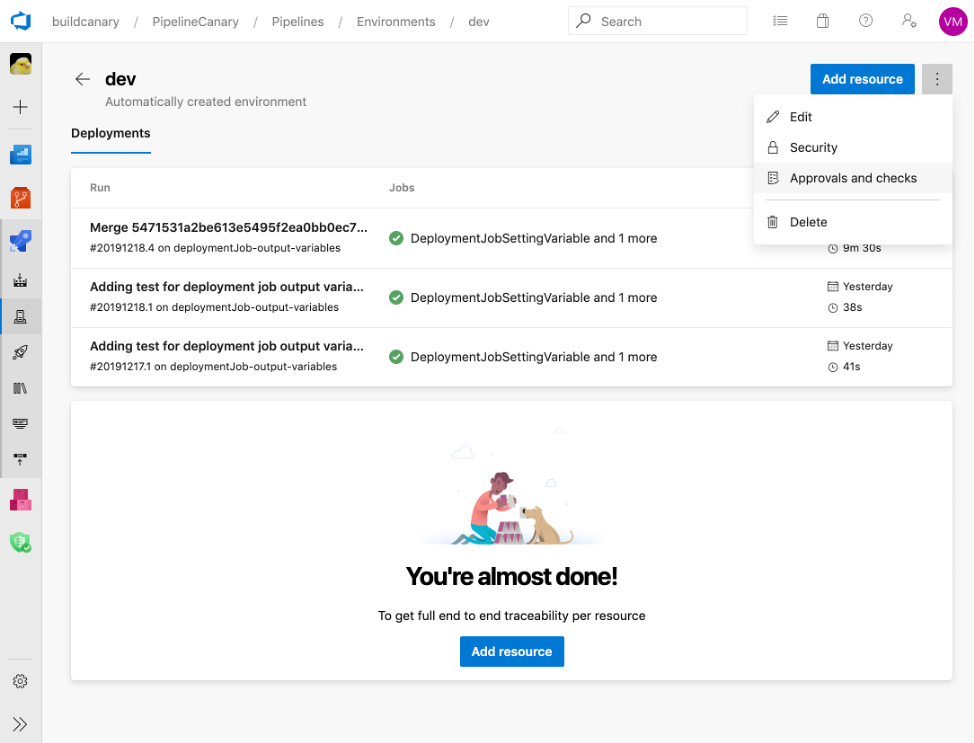

- 환경

- 리포지토리

보호된 리소스를 사용하는 단계를 시작하기 전에 충족해야 하는 검사를 정의할 수 있습니다. 예를 들어 스테이지에서 보호된 리소스를 사용하기 전에 수동 승인을 요구할 수 있습니다.

리포지토리 보호

필요에 따라 Azure Pipelines 액세스 토큰의 범위를 제한하여 리포지토리를 보호할 수 있습니다. 파이프라인 resources 섹션에서 명시적으로 언급한 리포지토리에 대해서만 에이전트에 액세스 토큰을 제공합니다.

파이프라인에 리포지토리를 추가하려면 리포지토리에 대한 Contribute 액세스 권한이 있는 사용자의 권한 부여가 필요합니다. 자세한 내용은 리포지토리 리소스 보호를 참조 하세요.

사용 권한

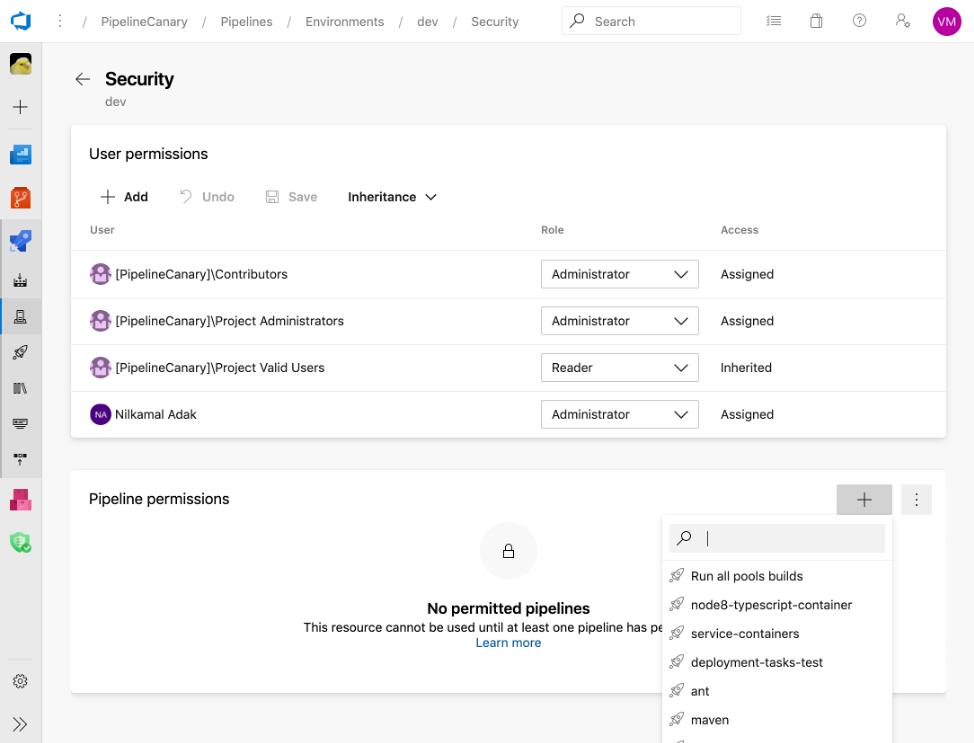

보호된 리소스에 대한 권한에는 사용자 권한 및 파이프라인 권한의 두 가지 유형이 있습니다.

사용자 권한은 보호된 리소스에 대한 방어의 최전선입니다. 필요한 사용자에게만 사용 권한을 부여해야 합니다. 리소스에 대한 사용자 역할의 멤버는 승인 및 검사를 관리할 수 있습니다.

파이프라인 권한은 보호된 리소스를 다른 파이프라인에 복사하지 않도록 보호합니다. 프로젝트의 모든 파이프라인에서 보호된 리소스에 액세스할 수 있도록 하려면 관리자 역할이 있어야 합니다.

파이프라인 권한을 관리하려면 신뢰할 수 있는 특정 파이프라인에 대한 액세스 권한을 명시적으로 부여합니다. 프로젝트의 모든 파이프라인에서 리소스를 사용할 수 있도록 하는 Open 액세스를 사용하도록 설정하지 않도록 합니다. 자세한 내용은 파이프라인 리소스 정보 및 리소스 보호 추가를 참조하세요.

확인

사용자 및 파이프라인 권한은 파이프라인에서 보호된 리소스를 완전히 보호하지 않습니다. 파이프라인의 단계가 리소스를 사용할 수 있도록 하기 전에 충족할 조건을 지정하는 검사를 추가할 수도 있습니다. 파이프라인이 보호된 리소스를 사용하기 전에 특정 승인 또는 기타 조건을 요구할 수 있습니다. 자세한 내용은 승인 및 검사 정의를 참조하세요.

수동 승인 확인

지정된 사용자 또는 그룹이 수동으로 승인할 때까지 보호된 리소스를 사용하도록 파이프라인 요청을 차단할 수 있습니다. 이 검사는 코드를 검토할 수 있는 기회를 제공하고 파이프라인 실행을 계속하기 전에 추가 보안 계층을 제공합니다.

보호된 분기 검사

특정 분기에 대한 수동 코드 검토 프로세스가 있는 경우 이 보호를 파이프라인으로 확장할 수 있습니다. 분기 제어는 권한 있는 분기만 보호된 리소스에 액세스할 수 있도록 합니다. 리소스에 대한 보호된 분기 검사를 수행하면 파이프라인이 권한 없는 분기에서 자동으로 실행되지 않습니다.

업무 시간 확인

이 검사를 사용하여 파이프라인 배포가 지정된 날짜 및 기간 내에 시작되도록 합니다.

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기