이 스프린트에서는 PAT(개인용 액세스 토큰)의 scope 및 수명을 제한하는 새로운 정책을 추가했습니다. 또한 Visual Studio 2019를 지원하도록 TFVC(Team Foundation 버전 제어) Windows Shell 확장을 업데이트했습니다.

자세한 내용은 다음 기능 설명을 확인하세요.

일반

Azure Pipelines

Azure Repos

일반

Azure AD 테넌트 정책을 통해 PAT(개인용 액세스 토큰) scope 및 수명 제한

PAT(개인용 액세스 토큰)를 사용하면 Azure DevOps에 대해 쉽게 인증하여 도구 및 서비스와 통합할 수 있습니다. 그러나 유출된 토큰은 Azure DevOps 계정 및 데이터를 손상하여 애플리케이션과 서비스를 위험에 빠뜨릴 수 있습니다.

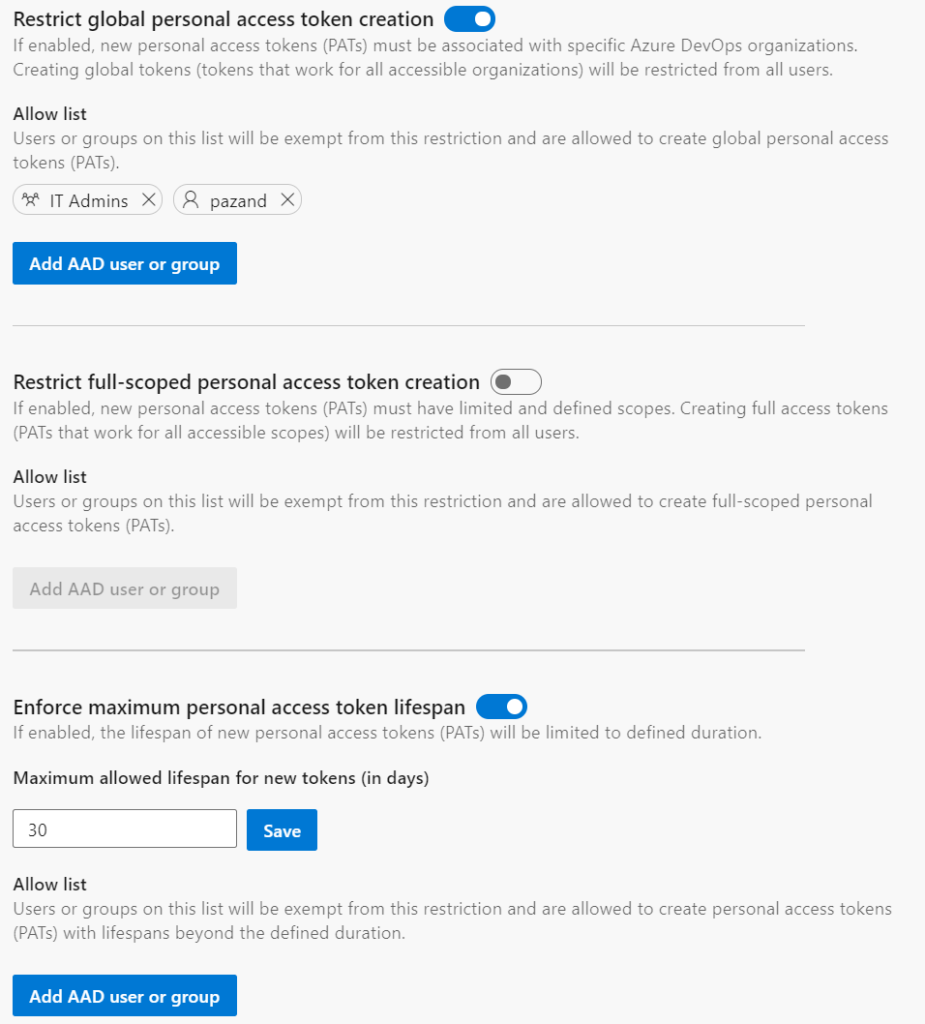

유출된 PAT로 인해 발생하는 위협 노출 영역을 제한하는 데 필요한 컨트롤이 없는 관리자에 대한 피드백을 받았습니다. 이러한 피드백에 따라 organization Azure DevOps PAT(개인용 액세스 토큰)의 scope 및 수명을 제한하는 데 사용할 수 있는 새로운 정책 집합이 추가되었습니다. 작동 방식은 다음과 같습니다.

Azure Active Directory에서 Azure DevOps 관리자 역할에 할당된 사용자는 Azure AD 연결된 Azure DevOps organization organization 설정에서 Azure Active Directory 탭으로 이동할 수 있습니다.

관리자가 다음을 수행할 수 있습니다.

- 글로벌 개인용 액세스 토큰(사용자가 액세스할 수 있는 모든 Azure DevOps 조직에서 작동하는 토큰)의 만들기를 제한합니다.

- 전체 범위의 개인용 액세스 토큰 만들기를 제한합니다.

- 새로운 개인용 액세스 토큰의 최대 수명을 정의합니다.

이러한 정책은 Azure AD 테넌트에 연결된 Azure DevOps 조직에 대해 사용자가 만든 모든 새 PAT에 적용됩니다. 각 정책에는 정책에서 제외해야 하는 사용자 및 그룹에 대한 허용 목록이 있습니다. 허용 목록의 사용자 및 그룹 목록에는 정책 구성을 관리할 수 있는 액세스 권한이 없습니다.

이 정책은 새 PAT에만 적용되며 이미 만들어져 사용 중인 기존 PAT에는 영향을 미치지 않습니다. 그러나 정책을 사용하도록 설정한 후에는 기존의 모든 비준수 PAT를 갱신하기 전에 제한 사항 내에 있도록 업데이트해야 합니다.

IPv6 트래픽에 대한 조건부 액세스 정책 지원

이제 IPv6 펜싱 정책을 포함하도록 CAP(조건부 액세스 정책) 지원을 확장하고 있습니다. 사람들이 IPv6 주소에서 디바이스의 Azure DevOps 리소스에 점점 더 많이 액세스하는 것을 볼 때, 팀이 IPv6 트래픽에서 들어오는 IP 주소를 포함하여 모든 IP 주소에서 액세스 권한을 부여하고 제거할 수 있도록 하고 싶습니다.

Azure Pipelines

다른 파이프라인에서 사용되는 파이프라인 유지

클래식 릴리스에는 사용하는 빌드를 자동으로 유지하는 기능이 있었습니다. 이는 클래식 릴리스와 YAML 파이프라인 간의 격차 중 하나였으며 일부 사용자가 YAML로 이동하지 못하게 했습니다. 이 릴리스에서는 이러한 격차를 해결했습니다.

이제 릴리스를 나타내는 다단계 YAML 파이프라인을 만들고 리소스 로 다른 YAML 파이프라인을 사용할 수 있습니다. 이렇게 하면 릴리스 파이프라인이 유지되는 한 Azure Pipelines는 리소스 파이프라인을 자동으로 유지합니다. 릴리스 파이프라인이 삭제되면 리소스 파이프라인에 대한 임대가 해제되고 자체 보존 정책이 따릅니다.

환경 자동 만들기의 변경 내용

YAML 파이프라인을 작성하고 존재하지 않는 환경을 참조하면 Azure Pipelines가 자동으로 환경을 만듭니다. 이 자동 생성은 사용자 컨텍스트 또는 시스템 컨텍스트에서 발생할 수 있습니다. 다음 흐름에서 Azure Pipelines는 작업을 수행하는 사용자에 대해 알고 있습니다.

- Azure Pipelines 웹 환경에서 YAML 파이프라인 만들기 마법사를 사용하고 아직 만들어지지 않은 환경을 참조합니다.

- Azure Pipelines 웹 편집기를 사용하여 YAML 파일을 업데이트하고 존재하지 않는 환경에 대한 참조를 추가한 후 파이프라인을 저장합니다.

위의 각 경우에서 Azure Pipelines는 작업을 수행하는 사용자를 명확하게 이해합니다. 따라서 환경을 만들고 사용자를 환경의 관리자 역할에 추가합니다. 이 사용자에게는 환경을 관리하거나 환경을 관리하기 위한 다양한 역할에 다른 사용자를 포함할 수 있는 모든 권한이 있습니다.

다음 흐름에서 Azure Pipelines에는 환경을 만드는 사용자에 대한 정보가 없습니다. 다른 외부 코드 편집기를 사용하여 YAML 파일을 업데이트하고 존재하지 않는 환경에 대한 참조를 추가한 다음, 수동 또는 연속 통합 파이프라인이 트리거됩니다. 이 경우 Azure Pipelines는 사용자에 대해 알지 못합니다. 이전에는 환경의 관리자 역할에 모든 프로젝트 기여자를 추가하여 이 사례를 처리했습니다. 그러면 프로젝트의 모든 구성원이 이러한 권한을 변경하고 다른 사용자가 환경에 액세스하지 못하도록 할 수 있습니다.

프로젝트의 모든 구성원에게 환경에 대한 관리자 권한을 부여하는 것에 대한 피드백을 받았습니다. 사용자의 의견을 들어보면서 작업을 수행하는 사용자가 누구인지 명확하지 않은 경우 환경을 자동으로 만들어서는 안 된다고 들었습니다. 이 릴리스에서는 환경을 자동으로 만드는 방법을 변경했습니다.

- 앞으로 파이프라인 실행은 환경이 존재하지 않고 사용자 컨텍스트를 알 수 없는 경우 환경을 자동으로 만들지 않습니다. 이러한 경우 파이프라인은 환경을 찾을 수 없음 오류로 실패합니다. 파이프라인에서 사용하기 전에 올바른 보안으로 환경을 미리 만들고 구성을 확인해야 합니다.

- 알려진 사용자 컨텍스트가 있는 파이프라인은 이전과 마찬가지로 환경을 자동으로 만듭니다.

- 마지막으로, 환경을 자동으로 만드는 기능은 Azure Pipelines 시작 프로세스를 간소화하기 위해 추가되었습니다. 프로덕션 시나리오가 아닌 테스트 시나리오를 위한 것이었습니다. 항상 올바른 권한 및 검사를 사용하여 프로덕션 환경을 미리 만든 다음 파이프라인에서 사용해야 합니다.

빌드 파이프라인에서 Insights 대화 상자 제거

피드백에 따라 빌드 파이프라인을 탐색할 때 표시되는 작업/파이프라인 인사이트 대화 상자가 제거되어 워크플로를 개선합니다. 필요한 인사이트를 얻을 수 있도록 파이프라인 분석을 계속 사용할 수 있습니다.

Azure Repos

Visual Studio 2019용 TFVC(Team Foundation 버전 제어) Windows 셸 확장에 대한 업데이트

이전 버전의 TFVC Windows Shell 확장 은 Visual Studio 2017이 설치된 컴퓨터에서만 작동했습니다.

Visual Studio 2019와 호환되는 이 도구의 새 버전을 릴리스했습니다. 확장은 Windows Explorer 및 일반 파일 대화 상자와 통합됩니다. 이 통합을 사용하면 Visual Studio 또는 Team Foundation 명령줄 도구를 실행하지 않고도 많은 소스 제어 작업을 수행할 수 있습니다.

다음 단계

참고

이러한 기능은 향후 2~3주 동안 출시될 예정입니다.

Azure DevOps로 이동하여 살펴보겠습니다.

피드백을 제공하는 방법

이러한 기능에 대해 어떻게 생각하는지 듣고 싶습니다. 도움말 메뉴를 사용하여 문제를 보고하거나 제안을 제공합니다.

Stack Overflow에서 커뮤니티에서 조언과 질문에 답변할 수도 있습니다.

감사합니다,

비제이 마키라주