빠른 시작: Azure Portal을 사용하여 Azure DNS Private Resolver 만들기

이 빠른 시작에서는 Azure Portal을 사용하여 Azure DNS Private Resolver를 만드는 단계를 안내합니다. 원하는 경우 Azure PowerShell을 사용하여 이 빠른 시작을 완료할 수 있습니다.

Azure DNS Private Resolver를 사용하면 VM 기반 DNS 서버를 배포하지 않고도 온-프레미스 환경에서 Azure DNS 프라이빗 영역을 쿼리하거나 그 반대로 쿼리할 수 있습니다. Azure 프라이빗 DNS 영역에 등록된 이름을 확인하기 위해 더 이상 가상 네트워크에 IaaS 기반 솔루션을 프로비저닝할 필요가 없습니다. 온-프레미스, 다중 클라우드 및 퍼블릭 DNS 서버로의 조건부 도메인 다시 전달을 구성할 수 있습니다. 이점, 기능 및 지역별 가용성을 비롯한 자세한 내용은 Azure DNS Private Resolver란?을 참조하세요.

문서 내용:

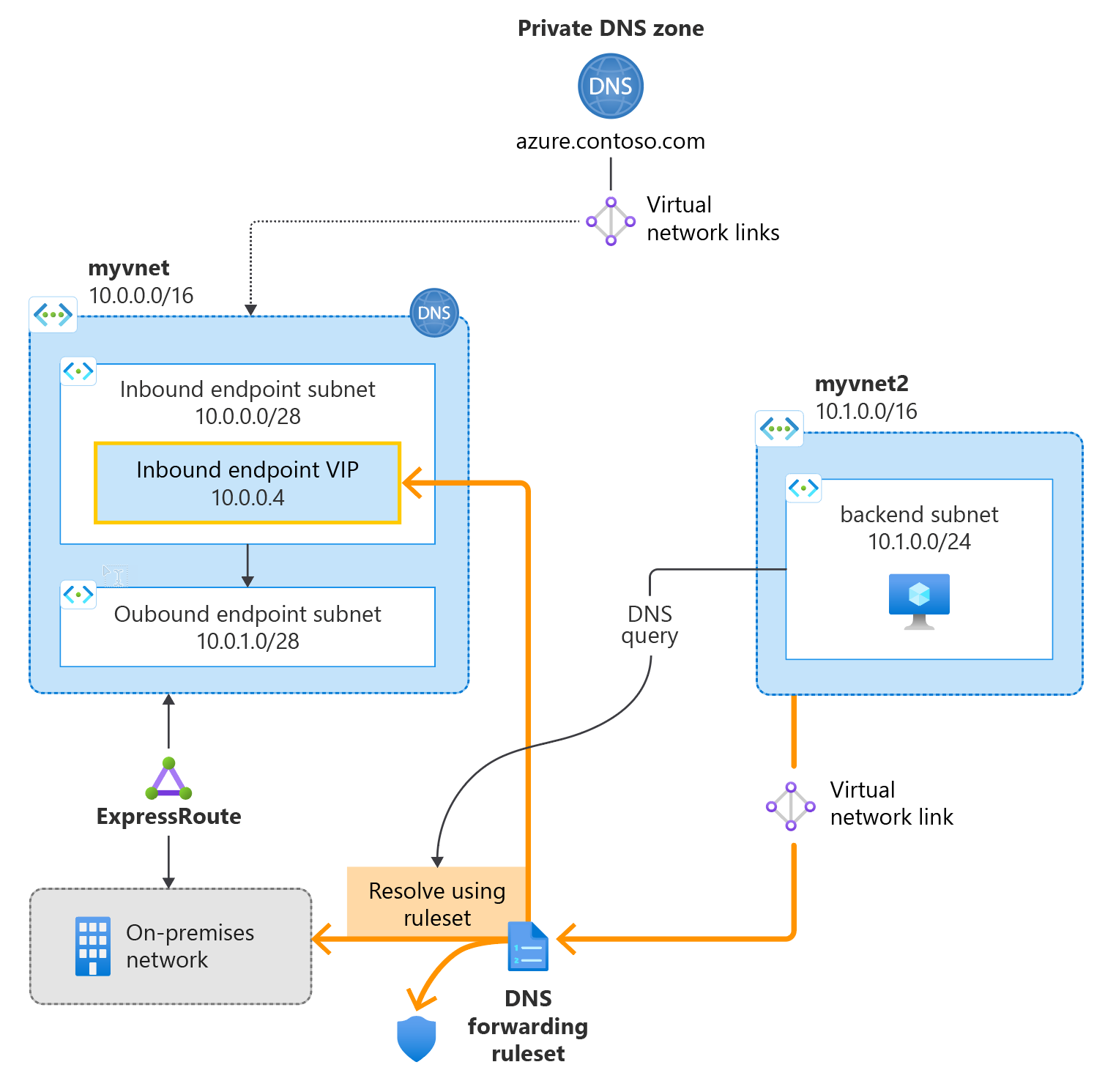

- myvnet 및 myvnet2라는 두 개의 VNet이 만들어집니다.

- 인바운드 엔드포인트가 10.10.0.4인 첫 번째 VNet에 Azure DNS Private Resolver가 생성됩니다.

- Private Resolver용 DNS 전달 규칙 집합이 만들어집니다.

- DNS 전달 규칙 집합이 두 번째 VNet에 연결됩니다.

- 예제 규칙이 DNS 전달 규칙 집합에 추가됩니다.

이 문서에서는 온-프레미스 네트워크로의 DNS 전달을 보여주지 않습니다. 자세한 내용은 Azure 및 온-프레미스 도메인 확인을 참조하세요.

다음 그림에는 이 문서에 사용된 설정이 요약되어 있습니다.

필수 조건

Azure 구독이 필요합니다.

- Azure 구독이 아직 없는 경우 무료 계정을 만들 수 있습니다.

Microsoft.Network 공급자 네임스페이스를 등록합니다.

Azure 구독에서 Microsoft.Network 서비스를 사용하려면 먼저 Microsoft.Network 네임스페이스를 등록해야 합니다.

- Azure Portal에서 구독 블레이드를 선택한 다음, 구독을 선택합니다.

- 설정 아래에서 리소스 공급자를 선택합니다.

- Microsoft.Network를 선택한 다음, 등록을 선택합니다.

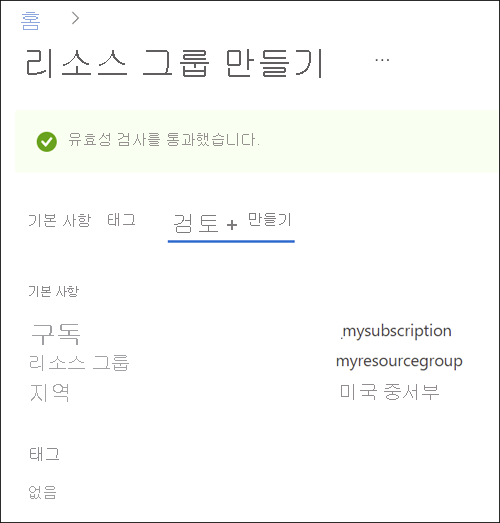

리소스 그룹 만들기

먼저 DNS 확인자의 리소스를 호스트할 기존 리소스 그룹을 만들거나 선택합니다. 리소스 그룹은 지원되는 지역에 있어야 합니다. 이 예제에서 위치는 미국 중서부입니다. 새 리소스 그룹을 만들려면 다음을 수행합니다.

리소스 그룹 만들기를 선택합니다.

구독 이름을 선택하고, 리소스 그룹의 이름을 입력하고, 지원되는 지역을 선택합니다.

검토 및 생성를 선택한 후 생성를 선택합니다.

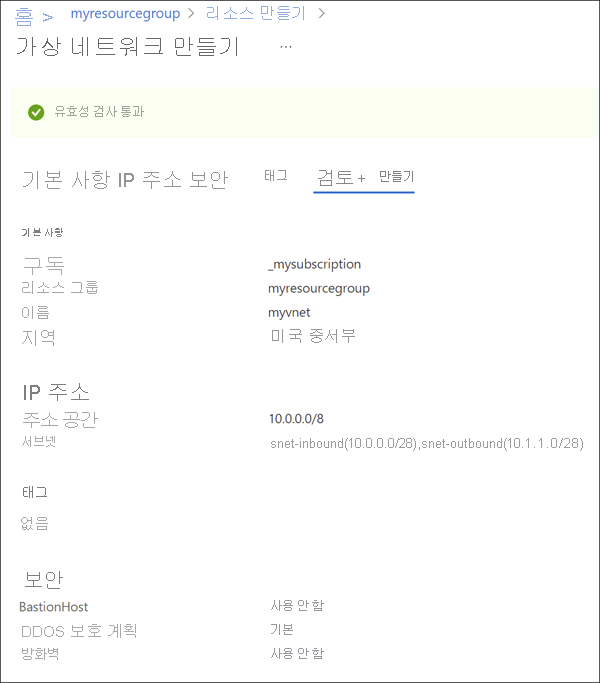

가상 네트워크 만들기

다음으로, 만든 리소스 그룹에 가상 네트워크를 추가하고 서브넷을 구성합니다.

만든 리소스 그룹을 선택하고, 만들기를 선택하고, 범주 목록에서 네트워킹을 선택한 다음, 가상 네트워크 옆에 있는 만들기를 선택합니다.

기본 사항 탭에서 새 가상 네트워크의 이름을 입력하고 리소스 그룹과 동일한 지역을 선택합니다.

IP 주소 탭에서 IPv4 주소 공간을 10.0.0.0/8로 수정합니다.

서브넷 추가를 선택하고 서브넷 이름과 주소 범위를 입력합니다.

- 서브넷 이름: snet-inbound

- 서브넷 주소 범위: 10.0.0.0/28

- 추가를 선택하여 새 서브넷을 추가합니다.

서브넷 추가를 선택하고 아웃바운드 엔드포인트 서브넷을 구성합니다.

- 서브넷 이름: snet-outbound

- 서브넷 주소 범위: 10.1.1.0/28

- 추가를 선택하여 이 서브넷을 추가합니다.

검토 + 생성를 선택한 다음, 생성를 선택합니다.

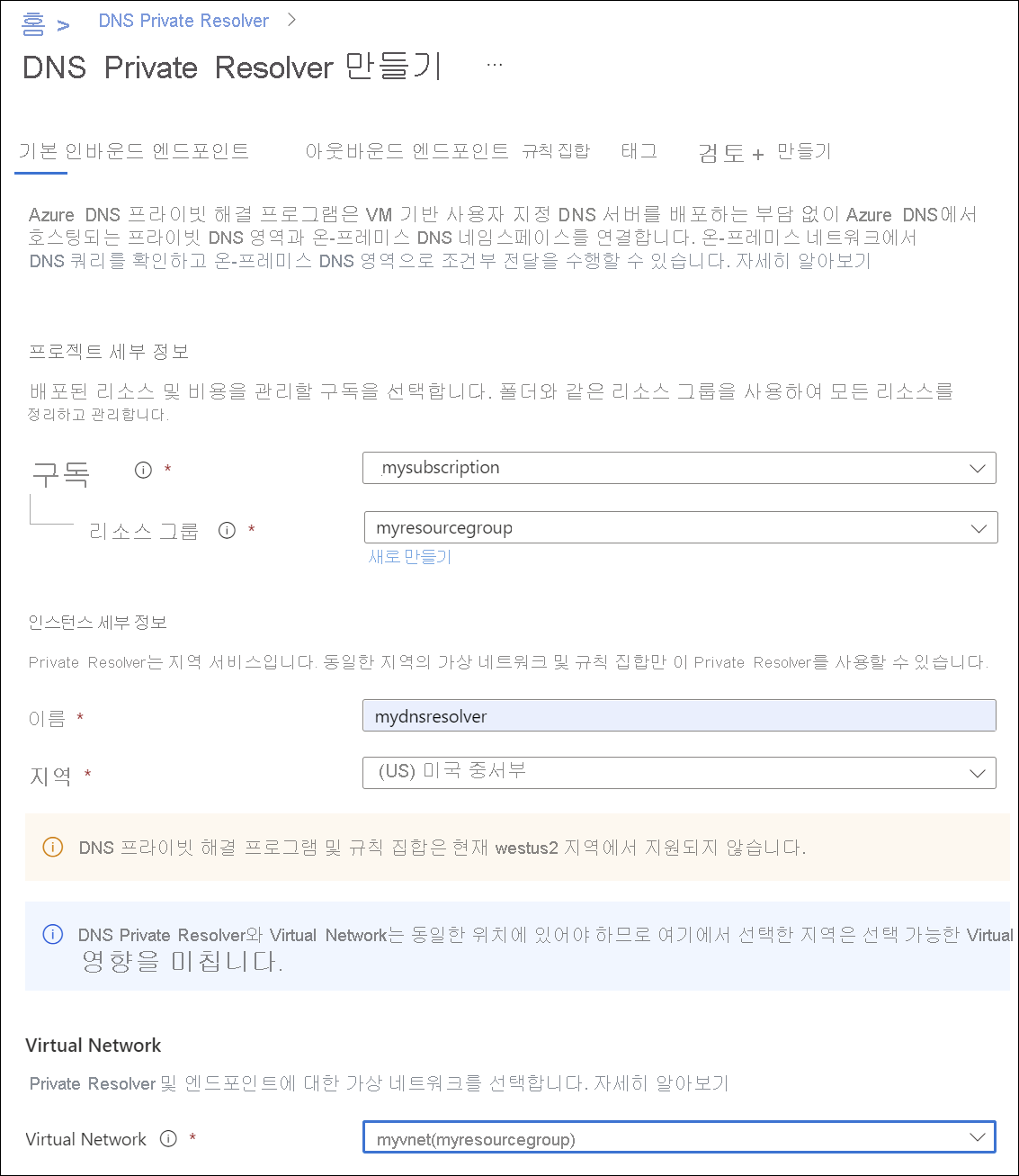

가상 네트워크 내에 DNS 확인자 만들기

Azure Portal을 열고 DNS Private Resolvers를 검색합니다.

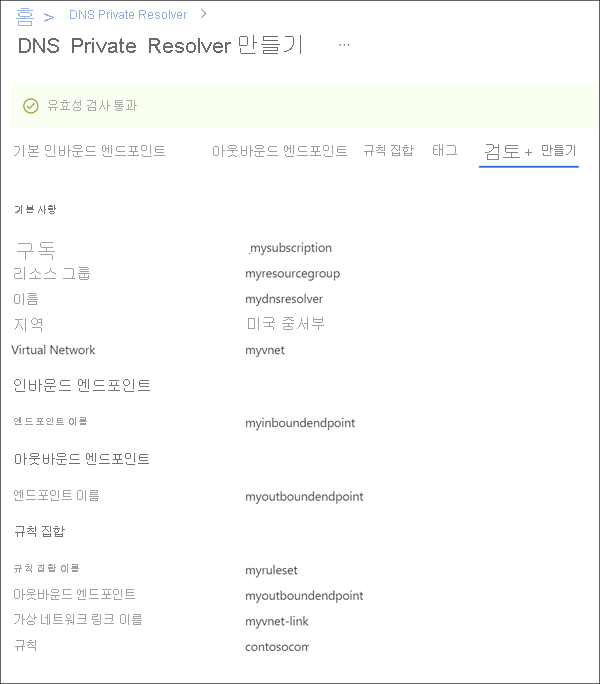

DNS Private Resolver를 선택하고, 만들기를 선택한 후 DNS Private Resolver 만들기의 기본사항 탭에서 다음을 입력합니다.

- 구독: 사용 중인 구독 이름을 선택합니다.

- 리소스 그룹: 만든 리소스 그룹의 이름을 선택합니다.

- 이름: DNS 확인자의 이름(예: mydnsresolver)을 입력합니다.

- 지역: 가상 네트워크에 사용한 지역을 선택합니다.

- 가상 네트워크: 만든 가상 네트워크를 선택합니다.

DNS 확인자를 아직 만들지 마세요.

인바운드 엔드포인트 탭을 선택하고 엔드포인트 추가를 선택한 다음, 엔드포인트 이름 옆에 이름을 입력합니다(예: myinboundendpoint).

서브넷 옆에 있는 만든 인바운드 엔드포인트 서브넷(예: snet-inbound, 10.0.0.0/28)을 선택한 다음, 저장을 선택합니다.

아웃바운드 엔드포인트 탭을 선택하고 엔드포인트 추가를 선택한 다음, 엔드포인트 이름 옆에 이름을 입력합니다(예: myoutboundendpoint).

서브넷 옆에 있는 만든 아웃바운드 엔드포인트 서브넷(예: snet-outbound, 10.1.1.0/28)을 선택한 다음, 저장을 선택합니다.

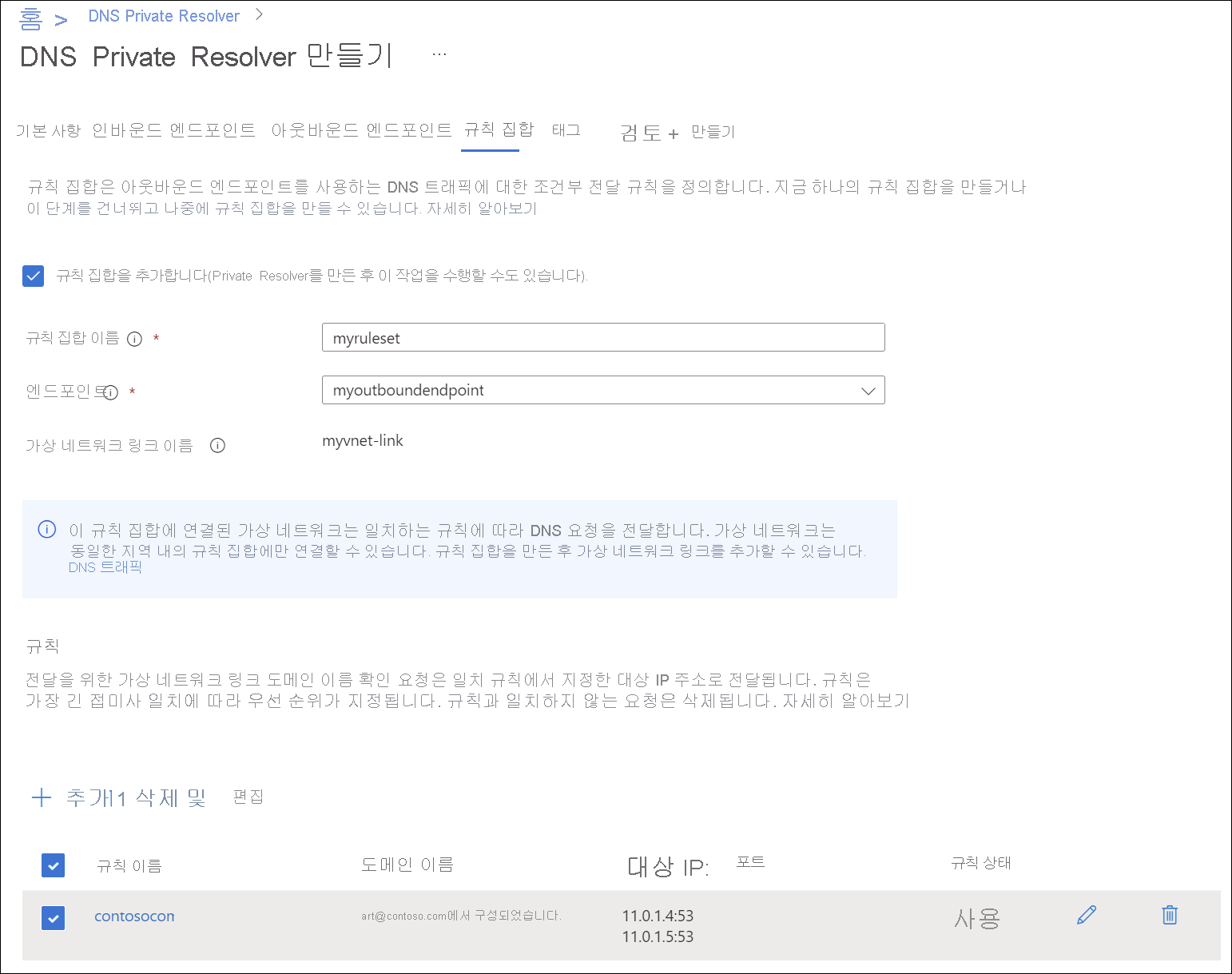

규칙 집합 탭을 선택하고 규칙 집합 추가를 선택한 후 다음을 입력합니다.

- 규칙 집합 이름: 규칙 집합의 이름(예: myruleset)을 입력합니다.

- 엔드포인트: 만든 아웃바운드 엔드포인트(예: myoutboundendpoint)를 선택합니다.

규칙에서 추가를 선택하고 조건부 DNS 전달 규칙을 입력합니다. 예시:

- 규칙 이름: 규칙 이름(예: contosocom)을 입력합니다.

- 도메인 이름: 후행 점이 있는 도메인 이름(예: contoso.com.)을 입력합니다.

- 규칙 상태: 사용 또는 사용 안 함을 선택합니다. 기본값은 사용입니다.

- 대상 추가를 선택하고 원하는 대상 IPv4 주소(예: 11.0.1.4)를 입력합니다.

- 원할 경우 대상 추가를 다시 선택하여 다른 대상 IPv4 주소(예: 11.0.1.5)를 추가합니다.

- 대상 IP 주소 추가가 완료되면 추가를 선택합니다.

검토 및 만들기를 선택한 후 만들기를 선택합니다.

이 예제에는 조건부 전달 규칙이 하나뿐이지만 여러 개의 규칙을 만들 수 있습니다. 필요에 따라 규칙을 편집하여 규칙을 사용하거나 사용하지 않도록 설정합니다.

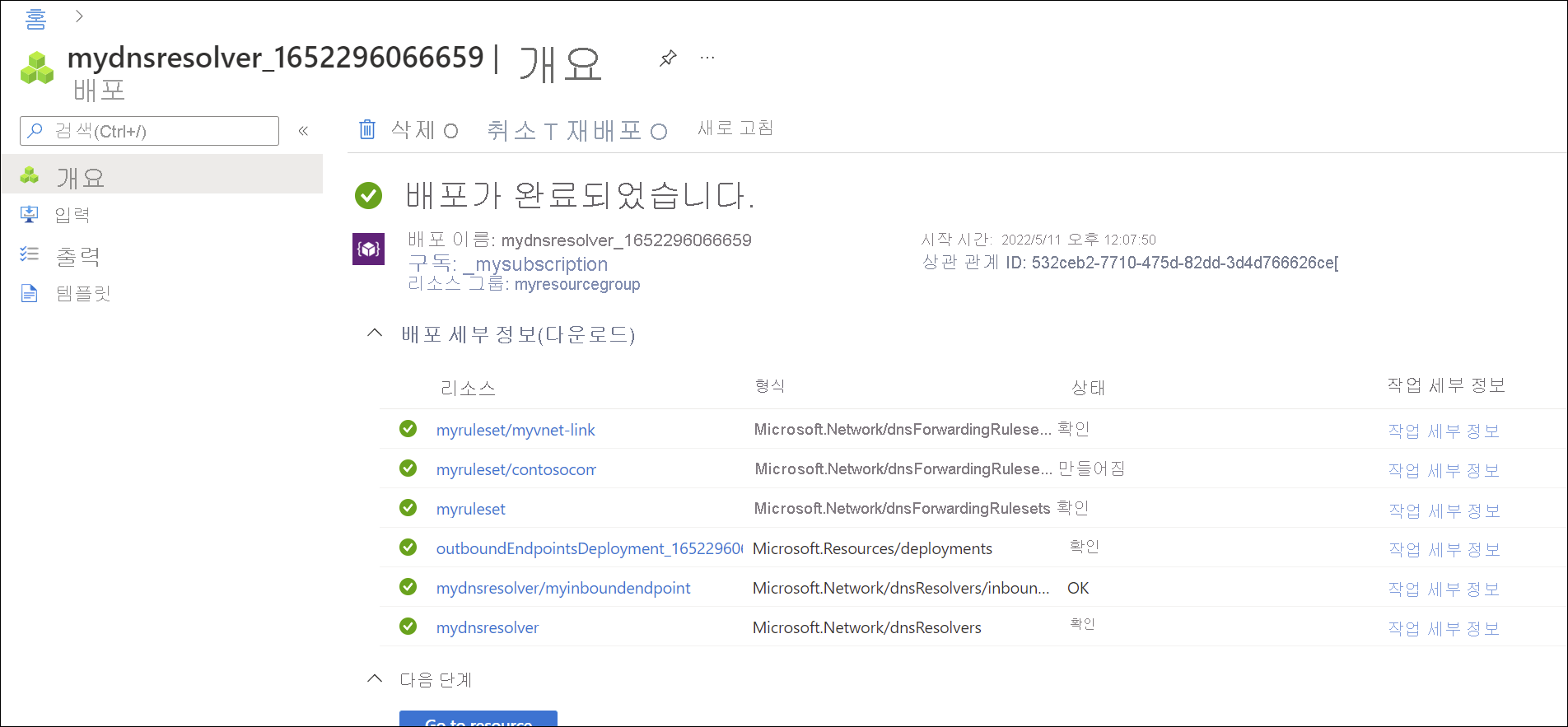

만들기를 선택하면 새 DNS 확인자가 배포를 시작합니다. 이 프로세스는 1~2분 정도 걸릴 수 있습니다. 배포 중에 각 구성 요소의 상태가 표시됩니다.

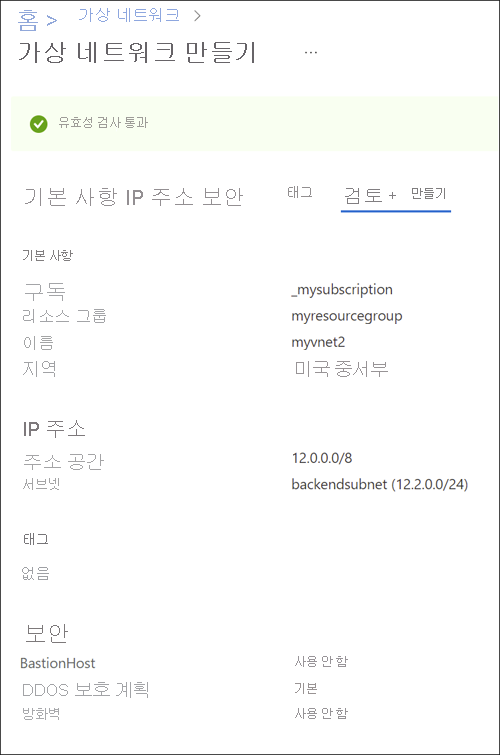

두 번째 가상 네트워크 만들기

온-프레미스 또는 다른 환경을 시뮬레이션하는 두 번째 가상 네트워크를 만듭니다. 두 번째 가상 네트워크를 만들려면 다음을 수행합니다.

Azure 서비스 목록에서 Virtual Network를 선택하거나 Virtual Network를 검색한 다음, Virtual Network를 선택합니다.

만들기를 선택한 다음, 기본 사항 탭에서 구독을 선택하고 이 가이드에서 사용한 것과 동일한 리소스 그룹(예: myresourcegroup)을 선택합니다.

이름 옆에 새 가상 네트워크의 이름(예: myvnet2)을 입력합니다.

선택한 지역이 이 가이드에서 이전에 사용한 지역(예: 미국 중서부)과 동일한지 확인합니다.

IP 주소 탭을 선택하고 기본 IP 주소 공간을 편집합니다. 주소 공간을 시뮬레이트된 온-프레미스 주소 공간(예: 12.0.0.0/8)으로 바꿉니다.

서브넷 추가를 선택하고 다음을 입력합니다.

- 서브넷 이름: backendsubnet

- 서브넷 주소 범위: 12.2.0.0/24

추가를 선택한 다음, 검토 + 만들기를 선택하고 만들기를 선택합니다.

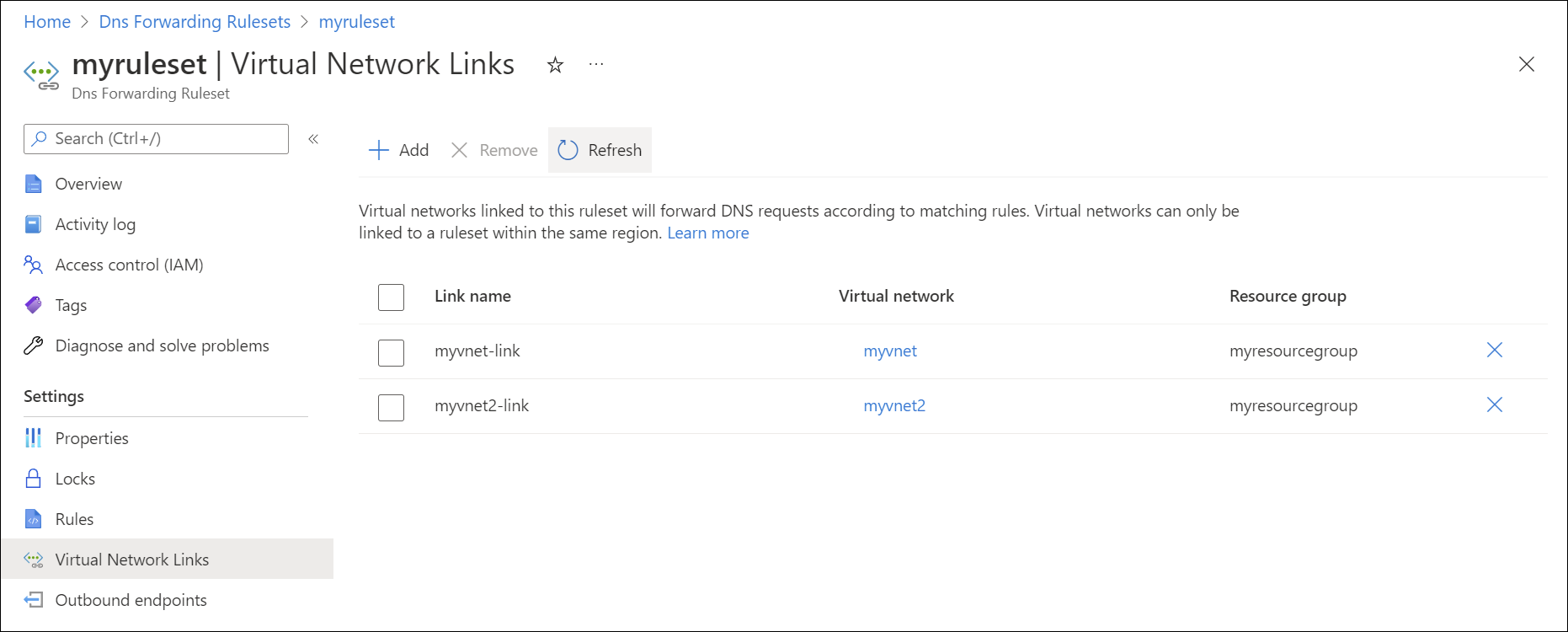

전달 규칙 집합을 두 번째 가상 네트워크에 연결

두 번째 가상 네트워크에 전달 규칙 집합을 적용하려면 가상 링크를 만들어야 합니다.

Azure 서비스 목록에서 DNS 전달 규칙 집합을 검색하고 규칙 집합(예: myruleset)을 선택합니다.

Virtual Network 링크를 선택하여 추가를 선택하고, myvnet2를 선택하고, 기본 링크 이름 myvnet2-link를 사용합니다.

추가를 선택하고 링크가 성공적으로 추가되었는지 확인합니다. 페이지를 새로 고쳐야 할 수 있습니다.

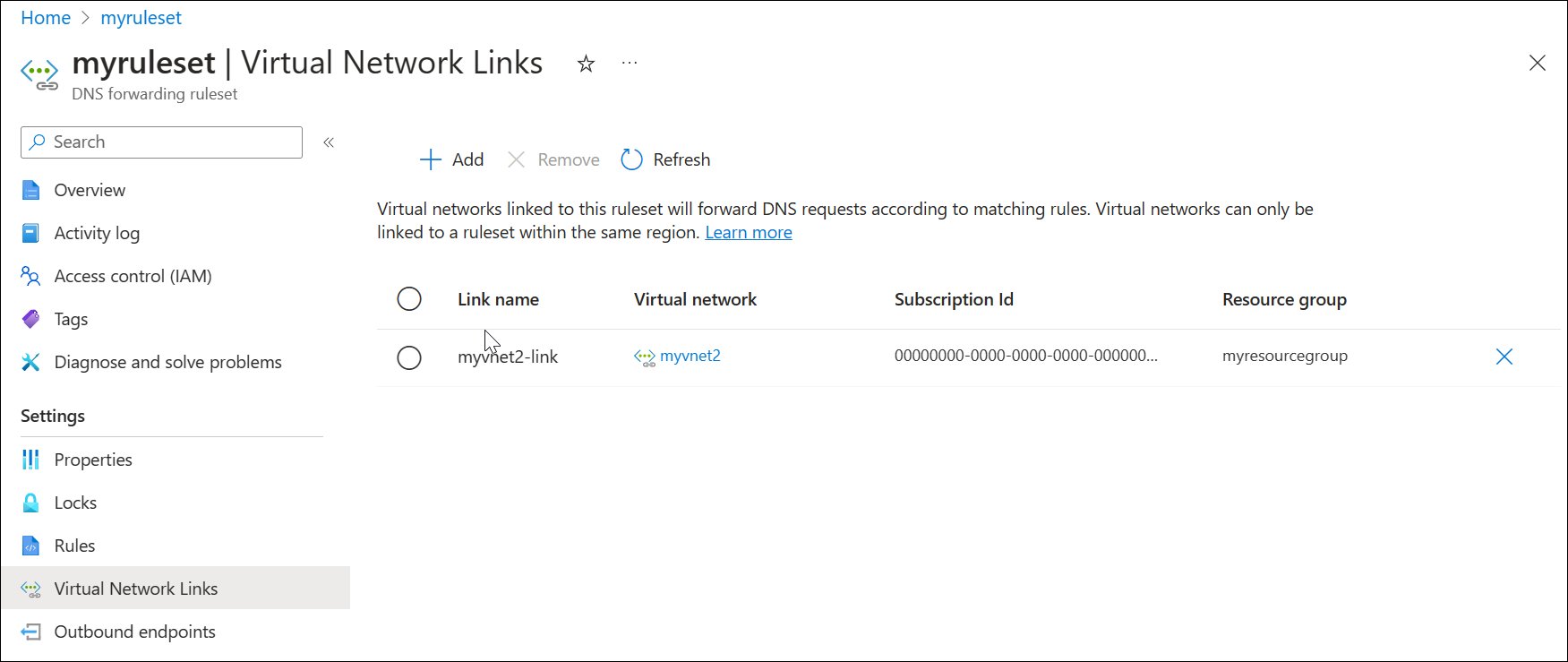

가상 네트워크 링크 삭제

이 문서의 뒷부분에서는 Private Resolver 인바운드 엔드포인트를 대상으로 사용하여 규칙이 만들어집니다. Resolver가 프로비전된 VNet도 규칙 집합에 연결된 경우 이렇게 구성하면 DNS 확인 루프가 발생할 수 있습니다. 이 문제를 해결하려면 myvnet에 대한 링크를 제거합니다.

Azure 서비스 목록에서 DNS 전달 규칙 집합을 검색하고 규칙 집합(예: myruleset)을 선택합니다.

가상 네트워크 링크, myvnet-link, 제거, 확인을 차례로 선택합니다.

DNS 전달 규칙 집합 구성

다음과 같이 DNS 전달 규칙 집합의 특정 규칙을 원하는 대로 추가하거나 제거합니다.

- 가상 네트워크에 연결된 Azure 프라이빗 DNS 영역을 확인하는 규칙: azure.contoso.com.

- 온-프레미스 영역을 확인하는 규칙: internal.contoso.com.

- 일치하지 않는 DNS 쿼리를 보호 DNS 서비스에 전달하는 와일드카드 규칙입니다.

Important

이 빠른 시작에 표시된 규칙은 특정 시나리오에 사용할 수 있는 규칙의 예입니다. 이 문서에 설명된 바깥쪽 규칙은 필요하지 않습니다. 전달 규칙을 주의 깊게 테스트하고 규칙으로 인해 DNS 확인 문제가 발생하지 않는지 확인합니다.

규칙 집합에 와일드카드 규칙을 포함하는 경우 대상 DNS 서비스가 공용 DNS 이름을 확인할 수 있는지 확인합니다. 일부 Azure 서비스에는 공용 이름 확인에 대한 종속성이 있습니다.

전달 규칙 집합에서 규칙 삭제

개별 규칙을 삭제하거나 사용하지 않도록 설정할 수 있습니다. 이 예제에서는 규칙이 삭제됩니다.

- Azure Services 목록에서 DNS 전달 규칙 집합을 검색하고 규칙 집합을 선택합니다.

- 이전에 구성한 규칙 집합(예: myruleset)을 선택한 다음, 규칙을 선택합니다.

- 이전에 구성한 contosocom 샘플 규칙을 선택하고 삭제를 선택한 다음, 확인을 선택합니다.

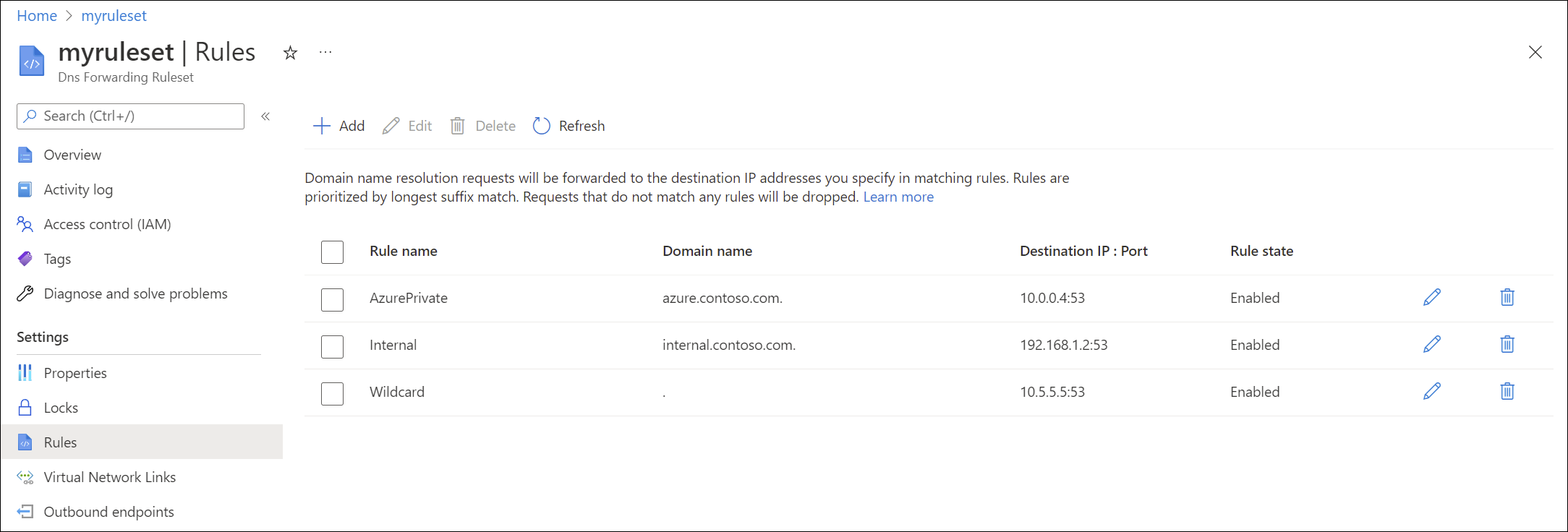

전달 규칙 집합에 규칙 추가

규칙 집합에 세 개의 새 조건부 전달 규칙을 추가합니다.

myruleset | 규칙 페이지에서 추가를 선택하고 다음 규칙 데이터를 입력합니다.

- 규칙 이름: AzurePrivate

- 도메인 이름: azure.contoso.com.

- 규칙 상태: 사용

대상 IP 주소에 10.0.0.4를 입력한 다음 추가를 선택합니다.

myruleset | 규칙 페이지에서 추가를 선택하고 다음 규칙 데이터를 입력합니다.

- 규칙 이름: Internal

- 도메인 이름: internal.contoso.com.

- 규칙 상태: 사용

대상 IP 주소 192.168.1.2를 입력한 다음 추가를 선택합니다.

myruleset | 규칙 페이지에서 추가를 선택하고 다음 규칙 데이터를 입력합니다.

- 규칙 이름: Wildcard

- 도메인 이름: .(점만 입력)

- 규칙 상태: 사용

대상 IP 주소에 10.5.5.5를 입력한 다음 추가를 선택합니다.

이 예에서는 다음이 적용됩니다.

- 10.0.0.4는 확인자의 인바운드 엔드포인트입니다.

- 192.168.1.2는 온-프레미스 DNS 서버입니다.

- 10.5.5.5는 보호 DNS 서비스입니다.

프라이빗 확인자 테스트

이제 DNS 확인자로 DNS 트래픽을 보내고 다음을 비롯한 전달 규칙 집합에 따라 레코드를 확인할 수 있습니다.

- 확인자가 배포된 가상 네트워크에 연결된 Azure DNS 프라이빗 영역

- VNet이 프라이빗 영역 자체에 연결된 경우 전달 규칙 집합의 프라이빗 영역에 대한 규칙이 필요하지 않습니다. VNet의 리소스는 영역을 직접 확인할 수 있습니다. 그러나 이 예에서 두 번째 VNet은 프라이빗 영역에 연결되지 않습니다. 그래도 전달 규칙 집합을 사용하여 영역을 확인할 수 있습니다. 이 디자인에 대한 자세한 내용은 Private Resolver 아키텍처를 참조하세요.

- 온-프레미스에서 호스트되는 프라이빗 DNS 영역

- 공용 인터넷 DNS 네임스페이스의 DNS 영역

다음 단계

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기