중요

명시적 프록시는 현재 미리 보기로 제공됩니다. 베타, 미리 보기로 제공되거나 아직 일반 공급으로 릴리스되지 않은 Azure 기능에 적용되는 약관은 Microsoft Azure 미리 보기에 대한 추가 사용 약관을 참조하세요.

Azure Firewall은 기본적으로 투명한 프록시 모드에서 작동합니다. 이 모드에서 트래픽은 UDR(사용자 정의 경로) 구성을 사용하여 방화벽으로 전송됩니다. 방화벽은 해당 트래픽을 인라인으로 가로채 대상에 전달합니다.

아웃바운드 경로에 명시적 프록시를 설정하면 해당 프록시로 구성된 Azure Firewall을 통해 송신 애플리케이션(예: 웹 브라우저)에서 프록시 설정을 구성할 수 있습니다. 이렇게 하면 송신 애플리케이션의 트래픽이 방화벽의 개인 IP 주소로 이동하므로 UDR을 사용하지 않고 방화벽에서 직접 송신됩니다.

명시적 프록시 모드(HTTP/S 지원)를 사용하면 브라우저에서 방화벽 개인 IP 주소를 가리키도록 프록시 설정을 정의할 수 있습니다. 브라우저 또는 애플리케이션에서 IP 주소를 수동으로 구성하거나 PAC(프록시 자동 구성) 파일을 구성할 수 있습니다. 방화벽은 PAC 파일을 호스트하여 PAC 파일이 방화벽에 업로드된 이후부터 프록시 요청을 처리하도록 할 수 있습니다.

구성

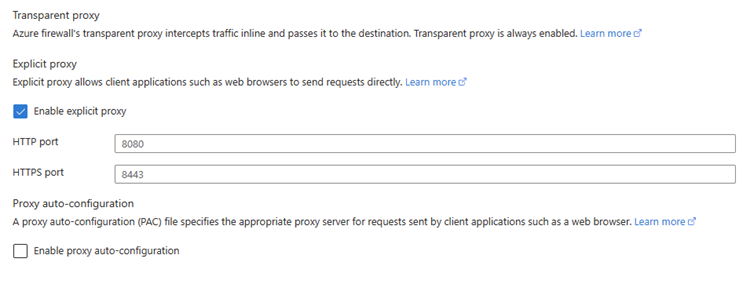

기능을 사용하도록 설정하면 포털에 다음 화면이 표시됩니다.

참고

HTTP 포트와 HTTPS 포트는 같을 수 없습니다.

다음으로, 트래픽이 방화벽을 통과하도록 허용하려면 방화벽 정책에서 이 트래픽을 허용하는 애플리케이션 규칙을 만듭니다.

중요

애플리케이션 규칙을 사용해야 합니다. 네트워크 규칙은 작동하지 않습니다.

PAC(프록시 자동 구성) 파일을 사용하려면 프록시 자동 구성 사용을 선택합니다.

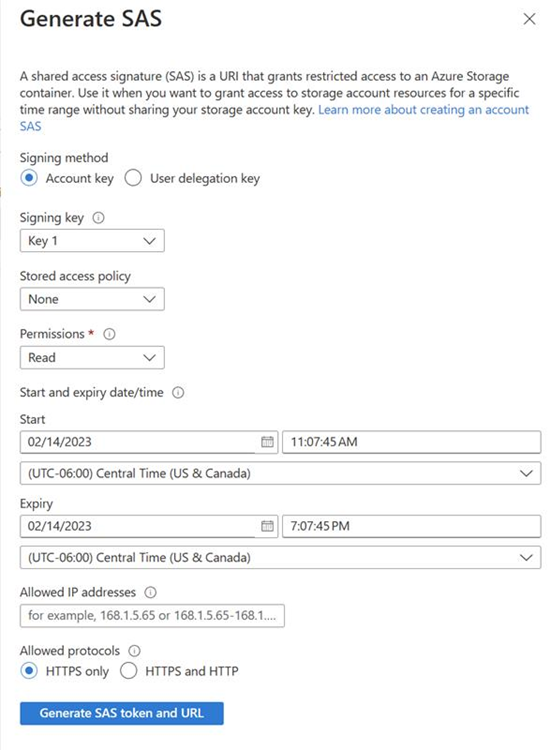

먼저, 스토리지 컨테이너를 만들어 컨테이너에 PAC 파일을 업로드합니다. 그런 다음 명시적 프록시 사용 페이지에서 SAS(공유 액세스 서명) URL을 구성합니다. PAC가 제공되는 포트를 구성한 다음 페이지 아래쪽에서 적용을 선택합니다.

방화벽이 파일을 다운로드할 수 있도록 SAS URL에는 읽기 권한이 있어야 합니다. PAC 파일을 변경한 경우 방화벽 명시적 프록시 사용 페이지에서 새 SAS URL을 생성하고 구성해야 합니다.

거버넌스 및 규정 준수

Azure Firewall 배포에서 명시적 프록시 설정을 일관되게 구성하려면 Azure Policy 정의를 사용할 수 있습니다. 명시적 프록시 구성을 제어하는 데 사용할 수 있는 정책은 다음과 같습니다.

- 방화벽 정책에 명시적 프록시 구성 적용: 모든 Azure Firewall 정책에 명시적 프록시 구성이 사용하도록 설정되어 있는지 확인합니다.

- 명시적 프록시를 사용할 때 PAC 파일 구성 사용: 명시적 프록시가 사용하도록 설정된 경우 PAC(프록시 자동 구성) 파일도 올바르게 구성되었는지 감사합니다.

이러한 정책 및 구현 방법에 대한 자세한 내용은 Azure Policy를 사용하여 Azure Firewall 배포를 보호하는 방법을 참조하세요.

다음 단계

- 명시적 프록시에 대한 자세한 내용은 명시적 프록시 무시: Azure Firewall을 사용하여 보안 강화를 참조하세요.

- Azure Firewall을 배포하는 방법을 알아보려면 Azure PowerShell을 사용하여 Azure Firewall 배포 및 구성을 참조하세요.