Azure Firewall 위협 인텔리전스 기반 필터링

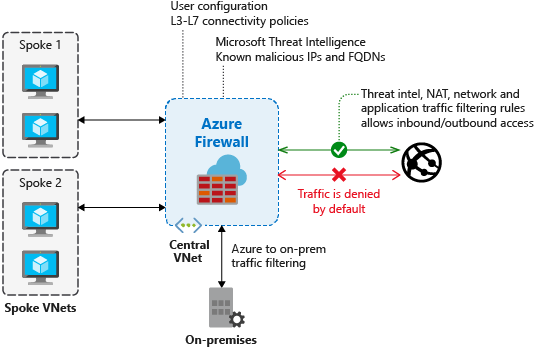

방화벽에 대한 위협 인텔리전스 기반 필터링을 사용하도록 설정하여 알려진 악성 IP 주소, FQDN 및 URL에서 들어오고 나가는 트래픽을 경고하고 거부할 수 있습니다. IP 주소, 도메인 및 URL은 Microsoft Cyber Security 팀을 비롯한 여러 원본을 포함하는 Microsoft 위협 인텔리전스 피드에서 제공됩니다. Intelligent Security Graph는 Microsoft 위협 인텔리전스를 강화하고 클라우드용 Microsoft Defender를 비롯한 여러 서비스를 사용합니다.

위협 인텔리전스 기반 필터링을 사용하도록 설정한 경우 방화벽은 NAT 규칙, 네트워크 규칙 또는 애플리케이션 규칙보다 먼저 관련 규칙을 처리합니다.

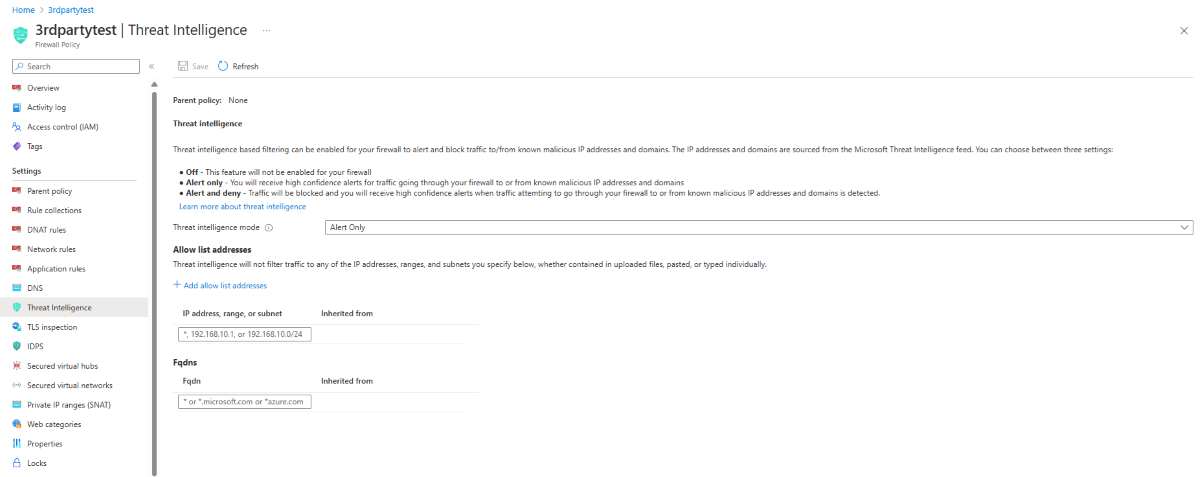

규칙이 트리거되면 경고만 로그하도록 선택하거나 경고 및 거부 모드를 선택할 수 있습니다.

기본적으로 위협 인텔리전스 기반 필터링은 경고 모드입니다. 해당 지역에서 포털 인터페이스를 사용할 수 있을 때까지 이 기능을 끄거나 모드를 변경할 수 없습니다.

위협 인텔리전스가 나열된 FQDN, IP 주소, 범위 또는 서브넷에 대한 트래픽을 필터링하지 않도록 허용 목록을 정의할 수 있습니다.

일괄 처리 작업의 경우 IP 주소, 범위 및 서브넷 목록이 포함된 CSV 파일을 업로드할 수 있습니다.

로그

다음 로그 발췌문에서는 트리거된 규칙을 보여줍니다.

{

"category": "AzureFirewallNetworkRule",

"time": "2018-04-16T23:45:04.8295030Z",

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupName}/PROVIDERS/MICROSOFT.NETWORK/AZUREFIREWALLS/{resourceName}",

"operationName": "AzureFirewallThreatIntelLog",

"properties": {

"msg": "HTTP request from 10.0.0.5:54074 to somemaliciousdomain.com:80. Action: Alert. ThreatIntel: Bot Networks"

}

}

테스팅

아웃바운드 테스트 - 아웃바운드 트래픽 경고는 환경이 손상되었음을 의미하므로 드물게 발생해야 합니다. 테스트 아웃바운드 경고가 작동하도록 돕기 위해 경고를 트리거하는 테스트 FQDN이 있습니다. 아웃바운드 테스트에

testmaliciousdomain.eastus.cloudapp.azure.com을 사용합니다.테스트를 준비하고 DNS 확인 실패를 방지하려면 다음 항목을 구성합니다.

- 테스트 컴퓨터의 호스트 파일에 더미 레코드를 추가합니다. 예를 들어, Windows를 실행하는 컴퓨터에서

1.2.3.4 testmaliciousdomain.eastus.cloudapp.azure.com을C:\Windows\System32\drivers\etc\hosts파일에 추가할 수 있습니다. - 테스트된 HTTP/S 요청이 네트워크 규칙이 아닌 애플리케이션 규칙을 사용하여 허용되는지 확인합니다.

- 테스트 컴퓨터의 호스트 파일에 더미 레코드를 추가합니다. 예를 들어, Windows를 실행하는 컴퓨터에서

수신 테스트 - 방화벽에 DNAT 규칙이 구성된 경우 수신 트래픽에 대한 경고를 볼 수 있습니다. 방화벽이 DNAT 규칙의 특정 원본만 허용하고 트래픽이 거부되는 경우에도 경고가 표시됩니다. Azure Firewall은 알려진 모든 포트 스캐너에 대해 경고하지 않습니다. 악의적인 작업에도 참여하는 것으로 알려진 스캐너에만 경고합니다.

다음 단계

- Azure Firewall의 위협 방지 살펴보기

- Azure Firewall Log Analytics 샘플을 참조하세요.

- Azure Firewall을 배포 및 구성하는 방법에 대해 알아봅니다.

- Microsoft Security 인텔리전스 보고서 검토

피드백

출시 예정: 2024년 내내 콘텐츠에 대한 피드백 메커니즘으로 GitHub 문제를 단계적으로 폐지하고 이를 새로운 피드백 시스템으로 바꿀 예정입니다. 자세한 내용은 다음을 참조하세요. https://aka.ms/ContentUserFeedback

다음에 대한 사용자 의견 제출 및 보기