Azure Portal을 사용하여 하이브리드 네트워크에서 Azure Firewall 배포 및 구성

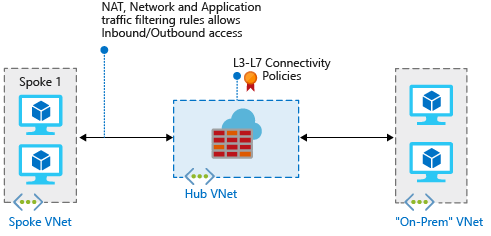

온-프레미스 네트워크를 Azure 가상 네트워크에 연결하여 하이브리드 네트워크를 만드는 경우 Azure 네트워크 리소스에 대한 액세스를 제어하는 기능은 전체 보안 계획의 중요한 부분입니다.

Azure Firewall을 사용하여 허용 및 거부된 네트워크 트래픽을 정의하는 규칙을 사용하여 하이브리드 네트워크에서 네트워크 액세스를 제어할 수 있습니다.

이 문서에서는 다음과 같은 세 개의 가상 네트워크를 만듭니다.

- VNet-Hub: 방화벽이 이 가상 네트워크에 있습니다.

- VNet-Spoke: 스포크 가상 네트워크는 Azure에 있는 워크로드를 나타냅니다.

- VNet-Onprem: 온-프레미스 가상 네트워크는 온-프레미스 네트워크를 나타냅니다. 실제 배포에서는 VPN(가상 사설망) 연결 또는 Azure ExpressRoute 연결을 사용하여 연결할 수 있습니다. 간단히 하기 위해 이 문서에서는 VPN 게이트웨이 연결을 사용하며 Azure에 있는 가상 네트워크가 온-프레미스 네트워크를 나타냅니다.

Azure PowerShell을 대신 사용하여 이 문서의 절차를 완료하려면 Azure PowerShell 사용하여 하이브리드 네트워크에서 Azure Firewall 배포 및 구성을 참조하세요.

참고 항목

이 문서에서는 클래식 Azure Firewall 규칙을 사용하여 방화벽을 관리합니다. 기본 방법은 Azure Firewall Manager 정책을 사용하는 것입니다. Azure Firewall Manager 정책을 사용하여 이 절차를 완료하려면 자습서: Azure Portal을 사용하여 하이브리드 네트워크에서 Azure Firewall과 정책 배포 및 구성을 참조하세요.

필수 조건

하이브리드 네트워크는 허브 및 스포크 아키텍처 모델을 사용하여 Azure 가상 네트워크와 온-프레미스 네트워크 간에 트래픽을 라우팅합니다. 허브 및 스포크 아키텍처에는 다음과 같은 요구 사항이 있습니다.

VNet-Hub를 VNet-Spoke에 피어링하는 경우 이 가상 네트워크의 게이트웨이 또는 Route Server 사용을 설정합니다. 허브 및 스포크 네트워크 아키텍처에서 스포크 가상 네트워크는 게이트웨이 전송을 통해 모든 스포크 가상 네트워크에서 VPN 게이트웨이를 배포하는 대신 허브에서 VPN 게이트웨이를 공유할 수 있습니다.

또한 게이트웨이에 연결된 가상 네트워크 또는 온-프레미스 네트워크에 대한 경로는 게이트웨이 전송을 통해 피어링된 가상 네트워크에 대한 라우팅 테이블에 자동으로 전파됩니다. 자세한 내용은 가상 네트워크 피어링을 위한 VPN 게이트웨이 전송 구성을 참조하세요.

VNet-Spoke를 VNet-Hub에 피어링하는 경우 원격 가상 네트워크의 게이트웨이 또는 Route Server 사용을 설정합니다. 원격 가상 네트워크의 게이트웨이 또는 Route Server 사용을 설정하고 원격 피어링에서 이 가상 네트워크의 게이트웨이 또는 Route Server 사용도 설정한 경우 스포크 가상 네트워크에서 원격 가상 네트워크의 게이트웨이를 사용하여 전송합니다.

허브 방화벽을 통해 스포크 서브넷 트래픽을 라우팅하려면 가상 네트워크 게이트웨이 경로 전파 옵션을 사용하지 않도록 설정된 방화벽을 가리키는 UDR(사용자 정의 경로)을 사용하면 됩니다. 이 옵션을 사용하지 않도록 설정하면 스포크 서브넷에 대한 경로 배포가 방지되므로 학습된 경로가 UDR과 충돌할 수 없습니다. 가상 네트워크 게이트웨이 경로 전파를 사용하도록 설정하려면 BGP(Border Gateway Protocol)를 통해 온-프레미스에서 게시된 경로를 재정의하도록 방화벽에 대한 특정 경로를 정의해야 합니다.

스포크 네트워크에 대한 다음 홉으로 방화벽 IP 주소를 가리키는 허브 게이트웨이 서브넷에서 UDR을 구성합니다. Azure Firewall 서브넷에서는 BGP로부터 경로를 학습하므로 UDR이 필요하지 않습니다.

이 문서의 뒷부분에 있는 경로 만들기 섹션에서는 이러한 경로를 만드는 방법을 보여줍니다.

Azure Firewall에 직접 인터넷 연결이 있어야 합니다. AzureFirewallSubnet 서브넷이 BGP를 통해 온-프레미스 네트워크에 대한 기본 경로를 학습하는 경우 직접 인터넷 연결을 유지하기 위해 Internet으로 설정된 NextHopType 값을 통해 0.0.0.0/0 UDR을 사용하여 재정의해야 합니다.

참고 항목

강제 터널링을 지원하도록 Azure Firewall을 구성할 수 있습니다. 자세한 내용은 Azure Firewall 강제 터널링을 참조하세요.

직접 피어링된 가상 네트워크 사이의 트래픽은 UDR이 기본 게이트웨이로 Azure Firewall을 가리키는 경우에도 직접 라우팅됩니다. 이 시나리오에서 서브넷 트래픽에 대한 서브넷을 방화벽으로 보내려면 UDR에 두 가지 서브넷에 명시적으로 지정된 대상 서브넷 네트워크 접두사가 포함되어 있어야 합니다.

Azure 구독이 없는 경우 시작하기 전에 체험 계정을 만듭니다.

방화벽 허브 가상 네트워크 만들기

먼저 리소스를 포함하는 리소스 그룹을 만듭니다.

- Azure Portal에 로그인합니다.

- Azure Portal 홈페이지에서 리소스 그룹>만들기를 선택합니다.

- 구독의 경우 사용자의 구독을 선택합니다.

- 리소스 그룹에 RG-fw-hybrid-test를 입력합니다.

- 지역에 대해 지역을 선택합니다. 나중에 만드는 모든 리소스는 동일한 지역에 있어야 합니다.

- 검토 + 생성를 선택합니다.

- 만들기를 선택합니다.

이제 가상 네트워크를 만듭니다.

참고 항목

AzureFirewallSubnet 서브넷의 크기는 /26입니다. 서브넷 크기에 대한 자세한 내용은 Azure Firewall FAQ를 참조하세요.

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 창에 가상 네트워크를 입력합니다.

- 가상 네트워크를 선택한 다음 만들기를 선택합니다.

- 리소스 그룹에서 RG-fw-hybrid-test를 선택합니다.

- 가상 네트워크 이름에 VNet-Hub를 입력합니다.

- 지역에 대해 이전에 사용한 지역을 선택합니다.

- 다음을 선택합니다.

- 보안 탭에서 다음을 선택합니다.

- IPv4 주소 공간에서 기본 주소를 삭제하고 10.5.0.0/16을 입력합니다.

- 서브넷 아래에서 기본 서브넷을 삭제합니다.

- 서브넷 추가를 선택합니다.

- 서브넷 추가 페이지의 서브넷 템플릿에서 Azure Firewall을 선택합니다.

- 추가를 선택합니다.

게이트웨이에 대한 두 번째 서브넷을 만듭니다.

- 서브넷 추가를 선택합니다.

- 서브넷 템플릿에서 가상 네트워크 게이트웨이를 선택합니다.

- 시작 주소에 기본값인 10.5.1.0를 적용합니다.

- 서브넷 크기에 기본값인 /27을 적용합니다.

- 추가를 선택합니다.

- 검토 + 만들기를 선택합니다.

- 만들기를 선택합니다.

스포크 가상 네트워크 만들기

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 창에 가상 네트워크를 입력합니다.

- 가상 네트워크를 선택한 다음 만들기를 선택합니다.

- 리소스 그룹에서 RG-fw-hybrid-test를 선택합니다.

- 이름에 VNet-Spoke를 입력합니다.

- 지역에 대해 이전에 사용한 지역을 선택합니다.

- 다음을 선택합니다.

- 보안 탭에서 다음을 선택합니다.

- IPv4 주소 공간에서 기본 주소를 삭제하고 10.6.0.0/16을 입력합니다.

- 서브넷 아래에서 기본 서브넷을 삭제합니다.

- 서브넷 추가를 선택합니다.

- 이름에 SN-Workload를 입력합니다.

- 시작 주소에 기본값인 10.6.0.0을 적용합니다.

- 서브넷 크기에 기본값인 /24를 적용합니다.

- 추가를 선택합니다.

- 검토 + 만들기를 선택합니다.

- 만들기를 선택합니다.

온-프레미스 가상 네트워크 만들기

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 창에 가상 네트워크를 입력합니다.

- 가상 네트워크를 선택한 다음 만들기를 선택합니다.

- 리소스 그룹에서 RG-fw-hybrid-test를 선택합니다.

- 이름에 VNet-Onprem을 입력합니다.

- 지역에 대해 이전에 사용한 지역을 선택합니다.

- 다음을 선택합니다.

- 보안 탭에서 다음을 선택합니다.

- IPv4 주소 공간에서 기본 주소를 삭제하고 192.168.0.0/16을 입력합니다.

- 서브넷 아래에서 기본 서브넷을 삭제합니다.

- 서브넷 추가를 선택합니다.

- 이름에 SN-Corp를 입력합니다.

- 시작 주소에 기본값인 192.168.0.0을 적용합니다.

- 서브넷 크기에 기본값인 /24를 적용합니다.

- 추가를 선택합니다.

이제 게이트웨이에 대한 두 번째 서브넷을 만듭니다.

- 서브넷 추가를 선택합니다.

- 서브넷 템플릿에서 가상 네트워크 게이트웨이를 선택합니다.

- 시작 주소에 기본값인 192.168.1.0을 적용합니다.

- 서브넷 크기에 기본값인 /27을 적용합니다.

- 추가를 선택합니다.

- 검토 + 만들기를 선택합니다.

- 만들기를 선택합니다.

방화벽 구성 및 배포

방화벽 허브의 가상 네트워크에 방화벽을 배포합니다.

Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

검색 상자에 방화벽을 입력합니다.

방화벽을 선택한 다음, 만들기를 선택합니다.

방화벽 만들기 페이지에서 다음 표를 사용하여 방화벽을 구성합니다.

설정 값 구독 구독을 선택합니다. 리소스 그룹 RG-fw-hybrid-test를 입력합니다. 이름 AzFW01을 입력합니다. 지역 이전에 사용한 지역을 선택합니다. 방화벽 SKU 표준을 선택합니다. 방화벽 관리 방화벽 규칙(클래식)을 사용하여 이 방화벽 관리를 선택합니다. 가상 네트워크 선택 기존 사용>VNet-Hub을 선택합니다. 공용 IP 주소 새로 추가>fw-pip를 선택합니다. 검토 + 만들기를 선택합니다.

요약을 검토한 다음, 만들기를 선택하여 방화벽을 만듭니다.

방화벽을 배포하는 데 몇 분 정도 걸립니다.

배포가 완료되면 RG-fw-hybrid-test 리소스 그룹으로 이동하여 AzFW01 방화벽을 선택합니다.

개인 IP 주소를 참고합니다. 나중에 기본 경로를 만들 때 사용합니다.

네트워크 규칙 구성

먼저 웹 트래픽을 허용하는 네트워크 규칙을 추가합니다.

- AzFW01 페이지에서 규칙(클래식)을 선택합니다.

- 네트워크 규칙 컬렉션 탭을 선택합니다.

- 네트워크 규칙 컬렉션 추가를 선택합니다.

- 이름에 RCNet01을 입력합니다.

- 우선 순위에 대해 100을 입력합니다.

- 규칙 컬렉션 작업에 대해 허용을 선택합니다.

- 규칙 IP 주소 아래에서 이름에 AllowWeb을 입력합니다.

- 프로토콜의 경우 TCP를 선택합니다.

- 원본 유형에 대해 IP 주소를 선택합니다.

- 원본에 192.168.0.0/24를 입력합니다.

- 대상 유형에 대해 IP 주소를 선택합니다.

- 대상 주소에 10.6.0.0/16을 입력합니다.

- 대상 포트에 80을 입력합니다.

이제 RDP 트래픽을 허용하는 규칙을 추가합니다. 두 번째 규칙 행에서 다음 정보를 입력합니다.

- 이름에 AllowRDP를 입력합니다.

- 프로토콜의 경우 TCP를 선택합니다.

- 원본 유형에 대해 IP 주소를 선택합니다.

- 원본에 192.168.0.0/24를 입력합니다.

- 대상 유형에 대해 IP 주소를 선택합니다.

- 대상 주소에 10.6.0.0/16을 입력합니다.

- 대상 포트에 대해 3389를 입력합니다.

- 추가를 선택합니다.

VPN 게이트웨이 만들기 및 연결

허브 및 온-프레미스 가상 네트워크는 VPN Gateway를 통해 연결됩니다.

허브 가상 네트워크에 대한 VPN Gateway 만들기

허브 가상 네트워크에 대한 VPN Gateway를 만듭니다. 네트워크 간 구성에는 경로 기반 VPN 유형이 필요합니다. VPN 게이트웨이 만들기는 선택하는 SKU에 따라 45분 이상이 걸릴 수 있습니다.

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 상자에 가상 네트워크 게이트웨이를 입력합니다.

- 가상 네트워크 게이트웨이를 선택한 다음 만들기를 선택합니다.

- 이름에 GW-hub를 입력합니다.

- 지역에 대해 이전에 사용한 것과 동일한 지역을 선택합니다.

- 게이트웨이 유형에 대해 VPN을 선택합니다.

- VPN 종류에 대해 경로 기반을 선택합니다.

- SKU에 대해 기본을 선택합니다.

- 가상 네트워크에서 VNet-Hub를 선택합니다.

- 공용 IP 주소에서 새로 만들기를 선택하고, 이름으로 VNet-Hub-GW-pip를 입력합니다.

- 활성-활성 모드 사용에 사용 안 함을 선택합니다.

- 나머지 항목에 대해 기본값을 적용한 다음, 검토 + 만들기를 선택합니다.

- 구성을 검토한 후 만들기를 선택합니다.

온-프레미스 가상 네트워크에 대한 VPN Gateway 만들기

온-프레미스 가상 네트워크에 대한 VPN Gateway를 만듭니다. 네트워크 간 구성에는 경로 기반 VPN 유형이 필요합니다. VPN 게이트웨이 만들기는 선택하는 SKU에 따라 45분 이상이 걸릴 수 있습니다.

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 상자에 가상 네트워크 게이트웨이를 입력합니다.

- 가상 네트워크 게이트웨이를 선택한 다음 만들기를 선택합니다.

- 이름에 GW-Onprem을 입력합니다.

- 지역에 대해 이전에 사용한 것과 동일한 지역을 선택합니다.

- 게이트웨이 유형에 대해 VPN을 선택합니다.

- VPN 종류에 대해 경로 기반을 선택합니다.

- SKU에 대해 기본을 선택합니다.

- 가상 네트워크에 대해 VNet-Onprem을 선택합니다.

- 공용 IP 주소에 대해 새로 만들기를 선택하고, 이름으로 VNet-Onprem-GW-pip를 입력합니다.

- 활성-활성 모드 사용에 사용 안 함을 선택합니다.

- 나머지 항목에 대해 기본값을 적용한 다음, 검토 + 만들기를 선택합니다.

- 구성을 검토한 후 만들기를 선택합니다.

VPN 연결 만들기

이제 허브와 온-프레미스 게이트웨이 간에 VPN 연결을 만들 수 있습니다.

다음 단계에서는 허브 가상 네트워크에서 온-프레미스 가상 네트워크로의 연결을 만듭니다. 예제에서는 공유 키를 보여 주지만 공유 키에 고유한 값을 사용할 수 있습니다. 중요한 점은 두 연결에서 모두 공유 키가 일치해야 한다는 것입니다. 연결 만들기는 완료하는 데 꽤 오래 걸릴 수 있습니다.

- RG-fw-hybrid-test 리소스 그룹을 열고, GW-hub 게이트웨이를 선택합니다.

- 왼쪽 열에서 연결을 선택합니다.

- 추가를 선택합니다.

- 연결 이름에 Hub-to-Onprem을 입력합니다.

- 연결 형식에서 VNet 간을 선택합니다.

- 다음을 선택합니다.

- 첫 번째 가상 네트워크 게이트웨이에서 GW-hub를 선택합니다.

- 두 번째 가상 네트워크 게이트웨이에서 GW-Onprem을 선택합니다.

- 공유 키(PSK)에 AzureA1b2C3을 입력합니다.

- 검토 + 생성를 선택합니다.

- 만들기를 선택합니다.

온-프레미스와 허브 간에 가상 네트워크 연결을 만듭니다. 다음 단계는 VNet-Onprem에서 VNet-Hub로의 연결을 만드는 것을 제외하고 이전 단계와 비슷합니다. 공유된 키가 일치하는지 확인합니다. 몇 분 후 연결이 설정됩니다.

- RG-fw-hybrid-test 리소스 그룹을 열고 GW-Onprem 게이트웨이를 선택합니다.

- 왼쪽 열에서 연결을 선택합니다.

- 추가를 선택합니다.

- 연결 이름에 Onprem-to-Hub를 입력합니다.

- 연결 형식에서 VNet 간을 선택합니다.

- 다음: 설정을 선택합니다.

- 첫 번째 가상 네트워크 게이트웨이에서 GW-Onprem을 선택합니다.

- 두 번째 가상 네트워크 게이트웨이에서 GW-hub를 선택합니다.

- 공유 키(PSK)에 AzureA1b2C3을 입력합니다.

- 검토 + 생성를 선택합니다.

- 만들기를 선택합니다.

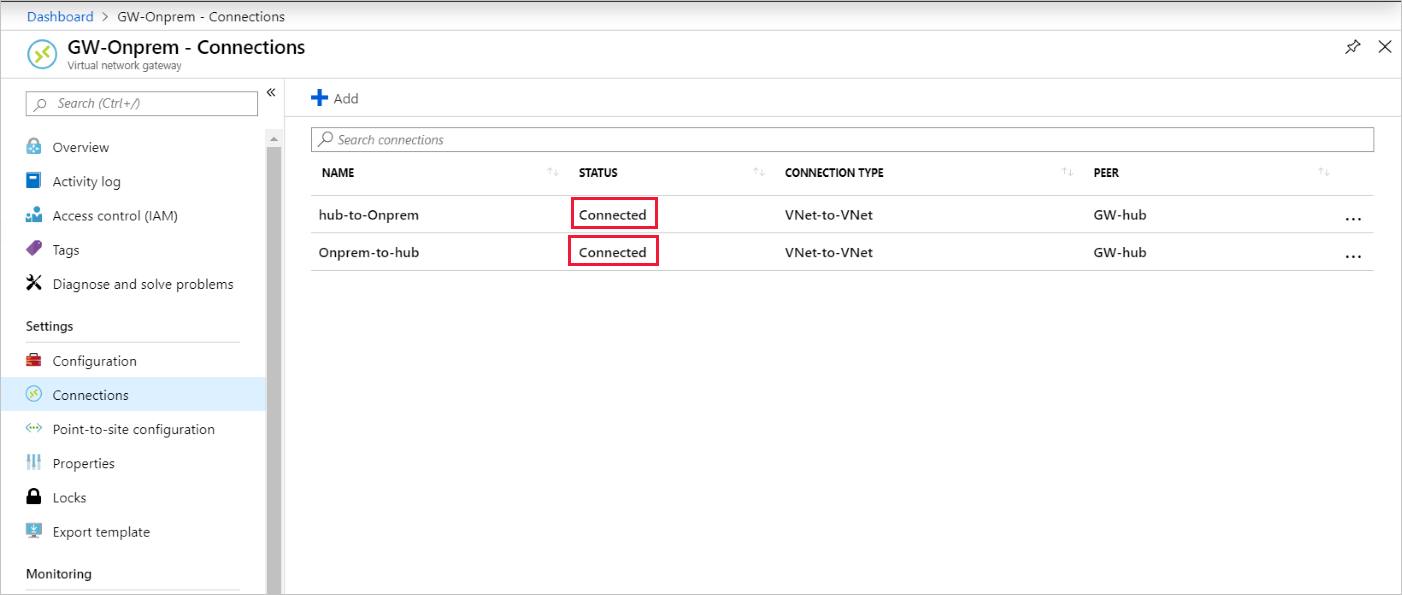

연결 확인

약 5분 후에 두 연결의 상태가 연결됨이 됩니다.

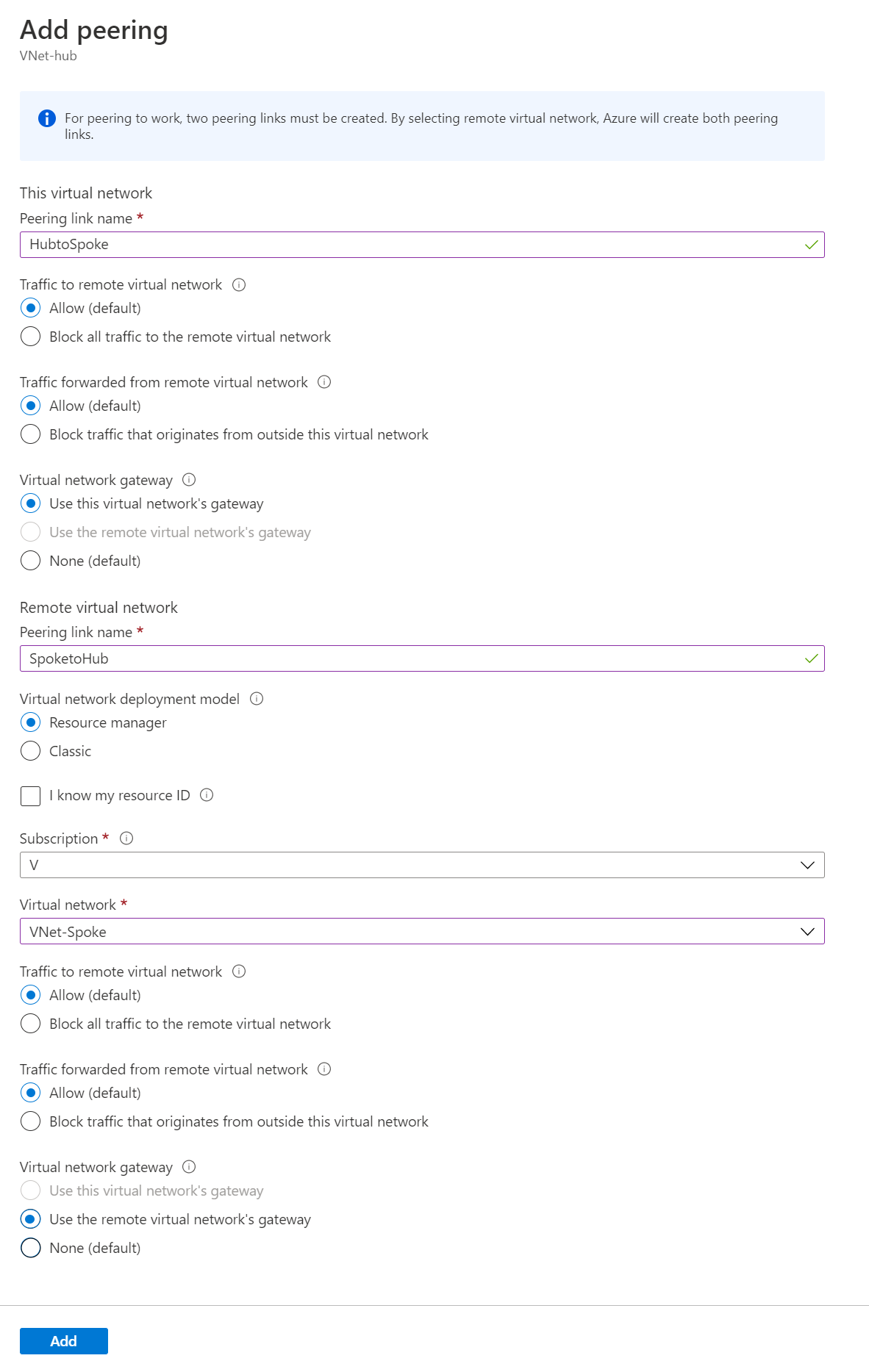

허브 및 스포크 가상 네트워크 피어링

이제 허브 및 스포크 가상 네트워크를 피어링합니다.

RG-fw-hybrid-test 리소스 그룹을 열고, VNet-Hub 가상 네트워크를 선택합니다.

왼쪽 열에서 피어링을 선택합니다.

추가를 선택합니다.

이 가상 네트워크에서 다음을 확인할 수 있습니다.

설정 이름 설정 피어링 링크 이름 HubtoSpoke를 입력합니다. 원격 가상 네트워크로의 트래픽 수락을 선택합니다. 원격 가상 네트워크에서 전달된 트래픽 수락을 선택합니다. 가상 네트워크 게이트웨이 이 가상 네트워크의 게이트웨이 사용을 선택합니다. 원격 가상 네트워크에서 다음을 확인할 수 있습니다.

설정 이름 값 피어링 링크 이름 SpoketoHub를 입력합니다. 가상 네트워크 배포 모델 리소스 관리자를 선택합니다. 구독 구독을 선택합니다. 가상 네트워크 VNet-Spoke를 선택합니다. 원격 가상 네트워크로의 트래픽 수락을 선택합니다. 원격 가상 네트워크에서 전달된 트래픽 수락을 선택합니다. 가상 네트워크 게이트웨이 원격 가상 네트워크의 게이트웨이 사용을 선택합니다. 추가를 선택합니다.

다음 스크린샷은 허브 및 스포크 가상 네트워크를 피어링할 때 사용할 설정을 보여 줍니다.

경로 만들기

다음 단계에서는 아래 경로를 만듭니다.

- 허브 게이트웨이 서브넷에서 방화벽 IP 주소를 통해 스포크 서브넷으로 가는 경로

- 방화벽 IP 주소를 통해 스포크 서브넷으로부터의 기본 경로

경로를 만들려면

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 상자에 경로 테이블을 입력합니다.

- 경로 테이블을 선택하고 만들기를 선택합니다.

- 리소스 그룹에서 RG-fw-hybrid-test를 선택합니다.

- 지역의 경우 전에 사용한 것과 동일한 위치를 선택합니다.

- 이름에 UDR-Hub-Spoke를 입력합니다.

- 검토 + 생성를 선택합니다.

- 만들기를 선택합니다.

- 경로 테이블이 만들어지면 해당 테이블을 선택하여 경로 테이블 페이지를 엽니다.

- 왼쪽 열에서 경로를 선택합니다.

- 추가를 선택합니다.

- 경로 이름에 ToSpoke를 입력합니다.

- 대상 유형에 대해 IP 주소를 선택합니다.

- 대상 IP 주소/CIDR 범위에 10.6.0.0/16을 입력합니다.

- 다음 홉 형식에 대해 가상 어플라이언스를 선택합니다.

- 다음 홉 주소에 앞에서 적어둔 방화벽의 개인 IP 주소를 입력합니다.

- 추가를 선택합니다.

이제 경로를 서브넷에 연결합니다.

- UDR-Hub-Spoke - 경로 페이지에서 서브넷을 선택합니다.

- 연결을 선택합니다.

- 가상 네트워크 아래에서 VNet-Hub를 선택합니다.

- 서브넷 아래에서 GatewaySubnet을 선택합니다.

- 확인을 선택합니다.

스포크 서브넷에서 기본 경로를 만듭니다.

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 검색 상자에 경로 테이블을 입력합니다.

- 경로 테이블을 선택하고 만들기를 선택합니다.

- 리소스 그룹에서 RG-fw-hybrid-test를 선택합니다.

- 지역의 경우 전에 사용한 것과 동일한 위치를 선택합니다.

- 이름에 UDR-DG를 입력합니다.

- 게이트웨이 경로 전파에 대해 아니요를 선택합니다.

- 검토 + 생성를 선택합니다.

- 만들기를 선택합니다.

- 경로 테이블이 만들어지면 해당 테이블을 선택하여 경로 테이블 페이지를 엽니다.

- 왼쪽 열에서 경로를 선택합니다.

- 추가를 선택합니다.

- 경로 이름에 ToHub를 입력합니다.

- 대상 유형에 대해 IP 주소를 선택합니다.

- 대상 IP 주소/CIDR 범위에 0.0.0.0/0을 입력합니다.

- 다음 홉 형식에 대해 가상 어플라이언스를 선택합니다.

- 다음 홉 주소에 앞에서 적어둔 방화벽의 개인 IP 주소를 입력합니다.

- 추가를 선택합니다.

경로를 서브넷에 연결합니다.

- UDR-DG - 경로 페이지에서 서브넷을 선택합니다.

- 연결을 선택합니다.

- 가상 네트워크 아래에서 VNet-Spoke를 선택합니다.

- 서브넷 아래에서 SN-Workload를 선택합니다.

- 확인을 선택합니다.

가상 머신 만들기

스포크 워크로드 및 온-프레미스 가상 머신을 만들어 적절한 서브넷에 배치합니다.

워크로드 가상 머신 만들기

IIS(인터넷 정보 서비스)를 실행하고 공용 IP 주소가 없는 스포크 가상 네트워크에서 가상 머신을 만듭니다.

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 인기 Marketplace 제품에서 Windows Server 2019 Datacenter를 선택합니다.

- 가상 머신에 대해 다음 값을 입력합니다.

- 리소스 그룹: RG-fw-hybrid-test를 선택합니다.

- 가상 머신 이름: VM-Spoke-01을 입력합니다.

- 지역: 이전에 사용한 것과 동일한 지역을 선택합니다.

- 사용자 이름: 사용자 이름을 입력합니다.

- 암호: 암호를 입력합니다.

- 공용 인바운드 포트에서 선택한 포트 허용을 선택한 다음, HTTP(80) 및 RDP(3389)를 선택합니다.

- 완료되면 다음: 디스크를 선택합니다.

- 기본값을 적용하고 다음: 네트워킹을 선택합니다.

- 가상 네트워크에 대해 VNet-Spoke를 선택합니다. 서브넷은 SN-Workload입니다.

- 공용 IP에 대해 없음을 선택합니다.

- 다음: 관리를 선택합니다.

- 다음: 모니터링을 선택합니다.

- 부트 진단에 대해 사용 안 함을 선택합니다.

- 검토 + 만들기를 선택하고, 요약 페이지에서 설정을 검토한 다음, 만들기를 선택합니다.

IIS 설치

Azure Portal에서 Azure Cloud Shell을 열고, PowerShell로 설정되어 있는지 확인합니다.

다음 명령을 실행하여 가상 머신에 IIS를 설치하고 필요한 경우 위치를 변경합니다.

Set-AzVMExtension ` -ResourceGroupName RG-fw-hybrid-test ` -ExtensionName IIS ` -VMName VM-Spoke-01 ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location EastUS

온-프레미스 가상 머신 만들기

공용 IP 주소에 대한 원격 액세스를 통해 연결하는 데 사용하는 가상 머신을 만듭니다. 여기에서 방화벽을 통해 스포크 서버에 연결할 수 있습니다.

- Azure Portal 홈페이지에서 리소스 만들기를 선택합니다.

- 인기 아래에서 Windows Server 2019 Datacenter를 선택합니다.

- 가상 머신에 대해 다음 값을 입력합니다.

- 리소스 그룹: 기존을 선택한 다음, RG-fw-hybrid-test를 선택합니다.

- 가상 머신 이름: VM-Onprem을 입력합니다.

- 지역: 이전에 사용한 것과 동일한 지역을 선택합니다.

- 사용자 이름: 사용자 이름을 입력합니다.

- 암호: 사용자 암호를 입력합니다.

- 공용 인바운드 포트에 대해 선택한 포트 허용을 선택한 다음, RDP(3389)를 선택합니다.

- 완료되면 다음: 디스크를 선택합니다.

- 기본값을 적용하고 다음: 네트워킹을 선택합니다.

- 가상 네트워크에 대해 VNet-Onprem을 선택합니다. 서브넷은 SN-Corp입니다.

- 다음: 관리를 선택합니다.

- 다음: 모니터링을 선택합니다.

- 부트 진단에 대해 사용 안 함을 선택합니다.

- 검토 + 만들기를 선택하고, 요약 페이지에서 설정을 검토한 다음, 만들기를 선택합니다.

참고 항목

Azure는 공용 IP 주소가 할당되지 않았거나 내부 기본 Azure Load Balancer의 백 엔드 풀에 있는 VM에 대한 기본 아웃바운드 액세스 IP를 제공합니다. 기본 아웃바운드 액세스 IP 메커니즘은 구성할 수 없는 아웃바운드 IP 주소를 제공합니다.

다음 이벤트 중 하나가 발생하면 기본 아웃바운드 액세스 IP가 사용하지 않도록 설정됩니다.

- 공용 IP 주소가 VM에 할당됩니다.

- VM은 아웃바운드 규칙 유무에 관계없이 표준 Load Balancer의 백 엔드 풀에 배치됩니다.

- Azure NAT Gateway 리소스는 VM의 서브넷에 할당됩니다.

유연한 오케스트레이션 모드에서 가상 머신 확장 집합을 사용하여 만드는 VM에는 기본 아웃바운드 액세스 권한이 없습니다.

Azure의 아웃바운드 연결에 대한 자세한 내용은 Azure의 기본 아웃바운드 액세스 및 아웃바운드 연결에 SNAT(원본 네트워크 주소 변환) 사용을 참조하세요.

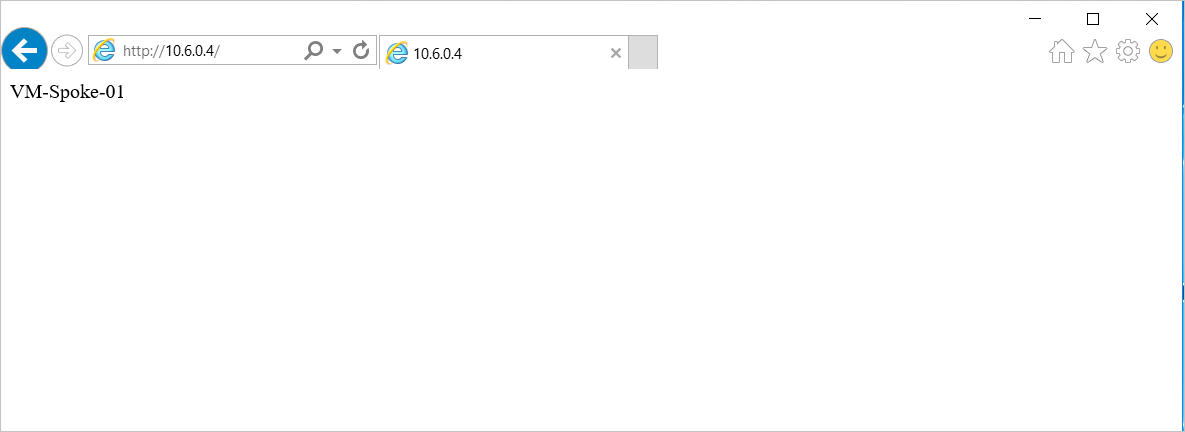

방화벽 테스트

VM-spoke-01 가상 머신의 개인 IP 주소를 기록해 둡니다.

Azure Portal에서 VM-Onprem 가상 머신에 연결합니다.

VM-Onprem에서 웹 브라우저를 열고

http://<VM-Spoke-01 private IP>로 이동합니다.VM-Spoke-01 웹 페이지가 열립니다.

VM-Onprem 가상 머신에서 개인 IP 주소의 VM-Spoke-01에 대한 원격 액세스 연결을 엽니다.

연결이 성공하고 로그인할 수 있습니다.

이제 방화벽 규칙이 작동하는지 확인했으므로 다음을 수행할 수 있습니다.

- 스포크 가상 네트워크에서 웹 서버를 탐색합니다.

- RDP를 사용하여 스포크 가상 네트워크에 있는 서버에 연결할 수 있습니다.

다음으로 방화벽 규칙이 예상대로 작동하는지 확인하기 위해 방화벽 네트워크 규칙 컬렉션의 동작을 거부로 변경합니다.

- AzFW01 방화벽을 선택합니다.

- 규칙(클래식)을 선택합니다.

- 네트워크 규칙 컬렉션 탭, RCNet01 규칙 컬렉션을 차례로 선택합니다.

- 작업에 대해 거부를 선택합니다.

- 저장을 선택합니다.

기존 원격 액세스 연결을 닫습니다. 테스트를 다시 실행하여 변경된 규칙을 테스트합니다. 이번에는 모두 실패해야 합니다.

리소스 정리

추가 테스트를 위해 방화벽 리소스를 유지할 수 있습니다. 더 이상 필요하지 않은 경우 RG-fw-hybrid-test 리소스 그룹을 삭제하여 모든 방화벽 관련 리소스를 삭제합니다.