Azure Portal을 사용하여 Azure Front Door 사용자 지정 도메인에서 HTTPS 구성

Azure Front Door를 사용하면 사용자 지정 도메인을 사용할 때 기본적으로 애플리케이션에 대한 보안 TLS(전송 계층 보안) 제공이 가능합니다. 사용자 지정 도메인이 HTTPS에서 작동하는 방식을 포함하여 사용자 지정 도메인에 대한 자세한 내용은 Azure Front Door의 도메인을 참조하세요.

Azure Front Door는 Azure 관리형 인증서와 고객 관리형 인증서를 지원합니다. 이 문서에서는 Azure Front Door 사용자 지정 도메인에 대해 두 가지 유형의 인증서를 구성하는 방법을 알아봅니다.

필수 조건

- 사용자 지정 도메인에 대해 HTTPS를 구성하려면 먼저 Azure Front Door 프로필을 만들어야 합니다. 자세한 내용은 Azure Front Door 프로필 만들기를 참조하세요.

- 사용자 지정 도메인이 없으면 먼저 도메인 공급자를 통해 구매해야 합니다. 예를 들어 사용자 지정 도메인 이름 구매를 참조하세요.

- Azure를 사용하여 DNS 도메인을 호스트하는 경우 도메인 공급자의 DNS(Domain Name System)를 Azure DNS에 위임해야 합니다. 자세한 내용은 Azure DNS에 도메인 위임을 참조하세요. 그렇지 않으면 도메인 공급자를 사용하여 DNS 도메인을 처리하는 경우 DNS TXT 레코드를 입력하여 도메인의 유효성을 수동으로 확인해야 합니다.

비 Azure 사전 유효성 검사된 도메인에 대한 Azure Front Door 관리 인증서

자체 도메인이 있고 해당 도메인이 아직 Azure Front Door에 대한 도메인을 사전 유효성 검사하는 다른 Azure 서비스와 연결되어 있지 않은 경우 다음 단계를 따릅니다.

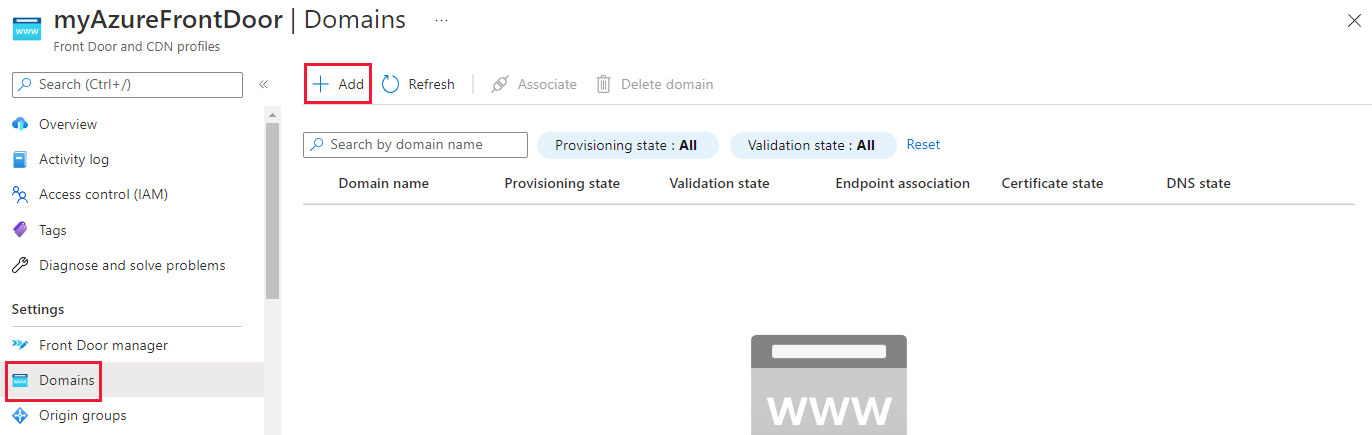

설정에서 Azure Front Door 프로필에 대한 도메인을 선택합니다. 그런 다음 + 추가를 선택하여 새 도메인을 추가합니다.

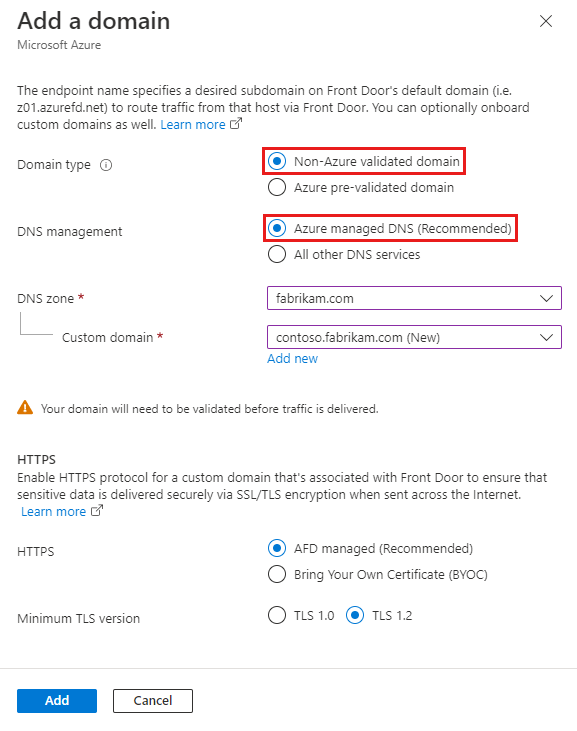

도메인 추가 창에서 다음 정보를 입력하거나 선택합니다. 그런 다음 추가를 선택하여 사용자 지정 도메인을 온보딩합니다.

설정 값 도메인 유형 비 Azure 사전 유효성 검사 도메인을 선택합니다. DNS 관리 Azure 관리형 DNS(권장)를 선택합니다. DNS 영역 사용자 지정 도메인을 호스팅하는 Azure DNS 영역을 선택합니다. 사용자 지정 도메인 기존 도메인을 선택하거나 새 도메인을 추가합니다. HTTPS AFD 관리형(권장)을 선택합니다. 사용자 지정 도메인을 사용하도록 설정하는 단계에 따라 사용자 지정 도메인의 유효성을 검사하고 엔드포인트에 연결합니다.

사용자 지정 도메인이 엔드포인트와 성공적으로 연결되면 Azure Front Door에서 인증서를 생성하고 배포합니다. 이 프로세스를 완료하는 데 몇 분에서 한 시간 정도 걸릴 수 있습니다.

Azure의 사전 유효성이 검사된 도메인에 대한 Azure 관리 인증서

자체 도메인이 있고 해당 도메인이 Azure Front Door에 대한 도메인을 사전 유효성 검사하는 다른 Azure 서비스와 연결된 경우 다음 단계를 따릅니다.

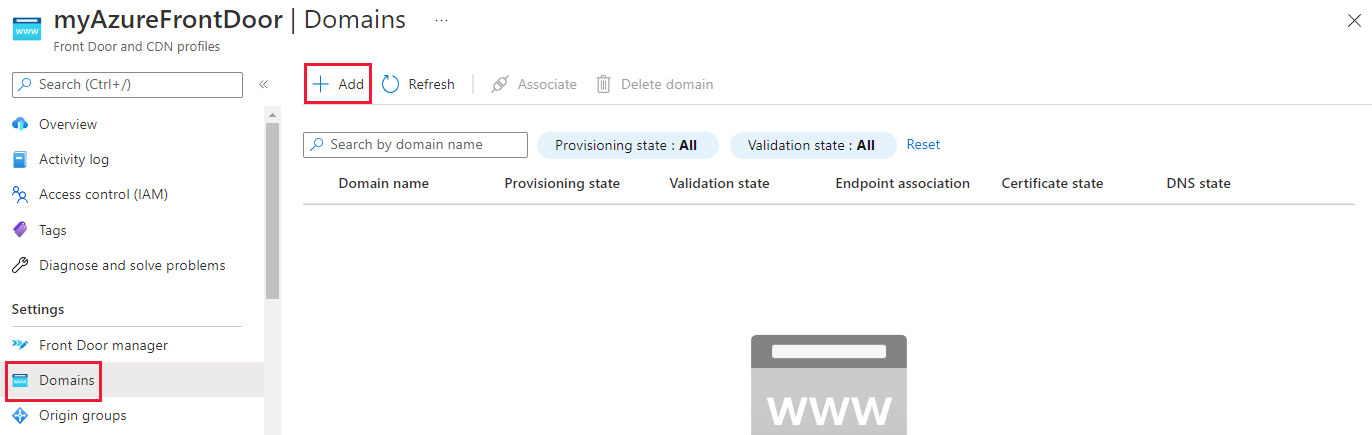

설정에서 Azure Front Door 프로필에 대한 도메인을 선택합니다. 그런 다음 + 추가를 선택하여 새 도메인을 추가합니다.

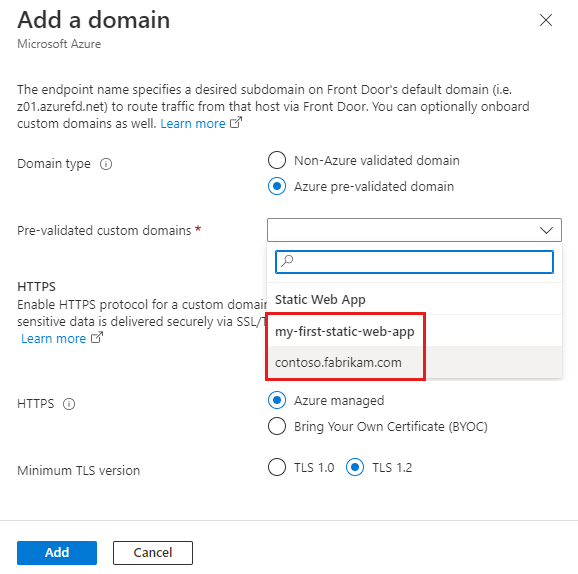

도메인 추가 창에서 다음 정보를 입력하거나 선택합니다. 그런 다음 추가를 선택하여 사용자 지정 도메인을 온보딩합니다.

설정 값 도메인 유형 Azure 사전 유효성 검사 도메인을 선택합니다. 미리 유효성이 검사된 사용자 지정 도메인 Azure 서비스 드롭다운 목록에서 사용자 지정 도메인 이름을 선택합니다. HTTPS Azure 관리을 선택합니다. 사용자 지정 도메인을 사용하도록 설정하는 단계에 따라 사용자 지정 도메인의 유효성을 검사하고 엔드포인트에 연결합니다.

사용자 지정 도메인이 엔드포인트와 성공적으로 연결되면 Azure Front Door 관리 인증서가 Azure Front Door에 배포됩니다. 이 프로세스를 완료하는 데 몇 분에서 한 시간 정도 걸릴 수 있습니다.

사용자 고유의 인증서 사용

사용자 고유의 TLS 인증서를 사용하도록 선택할 수도 있습니다. TLS 인증서는 특정 요구 사항을 충족해야 합니다. 자세한 내용은 인증서 요구 사항을 참조하세요.

Key Vault 및 인증서 준비

Azure Front Door TLS 인증서를 저장하는 별도의 Azure Key Vault 인스턴스를 만듭니다. 자세한 내용은 Key Vault 인스턴스 만들기를 참조하세요. 인증서가 이미 있는 경우 새 Key Vault 인스턴스에 업로드할 수 있습니다. 그렇지 않으면 CA(인증 기관) 파트너 중 하나에서 Key Vault를 통해 새 인증서를 만들 수 있습니다.

현재 Key Vault에 액세스하기 위해 Azure Front Door를 인증하는 방법에는 두 가지가 있습니다.

- 관리 ID: Azure Front Door는 관리 ID를 사용하여 Key Vault에 인증합니다. 이 방법은 더 안전하며 자격 증명을 관리할 필요가 없기 때문에 권장됩니다. 자세한 내용은 Azure Front Door에서 관리 ID 사용을 참조 하세요. 이 방법을 사용하는 경우 배포할 Azure Front Door에 대한 인증서 선택으로 건너뜁니다.

- 앱 등록: Azure Front Door는 앱 등록을 사용하여 Key Vault에 인증합니다. 이 메서드는 더 이상 사용되지 않으며 나중에 사용 중지될 예정입니다. 자세한 내용은 Azure Front Door에서 앱 등록 사용을 참조 하세요.

Warning

*Azure Front Door는 현재 동일한 구독의 Key Vault만 지원합니다. 다른 구독에서 Key Vault를 선택하면 오류가 발생합니다.

- Azure Front Door는 타원 곡선 암호화 알고리즘이 포함된 인증서를 지원하지 않습니다. 또한, 인증서에는 리프 및 중간 인증서가 있는 전체 인증서 체인이 있어야 합니다. 루트 CA는 Microsoft Trusted CA 목록에도 포함되어야 합니다.

Azure Front Door 등록

Microsoft Graph PowerShell 또는 Azure CLI를 사용하여 Microsoft Entra ID에 Azure Front Door의 서비스 주체를 앱으로 등록합니다.

참고 항목

- 이 작업을 수행하려면 Microsoft Entra ID에 사용자 액세스 관리자 권한이 있어야 합니다. 등록은 Microsoft Entra 테넌트당 한 번만 수행하면 됩니다.

- 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8 및 d4631ece-daab-479b-be77-ccb713491fc0의 애플리케이션 ID는 모든 Azure 테넌트 및 구독에서 Azure Front Door 표준 및 프리미엄에 대해 Azure에서 미리 정의됩니다. Azure Front Door(클래식)에는 다른 애플리케이션 ID가 있습니다.

필요한 경우 로컬 머신의 PowerShell에 Microsoft Graph PowerShell을 설치합니다.

PowerShell을 사용하여 다음 명령을 실행합니다.

Azure 퍼블릭 클라우드:

New-MgServicePrincipal -AppId '205478c0-bd83-4e1b-a9d6-db63a3e1e1c8'Azure Government 클라우드:

New-MgServicePrincipal -AppId 'd4631ece-daab-479b-be77-ccb713491fc0'

키 자격 증명 모음에 Azure Front Door 액세스 권한 부여

Azure Front Door용으로 특별히 만든 새 Key Vault 계정의 인증서에 액세스할 수 있는 Azure Front Door 권한을 부여합니다. Azure Front Door가 인증서를 검색하려면 인증서와 비밀에 GET 권한을 부여하기만 하면 됩니다.

Key Vault 계정에서 액세스 정책을 선택합니다.

새로 추가 또는 만들기를 선택하여 새 액세스 정책을 만듭니다.

비밀 권한에서 가져오기를 선택하여 Azure Front Door가 인증서를 검색할 수 있도록 허용합니다.

인증서 권한에서 가져오기를 선택하여 Azure Front Door가 인증서를 검색할 수 있도록 허용합니다.

보안 주체 선택에서 205478c0-bd83-4e1b-a9d6-db63a3e1e1c8을 검색하고, Microsoft.AzureFrontDoor-Cdn을 선택합니다. 다음을 선택합니다.

애플리케이션에서 다음을 선택합니다.

검토 + 만들기에서 만들기를 선택합니다.

참고 항목

Key Vault가 네트워크 액세스 제한으로 보호되는 경우 신뢰할 수 있는 Microsoft 서비스에서 Key Vault에 액세스할 수 있도록 허용해야 합니다.

이제 Azure Front Door에서 이 Key Vault와 여기에 포함된 인증서에 액세스할 수 있습니다.

배포할 Azure Front Door 인증서 선택

포털에서 Azure Front Door Standard/Premium으로 돌아갑니다.

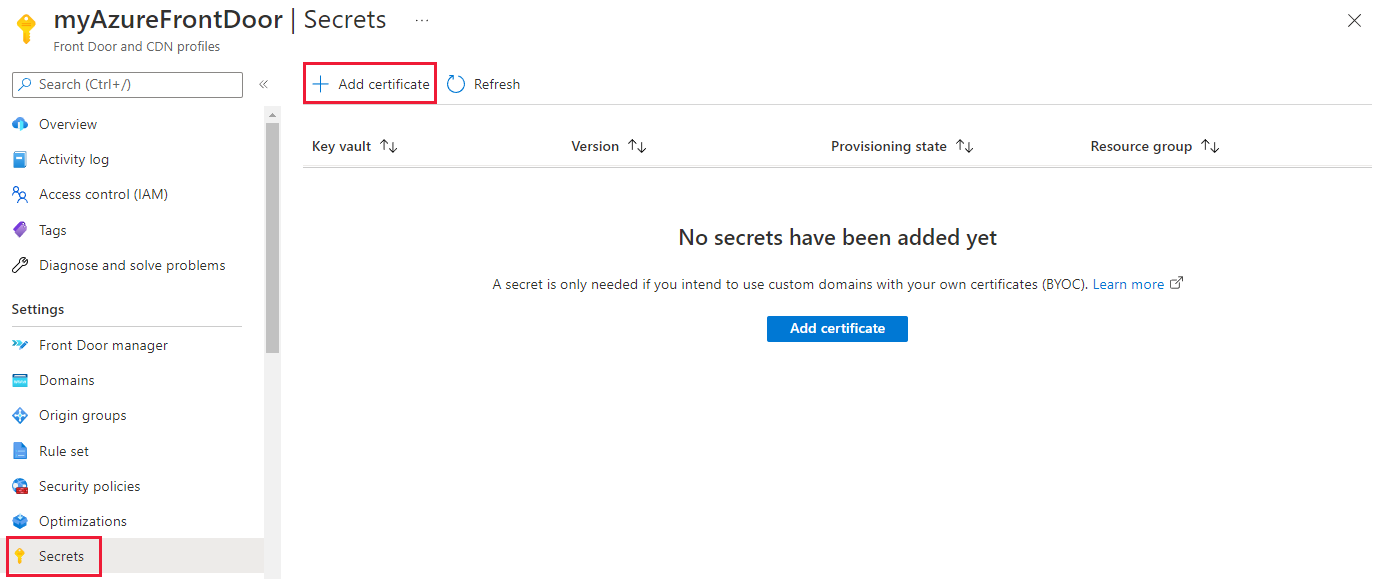

설정에서 비밀로 이동하여 + 인증서 추가를 선택합니다.

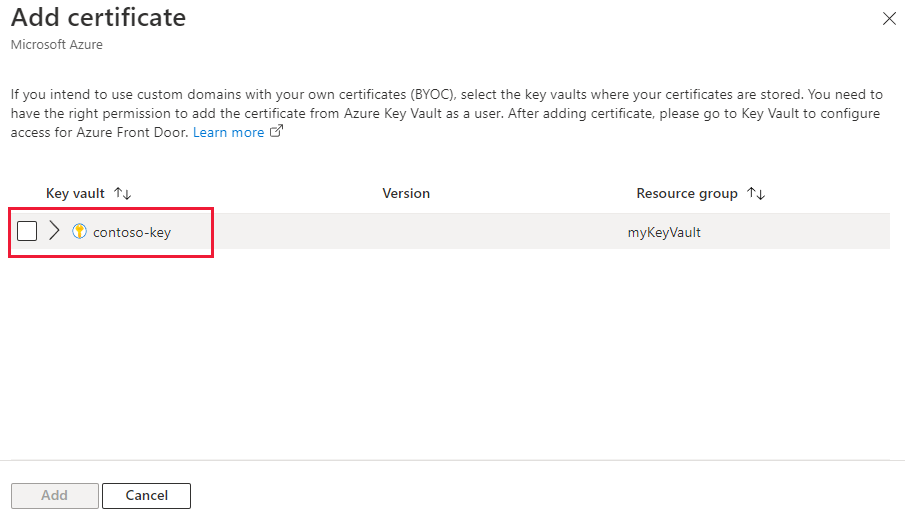

인증서 추가 창에서 Azure Front Door Standard/Premium에 추가하려는 인증서의 확인란을 선택합니다.

인증서를 선택할 때 인증서 버전을 선택해야 합니다. 최신을 선택하면 Azure Front Door는 인증서가 회전(갱신)될 때마다 자동으로 업데이트됩니다. 인증서 회전을 직접 관리하려는 경우 특정 인증서 버전을 선택할 수도 있습니다.

버전 선택을 최신으로 두고 추가를 선택합니다.

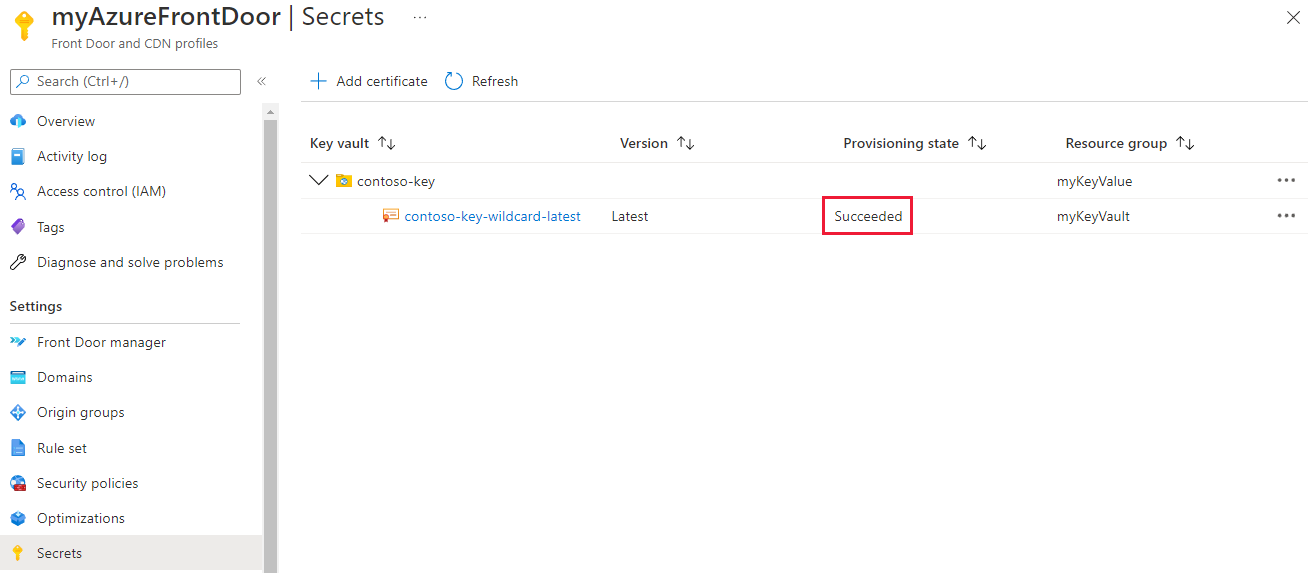

인증서가 프로비저닝되면 새 사용자 지정 도메인을 추가할 때 사용할 수 있습니다.

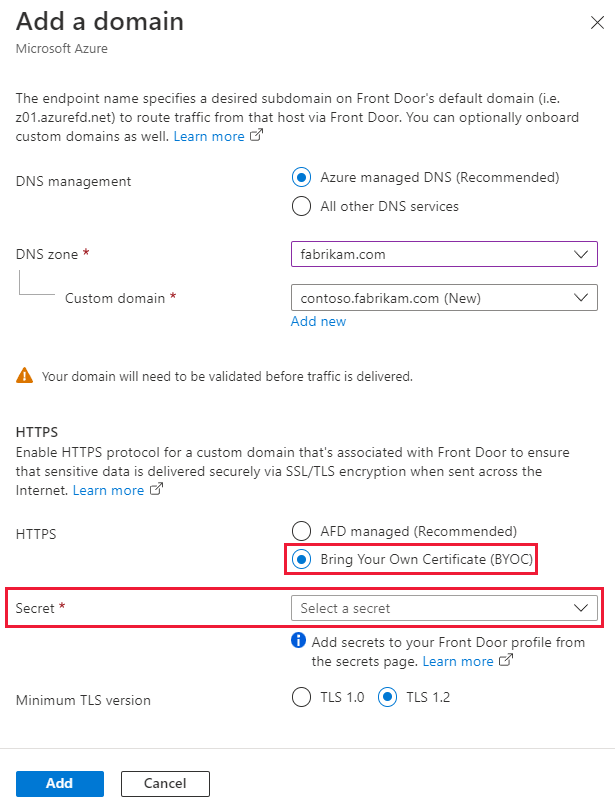

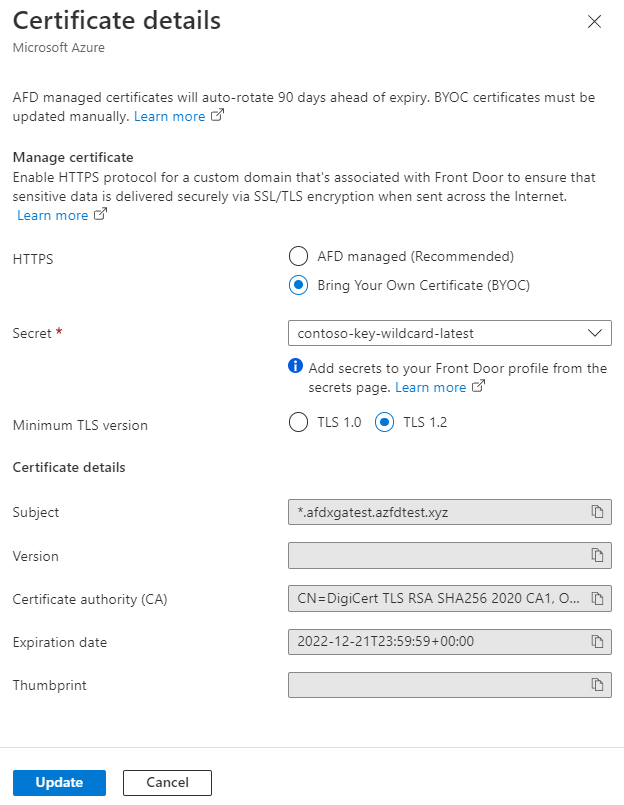

설정에서 도메인으로 이동하고 + 추가를 선택하여 새 사용자 지정 도메인을 추가합니다. 도메인 추가 창에서 HTTPS에 대해 BYOC(Bring Your Own Certificate)를 선택합니다. 비밀의 경우 드롭다운 목록에서 사용하려는 인증서를 선택합니다.

참고 항목

선택한 인증서의 일반 이름은 추가되는 사용자 지정 도메인과 일치해야 합니다.

화면의 단계에 따라 인증서의 유효성을 검사합니다. 그런 다음 사용자 지정 도메인 구성에 설명된 대로 새로 만들어진 사용자 지정 도메인을 엔드포인트에 연결합니다.

인증서 유형 간 전환

Azure Front Door 관리 인증서와 고객 관리 인증서를 사용하여 도메인을 변경할 수 있습니다. 자세한 내용은 Azure Front Door의 도메인을 참조하세요.

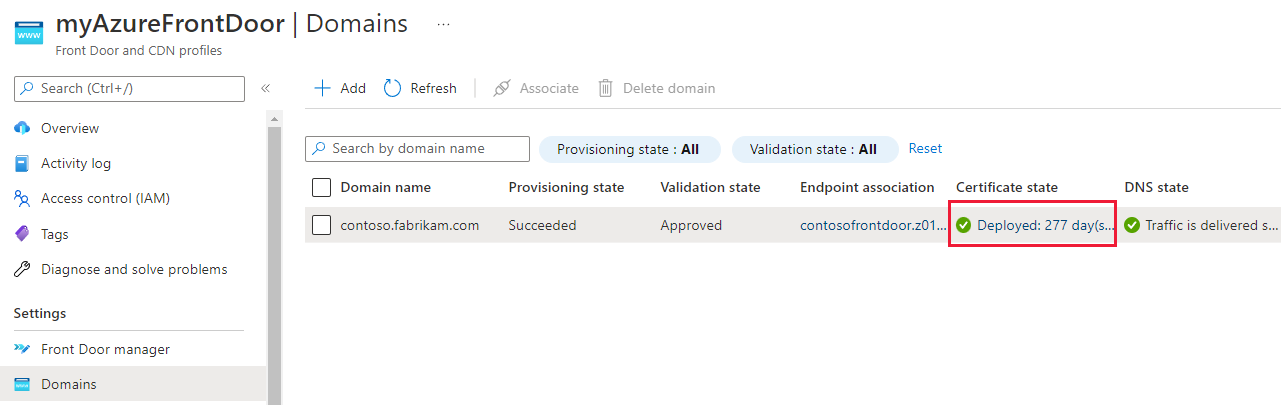

인증서 상태를 선택하여 인증서 세부 정보 창을 엽니다.

인증서 세부 정보 창에서 Azure Front Door 관리과 BYOC(Bring Your Own Certificate) 간에 변경할 수 있습니다.

BYOC(Bring Your Own Certificate)를 선택한 경우 앞의 단계에 따라 인증서를 선택합니다.

업데이트를 선택하여 도메인과 연결된 인증서를 변경합니다.

다음 단계

- Azure Front Door Standard/Premium을 사용한 캐싱에 대해 알아봅니다.

- Azure Front Door에서 사용자 지정 도메인 이해

- Azure Front Door를 사용한 엔드투엔드 TLS에 대해 알아봅니다.