Microsoft Entra ID에 클라이언트 애플리케이션 등록

이 문서에서는 Azure Health Data Services에 액세스하기 위해 Microsoft Entra ID에서 클라이언트 애플리케이션을 등록하는 방법을 알아봅니다. 자세한 내용은 Microsoft ID 플랫폼을 사용하여 애플리케이션 등록을 참조하세요.

새 애플리케이션 등록

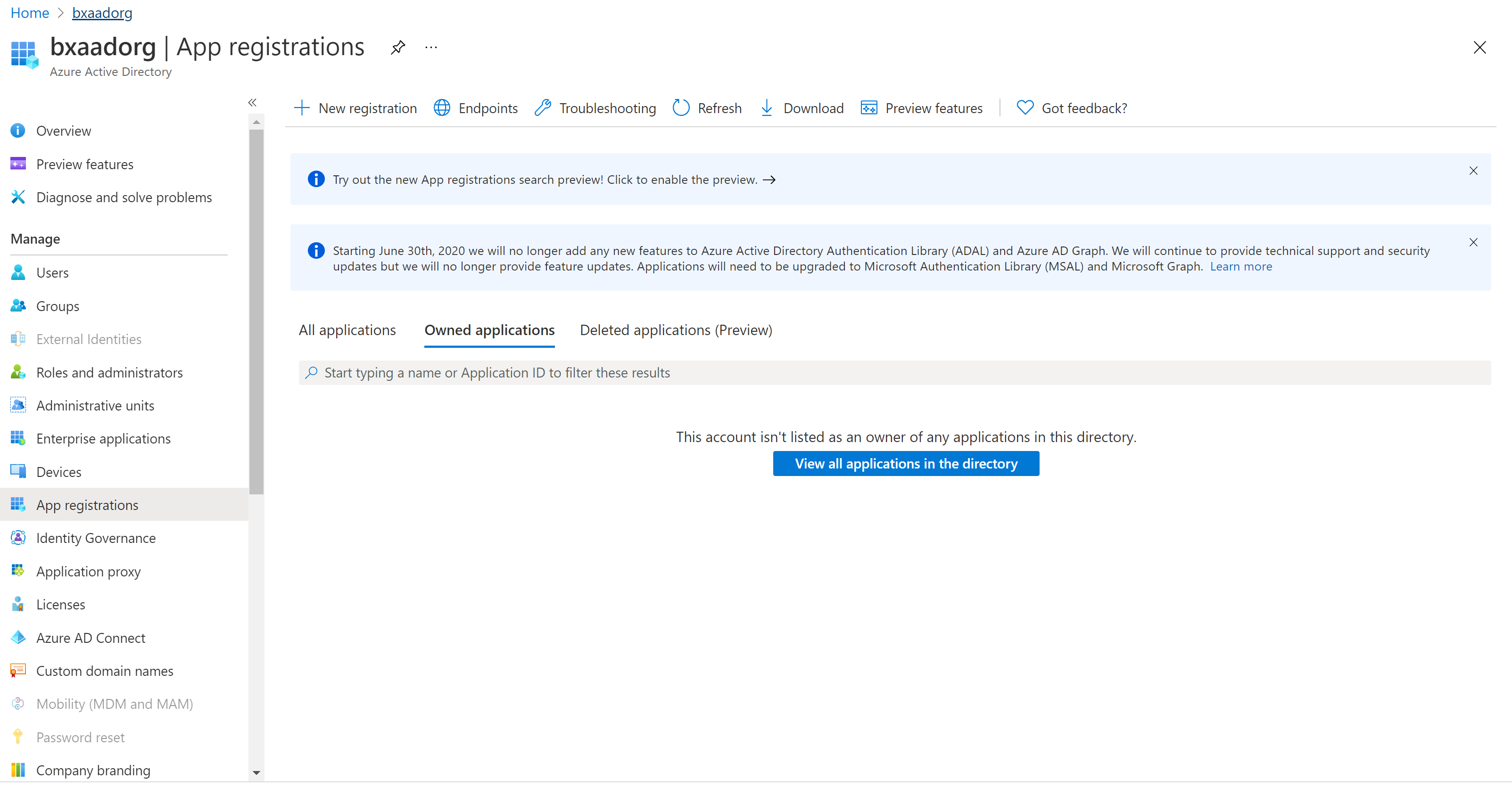

- Azure Portal에서 Microsoft Entra ID를 선택합니다.

- 앱 등록을 선택합니다.

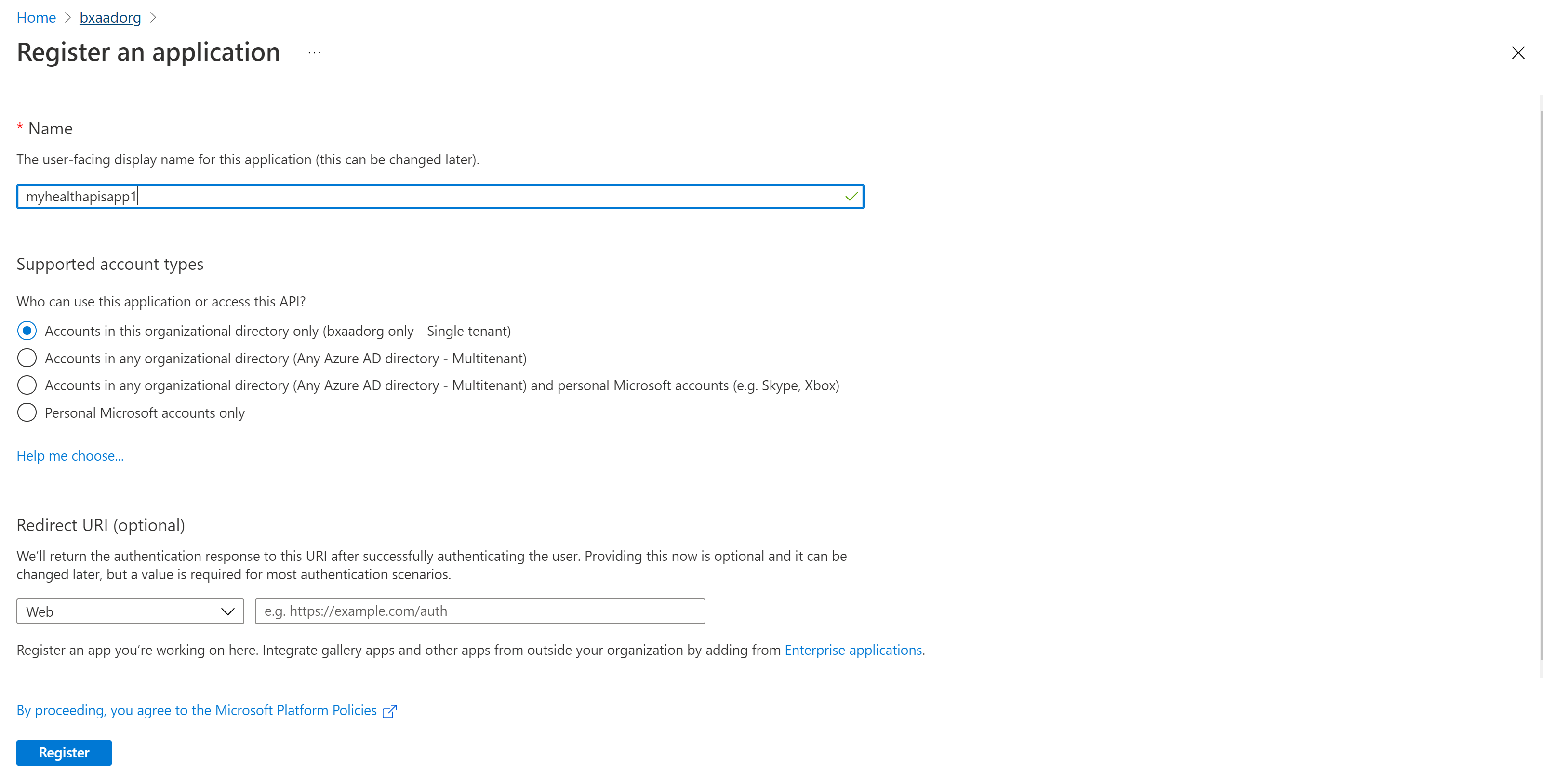

- 새 등록을 선택합니다.

- 지원되는 계정 유형의 경우 이 조직 디렉터리 계정의 계정만을 선택합니다. 다른 옵션은 있는 그대로 둡니다.

- 등록을 선택합니다.

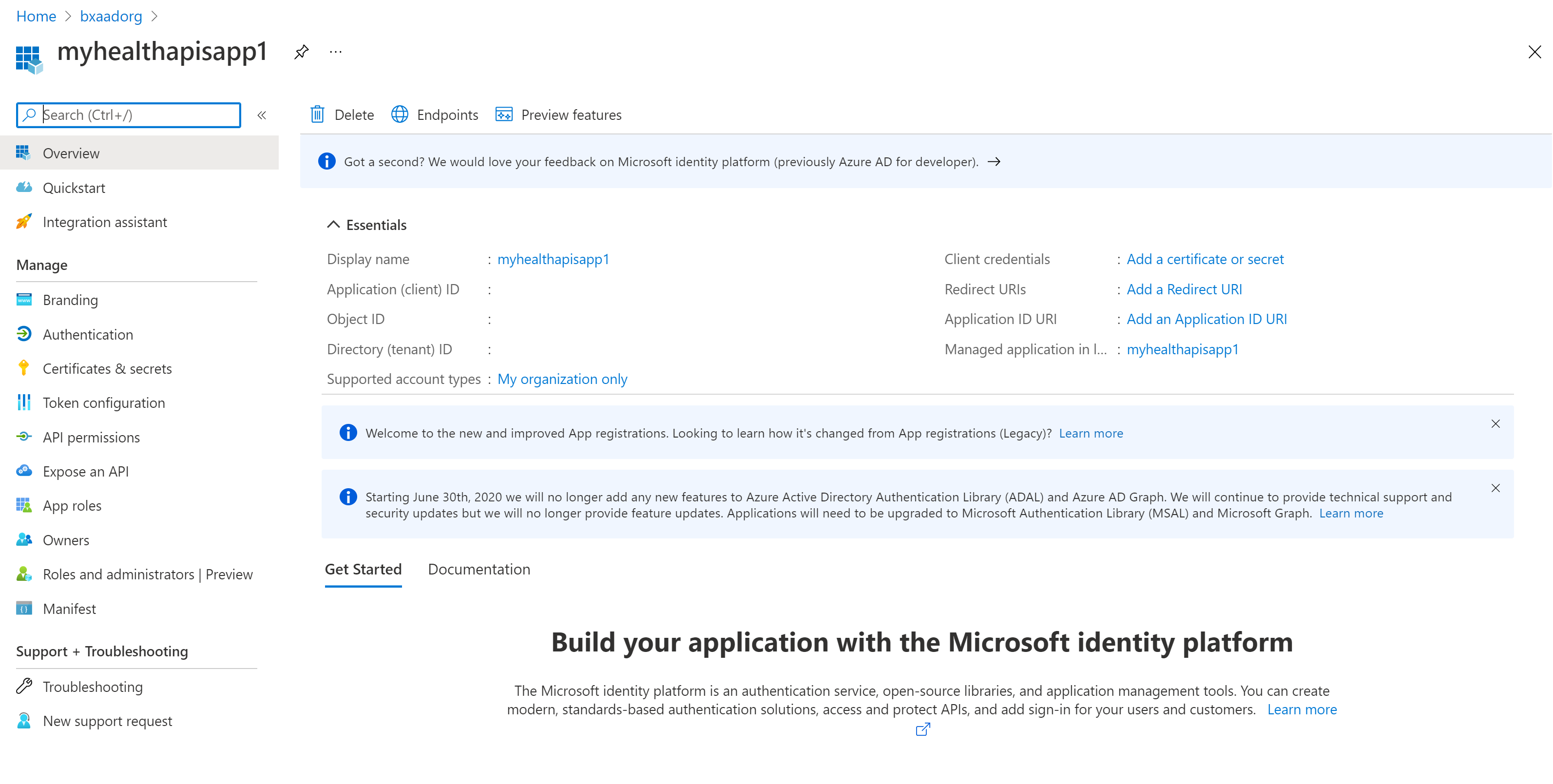

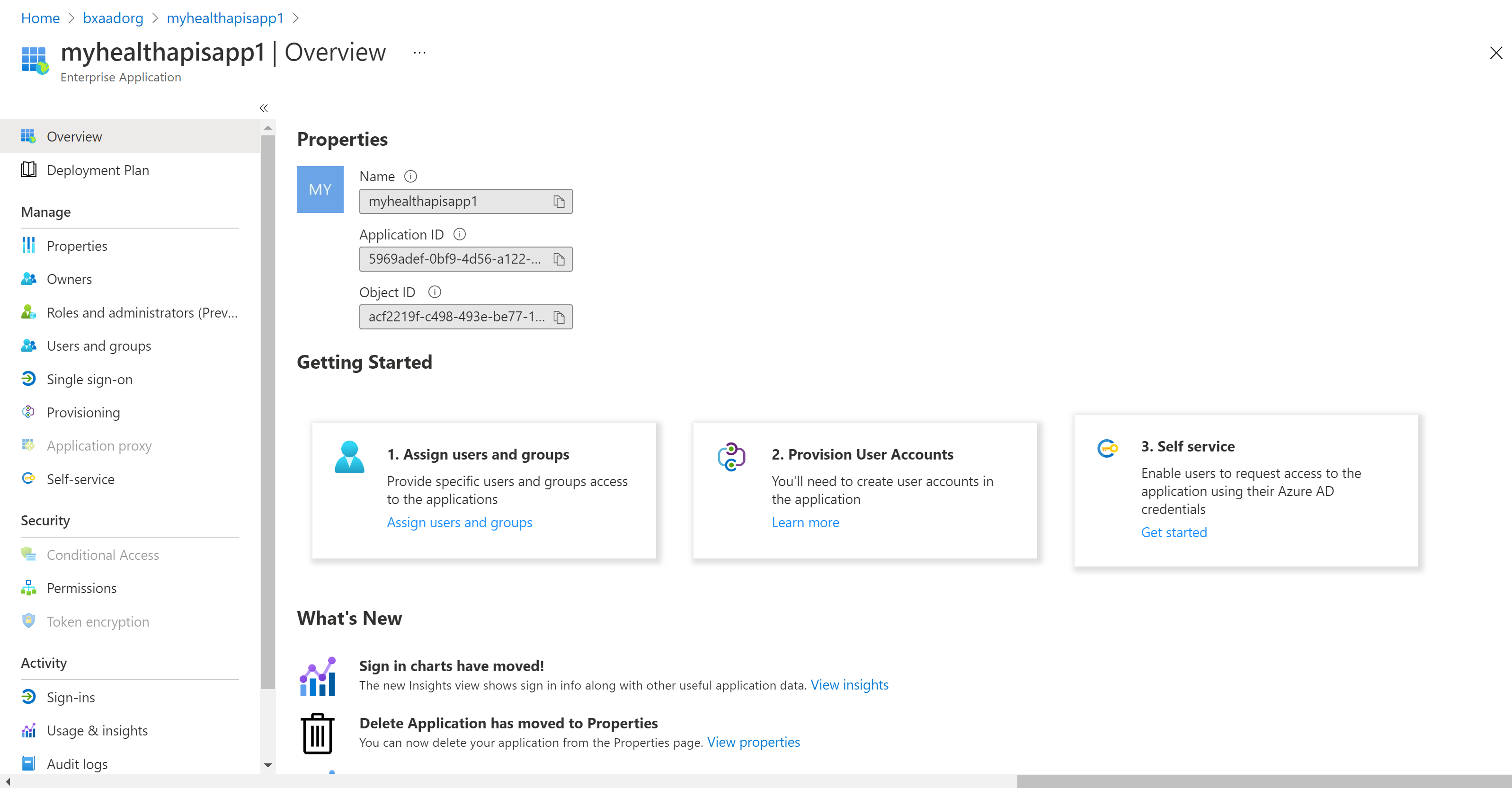

애플리케이션 ID(클라이언트 ID)

새 애플리케이션을 등록한 후 개요 메뉴 옵션에서 애플리케이션(클라이언트) ID 및 디렉터리(테넌트) ID를 찾을 수 있습니다. 나중에 사용할 수 있도록 값을 기록해 둡니다.

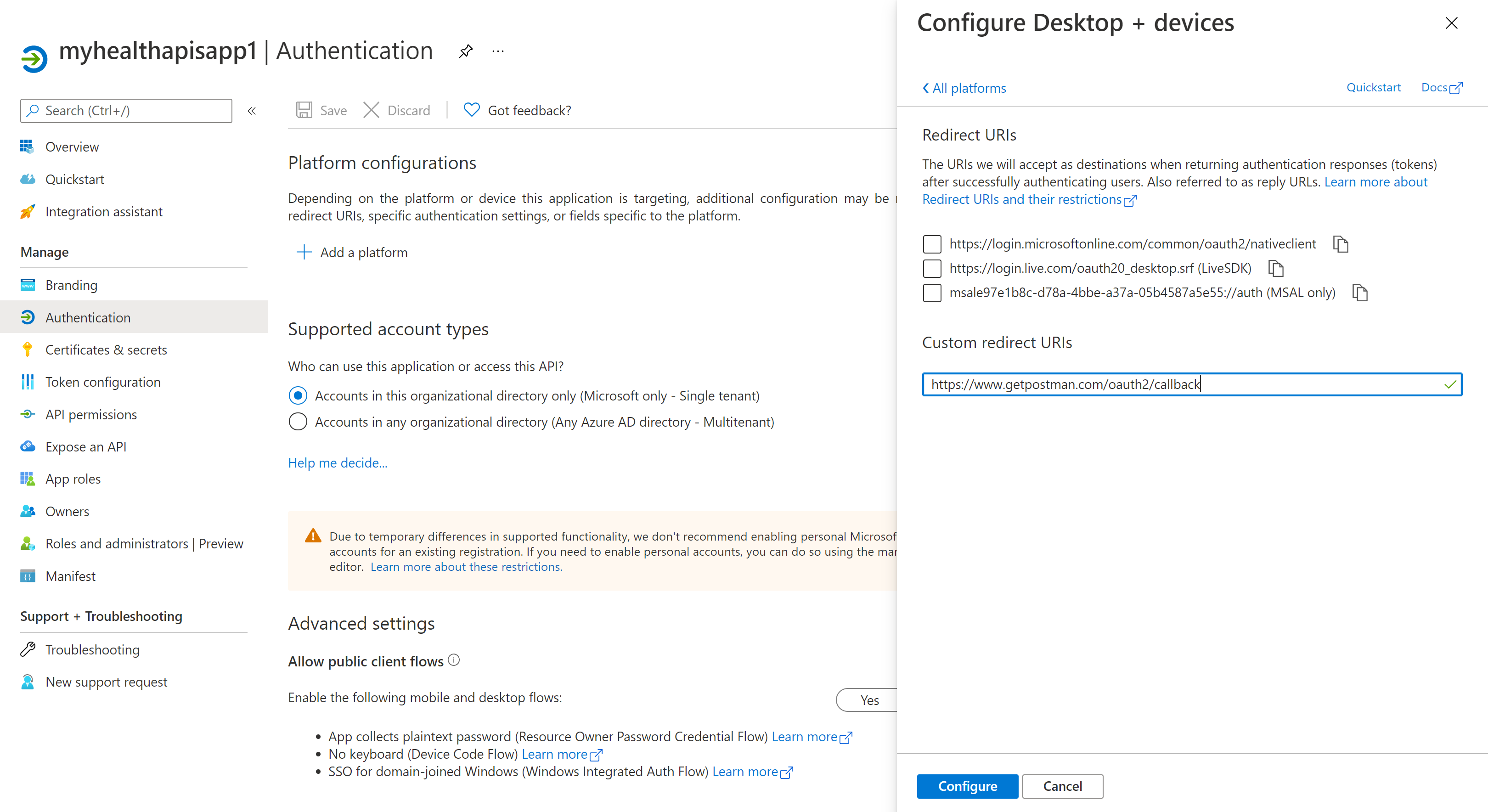

인증 설정: 기밀 및 공개

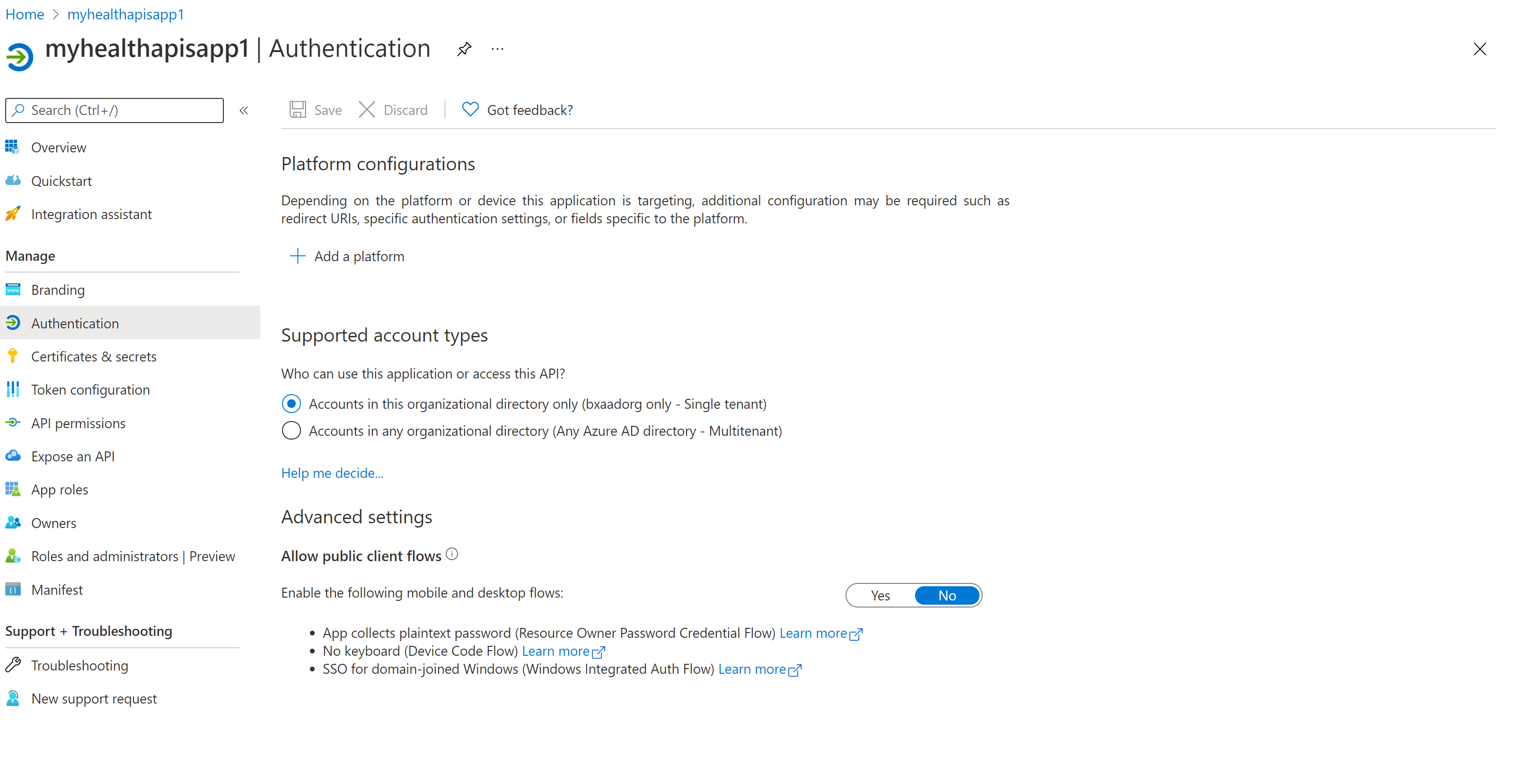

인증을 선택하여 설정을 검토합니다. 퍼블릭 클라이언트 흐름 허용의 기본값은 “아니요”입니다.

이 기본값을 유지하는 경우 애플리케이션 등록은 기밀 클라이언트 애플리케이션이며 인증서 또는 비밀이 필요합니다.

고급 설정에서 “퍼블릭 클라이언트 흐름 허용” 옵션의 기본값을 “예”로 변경하는 경우 애플리케이션 등록은 공개 클라이언트 애플리케이션이며 인증서나 비밀이 필요하지 않습니다. “예” 값은 비밀 정보를 저장하지 않으려는 모바일 앱 또는 JavaScript 앱에서 클라이언트 애플리케이션을 사용하려는 경우에 유용합니다.

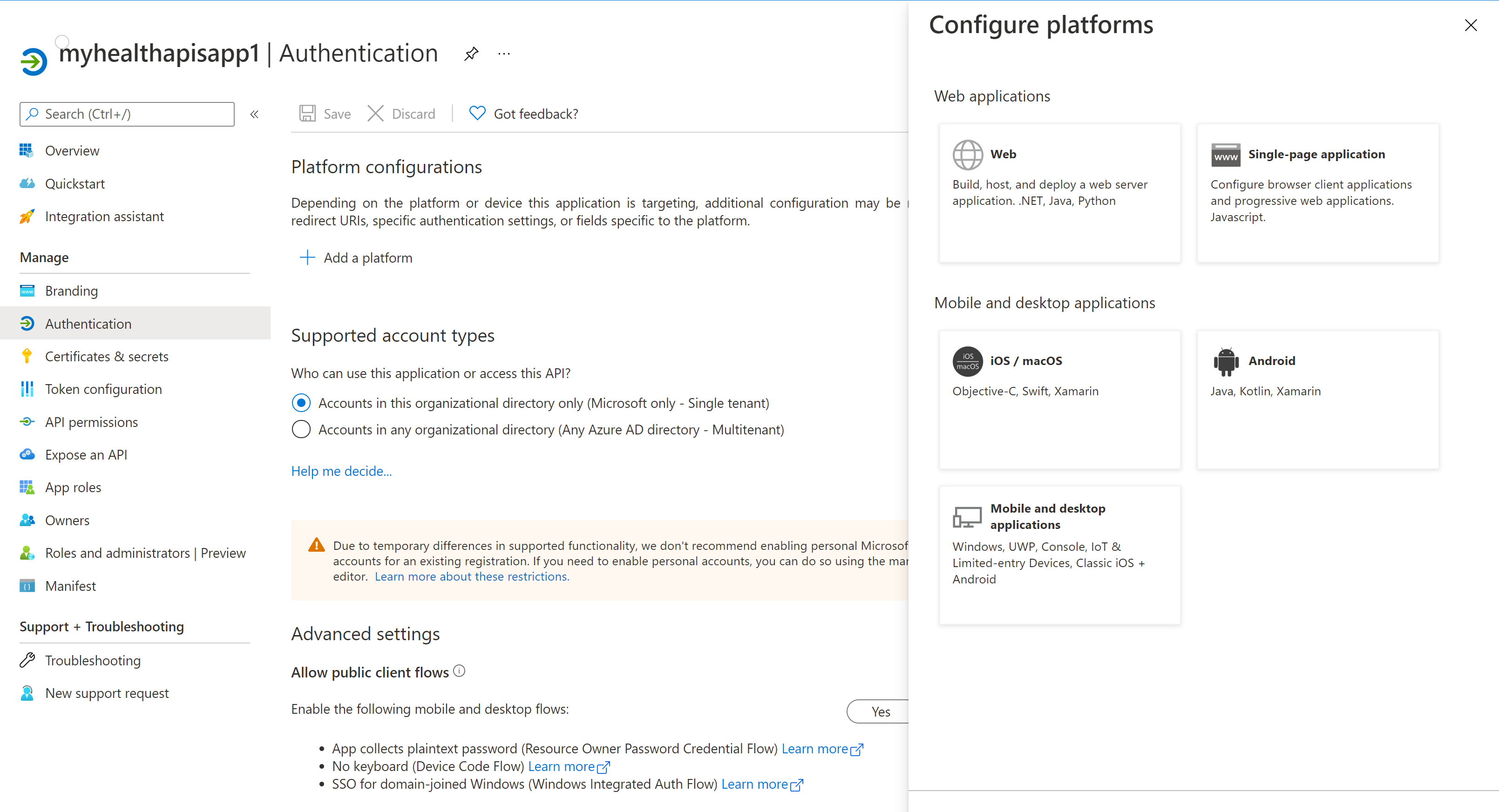

리디렉션 URL이 필요한 도구의 경우 플랫폼 추가를 선택하여 플랫폼을 구성합니다.

Postman의 경우에는 모바일 및 데스크톱 애플리케이션을 선택합니다. 사용자 지정 리디렉션 URI에 “https://www.getpostman.com/oauth2/callback"을 입력합니다. 구성 단추를 선택하여 설정을 저장합니다.

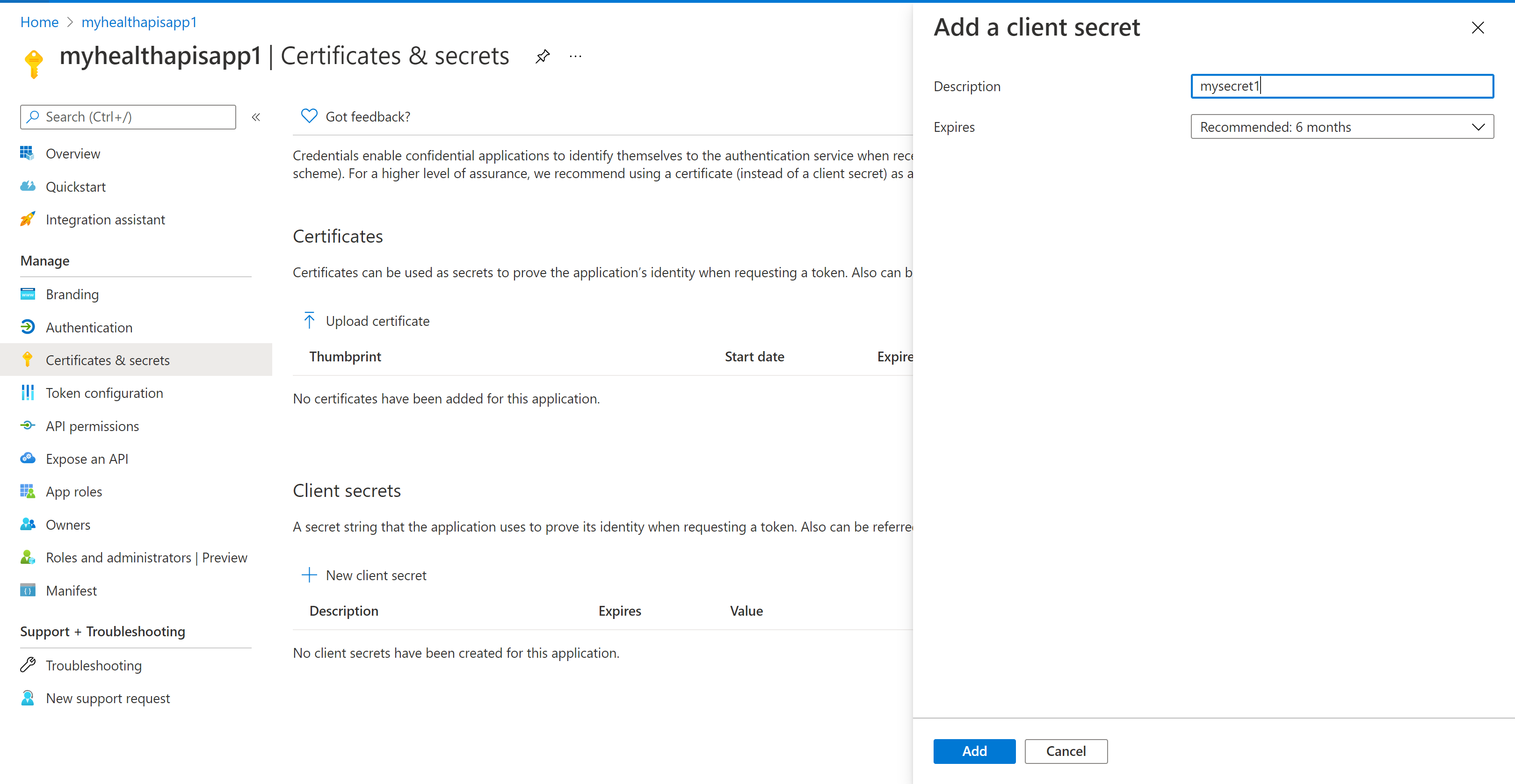

인증서 및 암호

인증서 및 비밀을 선택하고 새 클라이언트 암호를 선택합니다. 만료 필드에서 권장 6개월을 선택합니다. 이 새로운 비밀은 6개월 동안 유효합니다. 다음과 같이 다른 값을 선택할 수도 있습니다.

- 3개월

- 12개월

- 24개월

- 사용자 지정 시작 날짜 및 종료 날짜.

참고 항목

비밀 ID가 아닌 비밀 값을 저장하는 것이 중요합니다.

필요에 따라 인증서(공개 키)를 업로드하고 인증서와 연결된 GUID 값인 인증서 ID를 사용할 수 있습니다. 테스트를 위해 PowerShell 명령줄 New-SelfSignedCertificate와 같은 도구를 사용하여 자체 서명된 인증서를 만든 다음, 인증서 저장소에서 인증서를 내보낼 수 있습니다.

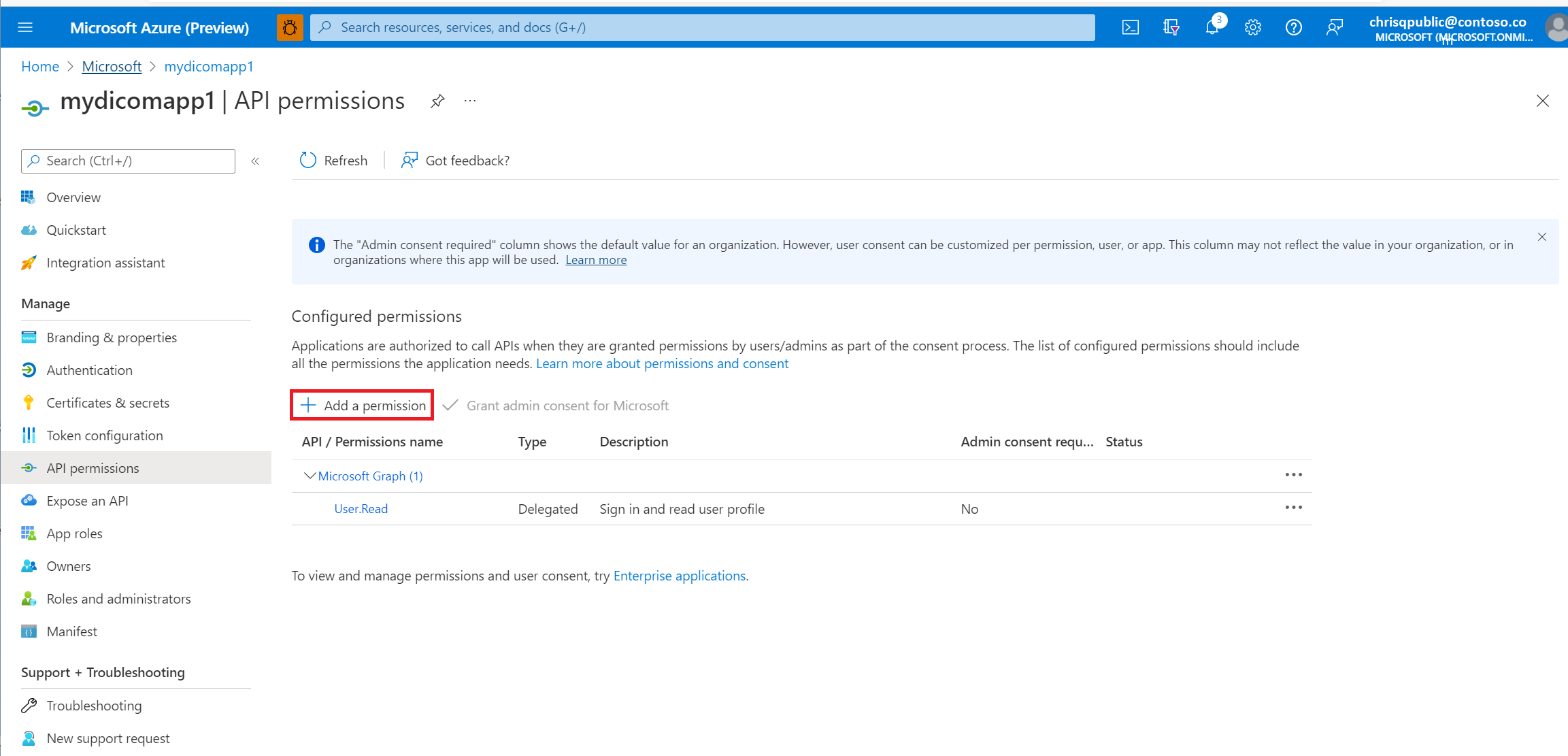

API 권한

DICOM 서비스에는 다음 단계가 필수이지만 FHIR 서비스에는 선택 사항입니다. 또한 Azure Health Data Services의 사용자 액세스 권한 또는 역할 할당은 RBAC를 통해 관리됩니다. 자세한 내용은 Azure Health Data Services의 Azure RBAC 구성을 참조하세요.

API 사용 권한 블레이드를 선택합니다.

권한 추가를 선택합니다.

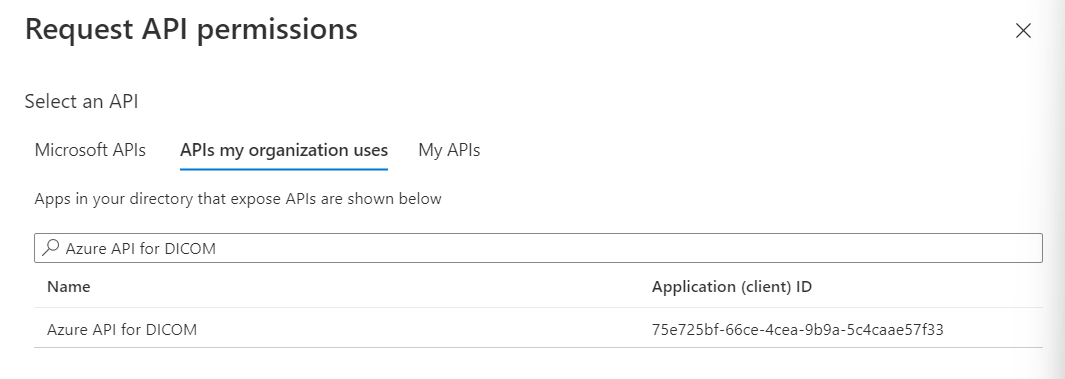

Azure Health Data Services를 사용할 경우 내 조직에서 사용하는 API에서 DICOM용 Azure API를 검색하여 DICOM 서비스에 권한을 추가합니다.

DICOM용 Azure API의 검색 결과는 작업 영역에 DICOM 서비스를 이미 배포한 경우에만 반환됩니다.

다른 리소스 애플리케이션을 참조하는 경우 내 조직에서 사용하는 API에서 이전에 만든 DICOM API 리소스 애플리케이션 등록을 선택합니다.

기밀 클라이언트 애플리케이션이 사용자를 대신하여 요청하는 범위(권한)를 선택합니다. Dicom.ReadWrite를 선택한 다음, 권한 추가를 선택합니다.

참고 항목

Postman, REST 클라이언트 등의 도구를 사용하여 FHIR 서비스에 대한 액세스 토큰을 가져오려고 할 때 client_credentials의 grant_type을 사용합니다. 자세한 내용은 Postman을 사용하여 액세스 및 Visual Studio Code에서 REST Client 확장을 사용하여 Azure Health Data Services 액세스를 참조하세요.

DICOM 서비스에 대한 액세스 토큰을 가져오려고 할 때 client_credentials 또는 authentication_code의 grant_type을 사용합니다. 자세한 내용은 cURL에 DICOM 사용을 참조하세요.

이제 애플리케이션 등록이 완료되었습니다.

다음 단계

이 문서에서는 Microsoft Entra ID에 클라이언트 애플리케이션을 등록하는 방법을 알아보았습니다. 또한 Azure Health Data Services에 비밀 및 API 권한을 추가하는 방법을 알아보았습니다. Azure Health Data Services에 대한 자세한 내용은 다음을 참조하세요.