Azure Key Vault를 사용하여 네트워크에 대한 디지털 인증서를 쉽게 프로비저닝, 관리 및 배포하고 애플리케이션에 대한 보안 통신을 사용하도록 설정할 수 있습니다. 디지털 인증서는 전자 거래에서 신원 증명을 설정하는 전자 자격 증명입니다.

Azure Key Vault는 다음 인증 기관과 신뢰할 수 있는 파트너 관계를 갖습니다.

Azure Key Vault 사용자는 자신의 키 자격 증명 모음에서 직접 DigiCert/GlobalSign 인증서를 생성할 수 있습니다. Key Vault의 파트너 관계는 DigiCert에서 발급한 인증서에 대한 엔드투엔드 인증서 수명 주기 관리를 보장합니다.

인증서에 대한 일반적인 내용은 Azure Key Vault 인증서를 참조하세요.

Azure 구독이 아직 없는 경우 시작하기 전에 무료 계정 을 만듭니다.

필수 조건

이 문서의 절차를 완료하려면 다음이 필요합니다.

- 키 자격 증명 모음. 다음 빠른 시작 중 하나의 단계를 완료하여 기존 키 자격 증명 모음을 사용하거나 새로 만들 수 있습니다.

- 활성화된 DigiCert CertCentral 계정. CertCentral 계정에 가입합니다.

- 계정의 관리자 수준 권한.

시작하기 전에

DigiCert

DigiCert CertCentral 계정에서 다음과 같은 정보가 있는지 확인합니다.

- CertCentral 계정 ID

- 조직 ID

- API 키

- 계정 ID

- 계정 암호

GlobalSign

Global Sign 계정에서 다음 정보가 있는지 확인하세요.

- 계정 ID

- 계정 암호

- 관리자의 이름

- 관리자의 성

- 관리자의 이메일

- 관리자의 전화 번호

Key Vault에 인증 기관 추가

DigiCert CertCentral 계정에서 위의 정보를 수집한 후에는 키 자격 증명 모음의 인증 기관 목록에 DigiCert를 추가할 수 있습니다.

Azure Portal(DigiCert)

DigiCert 인증 기관을 추가하려면 추가할 키 자격 증명 모음으로 이동합니다.

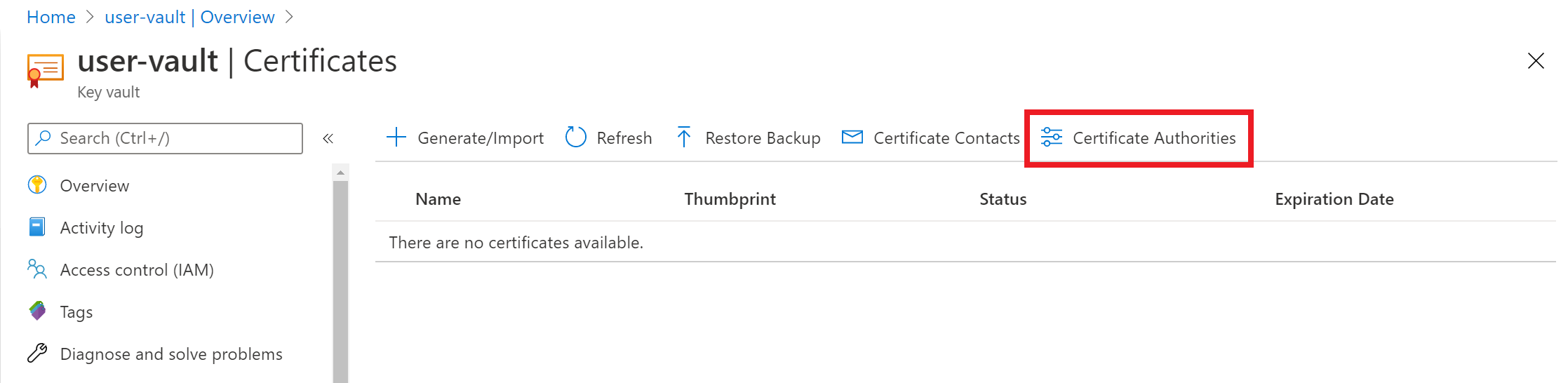

Key Vault 속성 페이지에서 인증서를 선택합니다.

인증 기관 탭을 선택합니다.

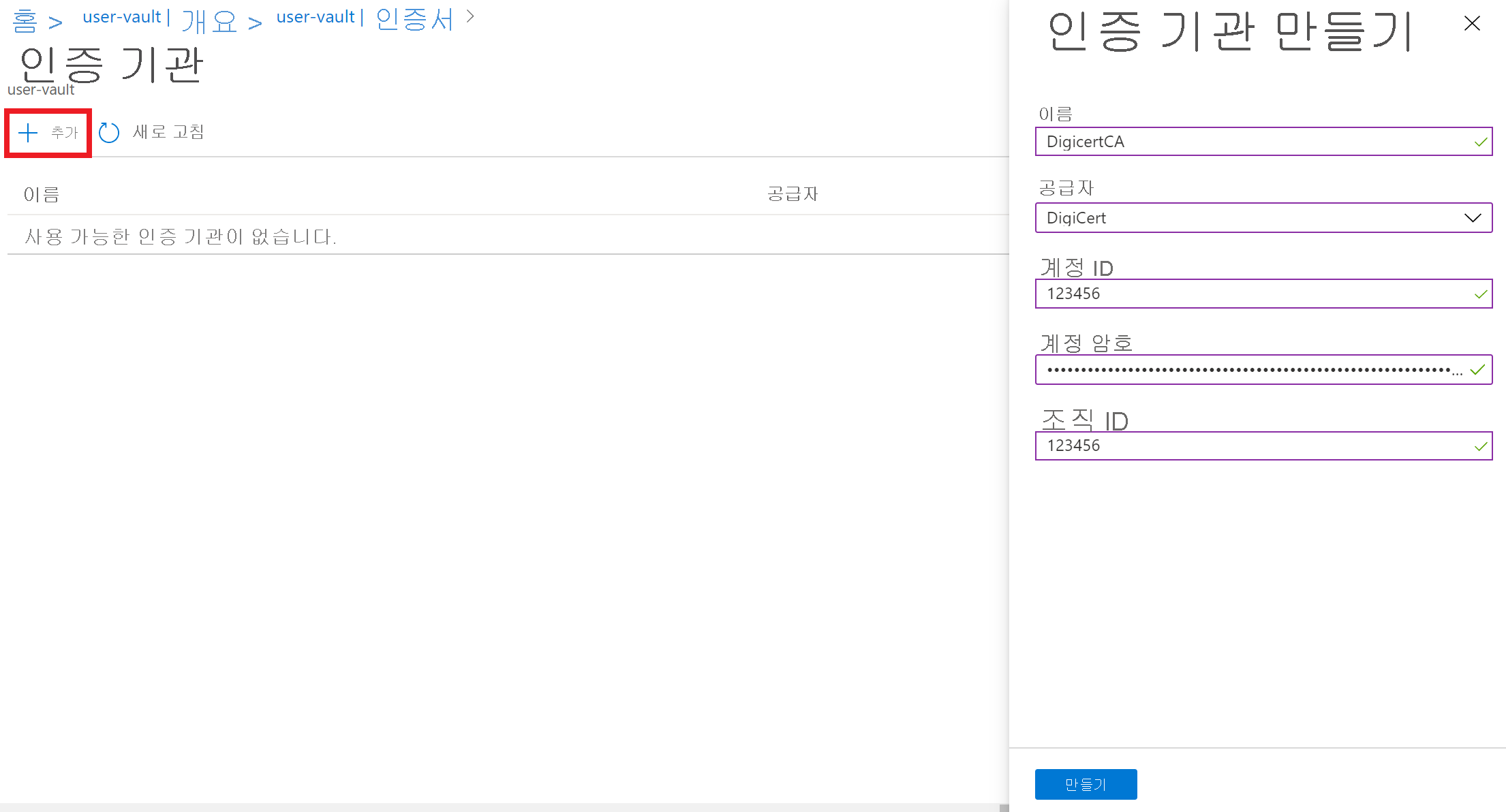

추가를 선택합니다.

인증 기관 만들기에서 다음 값을 입력합니다.

- 이름: 식별 가능한 발급자 이름입니다. 예: DigiCertCA.

- 공급자: DigiCert.

- 계정 ID: DigiCert CertCentral 계정 ID입니다.

- 계정 암호: DigiCert CertCentral 계정에서 생성한 API 키입니다.

- 조직 ID: DigiCert CertCentral 계정의 조직 ID입니다.

만들기를 실행합니다.

DigicertCA가 이제 인증 기관 목록에 있습니다.

Azure Portal(GlobalSign)

GlobalSign 인증 기관을 추가하려면 추가할 키 자격 증명 모음으로 이동합니다.

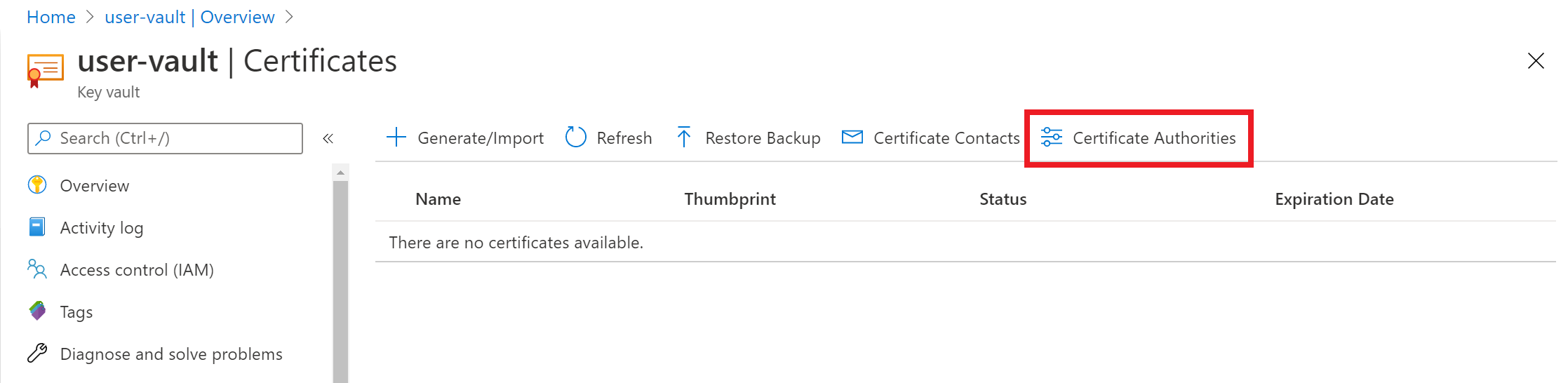

Key Vault 속성 페이지에서 인증서를 선택합니다.

인증 기관 탭을 선택합니다.

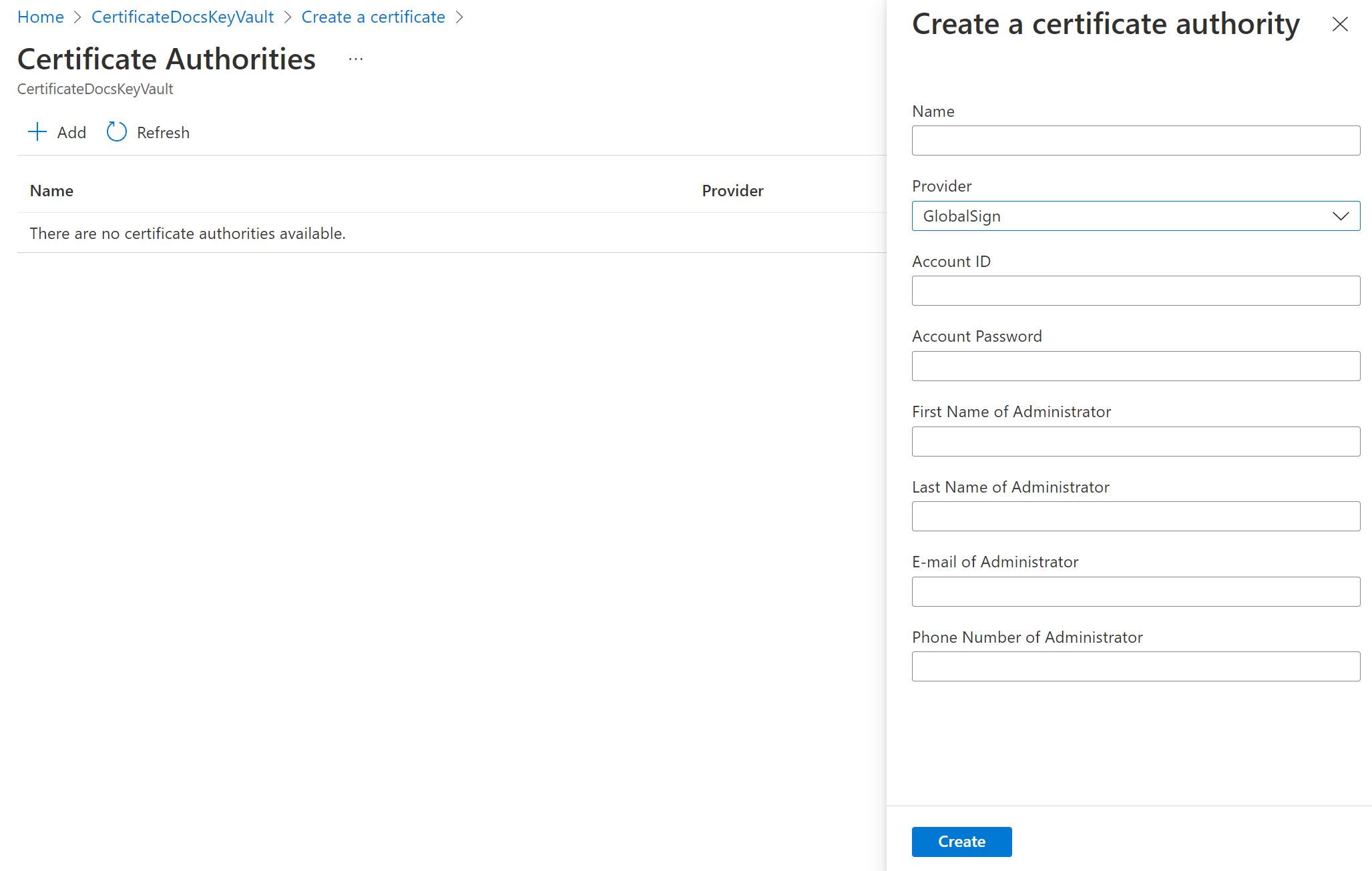

추가를 선택합니다.

인증 기관 만들기에서 다음 값을 입력합니다.

- 이름: 식별 가능한 발급자 이름입니다. 예를 들어 GlobalSignCA입니다.

- 공급자: GlobalSign

- 계정 ID: GlobalSign 계정 ID

- 계정 암호: GlobalSign 계정 암호

- 관리자 이름: 전역 서명 계정 관리자의 이름

- 관리자 성: 전역 서명 계정 관리자의 성

- 관리자 이메일: 전역 서명 계정 관리자의 이메일

- 관리자 전화 번호: 전역 서명 계정 관리자의 전화 번호

만들기를 실행합니다.

GlobalSignCA가 이제 인증 기관 목록에 있습니다.

Azure PowerShell

명령 또는 스크립트에서 Azure PowerShell을 사용하여 Azure 리소스를 만들고 관리할 수 있습니다. Azure는 브라우저에서 Azure Portal을 통해 사용할 수 있는 대화형 셸 환경인 Azure Cloud Shell을 호스트합니다.

- Azure PowerShell을 로컬로 사용하도록 선택하는 경우:

- 최신 버전의 Az PowerShell 모듈을 설치합니다.

- Connect-AzAccount cmdlet을 사용하여 Azure 계정에 로그인합니다.

- Azure Cloud Shell을 사용하도록 선택하는 경우:

- 자세한 내용은 Azure Cloud Shell 개요를 참조하세요.

New-AzResourceGroup을 사용하여 Azure 리소스 그룹을 만듭니다. 리소스 그룹은 Azure 리소스가 배포 및 관리되는 논리적 컨테이너입니다.

New-AzResourceGroup -Name ContosoResourceGroup -Location EastUS고유한 이름을 가진 키 자격 증명 모음을 만듭니다. 여기서

Contoso-Vaultname은 키 자격 증명 모음의 이름입니다.- 자격 증명 모음 이름:

Contoso-Vaultname - 리소스 그룹 이름:

ContosoResourceGroup - 위치:

EastUS

New-AzKeyVault -Name 'Contoso-Vaultname' -ResourceGroupName 'ContosoResourceGroup' -Location 'EastUS'- 자격 증명 모음 이름:

DigiCert CertCentral 계정에서 다음 값에 대한 변수를 정의합니다.

- 계정 ID

- 조직 ID

- API 키

$accountId = "myDigiCertCertCentralAccountID" $org = New-AzKeyVaultCertificateOrganizationDetail -Id OrganizationIDfromDigiCertAccount $secureApiKey = ConvertTo-SecureString DigiCertCertCentralAPIKey -AsPlainText –Force발급자를 설정합니다. 이렇게 하면 Digicert가 키 자격 증명 모음에 인증 기관으로 추가됩니다. 매개 변수에 대해 자세히 알아보세요.

Set-AzKeyVaultCertificateIssuer -VaultName "Contoso-Vaultname" -Name "TestIssuer01" -IssuerProvider DigiCert -AccountId $accountId -ApiKey $secureApiKey -OrganizationDetails $org -PassThruKey Vault에서 직접 DigiCert의 인증서 및 인증서 발급에 대한 정책을 설정합니다.

$Policy = New-AzKeyVaultCertificatePolicy -SecretContentType "application/x-pkcs12" -SubjectName "CN=contoso.com" -IssuerName "TestIssuer01" -ValidityInMonths 12 -RenewAtNumberOfDaysBeforeExpiry 60 Add-AzKeyVaultCertificate -VaultName "Contoso-Vaultname" -Name "ExampleCertificate" -CertificatePolicy $Policy

이제 지정된 키 자격 증명 모음의 DigiCert 인증 기관에서 인증서가 발급됩니다.

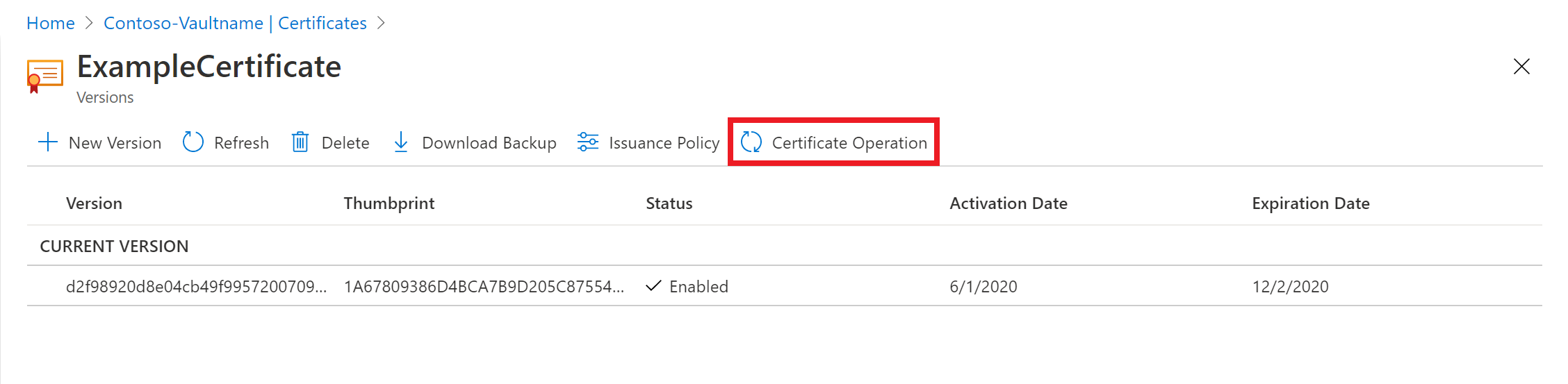

문제 해결

발급된 인증서가 Azure Portal에서 사용할 수 없는 상태이면 인증서 작업을 보고 인증서에 대한 DigiCert 오류 메시지를 검토합니다.

오류 메시지: "이 인증서 요청을 완료하려면 병합을 수행하세요."

인증 기관에서 서명한 CSR을 병합하여 요청을 완료합니다. CSR 병합에 대한 자세한 내용은 CSR 생성 및 병합을 참조하세요.

자세한 내용은 Key Vault REST API 참조에서 인증서 작업을 참조하세요. 권한 설정에 대한 내용은 자격 증명 모음 - 만들기 또는 업데이트 및 자격 증명 모음 - 액세스 정책 업데이트를 참조하세요.