중요한

ko-KR: 액세스 정책 권한 모델을 사용하는 경우, Contributor, Key Vault Contributor 또는 다른 역할과 함께 키 자격 증명 모음 관리 평면에 대한 Microsoft.KeyVault/vaults/write 권한을 보유한 사용자는 Key Vault 액세스 정책을 설정하여 스스로 데이터 평면에 접근할 수 있도록 권한을 부여할 수 있습니다. 키 자격 증명 모음, 키, 비밀 및 인증서의 무단 액세스 및 관리를 방지하려면 액세스 정책 권한 모델에서 키 자격 증명 모음에 대한 기여자 역할 액세스를 제한해야 합니다. 이러한 위험을 완화하려면 권한 관리를 '소유자' 및 '사용자 액세스 관리자' 역할로 제한하는 RBAC(역할 기반 액세스 제어) 권한 모델을 사용하여 보안 작업과 관리 업무 간에 명확한 분리를 허용하는 것이 좋습니다.

자세한 내용은 Key Vault RBAC 가이드 및 Azure RBAC란?을 참조하세요.

Key Vault 액세스 정책은 사용자, 애플리케이션, 사용자 그룹 등의 특정 보안 주체가 Key Vault 비밀, 키, 인증서에 대해 서로 다른 작업을 수행할 수 있는지 여부를 결정합니다.

Azure Portal, Azure CLI 또는 Azure PowerShell을 사용하여 액세스 정책을 할당할 수 있습니다.

Key Vault는 각 항목에서 고유한 사용 권한 세트를 특정 보안 주체에 부여하는 최대 1,024개의 액세스 정책 항목을 지원합니다. 이러한 제한 때문에 개별 사용자자보다는 가능한 한 사용자 그룹에 액세스 정책을 할당하는 것이 좋습니다. 그룹을 사용하면 조직의 여러 사용자에 대한 사용 권한을 보다 쉽게 관리할 수 있습니다. 자세한 내용은 Microsoft Entra 그룹을 사용하여 앱 및 리소스 액세스 관리를 참조하세요.

액세스 정책 할당

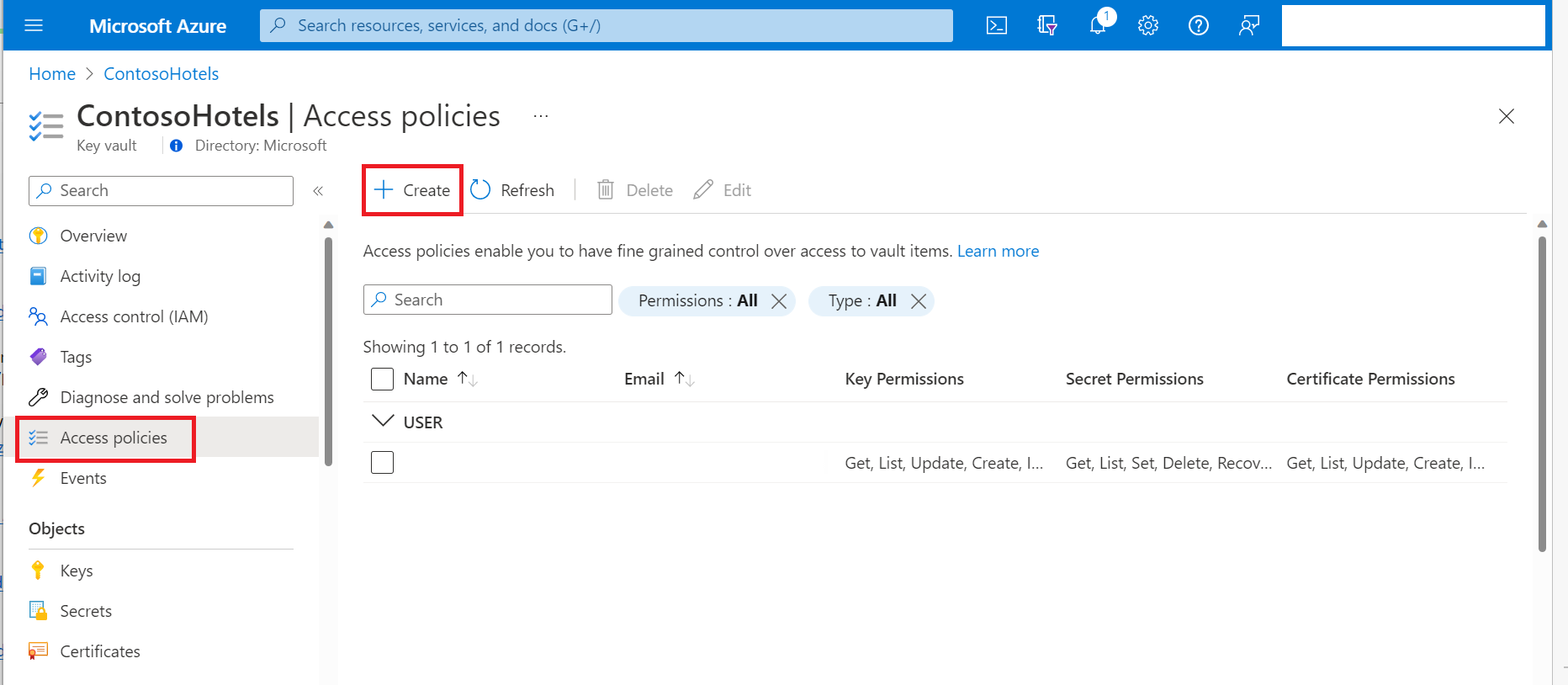

Azure Portal에서 Key Vault 리소스로 이동합니다.

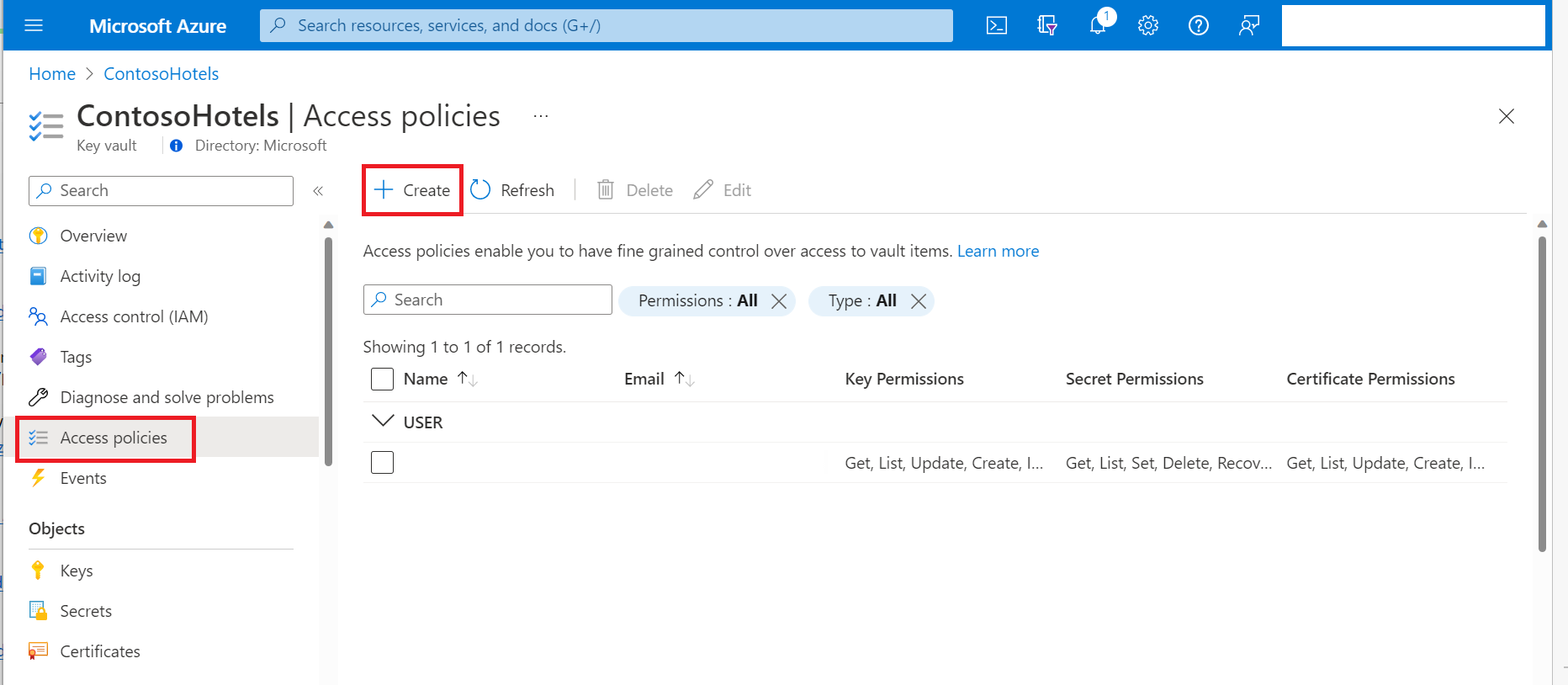

액세스 정책을 선택한 다음, 만들기를 선택합니다.

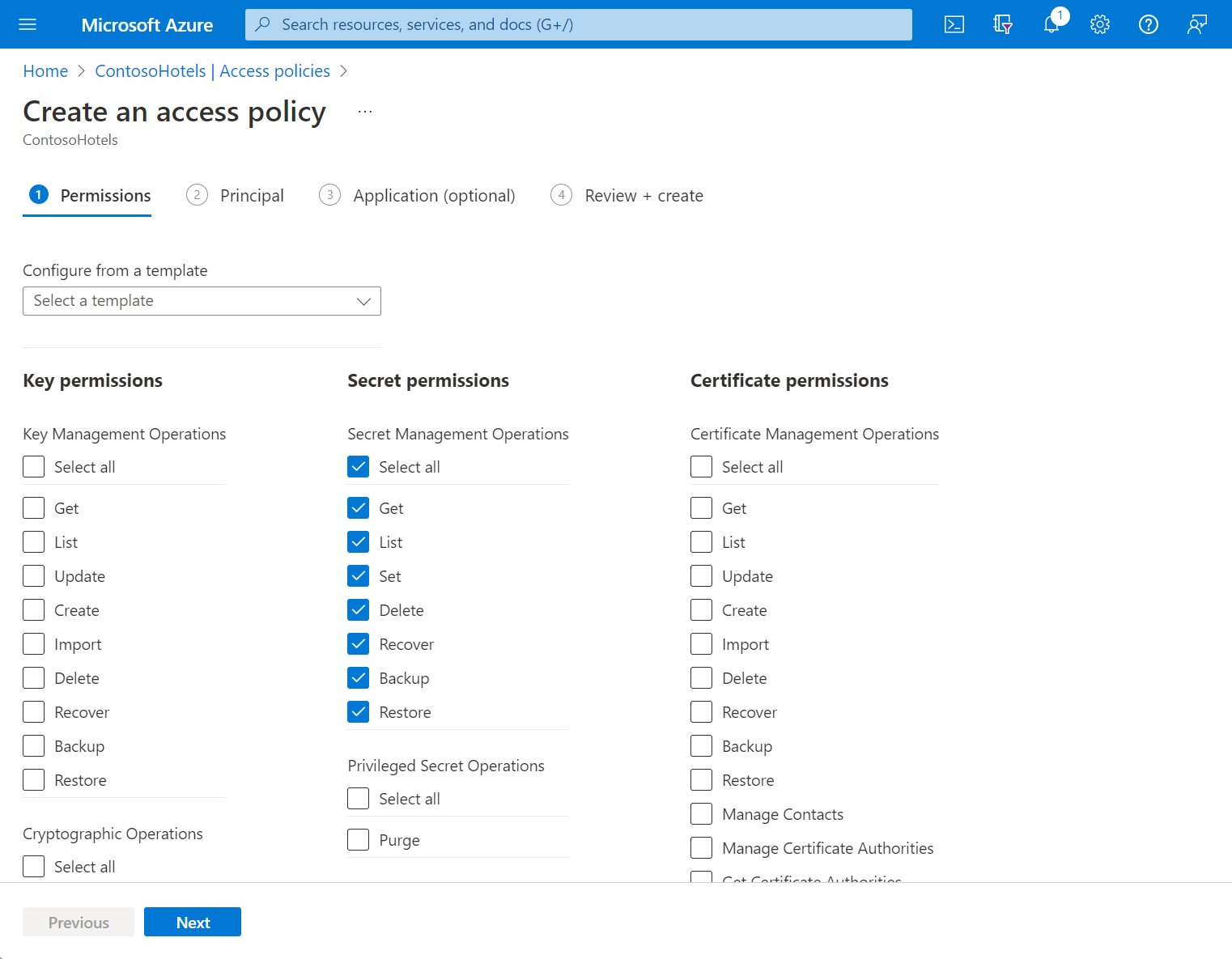

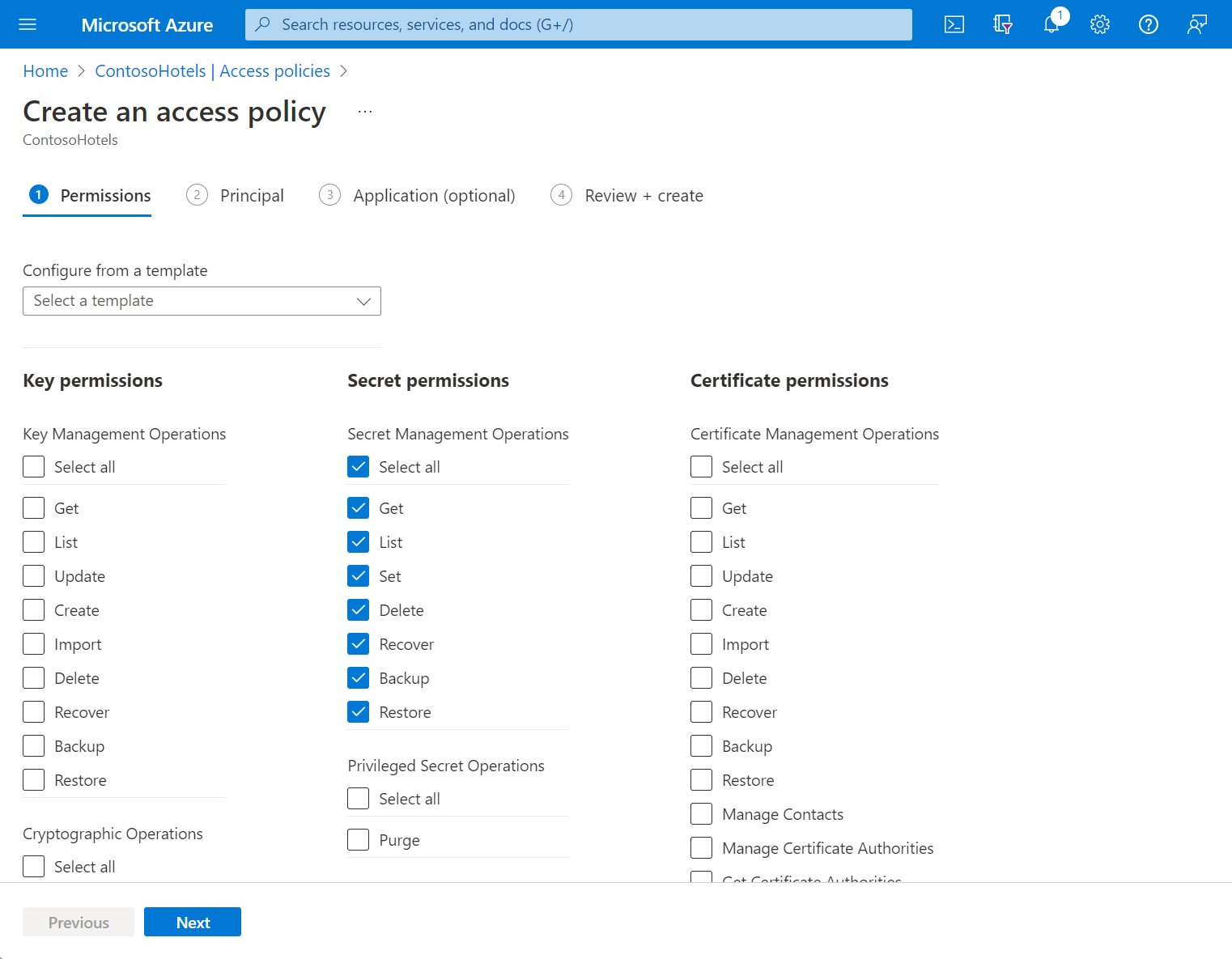

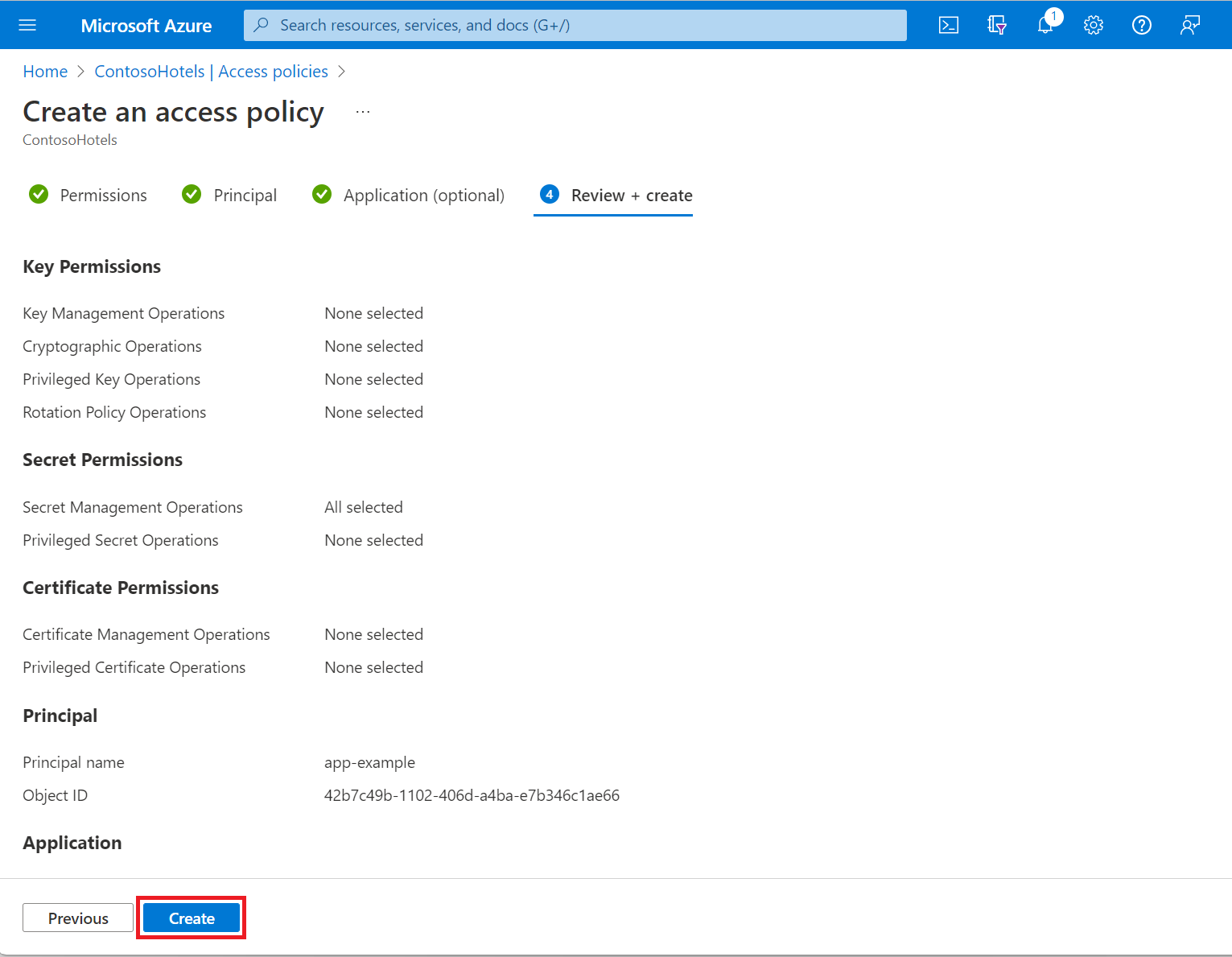

키 권한, 비밀 권한 및 인증서 권한에서 원하는 권한을 선택합니다.

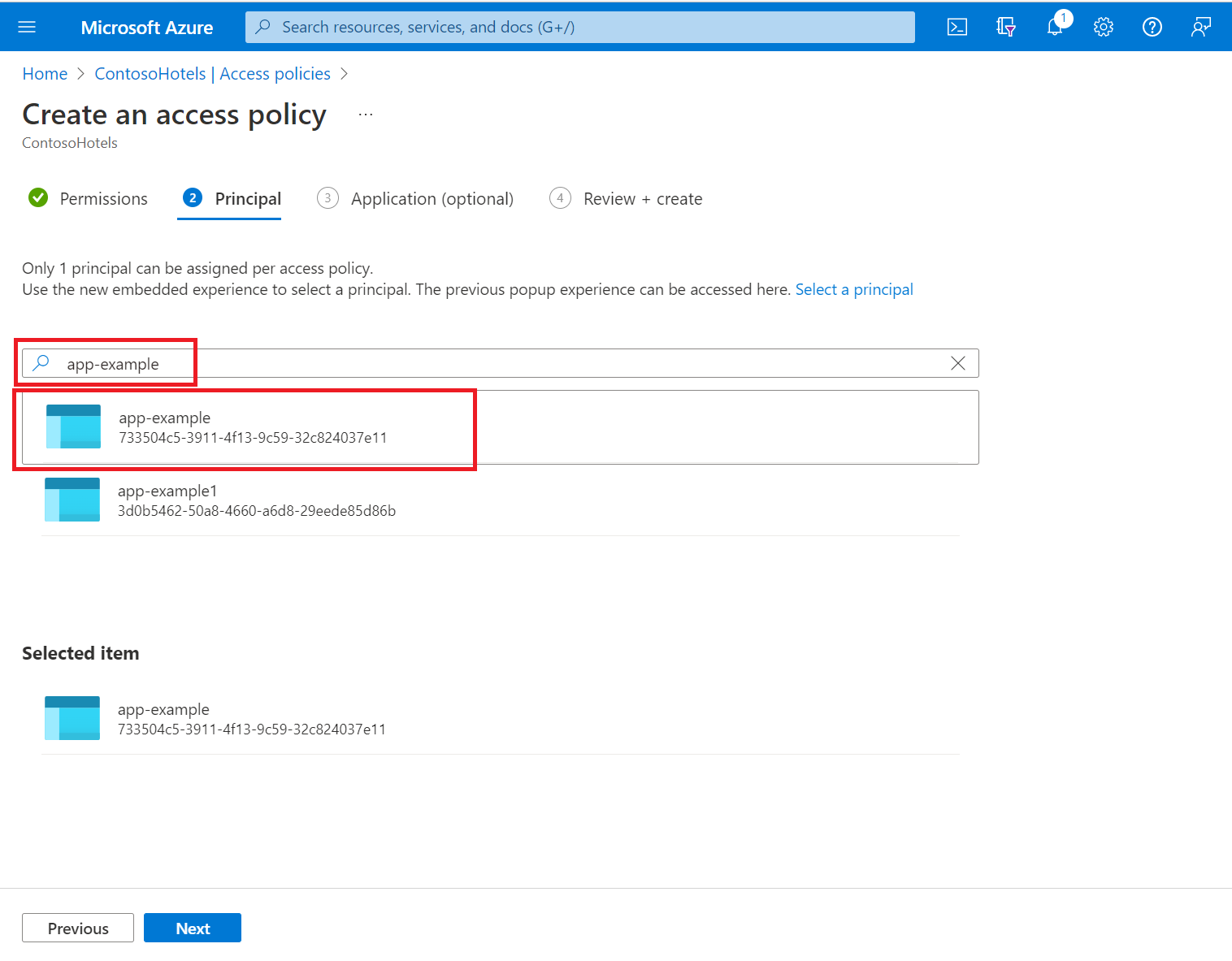

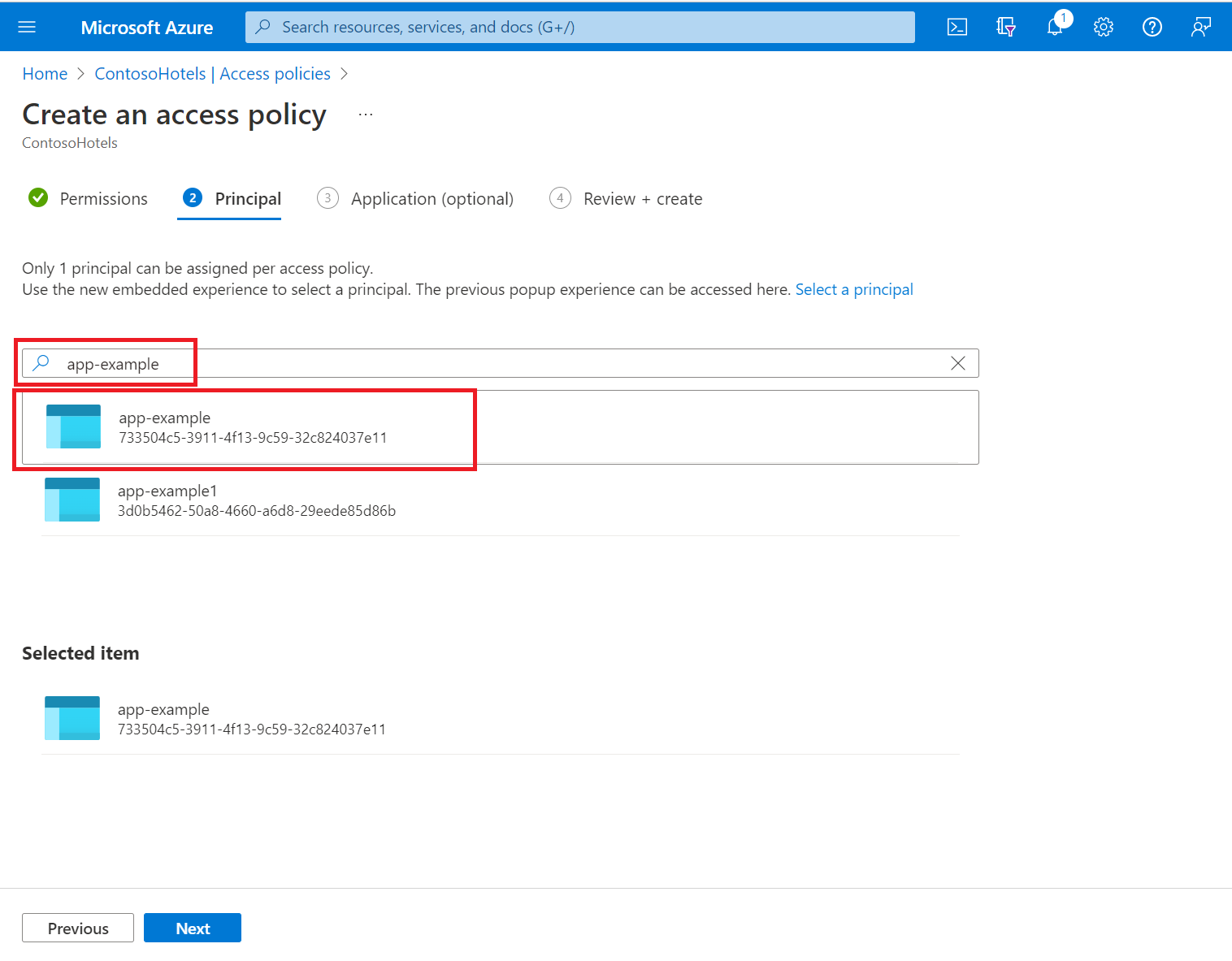

프린시펄 선택 창에서 검색란에 사용자, 앱, 또는 서비스 프린시펄의 이름을 입력하고 적절한 결과를 선택합니다.

앱에 관리되는 ID를 사용하는 경우 앱 자체의 이름을 검색하여 선택합니다. (보안 주체에 대한 자세한 내용은 Key Vault 인증을 참조하세요.

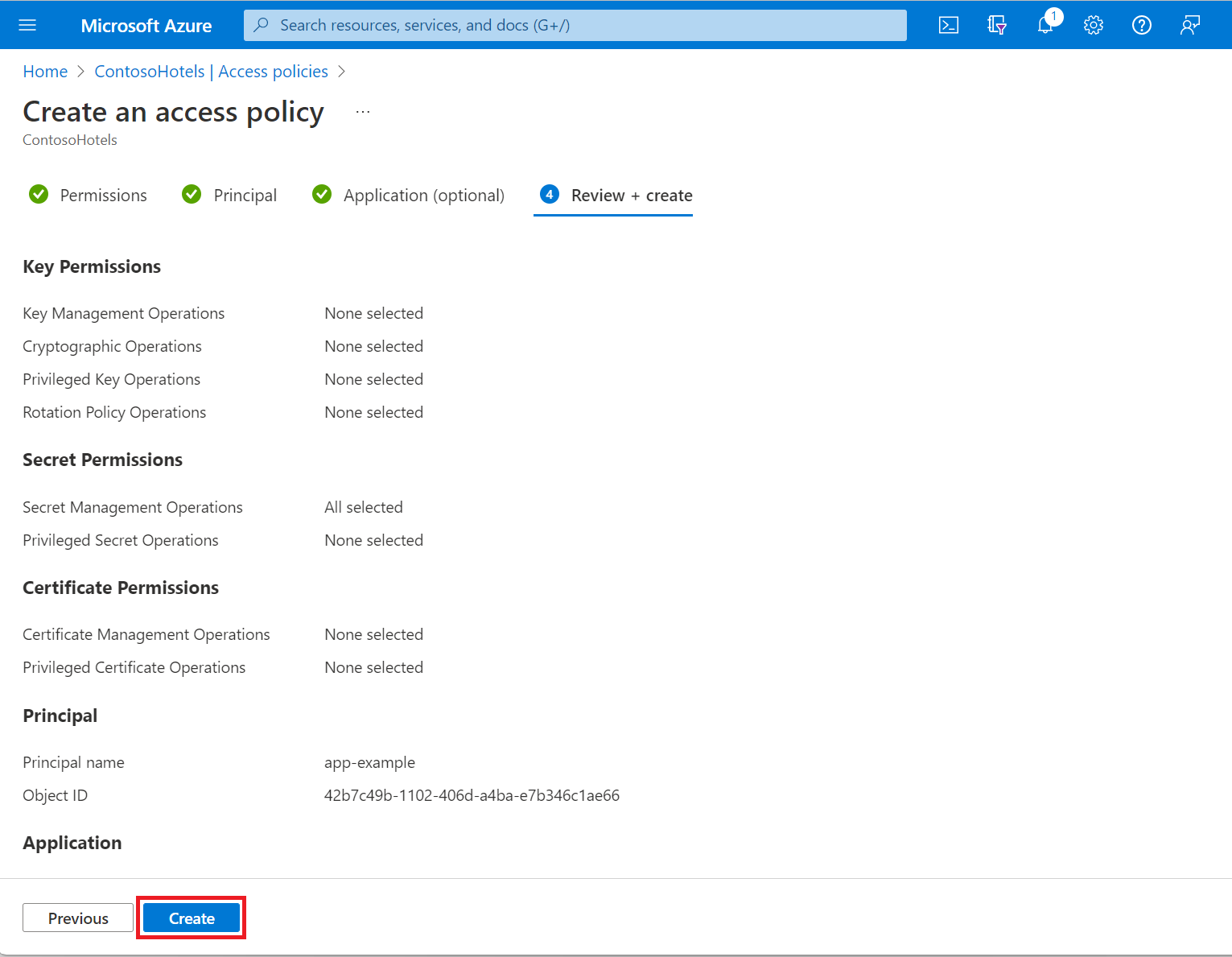

액세스 정책 변경 내용을 검토하고 만들기를 선택하여 액세스 정책을 저장합니다.

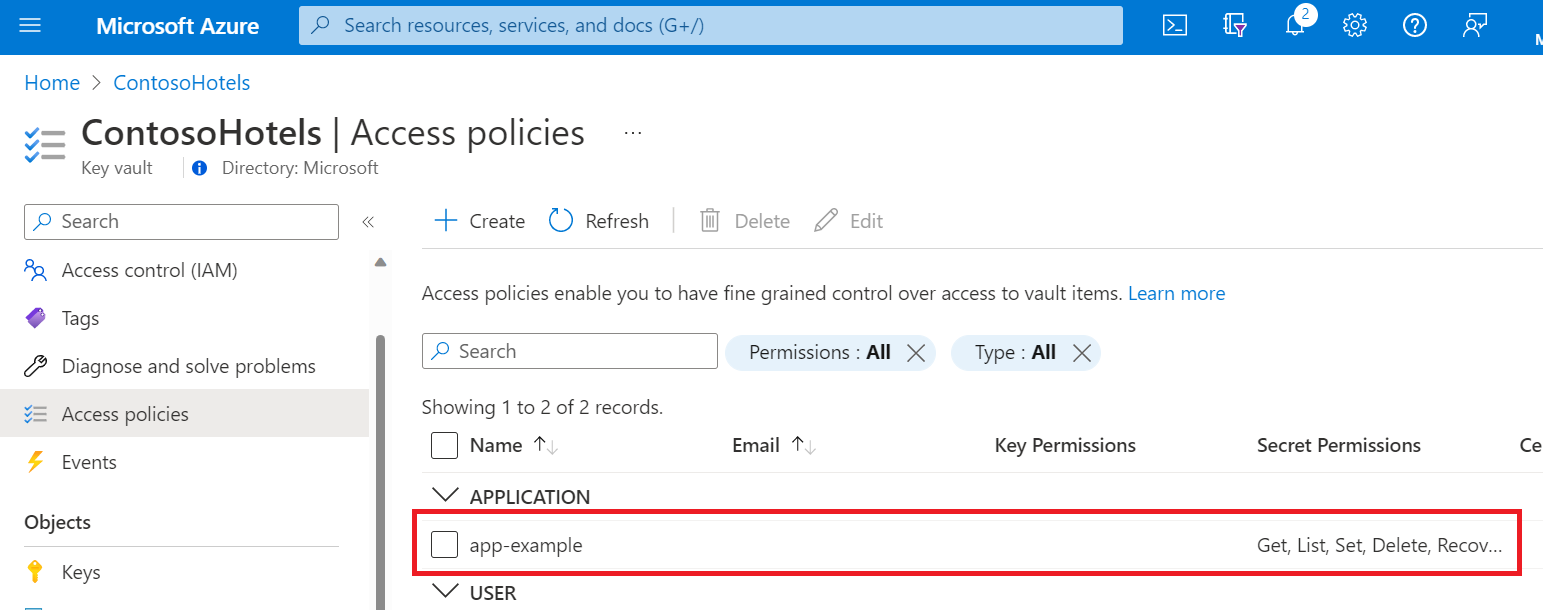

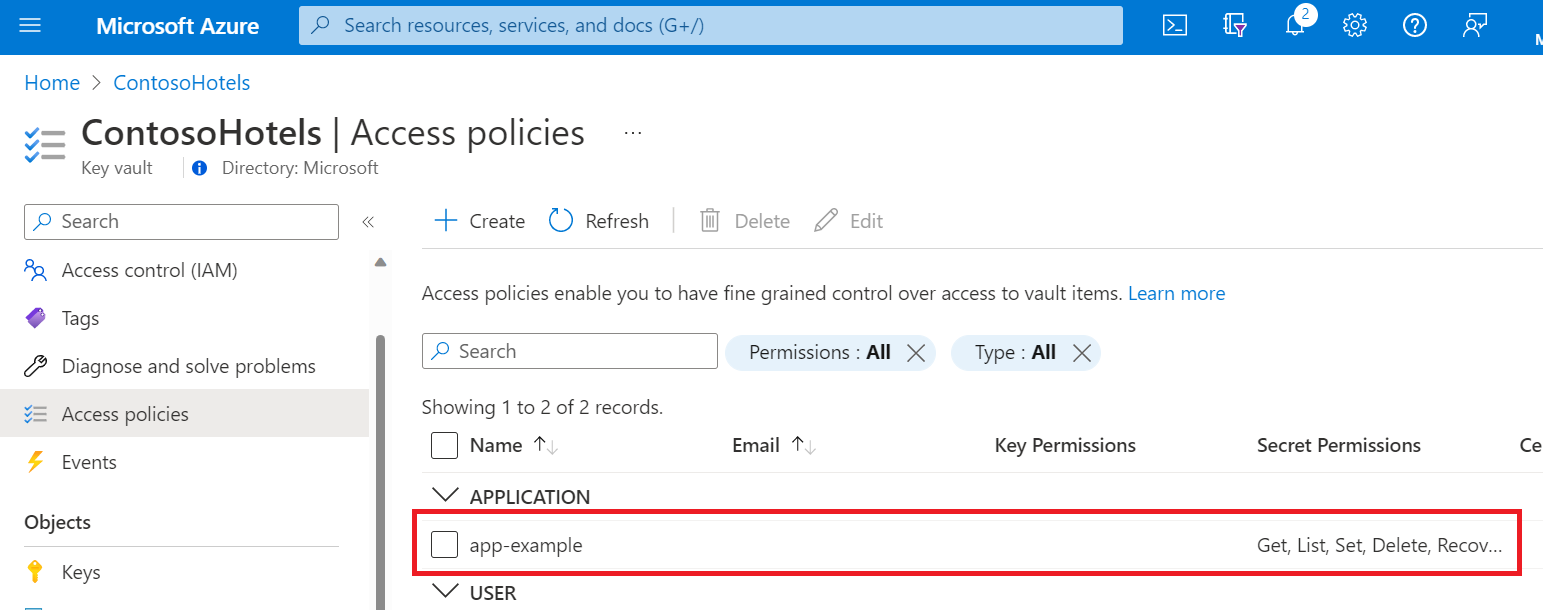

액세스 정책 페이지로 돌아가서 액세스 정책이 나열되는지 확인합니다.

Azure CLI를 사용하여 Microsoft Entra ID에 그룹을 만드는 방법에 대한 자세한 내용은 az ad group create 및 az ad group member add를 참조하세요.

Azure CLI 명령을 로컬로 실행하려면 Azure CLI를 설치합니다.

클라우드에서 직접 명령을 실행하려면 Azure Cloud Shell을 사용합니다.

로컬 CLI만 해당: az login을 사용하여 Azure에 로그인합니다.

az login

필요한 경우 az login 명령은 브라우저 창을 열어 자격 증명을 수집합니다.

개체 ID 가져오기

액세스 정책을 할당할 애플리케이션, 그룹, 사용자의 개체 ID를 결정합니다.

애플리케이션 및 기타 서비스 주체: az ad sp list 명령을 사용하여 서비스 주체를 검색합니다. 명령의 출력을 검사하여 액세스 정책을 할당할 보안 주체의 개체 ID를 확인합니다.

az ad sp list --show-mine

그룹: az ad group list 명령을 사용하여 --display-name 매개 변수로 결과를 필터링합니다.

az ad group list --display-name <search-string>

사용자: az ad user show 명령을 사용하여 --id 매개 변수에 사용자의 이메일 주소를 전달합니다.

az ad user show --id <email-address-of-user>

액세스 정책 할당

Az keyvault set-policy 명령을 사용하여 원하는 사용 권한을 할당합니다.

az keyvault set-policy --name myKeyVault --object-id <object-id> --secret-permissions <secret-permissions> --key-permissions <key-permissions> --certificate-permissions <certificate-permissions>

<object-id>를 보안 주체의 개체 ID로 바꿉니다.

이러한 특정 유형에 권한을 할당할 때는 --secret-permissions, --key-permissions, --certificate-permissions만 포함해야 합니다.

<secret-permissions>, <key-permissions> 및 <certificate-permissions>에 허용되는 값은 az keyvault set-policy 설명서에 제공됩니다.

Azure PowerShell을 사용하여 Microsoft Entra ID에 그룹을 만드는 방법에 대한 자세한 내용은 New-AzADGroup 및 Add-AzADGroupMember를 참조하세요.

명령을 로컬에서 실행하려면 Azure PowerShell을 설치합니다(아직 설치하지 않은 경우).

클라우드에서 직접 명령을 실행하려면 Azure Cloud Shell을 사용합니다.

로컬 PowerShell만 해당:

Azure Active Directory PowerShell 모듈을 설치합니다.

Azure에 로그인:

Connect-AzAccount

개체 ID 가져오기

액세스 정책을 할당할 애플리케이션, 그룹, 사용자의 개체 ID를 결정합니다.

애플리케이션 및 기타 서비스 주체: 매개 변수가 있는 -SearchString cmdlet을 사용하여 원하는 서비스 주체 이름으로 결과를 필터링합니다.

Get-AzADServicePrincipal -SearchString <search-string>

그룹: 매개 변수가 있는 -SearchString cmdlet을 사용하여 원하는 그룹 이름으로 결과를 필터링합니다.

Get-AzADGroup -SearchString <search-string>

출력에서 개체 ID는 Id로 나열됩니다.

사용자: Get-AzADUser cmdlet을 사용하여 사용자의 메일 주소를 -UserPrincipalName 매개 변수에 전달합니다.

Get-AzAdUser -UserPrincipalName <email-address-of-user>

출력에서 개체 ID는 Id로 나열됩니다.

액세스 정책 할당

Set-AzKeyVaultAccessPolicy cmdlet을 사용하여 액세스 정책을 할당합니다.

Set-AzKeyVaultAccessPolicy -VaultName <key-vault-name> -ObjectId <Id> -PermissionsToSecrets <secrets-permissions> -PermissionsToKeys <keys-permissions> -PermissionsToCertificates <certificate-permissions

이러한 특정 유형에 권한을 할당할 때는 -PermissionsToSecrets, -PermissionsToKeys, -PermissionsToCertificates만 포함해야 합니다.

<secret-permissions>, <key-permissions>, <certificate-permissions>에 허용되는 값은 Set-AzKeyVaultAccessPolicy - 매개 변수 설명서에 제공됩니다.

다음 단계