자격 증명 모음 액세스 정책에서 Azure 역할 기반 액세스 제어 권한 모델로 마이그레이션

Azure Key Vault는 Azure RBAC(Azure 역할 기반 액세스 제어) 및 액세스 정책 모델이라는 두 가지 권한 부여 시스템을 제공합니다. Azure RBAC는 Azure Key Vault에 대한 기본 및 권장 권한 부여 시스템입니다. 두 가지 권한 부여 방법을 비교하려면 Azure RBAC(Azure 역할 기반 액세스 제어) 및 액세스 정책을 참조하세요.

이 문서에서는 키 자격 증명 모음을 액세스 정책 모델에서 Azure RBAC 모델로 마이그레이션하는 데 필요한 정보를 제공합니다.

Azure 역할 매핑에 대한 액세스 정책

Azure RBAC는 사용자, 그룹, 서비스 주체 및 관리 ID에 할당할 수 있는 여러 가지 Azure 기본 제공 역할을 제공합니다. 기본 제공 역할이 조직의 특정 요구 사항을 충족하지 않는 경우 Azure 사용자 지정 역할을 만들면 됩니다.

키, 인증서 및 비밀 액세스 관리를 위한 키 자격 증명 모음 기본 제공 역할:

- Key Vault 관리자

- Key Vault 읽기 권한자

- Key Vault 제거 연산자

- Key Vault 인증서 책임자

- Key Vault 인증서 사용자

- Key Vault 암호화 책임자

- Key Vault 암호화 사용자

- Key Vault 암호화 서비스 암호화 사용자

- Key Vault 암호화 서비스 릴리스 사용자

- Key Vault 비밀 책임자

- Key Vault 비밀 사용자

기존 기본 제공 역할에 대한 자세한 내용은 Azure 기본 제공 역할을 참조하세요.

자격 증명 모음 액세스 정책은 개별적으로 선택된 권한 또는 미리 정의된 권한 템플릿을 사용하여 할당할 수 있습니다.

액세스 정책 미리 정의된 권한 템플릿:

- 키, 비밀, 인증서 관리

- 키 및 비밀 관리

- 비밀 및 인증서 관리

- 키 관리

- 비밀 관리

- 인증서 관리

- SQL Server 커넥터

- Azure Data Lake Storage 또는 Azure Storage

- Azure Backup

- Exchange Online 고객 키

- SharePoint Online 고객 키

- Azure Information BYOK

Azure 역할 매핑에 대한 액세스 정책 템플릿

| 액세스 정책 템플릿 | 작업 | Azure 역할 |

|---|---|---|

| 키, 비밀, 인증서 관리 | 키: 모든 작업 인증서: 모든 작업 비밀: 모든 작업 |

Key Vault 관리자 |

| 키 및 비밀 관리 | 키: 모든 작업 비밀: 모든 작업 |

키 자격 증명 모음 암호화 책임자 Key Vault 비밀 책임자 |

| 비밀 및 인증서 관리 | 인증서: 모든 작업 비밀: 모든 작업 |

키 자격 증명 모음 인증서 책임자 Key Vault 비밀 책임자 |

| 키 관리 | 키: 모든 작업 | Key Vault 암호화 책임자 |

| 비밀 관리 | 비밀: 모든 작업 | Key Vault 비밀 책임자 |

| 인증서 관리 | 인증서: 모든 작업 | Key Vault 인증서 책임자 |

| SQL Server 커넥터 | 키: 가져오기, 나열, 키 래핑, 키 래핑 해제 | Key Vault 암호화 서비스 암호화 사용자 |

| Azure Data Lake Storage 또는 Azure Storage | 키: 가져오기, 나열, 키 래핑 해제 | 해당 없음 사용자 지정 역할 필요 |

| Azure Backup | 키: 가져오기, 나열, 백업 비밀: 가져오기, 나열, 백업 |

해당 없음 사용자 지정 역할 필요 |

| Exchange Online 고객 키 | 키: 가져오기, 나열, 키 래핑, 키 래핑 해제 | Key Vault 암호화 서비스 암호화 사용자 |

| Exchange Online 고객 키 | 키: 가져오기, 나열, 키 래핑, 키 래핑 해제 | Key Vault 암호화 서비스 암호화 사용자 |

| Azure Information BYOK | 키: 가져오기, 암호 해독, 서명 | 해당 없음 사용자 지정 역할 필요 |

참고 항목

Azure Portal을 통한 Azure App Service Certificate 구성은 Key Vault RBAC 권한 모델을 지원하지 않습니다. Azure PowerShell, Azure CLI, ARM 템플릿 배포를 App Service 전역 ID에 대한 Key Vault 인증서 사용자 역할 할당(예: 퍼블릭 클라우드의 Microsoft Azure App Service)과 함께 사용할 수 있습니다.

할당 범위 매핑

키 자격 증명 모음용 Azure RBAC를 사용하면 다음 범위에서 역할을 할당할 수 있습니다.

- 관리 그룹

- Subscription

- Resource group

- 키 자격 증명 모음 리소스

- 개별 키, 비밀 및 인증서

자격 증명 모음 액세스 정책 권한 모델은 키 자격 증명 모음 리소스 수준 정책 할당으로 제한됩니다.

일반적으로 애플리케이션당 하나의 키 자격 증명 모음을 사용하고 키 자격 증명 모음 수준에서 액세스를 관리하는 것이 좋습니다. 다른 범위에서 액세스를 관리하면 액세스 관리를 간소화할 수 있는 시나리오가 있습니다.

인프라, 보안 관리자 및 운영자: 자격 증명 모음 액세스 정책을 사용하여 관리 그룹, 구독 또는 리소스 그룹 수준에서 키 자격 증명 모음 그룹을 관리하려면 각 키 자격 증명 모음에 대한 정책을 유지 관리해야 합니다. Azure RBAC를 통해 관리 그룹, 구독 또는 리소스 그룹에서 하나의 역할 할당을 만들 수 있습니다. 이 할당은 동일한 범위에서 만든 모든 새 키 자격 증명 모음에 적용됩니다. 이 시나리오에서는 영구 액세스를 제공하는 것보다 Privileged Identity Management를 just-in time 액세스와 함께 사용하는 것이 좋습니다.

애플리케이션: 애플리케이션에서 다른 애플리케이션과 비밀을 공유해야 하는 시나리오가 있습니다. 자격 증명 모음 액세스 정책을 사용하면 모든 비밀에 대한 액세스 권한을 부여하지 않도록 별도의 키 자격 증명 모음을 만들어야 했습니다. Azure RBAC를 사용하면 단일 키 자격 증명 모음을 사용하는 대신 개별 비밀의 범위를 사용하여 역할을 할당할 수 있습니다.

자격 증명 모음 액세스 정책에서 Azure RBAC로 마이그레이션 단계

Azure RBAC와 자격 증명 모음 액세스 정책 권한 모델 간에는 많은 차이점이 있습니다. 마이그레이션 도중 중단이 발생하지 않도록 하려면 아래 단계를 수행하는 것이 좋습니다.

- 역할 식별 및 할당: 위의 매핑 테이블을 기반으로 기본 제공 역할을 식별하고 필요한 경우 사용자 지정 역할을 만듭니다. 범위 매핑 지침에 따라 범위에서 역할을 할당합니다. 키 자격 증명 모음에 역할을 할당하는 방법에 대한 자세한 내용은 Azure 역할 기반 액세스 제어를 사용하여 키 자격 증명 모음에 대한 액세스 제공을 참조하세요.

- 역할 할당 유효성 검사: Azure RBAC의 역할 할당은 전파하는 데 몇 분 정도 걸릴 수 있습니다. 역할 할당을 확인하는 방법에 대한 지침은 범위의 역할 할당 나열을 참조하세요.

- 키 자격 증명 모음에 대한 모니터링 및 경고 구성: 액세스 거부 예외에 대한 로깅을 설정하고 경고를 설정하는 것이 중요합니다. 자세한 내용은 Azure Key Vault 모니터링 및 경고를 참조하세요.

- 키 자격 증명 모음에서 Azure 역할 기반 액세스 제어 권한 모델 설정: Azure RBAC 권한 모델을 사용하도록 설정하면 기존 액세스 정책이 모두 무효화됩니다. 오류가 발생하는 경우 모든 기존 액세스 정책을 그대로 두고 다시 권한 모델로 전환할 수 있습니다.

필수 조건

키 자격 증명 모음의 권한 모델을 변경하려면 다음 두 가지 권한이 필요합니다.

- 소유자 역할 및 사용자 액세스 관리자 역할에 포함된 'Microsoft.Authorization/roleAssignments/write' 권한입니다.

- Key Vault 기여자 역할에 포함된 'Microsoft.KeyVault/vaults/write' 권한입니다.

'서비스 관리자' 및 '공동 관리자'와 같은 클래식 구독 관리자 역할은 지원되지 않습니다.

참고 항목

Azure RBAC 권한 모델을 사용하도록 설정하면 액세스 정책 업데이트를 시도하는 모든 스크립트가 실패합니다. Azure RBAC를 사용하도록 해당 스크립트를 업데이트하는 것이 중요합니다.

마이그레이션 거버넌스

Azure Policy 서비스를 사용하여 자격 증명 모음에서 RBAC 권한 모델 마이그레이션을 제어할 수 있습니다. 사용자 지정 정책 정의를 만들어 기존 키 자격 증명 모음을 감사하고 모든 새 키 자격 증명 모음이 Azure RBAC 권한 모델을 사용하도록 할 수 있습니다.

Key Vault Azure RBAC 권한 모델에 대한 정책 정의 만들기 및 할당

- 정책 리소스로 이동

- Azure Policy 페이지의 왼쪽에 있는 작성에서 할당을 선택합니다.

- 페이지 맨 위에서 정책 할당을 선택합니다. 이 단추를 선택하면 정책 할당 페이지가 열립니다.

- 다음 정보를 입력합니다.

- 정책을 적용할 구독 및 리소스 그룹을 선택하여 정책의 범위를 정의합니다. 범위 필드의 점 3개 단추를 클릭하여 선택합니다.

- 정책 정의의 이름을 선택합니다. "[미리 보기]: Azure Key Vault는 RBAC 권한 모델을 사용해야 함"

- 페이지 맨 위에 있는 매개 변수 탭으로 이동하여 정책의 원하는 효과(감사, 거부 또는 사용 안 함)를 정의합니다.

- 추가 필드를 입력합니다. 페이지 아래쪽의 이전 및 다음 단추를 클릭하는 탭을 탐색합니다.

- 검토 + 만들기를 선택합니다.

- 만들기를 선택합니다.

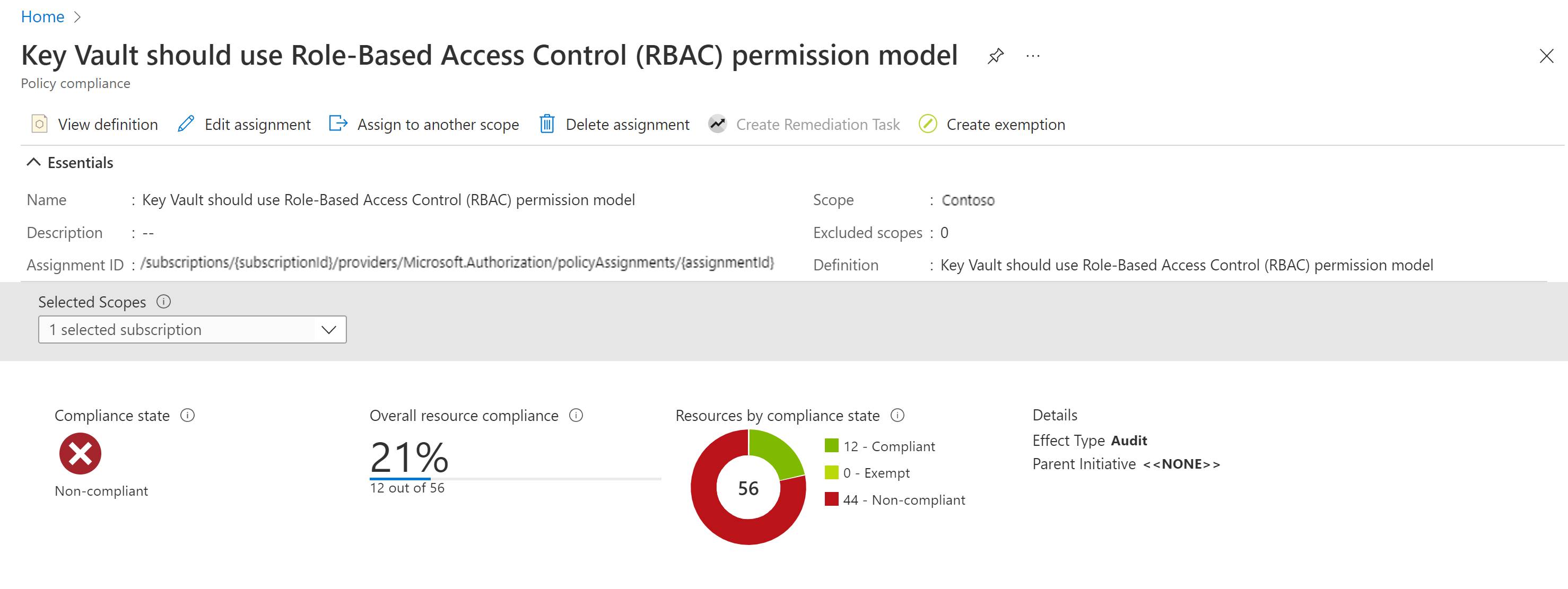

기본 제공 정책이 할당되면 검사를 완료하는 데 최대 24시간이 걸릴 수 있습니다. 검사가 완료되면 아래와 같이 컴플라이언스 결과를 볼 수 있습니다.

자세한 내용은 참조하세요.

Azure RBAC 비교 도구에 대한 액세스 정책

Important

이 도구는 공식적인 고객 지원 서비스 지원 없이 Microsoft 커뮤니티 구성원이 빌드하고 유지 관리합니다. 도구는 어떤 종류의 보증도 없이 있는 그대로 제공됩니다.

RBAC 권한 모델 마이그레이션에 대한 액세스 정책에 도움이 되는 할당된 RBAC 역할과 Key Vault 액세스 정책을 비교하는 PowerShell 도구입니다. 도구 의도는 기존 Key Vault를 RBAC 권한 모델로 마이그레이션할 때 온전성 검사를 제공하여 기본 데이터 작업이 있는 할당된 역할이 기존 액세스 정책을 포함하도록 하는 것입니다.

문제 해결

- 역할 할당이 몇 분 후에 작동하지 않음 - 경우에 따라 역할 할당에 시간이 더 오래 걸릴 수 있습니다. 이러한 경우를 처리하기 위해 코드에서 재시도 논리를 작성하는 것이 중요합니다.

- 키 자격 증명 모음을 삭제(일시 삭제)했다가 복구하면 역할 할당이 사라짐 - 이는 현재 모든 Azure 서비스에서 일시 삭제 기능의 제한입니다. 복구 후 모든 역할 할당을 다시 만들어야 합니다.

자세한 정보

- Azure RBAC 개요

- 사용자 지정 역할 자습서

- Privileged Identity Management