Azure Logic Apps에서 통합 서비스 환경 하나 이상에 단일 IP 주소 설정

Important

2024년 8월 31일에 만료되는 Azure Cloud Services(클래식)에 대한 종속성으로 인해 ISE 리소스도 2024년 8월 31일에 만료됩니다. 서비스에 문제가 일어나지 않도록 만료 날짜 전에 모든 논리 앱을 ISE에서 표준 논리 앱으로 내보냅니다. 표준 논리 앱 워크플로는 단일 테넌트 Azure Logic Apps에서 실행되며 동일한 기능과 더 많은 기능을 제공합니다.

2022년 11월 1일부터 더 이상 새 ISE 리소스를 만들 수 없습니다. 그러나 이 날짜 이전에 존재하는 ISE 리소스는 2024년 8월 31일까지 지원됩니다. 자세한 내용은 다음 리소스를 참조하세요.

Azure Logic Apps를 사용하는 경우 Azure 가상 네트워크의 리소스에 액세스해야 하는 논리 앱을 호스팅하기 위한 ISE(통합 서비스 환경)를 설정할 수 있습니다. IP 제한이 있는 다른 엔드포인트에 액세스해야 하는 ISE 인스턴스가 여러 개 있으면 Azure Firewall 또는 네트워크 가상 어플라이언스를 가상 네트워크에 배포하고 해당 방화벽이나 네트워크 가상 어플라이언스를 통해 아웃바운드 트래픽을 라우팅합니다. 그런 다음 가상 네트워크의 모든 ISE 인스턴스가 단일 공용, 정적 및 예측 가능한 IP 주소를 사용하여 원하는 대상 시스템과 통신하도록 할 수 있습니다. 이런 방식으로 각 ISE의 대상 시스템에서 추가 방화벽을 설정할 필요가 없습니다.

이 항목에서는 Azure Firewall을 통해 아웃바운드 트래픽을 라우팅하는 방법을 보여 주지만 Azure Marketplace의 타사 방화벽과 같은 네트워크 가상 어플라이언스 유사한 개념을 적용할 수 있습니다. 이 항목에서는 여러 ISE 인스턴스에 대한 설정에 중점을 두지만, 시나리오에서 액세스가 필요한 IP 주소 수를 제한해야 하는 경우 단일 ISE에 대해 이 방법을 사용할 수도 있습니다. 방화벽 또는 가상 네트워크에 대한 추가 비용이 시나리오에 적합한지 어플라이언스 고려합니다. Azure Firewall 가격 책정에 대해 자세히 알아봅니다.

필수 조건

ISE와 동일한 가상 네트워크에서 실행되는 Azure Firewall. 방화벽이 없는 경우 먼저 가상 네트워크에 이름이 지정된

AzureFirewallSubnet서브넷을 추가합니다. 그런 다음 가상 네트워크에서 방화벽 을 만들고 배포할 수 있습니다.Azure 경로 테이블입니다. 없는 경우 먼저 경로 테이블을 만듭니다. 라우팅에 대한 자세한 내용은 가상 네트워크 트래픽 라우팅을 참조 하세요.

경로 테이블 설정

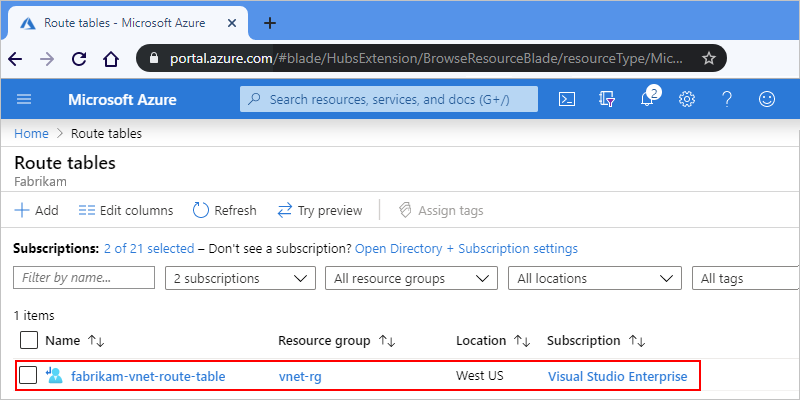

Azure Portal에서 경로 테이블을 선택합니다. 예를 들면 다음과 같습니다.

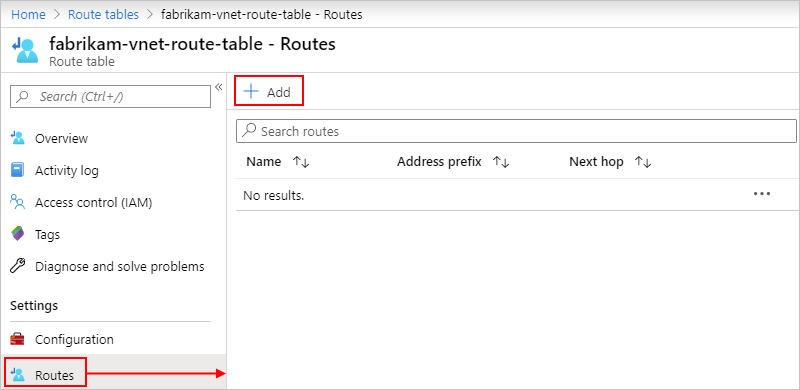

새 경로를 추가하려면 경로 테이블 메뉴에서 경로>추가를 선택합니다.

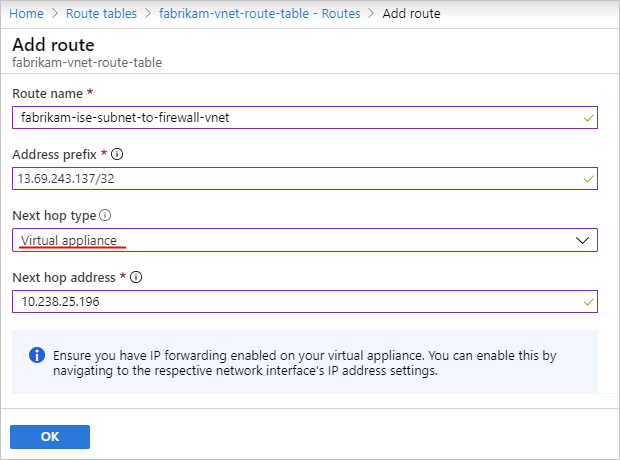

경로 추가 창에서 대상 시스템에 대한 모든 아웃바운드 트래픽이 다음 동작을 따르도록 지정하는 규칙을 사용하여 새 경로를 설정합니다.

가상 어플라이언스를 다음 홉 형식으로 사용합니다.

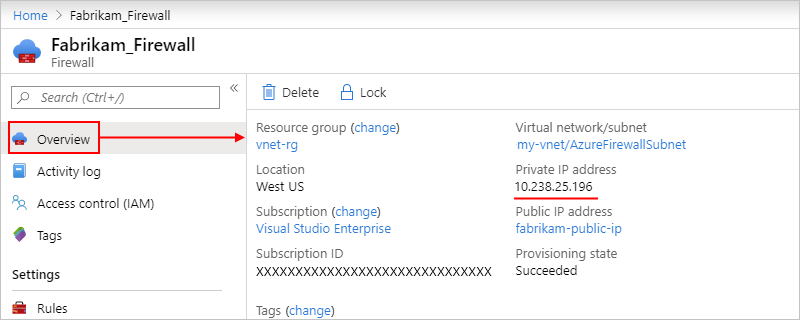

방화벽 인스턴스의 개인 IP 주소로 다음 홉 주소로 이동합니다.

이 IP 주소를 찾으려면 방화벽 메뉴에서 개요를 선택하고 개인 IP 주소 아래에서 주소를 찾습니다. 예를 들면 다음과 같습니다.

이러한 규칙이 어떻게 표시되는지 보여 주는 예제는 다음과 같습니다.

속성 값 설명 경로 이름 <unique-route-name> 경로 테이블의 경로에 대한 고유 이름 주소 접두사 <destination-address> 아웃바운드 트래픽을 이동하려는 대상 시스템의 주소 접두사입니다. 이 주소에 대해 CIDR(Classless Inter-Do기본 라우팅) 표기법을 사용해야 합니다. 이 예제에서 이 주소 접두사는 네트워크 규칙 설정 섹션에 설명된 SFTP 서버에 대한 것입니다. 다음 홉 유형 가상 어플라이언스 아웃바운드 트래픽에서 사용하는 홉 형식 다음 홉 주소 <firewall-private-IP-address> 방화벽의 개인 IP 주소

네트워크 규칙 설정

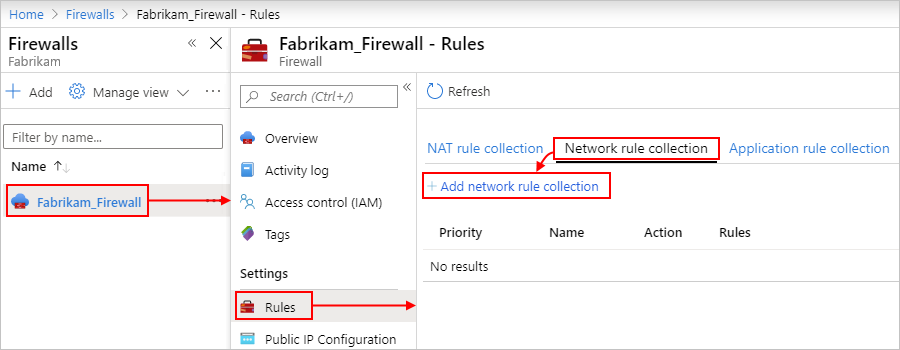

Azure Portal에서 방화벽을 찾고 선택합니다. 방화벽 메뉴의 설정 아래에서 규칙을 선택합니다. 규칙 창에서 네트워크 규칙 컬렉션 네트워크 규칙 컬렉션> 추가를 선택합니다.

컬렉션에서 대상 시스템에 대한 트래픽을 허용하는 규칙을 추가합니다.

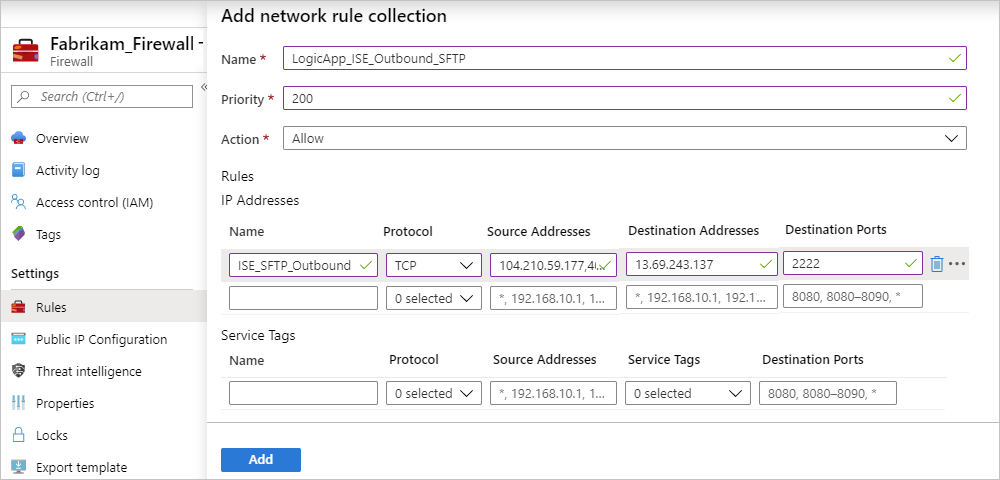

예를 들어 ISE에서 실행되는 논리 앱이 있고 SFTP 서버와 통신해야 한다고 가정합니다. 이름이 지정된

LogicApp_ISE_SFTP_Outbound네트워크 규칙 컬렉션을 만듭니다. 여기에는 이름이 지정된ISE_SFTP_Outbound네트워크 규칙이 포함됩니다. 이 규칙은 방화벽의 개인 IP 주소를 사용하여 가상 네트워크에서 ISE가 실행되는 서브넷의 IP 주소에서 대상 SFTP 서버로의 트래픽을 허용합니다.

네트워크 규칙 컬렉션 속성

속성 값 설명 이름 <network-rule-collection-name> 네트워크 규칙 컬렉션 이름 우선 순위 <우선 순위 수준> 규칙 컬렉션을 실행하는 데 사용할 우선 순위 순서입니다. 자세한 내용은 몇 가지 Azure Firewall 개념이란? 작업 허용 이 규칙에 대해 수행할 작업 유형입니다. 네트워크 규칙 속성

속성 값 설명 이름 <network-rule-name> 네트워크 규칙의 이름 프로토콜 <connection-protocols> 사용할 연결 프로토콜입니다. 예를 들어 NSG 규칙을 사용하는 경우 TCP뿐만 아니라 TCP와 UDP를 모두 선택합니다. 원본 주소 <ISE-subnet-addresses> ISE가 실행되는 서브넷 IP 주소와 논리 앱의 트래픽이 시작되는 위치 대상 주소 <destination-IP-address> 아웃바운드 트래픽을 이동하려는 대상 시스템의 IP 주소입니다. 이 예제에서 이 IP 주소는 SFTP 서버용입니다. 대상 포트 <destination-ports> 대상 시스템에서 인바운드 통신에 사용하는 모든 포트 네트워크 규칙에 대한 자세한 내용은 다음 문서를 참조하세요.