Azure Machine Learning의 Enterprise 보안 및 거버넌스

이 문서에서는 Azure Machine Learning에 사용할 수 있는 보안과 거버넌스 기능에 대해 알아봅니다. 이러한 기능은 조직의 정책을 준수하는 보안 구성을 만들려는 관리자, DevOps 엔지니어 및 MLOps 엔지니어에게 유용합니다.

Azure Machine Learning 및 Azure 플랫폼을 사용하여 다음 작업을 수행할 수 있습니다.

- 사용자 계정 또는 그룹의 리소스 및 작업에 액세스를 제한합니다.

- 들어오고 나가는 네트워크 통신을 제한합니다.

- 전송 중 및 미사용 데이터를 암호화합니다.

- 취약성을 검사합니다.

- 구성 정책을 적용하고 감사합니다.

리소스 및 작업에 액세스 제한

Microsoft Entra ID는 Azure Machine Learning의 ID 서비스 공급자입니다. 이 ID를 사용하여 Azure 리소스를 인증하는 데 사용되는 보안 개체(사용자, 그룹, 서비스 주체 및 관리 ID)를 만들고 관리할 수 있습니다. MFA(다단계 인증)는 Microsoft Entra ID가 이를 사용하도록 구성된 경우 지원됩니다.

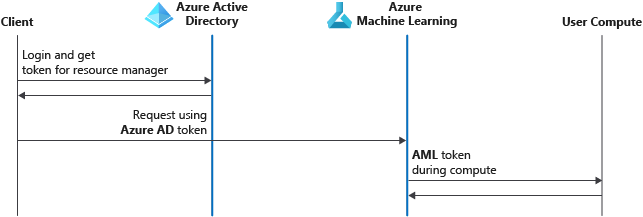

Microsoft Entra ID의 MFA를 통한 Azure Machine Learning 인증 프로세스는 다음과 같습니다.

- 클라이언트는 Microsoft Entra ID에 로그인하고 Azure Resource Manager 토큰을 가져옵니다.

- 클라이언트가 Azure Resource Manager 및 Azure Machine Learning에 토큰을 제공합니다.

- Azure Machine Learning이 사용자 컴퓨팅 대상(예: Azure Machine Learning 컴퓨팅 클러스터 또는 서버리스 컴퓨팅)에 Machine Learning Service 토큰을 제공합니다. 작업이 완료된 후 사용자 컴퓨팅 대상이 이 토큰을 사용하여 Machine Learning Service로 다시 호출합니다. 범위는 작업 영역으로 제한됩니다.

각 작업 영역에는 작업 영역과 이름이 동일하며, 시스템이 할당한 연결되어 있는 관리 ID가 있습니다. 이 관리 ID는 작업 영역에서 사용하는 리소스에 안전하게 액세스하는 데 사용됩니다. 연결된 리소스에 대해 다음과 같은 Azure RBAC(역할 기반 액세스 제어) 권한이 있습니다.

| 리소스 | 사용 권한 |

|---|---|

| 작업 영역 | 참가자 |

| 스토리지 계정 | Storage Blob 데이터 Contributor |

| 주요 자격 증명 모음 | 모든 키, 비밀, 인증서에 대한 액세스 |

| 컨테이너 레지스트리 | 참가자 |

| 작업 영역을 포함하는 리소스 그룹 | 참가자 |

시스템 할당 관리 ID는 Azure Machine Learning과 다른 Azure 리소스 간의 내부 서비스 간 인증에 사용됩니다. 사용자는 ID 토큰에 액세스할 수 없으며 이 토큰을 사용하여 이러한 리소스에 대한 액세스 권한을 얻을 수 없습니다. 사용자는 충분한 RBAC 권한이 있는 경우 Azure Machine Learning 컨트롤 플레인 및 데이터 평면 API를 통해서만 리소스에 액세스할 수 있습니다.

이전 표에 언급된 리소스의 관리 ID에 대한 액세스를 관리자가 취소하지 않는 것이 좋습니다. 액세스 복원은 키 다시 동기화 작업을 통해 가능합니다.

참고 항목

Azure Machine Learning 작업 영역에 2021년 5월 14일 이전에 만들어진 컴퓨팅 대상(예: 컴퓨팅 클러스터, 컴퓨팅 인스턴스 또는 AKS(Azure Kubernetes Service) 인스턴스)이 있는 경우 추가 Microsoft Entra 계정이 있을 수 있습니다. 계정 이름은 Microsoft-AzureML-Support-App-으로 시작하며 모든 작업 영역 지역에 대한 구독에 기여자 수준 액세스 권한이 있습니다.

작업 영역에 AKS 인스턴스가 연결되어 있지 않으면 이 Microsoft Entra 계정을 안전하게 삭제할 수 있습니다.

작업 영역에 연결된 AKS 클러스터가 있고 2021년 5월 14일 이전에 만들어진 경우 이 Microsoft Entra 계정을 삭제하지 않아야 합니다. 이 시나리오에서는 Microsoft Entra 계정을 삭제하기 전에 AKS 클러스터를 삭제한 후 다시 만들어야 합니다.

사용자가 할당한 관리 ID를 사용하도록 작업 영역을 프로비전한 다음 관리 ID에 다른 역할을 부여할 수 있습니다. 예를 들어 기본 Docker 이미지에 대한 사용자 고유의 Azure Container Registry 인스턴스에 액세스할 수 있는 역할을 부여할 수 있습니다.

Azure Machine Learning 컴퓨팅 클러스터에서 사용할 관리 ID를 구성할 수도 있습니다. 이 관리 ID는 작업 영역 관리 ID와 독립적입니다. 컴퓨팅 클러스터를 사용하면 관리 ID로 학습 작업을 실행하는 사용자가 액세스할 수 없는 보안 데이터 저장소와 같은 리소스에 액세스합니다. 자세한 내용은 액세스 제어에 관리 ID 사용을 참조하세요.

팁

Azure Machine Learning에서 Microsoft Entra ID 및 Azure RBAC를 사용하는 데는 예외가 있습니다.

- 필요에 따라 Azure Machine Learning 컴퓨팅 인스턴스 및 컴퓨팅 클러스터와 같은 컴퓨팅 리소스에 대한 SSH(Secure Shell) 액세스를 사용하도록 설정할 수 있습니다. SSH 액세스는 Microsoft Entra ID가 아닌 퍼블릭/프라이빗 키 쌍을 기반으로 합니다. Azure RBAC는 SSH 액세스를 관리하지 않습니다.

- 키 기반 또는 토큰 기반 인증을 사용하여 배포된 모델을 온라인 엔드포인트로 인증할 수 있습니다. 키는 정적 문자열인 반면 토큰은 Microsoft Entra 보안 개체를 통해 검색됩니다. 자세한 내용은 온라인 엔드포인트용 클라이언트 인증을 참조하세요.

자세한 내용은 다음 문서를 참조하세요.

- Azure Machine Learning 리소스 및 워크플로에 대한 인증 설정

- Azure Machine Learning 작업 영역에 대한 액세스 관리

- 데이터 저장소 사용

- Azure Machine Learning 작업에서 인증 자격 증명 비밀 사용

- Azure Machine Learning과 다른 서비스 간 인증 설정

네트워크 보안 및 격리 제공

Azure Machine Learning 리소스에 대한 네트워크 액세스를 제한하려면 Azure Machine Learning 관리형 가상 네트워크 또는 Azure Virtual Network 인스턴스를 사용할 수 있습니다. 가상 네트워크를 사용하면 솔루션의 공격 표면과 데이터 반출 가능성이 줄어듭니다.

둘 중 하나를 선택할 필요가 없습니다. 예를 들어 Azure Machine Learning 관리형 가상 네트워크를 사용하여 관리되는 컴퓨팅 리소스 및 관리되지 않는 리소스에 대한 Azure Virtual Network 인스턴스를 보호하거나 작업 영역에 대한 클라이언트 액세스를 보호할 수 있습니다.

Azure Machine Learning 관리형 가상 네트워크: 작업 영역 및 관리되는 컴퓨팅 리소스에 대한 네트워크 격리를 지원하는 완벽한 관리형 솔루션을 제공합니다. 프라이빗 엔드포인트를 사용하여 다른 Azure 서비스와의 통신을 보호하고 아웃바운드 통신을 제한할 수 있습니다. 관리형 가상 네트워크를 사용하여 다음과 같은 관리형 컴퓨팅 리소스를 보호할 수 있습니다.

- 서버리스 컴퓨팅(Spark 서버리스 포함)

- 컴퓨팅 클러스터

- 컴퓨팅 인스턴스

- 관리되는 온라인 엔드포인트

- 일괄 처리 온라인 엔드포인트

Azure Virtual Network 인스턴스: 사용자 지정 가능성이 더 높은 가상 네트워크 제품을 제공합니다. 그러나 구성 및 관리에 대한 책임은 사용자에게 있습니다. 네트워크 보안 그룹, 사용자 정의 경로 또는 방화벽을 사용하여 아웃바운드 통신을 제한해야 할 수도 있습니다.

자세한 내용은 네트워크 격리 구성 비교 문서를 참조 하세요 .

데이터 암호화

Azure Machine Learning은 Azure 플랫폼에서 다양한 컴퓨팅 리소스와 데이터 저장소를 사용합니다. 각 리소스가 저장 및 전송 중인 데이터 암호화를 지원하는 방법에 대해 자세히 알아보려면 Azure Machine Learning을 사용한 데이터 암호화를 참조하세요.

데이터 반출 방지

Azure Machine Learning에는 여러 인바운드 및 아웃바운드 네트워크 종속성이 있습니다. 이러한 종속성 중 일부는 조직 내의 악의적인 에이전트에 의한 데이터 유출 위험을 노출시킬 수 있습니다. 이러한 위험은 Azure Storage, Azure Front Door 및 Azure Monitor에 대한 아웃바운드 요구 사항과 관련이 있습니다. 이 위험을 완화하는 방법에 대한 권장 사항은 Azure Machine Learning 데이터 반출 방지를 참조하세요.

취약성 검사

클라우드용 Microsoft Defender는 하이브리드 클라우드 워크로드 전반에 걸쳐 통합 보안 관리 및 고급 위협 보호를 제공합니다. Azure Machine Learning의 경우 Azure Container Registry 리소스 및 AKS 리소스 검사를 사용하도록 설정해야 합니다. 자세한 내용은 컨테이너 레지스트리용 Microsoft Defender 소개 및 Microsoft Defender for Kubernetes 소개를 참조하세요.

규정 준수 감사 및 관리

Azure Policy는 Azure 리소스가 정책을 준수하는지 확인하는 데 도움이 되는 거버넌스 도구입니다. Azure Machine Learning 작업 영역에서 개인 엔드포인트를 사용하는지 여부 같은 특정 구성을 허용하거나 적용하도록 정책을 설정할 수 있습니다.

Azure Policy에 대한 자세한 내용은 Azure Policy 설명서를 참조하세요. Azure Machine Learning과 관련된 정책에 대한 자세한 내용은 Azure Machine Learning 감사 및 관리를 참조하세요.