프라이빗 엔드포인트 연결 문제 해결

프라이빗 엔드포인트로 구성된 Azure Machine Learning 작업 영역에 연결하는 경우 403 오류 또는 액세스가 금지되었다는 메시지가 표시될 수 있습니다. 이 문서에서는 이 오류가 발생할 수 있는 일반적인 구성 문제를 확인하는 방법을 설명합니다.

팁

이 문서의 단계를 사용하기 전에 Azure Machine Learning 작업 영역 진단 API를 사용해 보세요. 이렇게 하면 작업 영역과 관련된 구성 문제를 식별하는 데 도움이 될 수 있습니다. 자세한 내용은 작업 영역 진단을 사용하는 방법을 참조하세요.

DNS 구성

DNS 구성에 대한 문제 해결 단계는 Azure DNS를 사용하는지 아니면 사용자 지정 DNS를 사용하는지 여부에 따라 다릅니다. 다음 단계를 사용하여 사용하고 있는 DNS를 확인합니다.

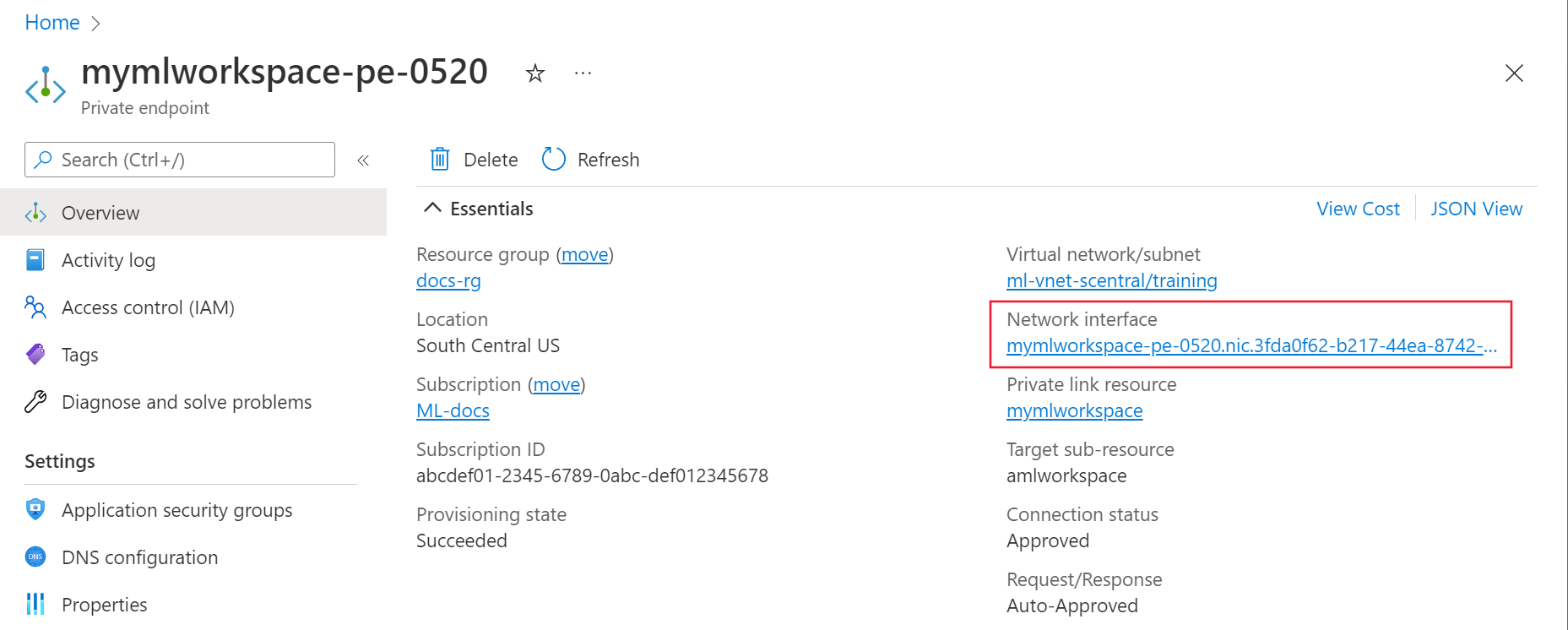

Azure Portal에서 Azure Machine Learning 작업 영역에 대한 프라이빗 엔드포인트를 선택합니다.

개요 페이지에서 네트워크 인터페이스 링크를 선택합니다.

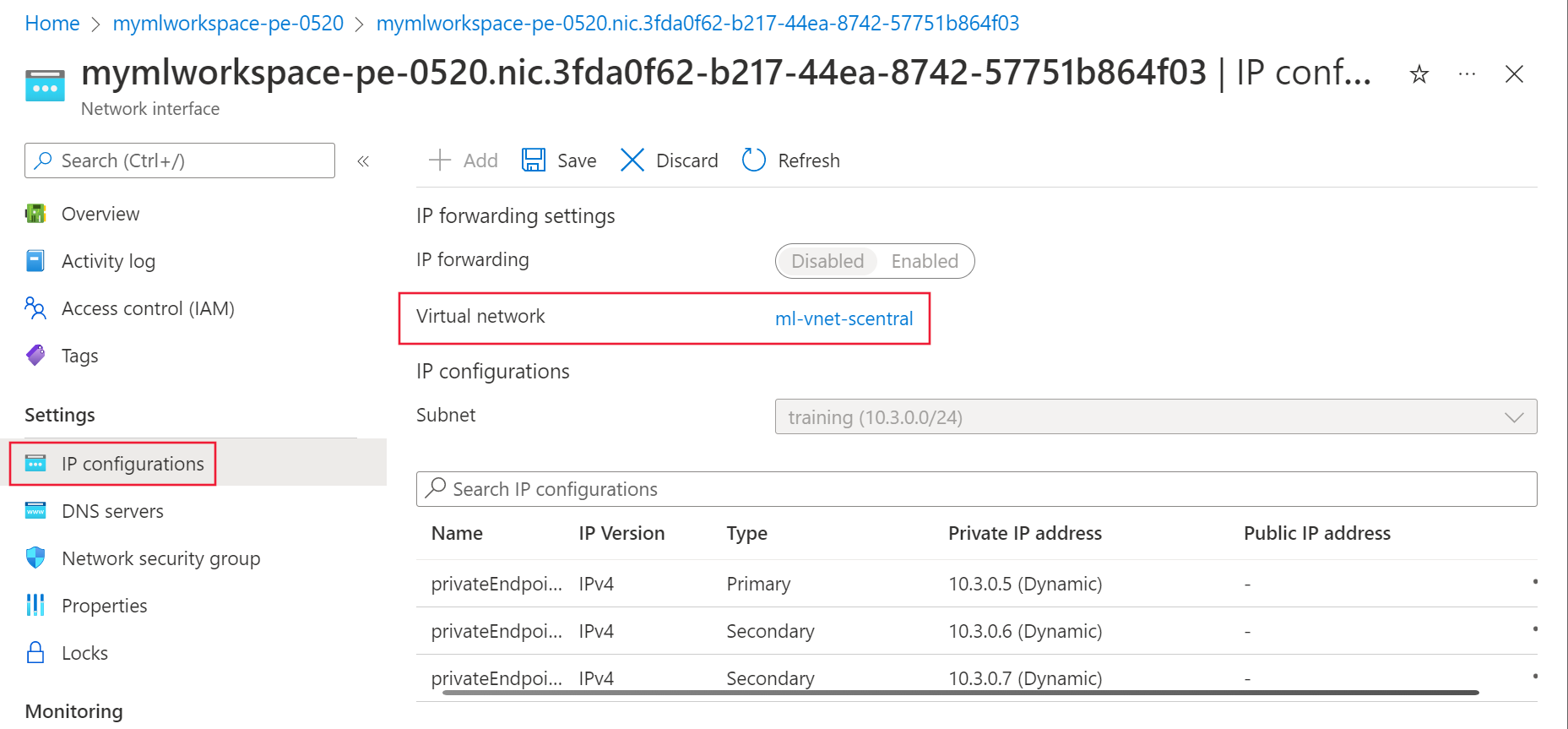

설정 아래에서 IP 구성, 가상 네트워크 링크를 차례로 선택합니다.

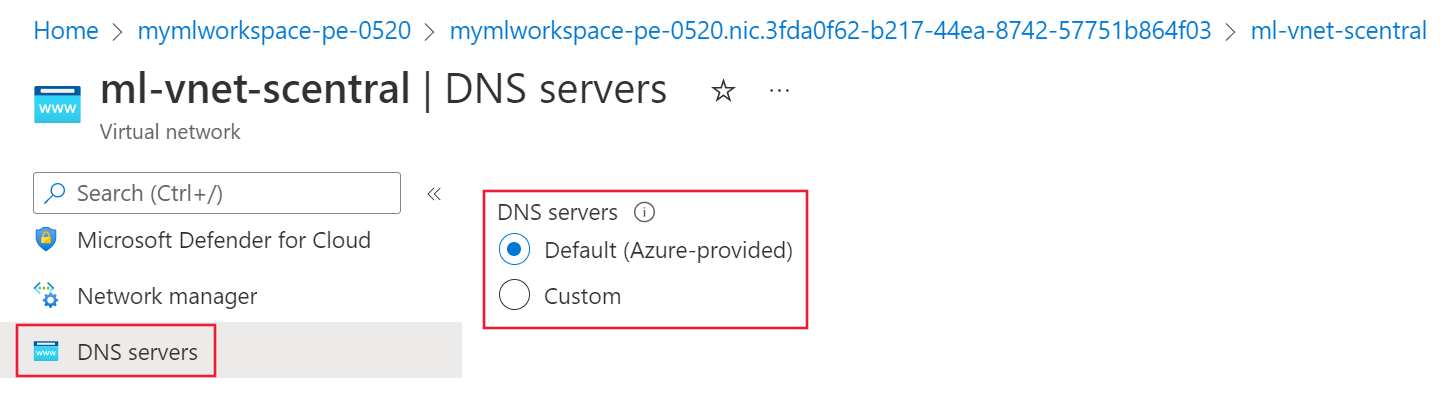

페이지 왼쪽의 설정 섹션에서 DNS 서버 항목을 선택합니다.

- 이 값이 기본값(Azure에서 제공) 또는 168.63.129.16이면 가상 네트워크에서 Azure DNS를 사용하고 있는 것입니다. Azure DNS 문제 해결 섹션으로 건너뜁니다.

- 다른 IP 주소가 나열되면 가상 네트워크에서 사용자 지정 DNS 솔루션을 사용하고 있는 것입니다. 사용자 지정 DNS 문제해결 섹션으로 건너뜁니다.

사용자 지정 DNS 문제 해결

다음 단계를 사용하여 사용자 지정 DNS 솔루션에서 이름을 IP 주소로 올바르게 확인하는지 확인합니다.

프라이빗 엔드포인트에 대한 연결이 작동하는 가상 머신, 랩톱, 데스크톱 또는 기타 컴퓨팅 리소스에서 웹 브라우저를 엽니다. 브라우저에서 다음과 같은 Azure 지역에 대한 URL을 사용합니다.

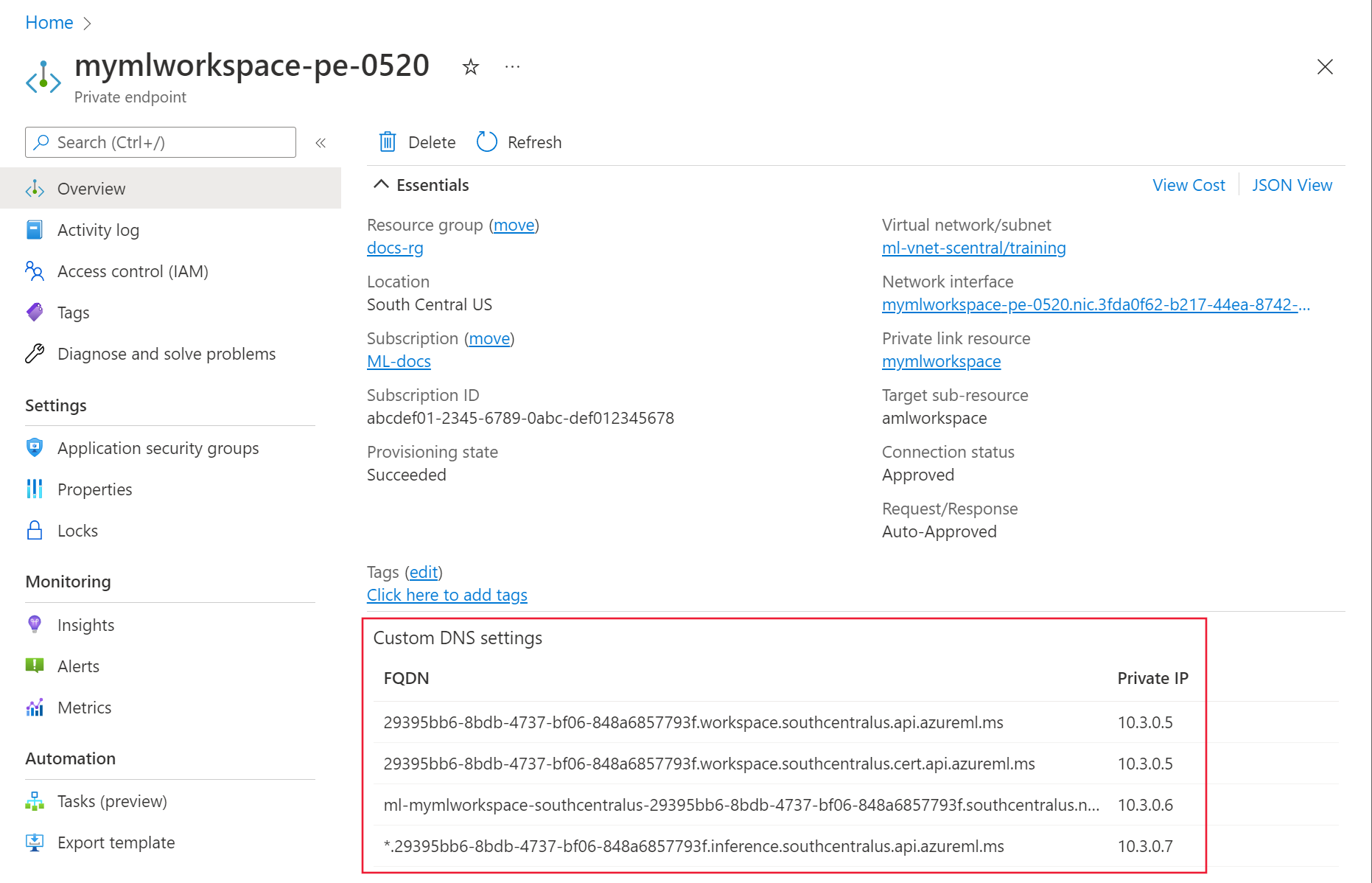

Azure 지역 URL Azure Government https://portal.azure.us/?feature.privateendpointmanagedns=false 21Vianet에서 운영하는 Microsoft Azure https://portal.azure.cn/?feature.privateendpointmanagedns=false 다른 모든 하위 지역 https://portal.azure.com/?feature.privateendpointmanagedns=false 포털에서 작업 영역에 대한 프라이빗 엔드포인트를 선택합니다. 프라이빗 엔드포인트에 대해 나열된 FQDN 목록을 만듭니다.

명령 프롬프트, PowerShell 또는 기타 명령줄을 열고, 이전 단계에서 반환된 각 FQDN에 대해 다음 명령을 실행합니다. 명령을 실행할 때마다 반환된 IP 주소가 포털에서 나열된 FQDN에 대한 IP 주소와 일치하는지 확인합니다.

nslookup <fqdn>예를 들어

nslookup 29395bb6-8bdb-4737-bf06-848a6857793f.workspace.eastus.api.azureml.ms명령을 실행하면 다음 텍스트와 비슷한 값이 반환됩니다.Server: yourdnsserver Address: yourdnsserver-IP-address Name: 29395bb6-8bdb-4737-bf06-848a6857793f.workspace.eastus.api.azureml.ms Address: 10.3.0.5nslookup명령에서 오류를 반환하거나 포털에 표시된 것과 다른 IP 주소를 반환하면 사용자 지정 DNS 솔루션이 올바르게 구성되지 않은 것입니다. 자세한 내용은 사용자 지정 DNS 서버로 작업 영역을 사용하는 방법을 참조하세요.

Azure DNS 문제 해결

Azure DNS를 이름 확인에 사용하는 경우 다음 단계를 사용하여 프라이빗 DNS 통합이 올바르게 구성되었는지 확인합니다.

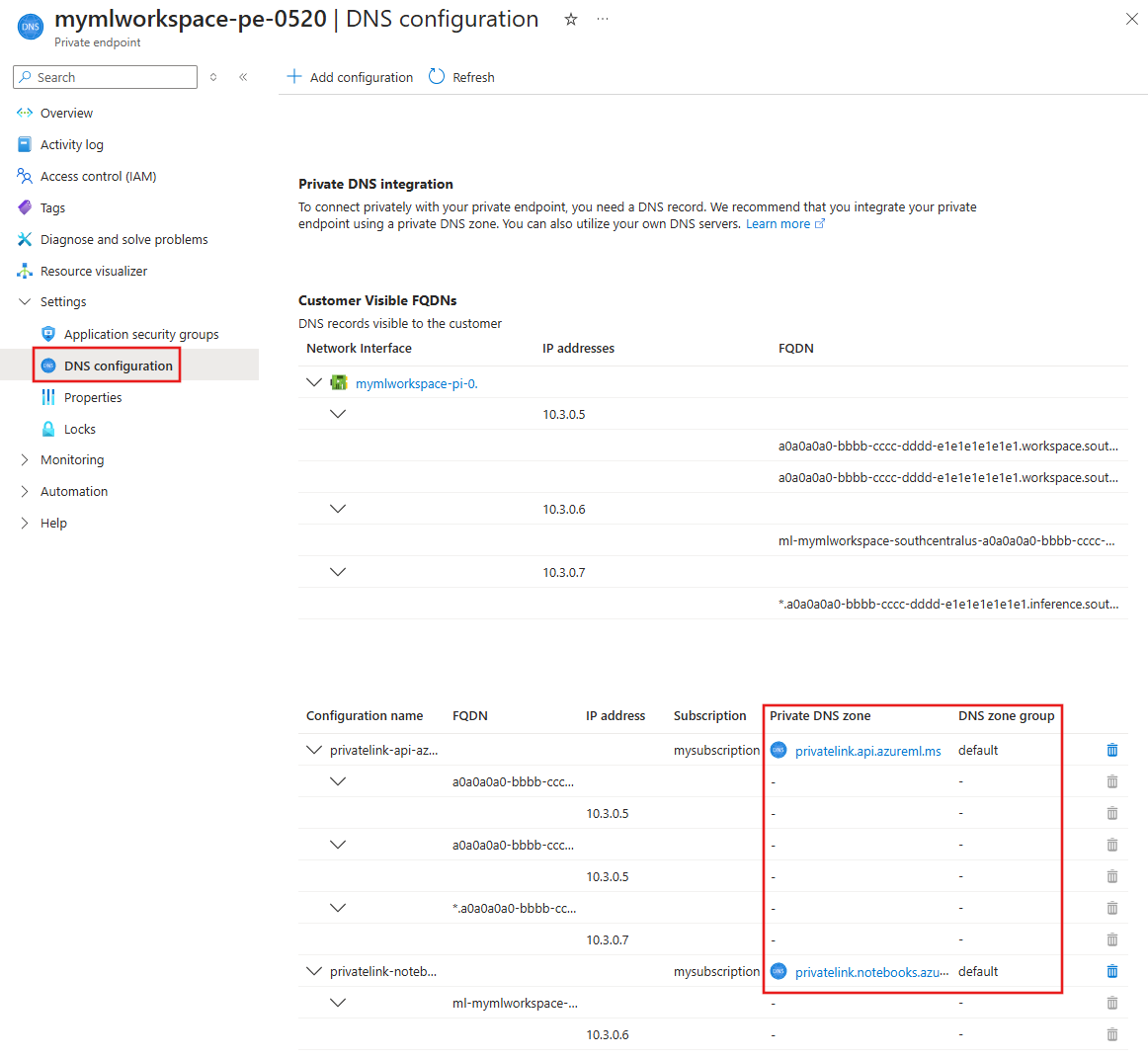

[프라이빗 엔드포인트]에서 DNS 구성을 선택합니다. 프라이빗 DNS 영역 열의 각 항목에 대해 DNS 영역 그룹 열의 항목도 있습니다.

프라이빗 DNS 영역 항목은 있지만 DNS 영역 그룹 항목이 없는 경우 해당 프라이빗 엔드포인트를 삭제하고 다시 만듭니다. 프라이빗 엔드포인트를 다시 만드는 경우 프라이빗 DNS 영역 통합을 사용하도록 설정합니다.

DNS 영역 그룹이 비어 있지 않으면 프라이빗 DNS 영역 항목에 대한 링크를 선택합니다.

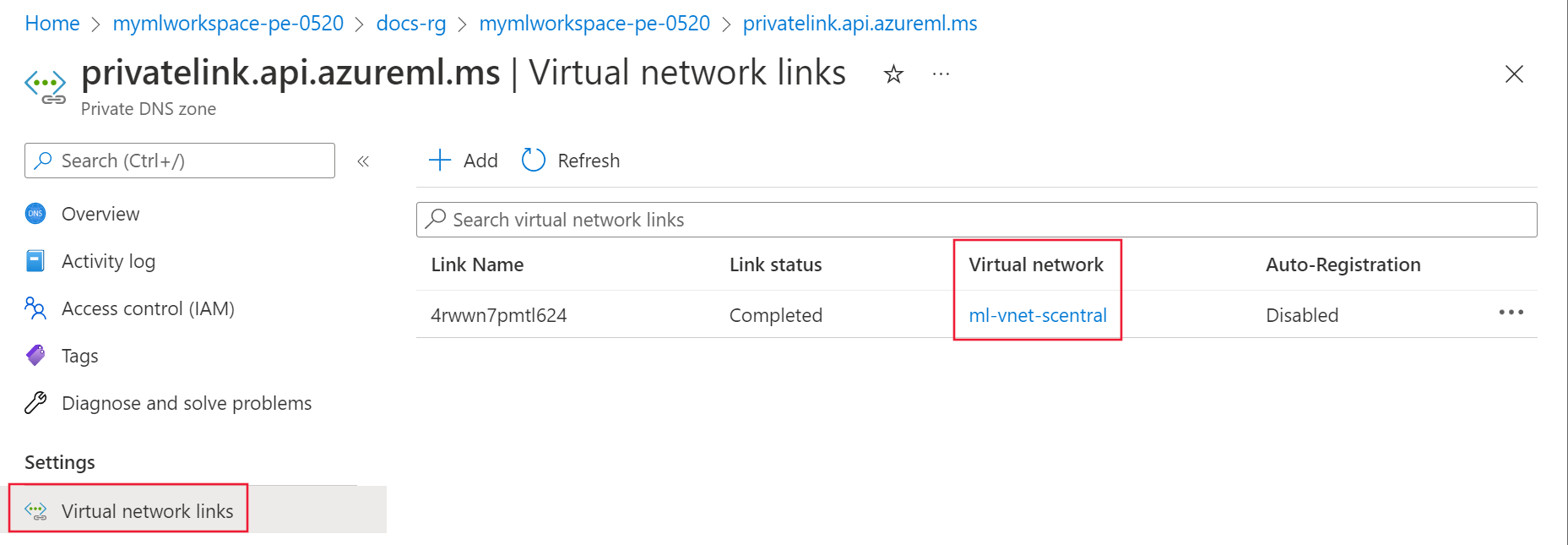

프라이빗 DNS 영역에서 가상 네트워크 링크를 선택합니다. 가상 네트워크에 대한 링크가 있어야 합니다. 없는 경우 해당 프라이빗 엔드포인트를 삭제하고 다시 만듭니다. 다시 만드는 경우 가상 네트워크에 연결된 프라이빗 DNS 영역을 선택하거나 연결되는 새 영역을 만듭니다.

나머지 프라이빗 DNS 영역 항목에 대해 이전 단계를 반복합니다.

브라우저 구성(DNS over HTTPS)

웹 브라우저에서 DNS over HTTP가 사용하도록 설정되어 있는지 확인합니다. DNS over HTTP는 Azure DNS에서 프라이빗 엔드포인트의 IP 주소로 응답하지 못하도록 방지할 수 있습니다.

- Mozilla Firefox: 자세한 내용은 Firefox에서 DNS over HTTPS 사용 안 함을 참조하세요.

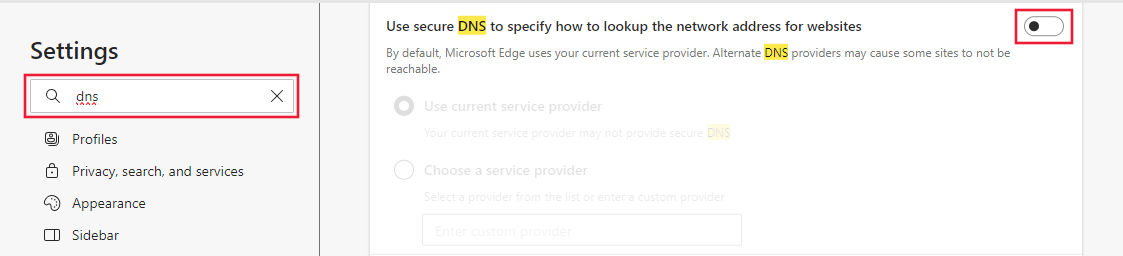

- Microsoft Edge:

오른쪽 위 모서리에서 ...를 선택한 다음 설정을 선택합니다.

설정에서 DNS를 검색한 다음 보안 DNS를 사용하여 웹 사이트의 네트워크 주소를 조회하는 방법을 지정합니다를 사용하지 않도록 설정합니다.

프록시 구성

프록시를 사용하는 경우 보안 작업 영역과의 통신을 차단할 수 있습니다. 테스트하려면 다음 옵션 중 하나를 사용합니다.

- 일시적으로 프록시 설정을 사용하지 않도록 설정하고 연결할 수 있는지 확인합니다.

- 프라이빗 엔드포인트에 나열된 FQDN에 대한 직접 액세스를 허용하는 PAC(프록시 자동 구성) 파일을 만듭니다. 또한 FQDN에 대한 직접 액세스를 모든 컴퓨팅 인스턴스에 허용해야 합니다.

- DNS 요청을 Azure DNS로 전달하도록 프록시 서버를 구성합니다.