Azure Managed Instance for Apache Cassandra는 순수 오픈 소스 Apache Cassandra 클러스터를 위한 완전 관리형 서비스입니다. 또한 이 서비스를 사용하면 각 워크로드의 특정 요구 사항에 따라 최대한의 유연성과 제어를 위해 구성을 재정의할 수 있습니다.

이 빠른 시작에서는 Azure Portal을 사용하여 Apache Cassandra 클러스터용 Azure Managed Instance를 만드는 방법을 설명합니다.

전제 조건

Azure 구독이 없는 경우 시작하기 전에 체험 계정을 만듭니다.

관리되는 인스턴스 클러스터 만들기

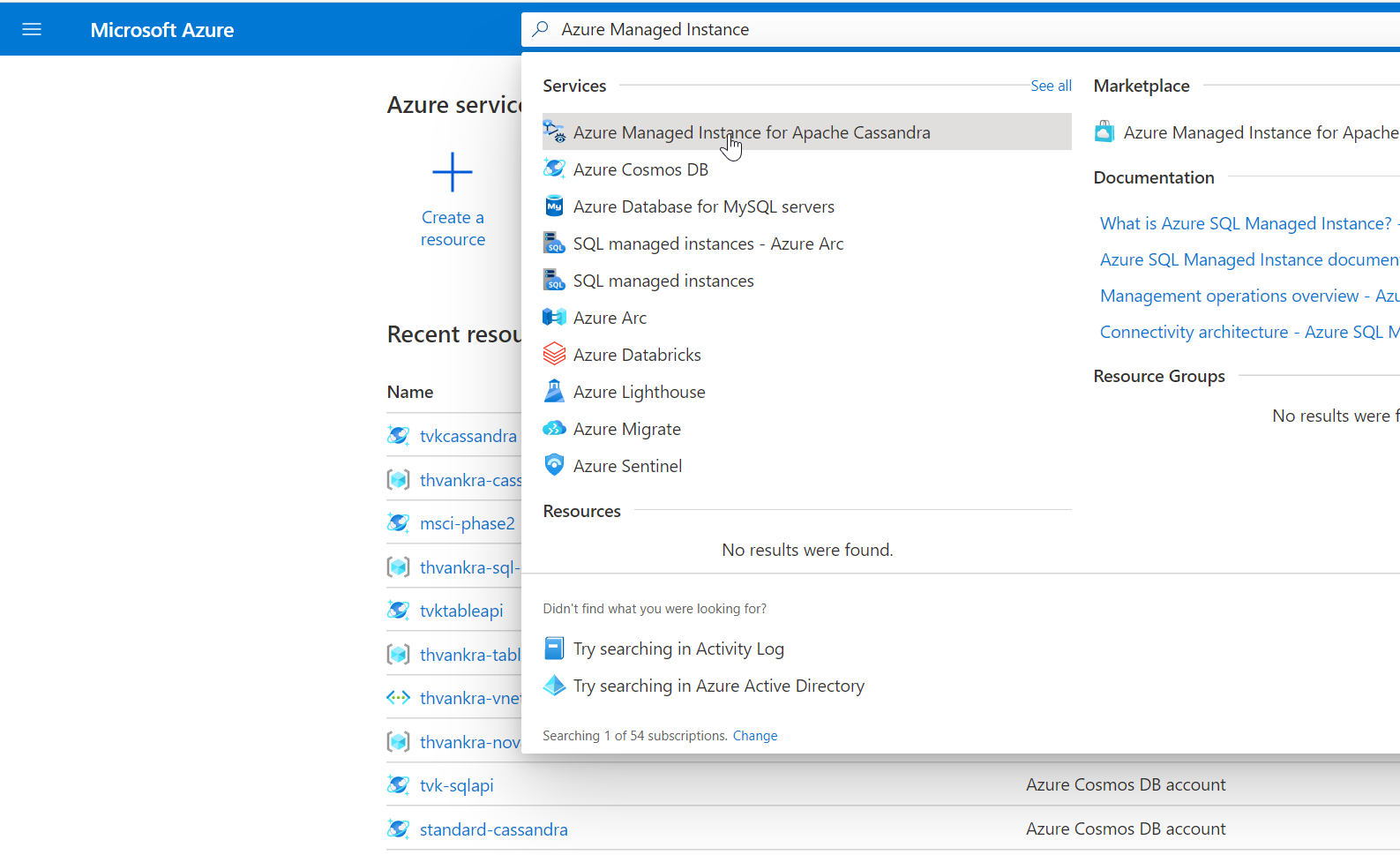

Azure Portal에 로그인합니다.

검색 창에서 Apache Cassandra용 Managed Instance를 검색하고 결과를 선택합니다.

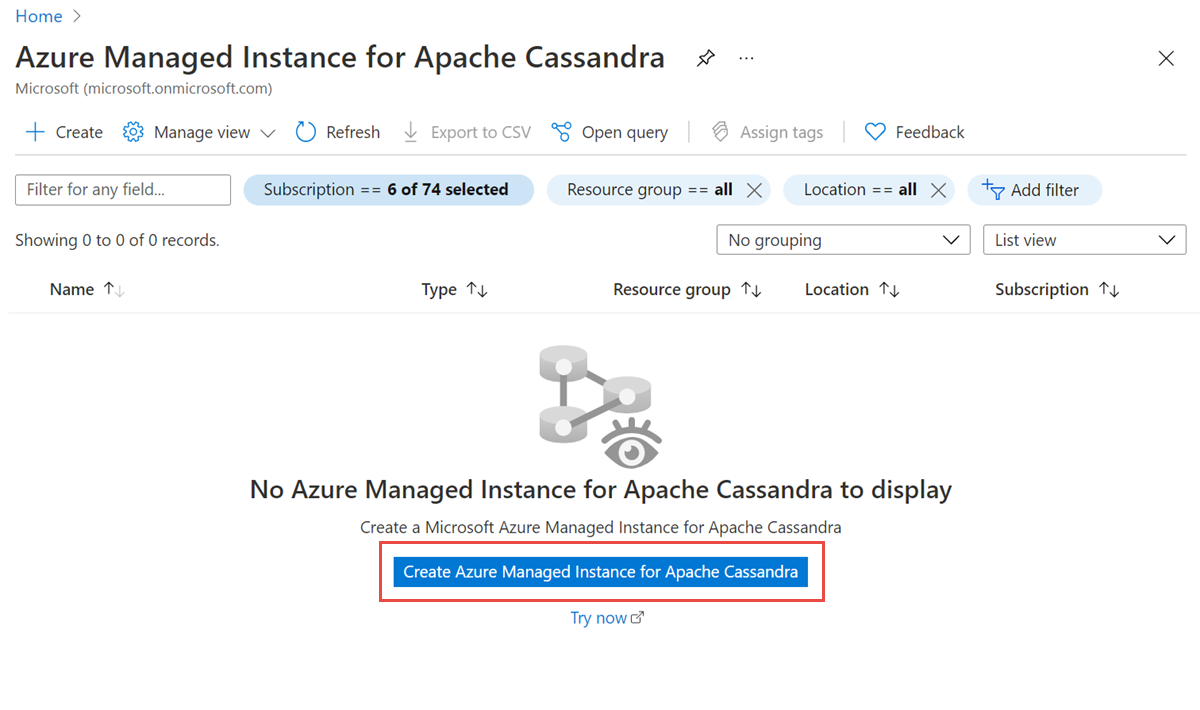

Apache Cassandra 클러스터용 Managed Instance 만들기를 선택합니다.

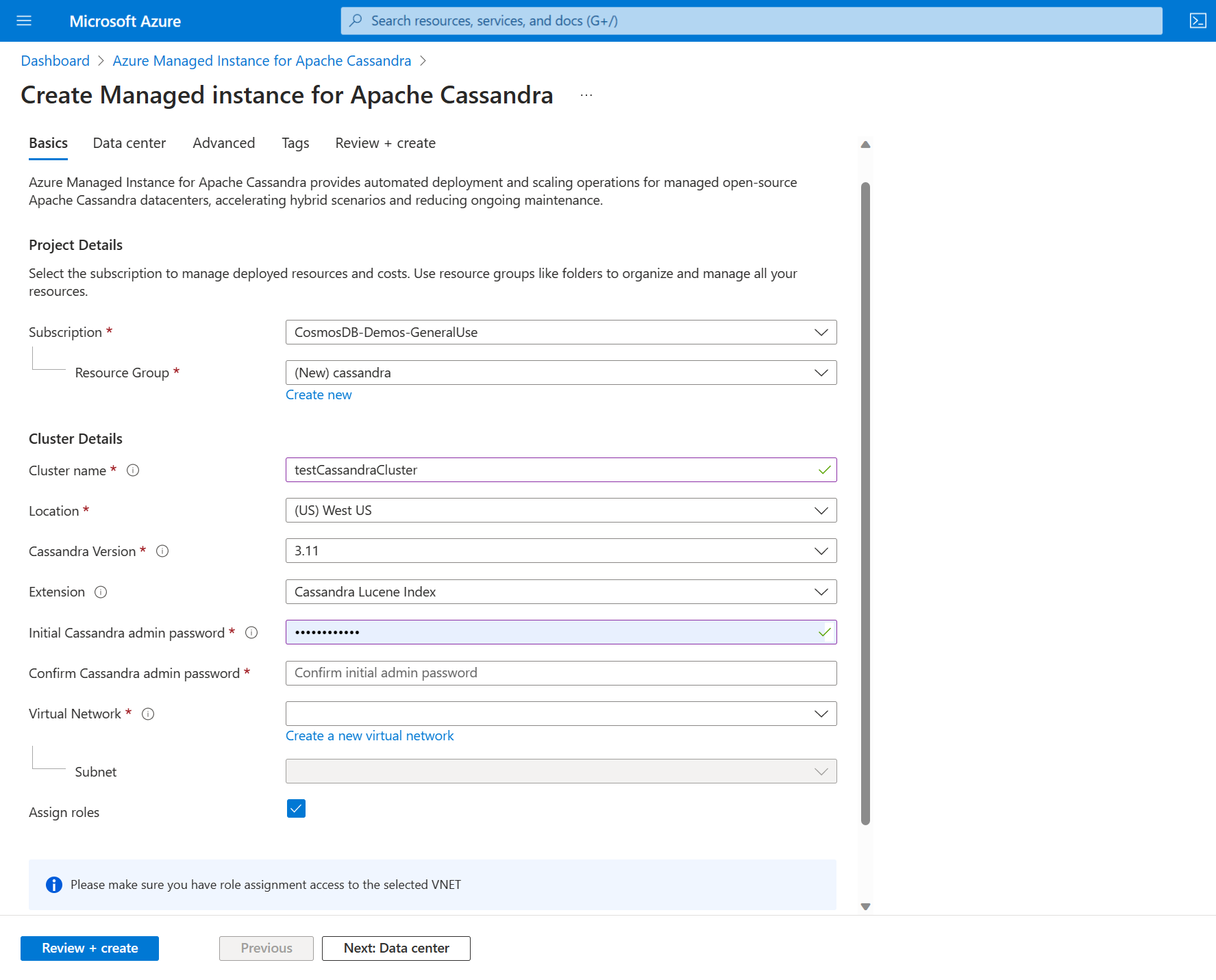

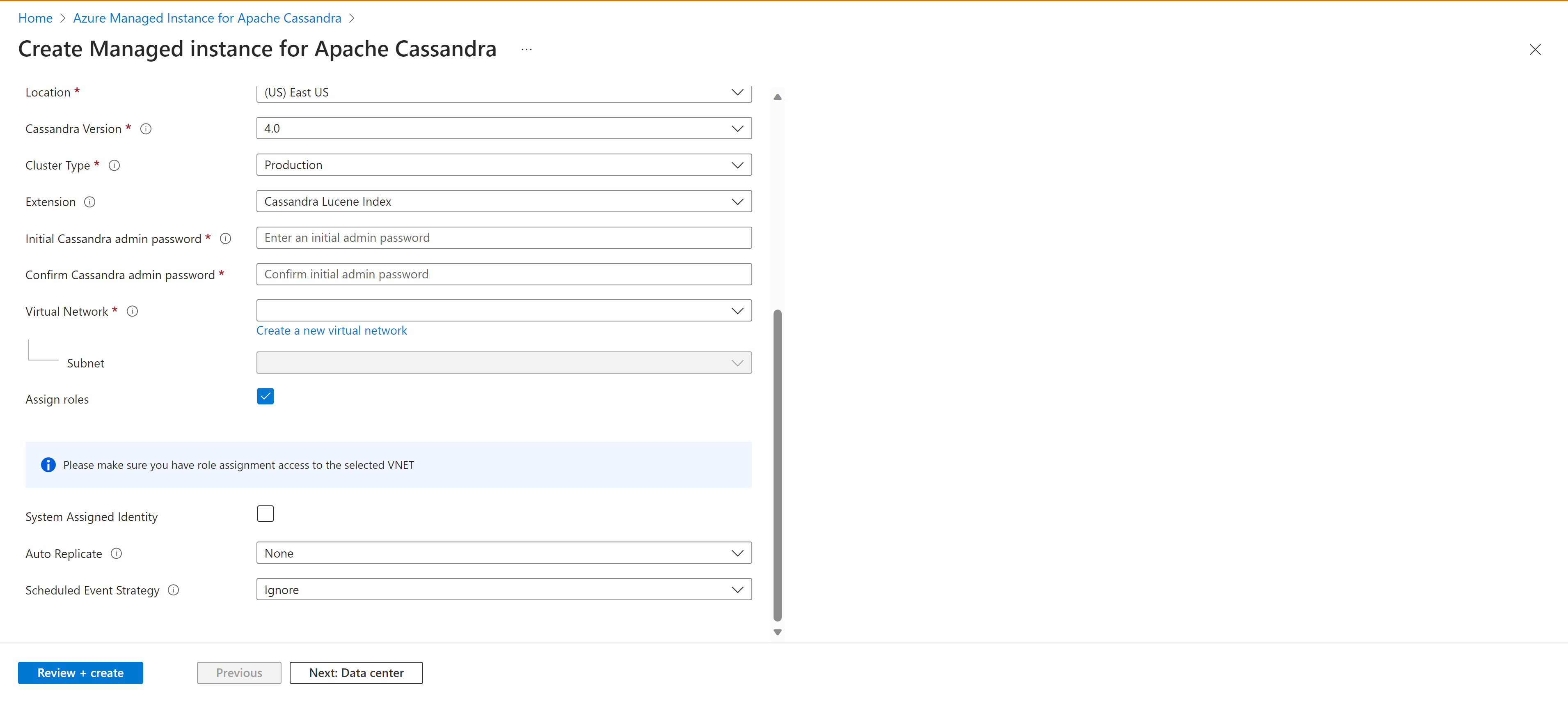

Apache Cassandra용 Managed Instance 만들기 창에서 다음 정보를 입력합니다.

구독: 드롭다운 목록에서 Azure 구독을 선택합니다.

리소스 그룹: 새 리소스 그룹을 만들거나 기존 리소스 그룹을 사용할지 여부를 지정합니다. 리소스 그룹은 Azure 솔루션과 관련된 리소스를 보관하는 컨테이너입니다.

클러스터 이름: 클러스터의 이름을 입력합니다.

위치: 클러스터를 배포할 위치를 선택합니다.

Cassandra 버전: 배포할 Apache Cassandra 버전을 선택합니다.

확장: Cassandra Lucene 인덱스를 포함하여 추가할 확장을 선택합니다. 이는 Cassandra v3.11에만 해당됩니다.

초기 Cassandra 관리자 암호: 클러스터를 만드는 데 사용되는 암호를 입력합니다.

Cassandra 관리자 암호 확인: 암호를 다시 입력합니다.

가상 네트워크: 기존 가상 네트워크 및 서브넷을 선택하거나 새 가상 네트워크 및 서브넷을 만듭니다. 네트워크 규칙을 기록해 두시거나 VPN 기반 구성을 사용하세요.

역할 할당: 가상 네트워크에는 관리되는 Cassandra 클러스터를 배포할 수 있는 특별한 권한이 필요합니다. 새 가상 네트워크를 만들거나 사용 권한이 적용되지 않은 기존 가상 네트워크를 사용하는 경우 이 상자를 선택된 상태로 유지합니다. 이전에 Azure SQL Managed Instance Cassandra 클러스터를 배포한 가상 네트워크를 사용하는 경우 이 옵션을 선택 취소합니다.

가상 사설망을 사용하는 경우 다른 연결을 열 필요가 없습니다.

Apache Cassandra용 Azure Managed Instance를 배포하려면 인터넷에 액세스해야 합니다. 인터넷 액세스가 제한되는 환경에서는 배포가 실패합니다. Managed Cassandra가 제대로 작동하는 데 필요한 다음과 같은 중요한 Azure 서비스에 대한 가상 네트워크의 액세스를 차단하지 않는지 확인합니다. 자세한 내용은 필수 아웃바운드 네트워크 규칙을 참조하세요.

Azure Storage

Azure Key Vault (애저 키 볼트)

Azure Virtual Machine Scale Sets (Azure 가상 머신 스케일 세트)

Azure Monitor (Azure 모니터)

Microsoft Entra ID (마이크로소프트 엔트라 ID)

클라우드용 Microsoft Defender

자동 복제: 사용할 자동 복제 형식을 선택합니다. 자세한 내용은 턴키 복제를 참조하세요.

이벤트 예약 전략: 클러스터가 예약된 이벤트에 사용하는 전략입니다.

팁

-

StopANY는 노드에 대한 예약된 이벤트가 있을 때 노드를 중지하는 것을 의미합니다. -

StopByRack는 특정 예약된 이벤트에 대한 특정 랙에서만 노드를 중지하는 것을 의미합니다. 예를 들어 여러 이벤트가 서로 다른 랙의 노드에 대해 동시에 예약되는 경우 노드는 하나의 랙에만 중지됩니다. 다른 랙의 다른 노드가 지연되고 있습니다.

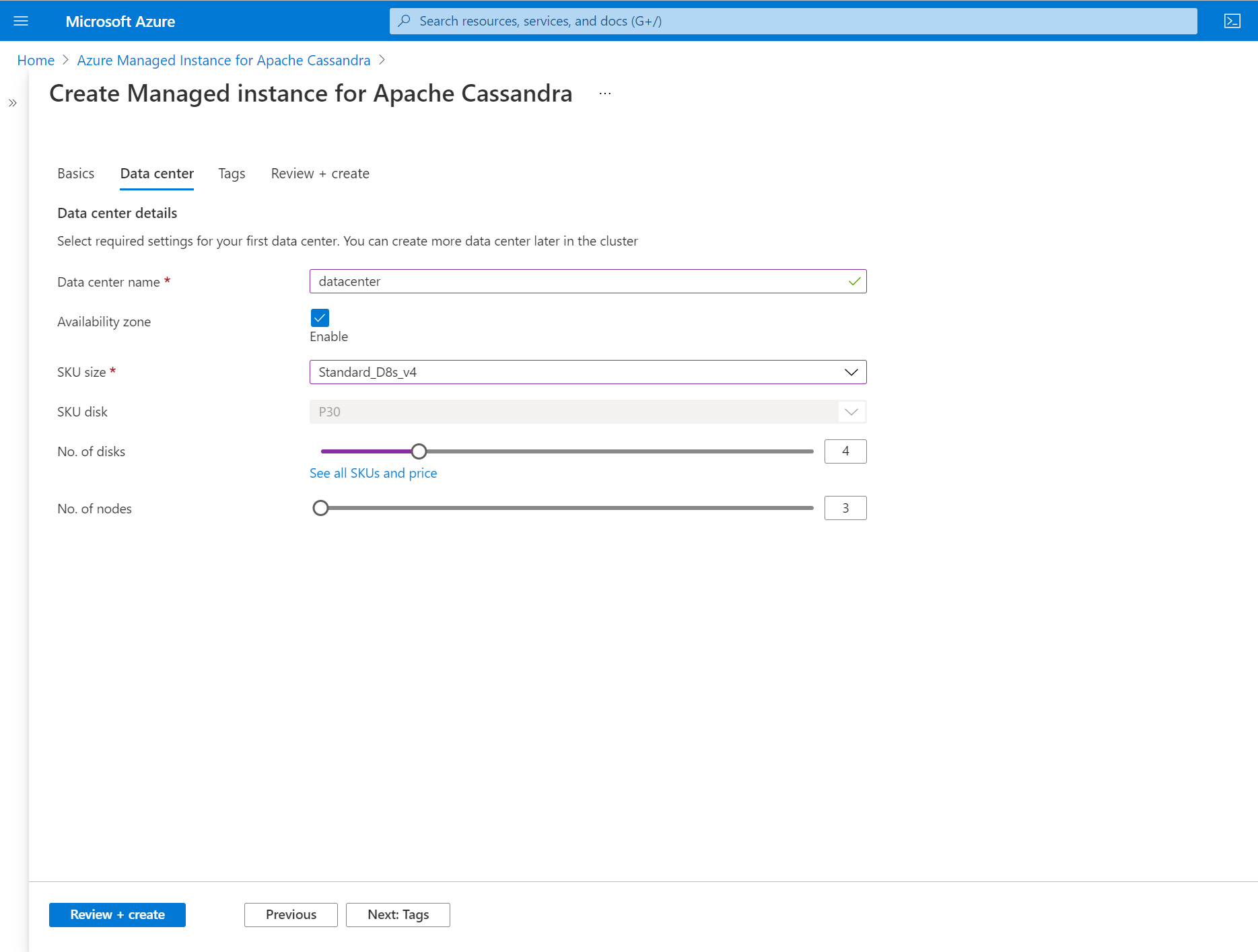

데이터 센터 탭을 선택합니다.

다음 정보를 입력합니다.

데이터 센터 이름: 텍스트 필드에 데이터 센터 이름을 입력합니다.

가용성 영역: 가용성 영역을 사용하도록 설정하려면 이 확인란을 선택합니다.

SKU 크기: 사용 가능한 VM(가상 머신) 제품 계층 크기 중에서 선택합니다.

L 시리즈 VM 제품 계층을 사용하여 쓰기 통과 캐싱(공개 미리 보기)을 도입했습니다. 이 구현은 특히 읽기 집약적 워크로드의 경우 지연 시간을 최소화하고 읽기 성능을 향상시키는 것을 목표로 합니다. 이러한 특정 제품 계층에는 로컬로 연결된 디스크가 장착되어 있어 읽기 작업에 대한 IOPS가 증가하고 비상 대기 시간이 줄어듭니다.

쓰기 통과 캐싱은 SLA(서비스 수준 계약) 없이 제공됩니다. 프로덕션 워크로드에는 권장하지 않습니다. 자세한 내용은 Microsoft Azure Preview에 대한 추가 사용 약관을 참조하세요.

가용성 영역은 모든 지역에서 지원되지 않습니다. 가용성 영역이 지원되지 않는 지역을 선택하면 배포가 실패합니다. 자세한 내용은 Azure 지역 목록을 참조하세요.

가용성 영역의 성공적인 배포에는 특정 지역의 모든 영역에서 컴퓨팅 리소스의 가용성이 적용됩니다. 선택한 제품 계층 또는 용량을 모든 영역에서 사용할 수 없는 경우 배포가 실패할 수 있습니다.

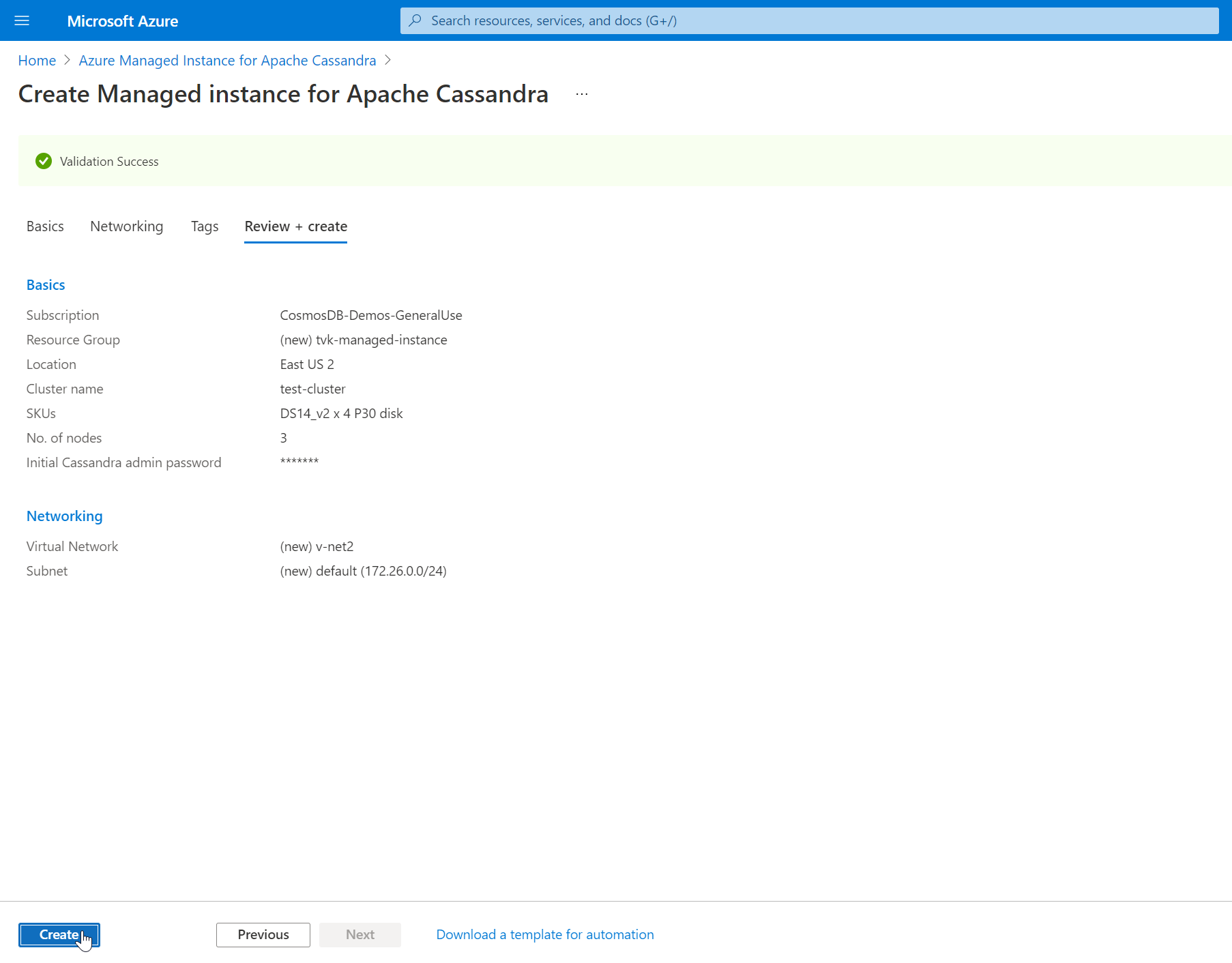

검토 + 만들기>를 선택한 다음, 만들기를 클릭합니다.

클러스터를 만드는 데 최대 15분이 걸릴 수 있습니다.

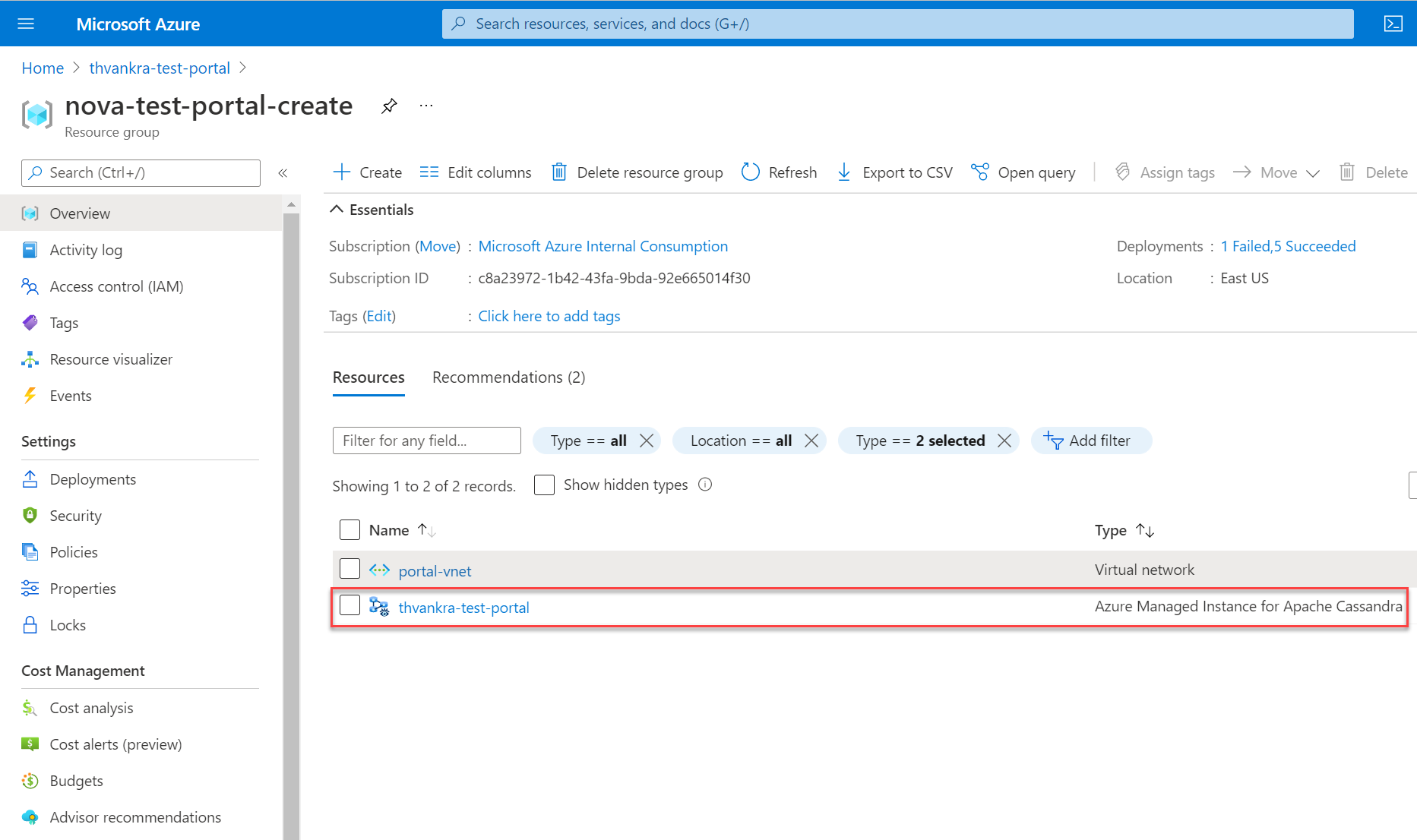

배포가 완료되면 리소스 그룹을 확인하여 새로 만든 관리되는 인스턴스 클러스터를 확인합니다.

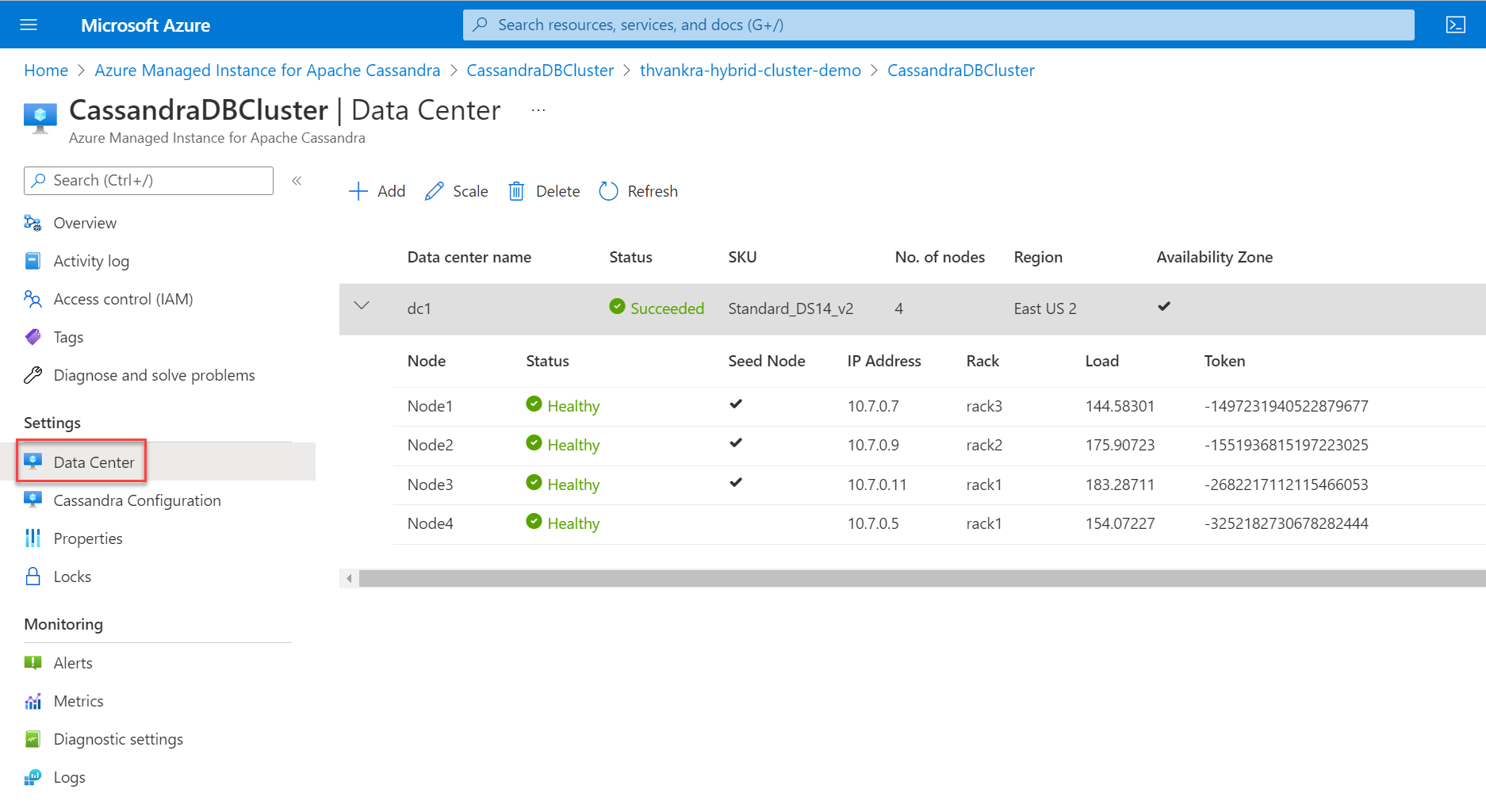

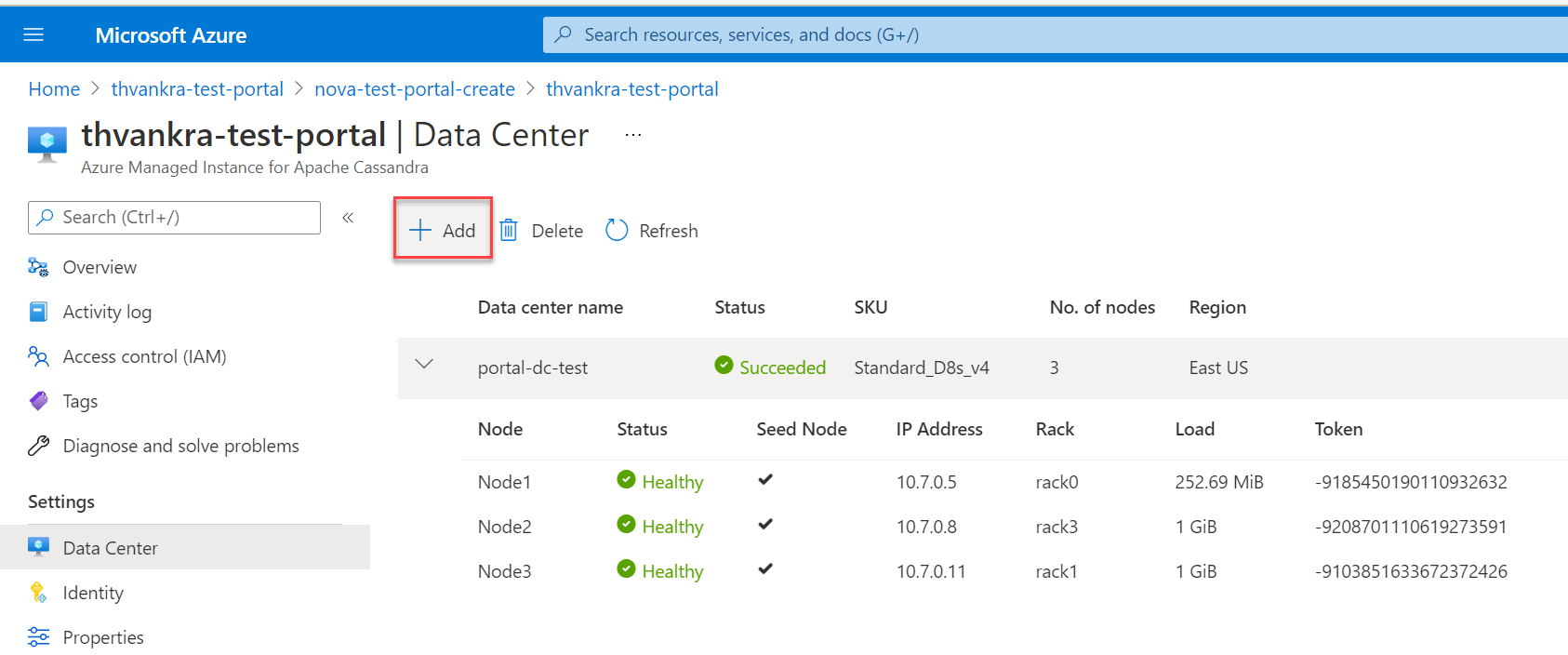

클러스터 노드를 탐색하려면 클러스터 리소스로 이동하여 데이터 센터 창을 엽니다.

데이터 센터 크기 조정

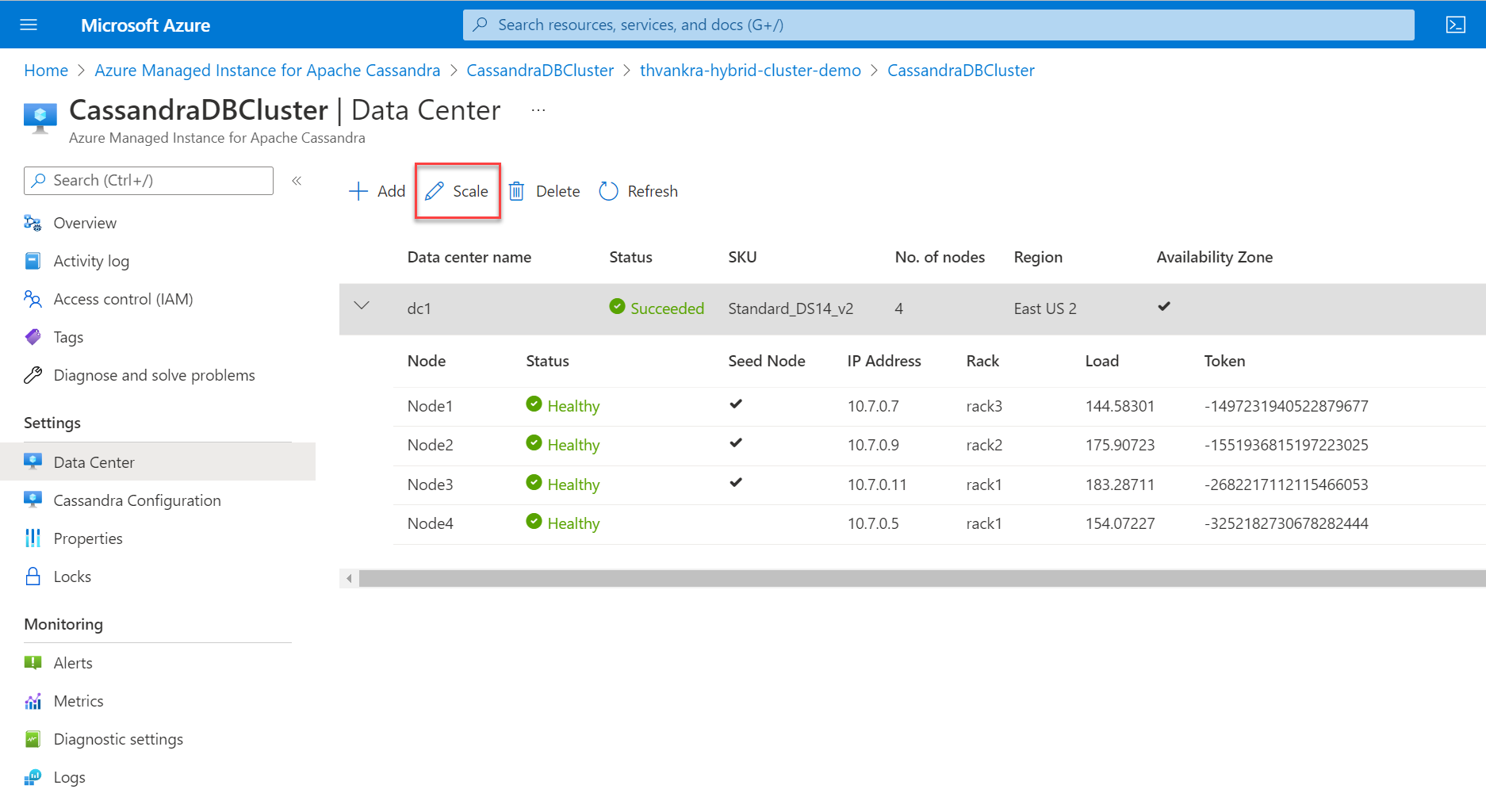

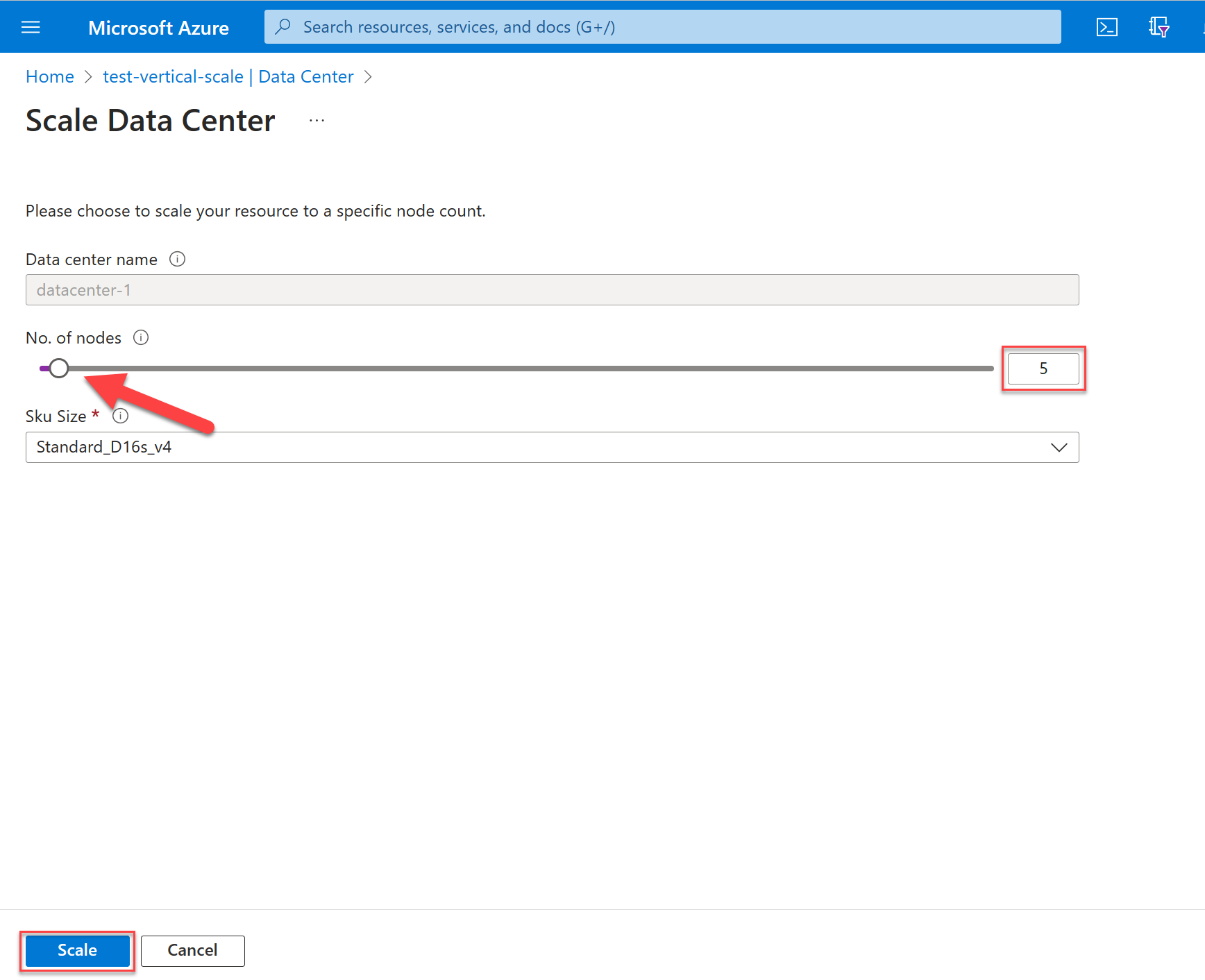

단일 데이터 센터를 사용하여 클러스터를 배포한 후에는 가로 또는 세로로 크기를 조정할 수 있습니다. 데이터 센터를 강조 표시한 다음 크기 조정을 선택합니다.

수평적 규모

노드에서 스케일 아웃 또는 스케일 인하려면 슬라이더를 원하는 숫자로 이동합니다. 값을 편집할 수도 있습니다. 완료되면 배율을 선택합니다.

수직적 확장

노드의 제품 계층 크기를 확장하거나 축소하려면 SKU 크기 드롭다운 목록에서 옵션을 선택합니다. 완료되면 배율을 선택합니다.

크기 조정 작업에 걸리는 시간은 다양한 요인에 따라 달라집니다. 작업은 몇 분 정도 걸릴 수 있습니다. Azure에서 크기 조정 작업이 완료되었음을 알릴 때 모든 노드가 Cassandra 링에 조인된 것은 아닙니다. 노드는 모두 정상 상태를 표시하고 데이터 센터 상태가 Succeeded를 읽는 경우 완전히 커미션됩니다.

크기 조정은 온라인 작업이며 패치에 대해 설명한 것과 동일한 방식으로 작동합니다. 자세한 내용은 패치를 참조하세요.

데이터 센터 추가

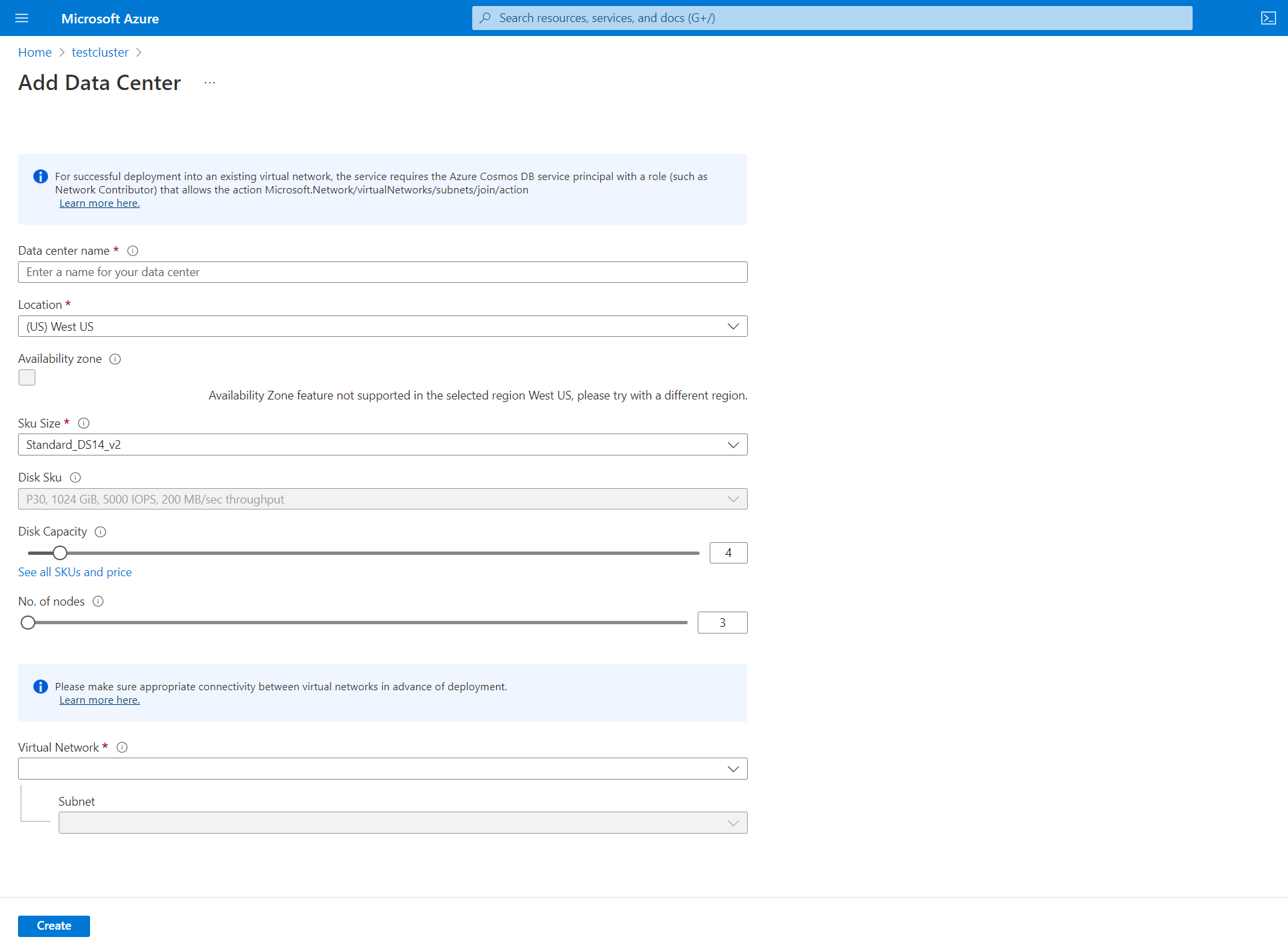

다른 데이터 센터를 추가하려면 데이터 센터 창에서 추가를 선택합니다.

다른 지역에 데이터 센터를 추가하는 경우 다른 가상 네트워크를 선택해야 합니다. 이 가상 네트워크가 이전에 만든 주 지역의 가상 네트워크에 연결되어 있는지 확인합니다. 또한 데이터 센터를 호스트하는 다른 가상 네트워크가 관리되는 인스턴스 클러스터 내에 있는지 확인합니다. 자세한 내용은 가상 네트워크 피어링을 사용하여 가상 네트워크 연결을 참조하세요.

관리되는 인스턴스 클러스터를 배포하기 전에 가상 네트워크에 적절한 역할을 적용했는지 확인합니다. 다음 Azure CLI 명령을 사용합니다.

az role assignment create \ --assignee a232010e-820c-4083-83bb-3ace5fc29d0b \ --role 4d97b98b-1d4f-4787-a291-c67834d212e7 \ --scope /subscriptions/<subscriptionID>/resourceGroups/<resourceGroupName>/providers/Microsoft.Network/virtualNetworks/<vnetName>해당 필드를 채웁니다.

데이터 센터 이름: 드롭다운 목록에서 Azure 구독을 선택합니다.

가용성 영역: 이 데이터 센터에서 가용성 영역을 사용하도록 설정할지 선택합니다.

위치: 데이터 센터가 배포되는 위치입니다.

SKU 크기: 사용 가능한 VM 제품 계층 크기 중에서 선택합니다.

아니요. 디스크 수: 각 Cassandra 노드에 연결할 p30 디스크 수를 선택합니다.

아니요. 노드 수: 이 데이터 센터에 배포할 Cassandra 노드 수를 선택합니다.

가상 네트워크: 기존 가상 네트워크 및 서브넷을 선택합니다.

Azure Portal에서는 데이터 센터를 추가할 때 새 가상 네트워크를 만들 수 없습니다. 기존 가상 네트워크를 선택해야 하며 데이터 센터가 배포되는 대상 서브넷 간에 연결이 있는지 확인해야 합니다. 또한 앞에서 설명한 대로 배포를 허용하려면 가상 네트워크에 적절한 역할을 적용해야 합니다.

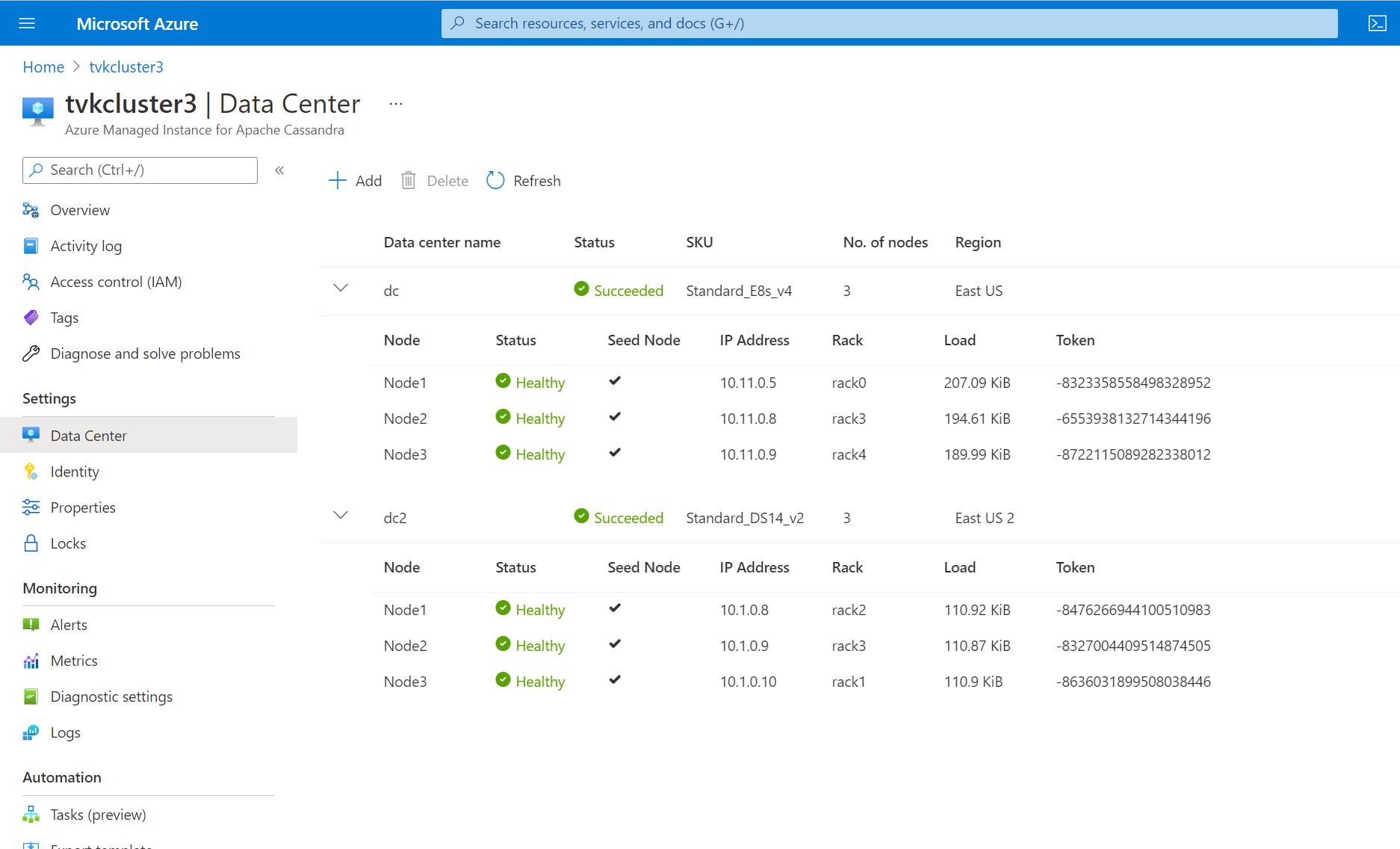

데이터 센터가 배포되면 데이터 센터 창에서 모든 데이터 센터 정보를 볼 수 있어야 합니다.

데이터 센터 간에 복제를 보장하려면 Cassandra CQLSH(쿼리 언어 셸) 에 연결하고 다음 CQL 쿼리를 사용하여 클러스터 전체의 모든 데이터 센터를 포함하도록 각 키 영역에서 복제 전략을 업데이트합니다. 시스템 테이블은 자동으로 업데이트됩니다.

ALTER KEYSPACE "ks" WITH REPLICATION = {'class': 'NetworkTopologyStrategy', 'dc': 3, 'dc2': 3};이미 데이터가 있는 클러스터에 데이터 센터를 추가하는 경우 실행

rebuild하여 기록 데이터를 복제합니다. Azure CLI에서 다음 명령을 사용하고 새 데이터 센터의 각 노드에서 실행nodetool rebuild합니다. 이 작업은<new dc ip address>를 노드의 IP 주소로 대체하고,<olddc>를 기존 데이터 센터의 이름으로 대체합니다.az managed-cassandra cluster invoke-command \ --resource-group $resourceGroupName \ --cluster-name $clusterName \ --host <new dc ip address> \ --command-name nodetool --arguments rebuild="" "<olddc>"=""

키스페이스 복제 변경 내용을 적용할 때까지 애플리케이션 클라이언트가 새 데이터 센터에 쓰도록 허용하지 않습니다. 그렇지 않으면 다시 빌드가 작동하지 않으며 지원 요청을 만들어 우리 팀이 당신을 위해 실행할 repair 수 있도록 해야 합니다.

Cassandra 구성 업데이트

Azure Portal 또는 CLI 명령을 사용하여 데이터 센터에서 Cassandra YAML 구성을 업데이트할 수 있습니다. 포털에서 설정을 업데이트하려면 다음을 수행합니다.

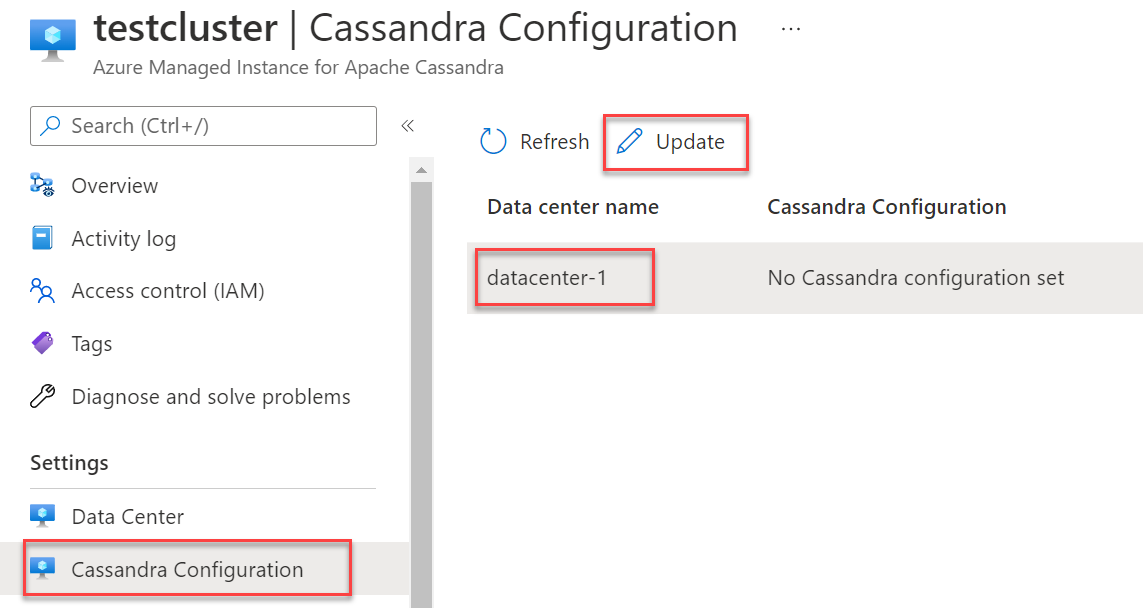

설정에서 Cassandra 구성을 선택합니다. 구성을 변경하려는 데이터 센터를 강조 표시한 다음 업데이트를 선택합니다.

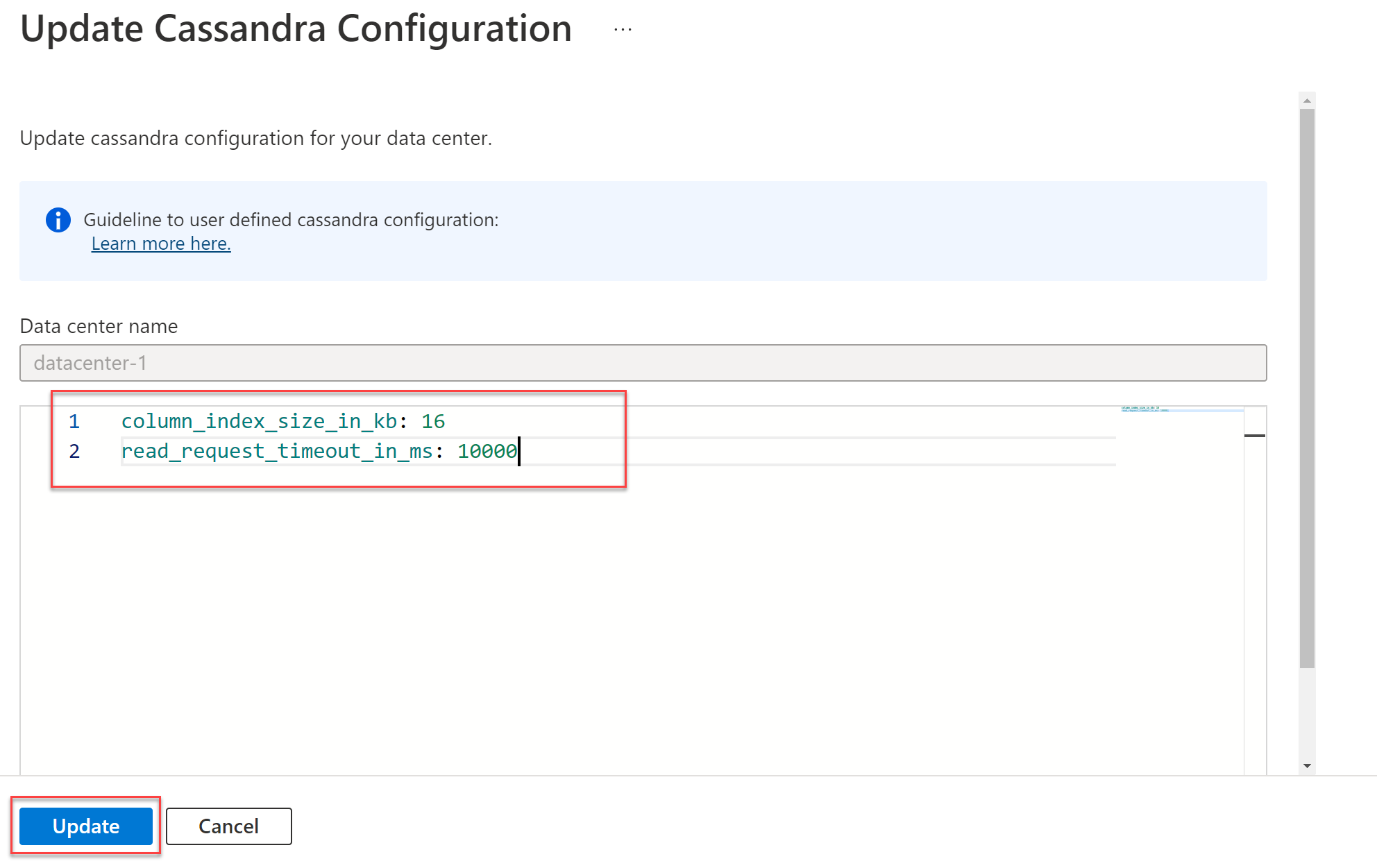

열리는 창에서 다음과 같이 YAML 형식으로 필드 이름을 입력합니다. 그런 다음 업데이트를 선택합니다.

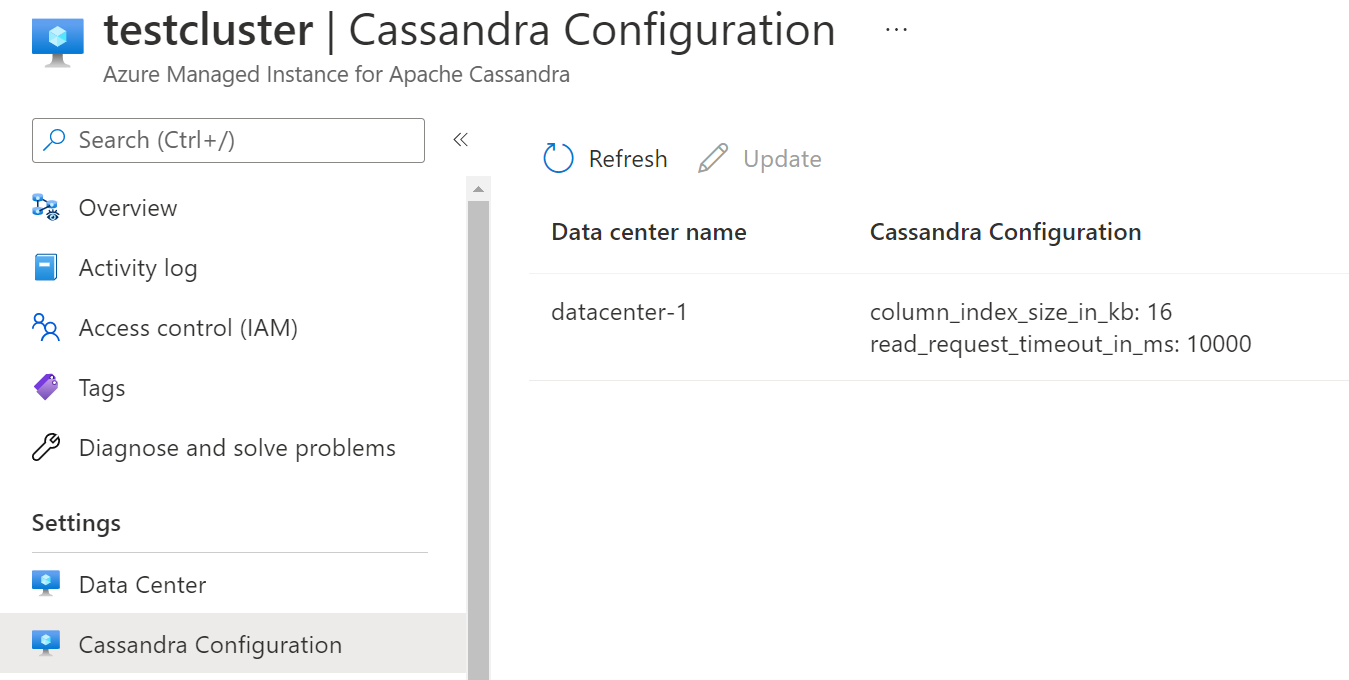

업데이트가 완료되면 재정의된 값이 Cassandra 구성 창에 표시됩니다.

재정의된 Cassandra 구성 값만 Azure Portal에 표시됩니다.

제공한 Cassandra YAML 설정이 배포한 Cassandra 버전에 적합한지 확인합니다. 자세한 내용은 [Cassandra v5.0](https://github.com/apache/cassandra/blob/cassandra-5.0/conf/cassandra.yaml) 및 Cassandra v4.0의 경우 Cassandra v4.0, Cassandra v3.11 설정의 경우 Cassandra v3.11을 참조하세요. 다음 YAML 설정을 업데이트할 수 없습니다.

cluster_nameseed_providerinitial_tokenautobootstrapclient_encryption_optionsserver_encryption_optionstransparent_data_encryption_optionsaudit_logging_optionsauthenticatorauthorizerrole_managerstorage_portssl_storage_portnative_transport_portnative_transport_port_ssllisten_addresslisten_interfacebroadcast_addresshints_directorydata_file_directoriescommitlog_directorycdc_raw_directorysaved_caches_directoryendpoint_snitchpartitionerrpc_addressrpc_interface

Cassandra 버전 업데이트

Cassandra 5.0 및 턴키 버전 업데이트는 공개 미리 보기로 제공됩니다. 이러한 기능은 SLA 없이 제공됩니다. 프로덕션 워크로드에는 이러한 기능을 사용하지 않는 것이 좋습니다. 자세한 내용은 Microsoft Azure Preview에 대한 추가 사용 약관을 참조하세요.

포털에서 직접 또는 Azure CLI, Terraform 또는 Azure Resource Manager 템플릿을 통해 현재 위치 주 버전 업그레이드를 수행할 수 있습니다.

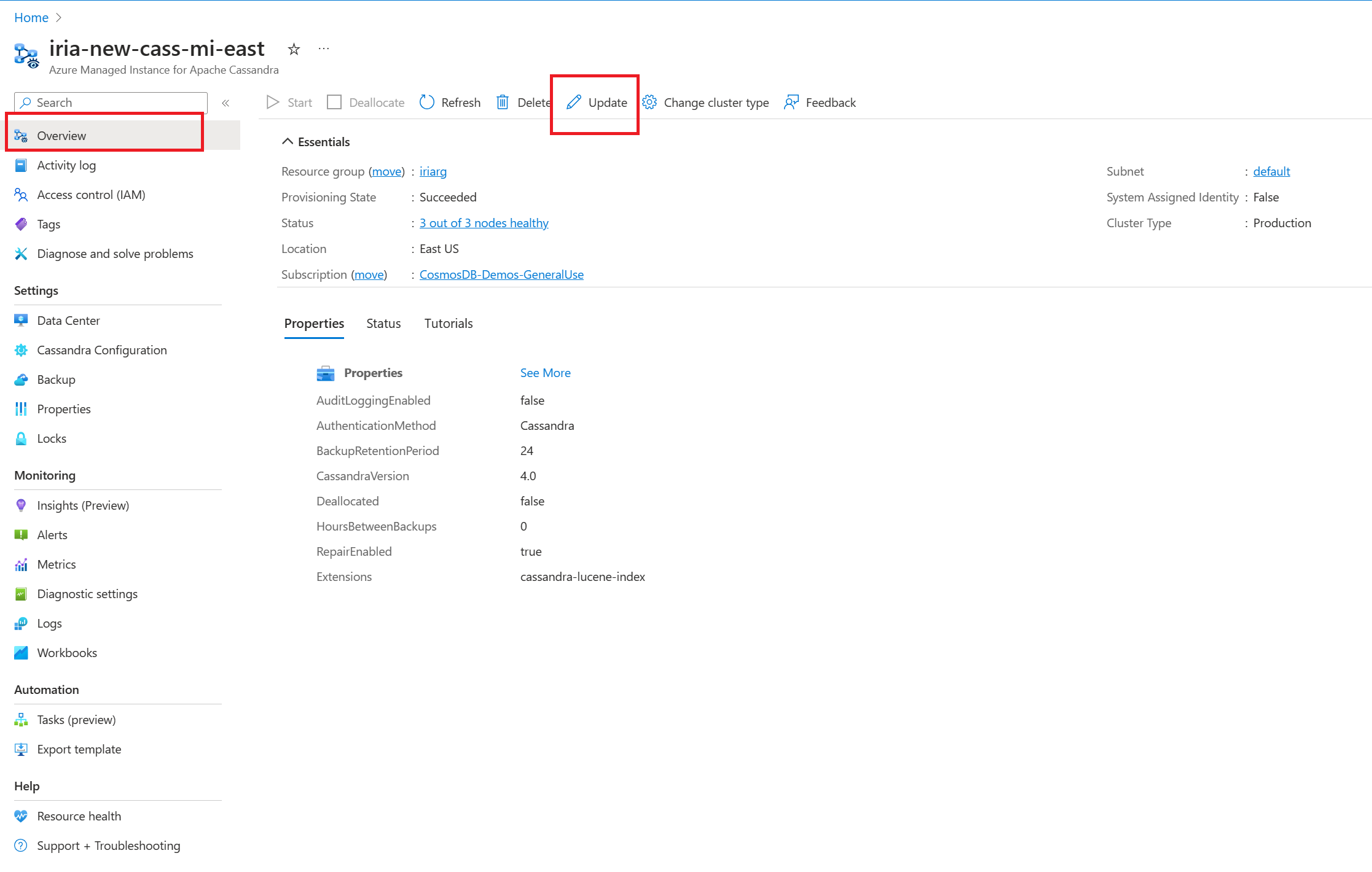

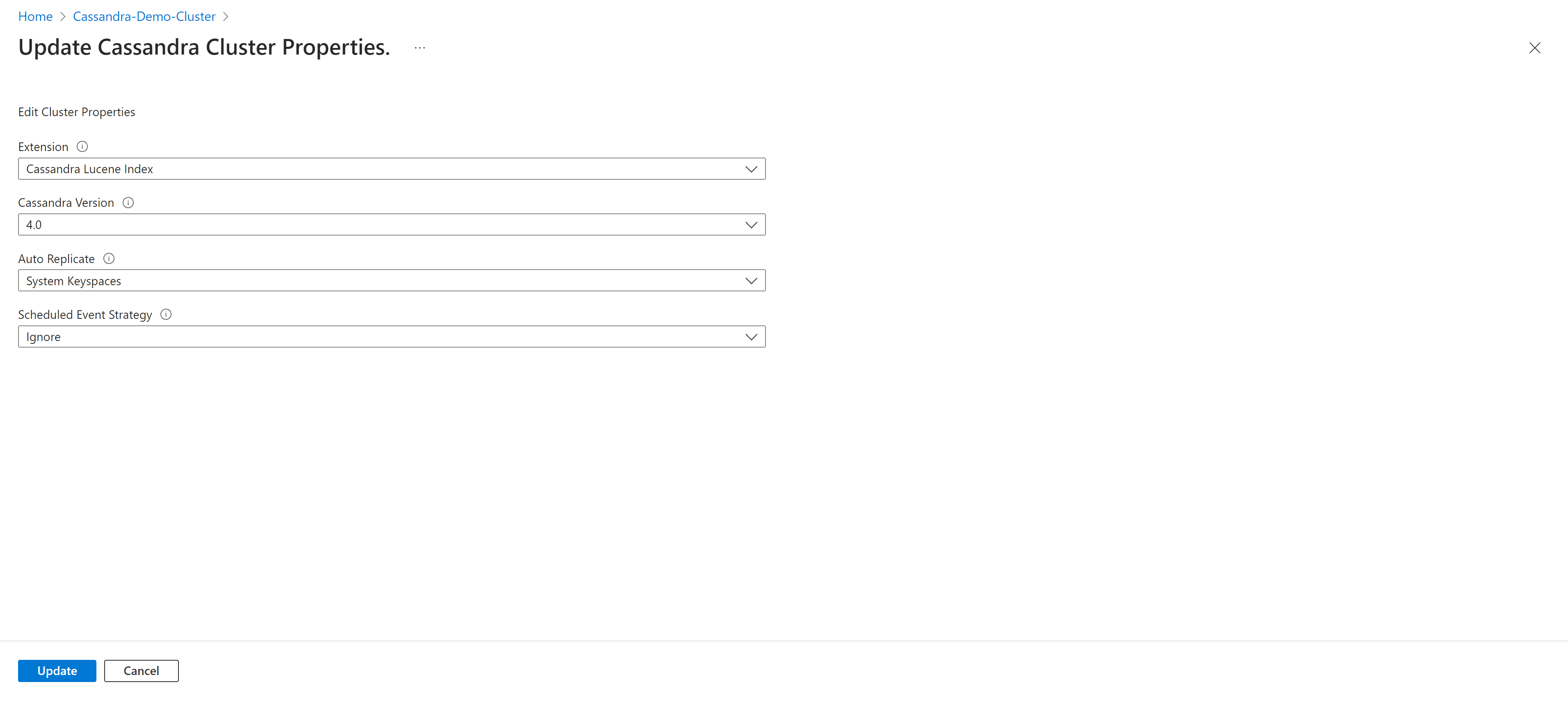

개요 탭에서 업데이트를 선택합니다.

드롭다운 목록에서 Cassandra 버전을 선택합니다.

버전을 건너뛰지 마세요. 한 버전에서 다른 버전으로만 업데이트하는 것이 좋습니다. 예를 들어, 3.11을 4.0으로, 4.0을 4.1로, 4.1을 5.0으로 업데이트합니다.

업데이트를 선택하여 저장합니다.

턴키 복제

Cassandra 5.0에서는 향상된 편의성과 효율성을 제공하는 다중 지역 클러스터를 배포하는 간소화된 접근 방식을 도입했습니다. 턴키 복제 기능을 사용하는 경우 다중 지역 클러스터 설정 및 관리에 더 쉽게 액세스할 수 있습니다. 분산 환경에서 더 원활한 통합 및 작업을 얻을 수 있습니다.

이 업데이트는 여러 지역 구성 배포 및 유지 관리와 관련된 복잡성을 줄입니다. 사용자는 Cassandra의 기능을 더 쉽고 효과적으로 사용할 수 있습니다.

- 없음: 자동 복제 옵션이 없음으로 설정 됩니다.

-

시스템 키스페이스: 모든 시스템 키스페이스(

system_auth,system_traces및system_auth)를 자동 업데이트합니다. - 모든 키 영역: 모든 키스페이스를 자동 복제하고, 새 키스페이스가 생성되었는지 모니터링한 다음, 자동 복제 설정을 자동으로 적용합니다.

자동 업데이트 시나리오

새 데이터 센터를 추가하면 Cassandra의 자동 복제 기능이 원활하게 실행 nodetool rebuild 되어 추가된 데이터 센터에서 데이터를 성공적으로 복제할 수 있습니다. 데이터 센터를 제거하면 키스페이스에서 특정 데이터 센터가 자동으로 제거됩니다.

온-프레미스에서 호스트되는 것과 같은 외부 데이터 센터의 경우 외부 데이터 센터 속성을 사용하여 키스페이스에 포함합니다. 이 방법을 사용하면 Cassandra가 이러한 외부 데이터 센터를 다시 빌드 프로세스의 원본으로 통합할 수 있습니다.

자동 복제 를 모든 키스페이스로 설정하면 다음을 포함하도록 키스페이스 복제가 변경됩니다.

WITH REPLICATION = { 'class' : 'NetworkTopologyStrategy', 'on-prem-datacenter-1' : 3, 'mi-datacenter-1': 3 }

이 토폴로지를 원하지 않는 경우 SystemKeyspaces를 사용하고, 직접 조정하고, Apache Cassandra용 Azure Managed Instance 클러스터에서 수동으로 실행 nodetool rebuild 합니다.

클러스터 할당 취소

비프로덕션 환경의 경우 클러스터에서 리소스를 일시 중지하거나 할당 취소하여 요금이 청구되지 않도록 할 수 있습니다. 스토리지에 대한 요금이 계속 청구됩니다. 먼저 클러스터 유형을NonProduction으로 변경한 다음 할당 취소를 선택합니다.

개발 비용을 절감하려면 비프로덕션 클러스터 유형만 사용합니다. 이 클러스터 유형에는 더 작은 제품 계층이 포함될 수 있습니다. 프로덕션 워크로드를 실행하는 데 사용하지 마세요.

- 비프로덕션으로 정의된 클러스터 형식에는 SLA 보장이 적용되지 않습니다.

- 할당 취소 중에는 스키마 또는 쓰기 작업을 실행하지 마세요. 이 작업은 데이터 손실로 이어질 수 있습니다. 드물게 지원 팀의 수동 개입이 필요한 스키마 손상이 발생할 수 있습니다.

문제 해결

Azure CLI를 사용할 때 가상 네트워크에 사용 권한을 적용할 때 오류가 발생하는 경우 Azure Portal에서 동일한 권한을 수동으로 적용할 수 있습니다. 이러한 오류의 예로는 "e5007d2c-4b13-4a74-9b6a-605d99f03501에 대한 그래프 데이터베이스에서 사용자 또는 서비스 주체를 찾을 수 없습니다."입니다. 자세한 내용은 Azure 포털을 사용하여 Azure Cosmos DB 서비스 주체 추가를 참조하세요.

Azure Cosmos DB 역할 할당은 배포 목적으로만 사용됩니다. Apache Cassandra용 Azure Managed Instanced에는 Azure Cosmos DB에 대한 백 엔드 종속성이 없습니다.

클러스터에 연결

Apache Cassandra용 Azure Managed Instance는 공용 IP 주소가 있는 노드를 만들지 않습니다. 새로 만든 Cassandra 클러스터에 연결하려면 가상 네트워크 내에 다른 리소스를 만듭니다. 이 리소스는 Apache의 오픈 소스 쿼리 도구 CQLSH 가 설치된 애플리케이션 또는 VM일 수 있습니다. 템플릿을 사용하여 Ubuntu VM을 배포할 수 있습니다.

CQLSH에서 연결

VM이 배포된 후 Secure Shell을 사용하여 컴퓨터에 연결합니다. CQLSH를 설치하려면 다음 명령을 사용합니다.

# Install default-jre and default-jdk

sudo apt update

sudo apt install openjdk-8-jdk openjdk-8-jre

# Install the Cassandra libraries in order to get CQLSH:

echo "deb http://archive.apache.org/dist/cassandra/debian 311x main" | sudo tee -a /etc/apt/sources.list.d/cassandra.sources.list

curl https://downloads.apache.org/cassandra/KEYS | sudo apt-key add -

sudo apt-get update

sudo apt-get install cassandra

# Export the SSL variables:

export SSL_VERSION=TLSv1_2

export SSL_VALIDATE=false

# Connect to CQLSH (replace <IP> with the private IP addresses of a node in your Datacenter):

host=("<IP>")

initial_admin_password="Password provided when creating the cluster"

cqlsh $host 9042 -u cassandra -p $initial_admin_password --ssl

애플리케이션에서 연결

CQLSH와 마찬가지로 지원되는 Apache Cassandra 클라이언트 드라이버 중 하나를 사용하여 애플리케이션에서 연결하는 경우 TLS/SSL(전송 계층 보안/보안 소켓 계층) 암호화를 사용하도록 설정해야 하며 인증서 확인을 사용하지 않도록 설정해야 합니다. Apache Cassandra용 Azure Managed Instance에 연결하는 데 사용되는 샘플은 Java, .NET, Node.js및 Python을 참조 하세요.

클러스터 노드의 IP 주소를 적절한 도메인에 매핑하지 않는 한 작동하지 않으므로 인증서 확인을 사용하지 않도록 설정하는 것이 좋습니다. 내부 정책에서 모든 애플리케이션에 대해 TLS/SSL 인증서 확인을 수행해야 하는 경우 각 노드에 대한 호스트 파일과 같은 10.0.1.5 host1.managedcassandra.cosmos.azure.com 항목을 추가하여 이 설정을 용이하게 합니다. 이 방법을 사용하는 경우 노드를 확장할 때마다 새 항목을 추가해야 합니다.

Java의 경우 애플리케이션이 비상 대기 시간에 민감한 투기적 실행 정책을 사용하도록 설정하는 것이 좋습니다. 이 방법의 작동 방식과 정책을 사용하도록 설정하는 방법을 보여 주는 데모는 데모: 투기적 실행 구현을 참조하세요.

대부분의 경우 Apache Cassandra용 Azure Managed Instance에 연결하기 위해 인증서(예: , rootCAnode또는)를 구성하거나 client설치할 truststore. TLS/SSL 암호화를 사용하도록 설정하려면 클라이언트에서 사용하는 런타임의 기본 신뢰 저장소 및 암호를 사용합니다. 해당 환경은 Apache Cassandra 인증서용 Azure Managed Instance를 신뢰합니다. 드문 경우이지만 인증서를 신뢰할 수 없는 경우 트러스트 저장소에 추가해야 할 수 있습니다. 샘플 코드는 Java, .NET, Node.js및 Python을 참조 하세요.

클라이언트 인증서 구성(선택 사항)

클라이언트 인증서 구성은 선택 사항입니다. 이전 단계가 완료되면 클라이언트 애플리케이션이 Apache Cassandra용 Azure Managed Instance에 연결할 수 있습니다. 원하는 경우 인증을 위해 클라이언트 인증서를 만들고 구성할 수도 있습니다. 일반적으로 인증서를 만드는 방법에는 두 가지가 있습니다.

- 자체 서명된 인증서: 각 노드에 대한 CA(인증 기관)가 없는 프라이빗 및 공용 인증서입니다. 이 경우 모든 공용 인증서가 필요합니다.

- CA에서 서명한 인증서: 자체 서명된 CA 또는 공용 CA에서 발급한 인증서입니다. 이 경우 루트 CA 인증서 및 모든 중간자(해당하는 경우)가 필요합니다. 자세한 내용은 프로덕션용 SSL 인증서 준비를 참조하세요.

클라이언트-노드 인증서 인증 또는 mTLS(상호 전송 계층 보안)를 구현하려면 Azure CLI를 사용하여 인증서를 제공합니다. 다음 명령은 관리되는 인스턴스 클러스터에 대한 신뢰 저장소에 클라이언트 인증서를 업로드하고 적용합니다. 설정을 편집 cassandra.yaml 할 필요가 없습니다. 명령을 적용한 후 클러스터는 클라이언트가 연결할 때 Cassandra가 인증서를 확인하도록 요구합니다. 자세한 내용은 require_client_auth: true Cassandra client_encryption_options 참조하세요.

resourceGroupName='<Resource_Group_Name>'

clusterName='<Cluster Name>'

az managed-cassandra cluster update \

--resource-group $resourceGroupName \

--cluster-name $clusterName \

--client-certificates /usr/csuser/clouddrive/rootCert.pem /usr/csuser/clouddrive/intermediateCert.pem

리소스 정리

이 관리되는 인스턴스 클러스터를 계속 사용하지 않려면 다음 단계에 따라 삭제합니다.

- Azure Portal의 왼쪽 메뉴에서 리소스 그룹을 선택합니다.

- 목록에서 이 빠른 시작을 위해 만든 리소스 그룹을 선택합니다.

- 리소스 그룹 개요 창에서 리소스 그룹 삭제를 선택합니다.

- 다음 창에서 삭제할 리소스 그룹의 이름을 입력한 다음 삭제를 선택합니다.