빠른 시작: Azure Portal을 사용하여 가상 머신 네트워크 트래픽 필터 문제 진단

이 빠른 시작에서는 가상 머신을 배포하고 Network Watcher IP 흐름 확인을 사용하여 다른 IP 주소와의 연결을 테스트합니다. IP 흐름 확인 결과를 사용하여 트래픽을 차단하고 통신 실패를 일으키는 보안 규칙을 확인하고 이를 해결하는 방법을 알아봅니다. 네트워크 인터페이스에 대한 효과적인 보안 규칙을 사용하여 보안 규칙이 트래픽을 허용하거나 거부하는 이유를 확인하는 방법도 알아봅니다.

Azure 구독이 아직 없는 경우 시작하기 전에 체험 계정을 만듭니다.

필수 조건

- 활성 구독이 있는 Azure 계정

Azure에 로그인

Azure 계정을 사용하여 Azure Portal 에 로그인합니다.

가상 머신 만들기

포털 상단의 검색 상자에 가상 머신을 입력합니다. 검색 결과에서 가상 머신을 선택합니다.

만들기를 선택한 다음, Azure 가상 머신을 선택합니다.

가상 머신 만들기의 기본 탭에서 다음 값을 입력하거나 선택합니다.

설정 값 프로젝트 세부 정보 구독 Azure 구독을 선택합니다. 리소스 그룹 새로 만들기를 선택합니다.

이름에 myResourceGroup을 입력합니다.

확인을 선택합니다.인스턴스 세부 정보 가상 머신 이름 myVM을 입력합니다. 지역 (미국) 미국 동부를 선택합니다. 가용성 옵션 인프라 중복이 필요하지 않습니다.를 선택합니다. 보안 유형 기본값인 표준을 그대로 둡니다. 이미지 Ubuntu Server 20.04 LTS - x64 Gen2를 선택합니다. 크기 크기를 선택하거나 기본 설정을 그대로 둡니다. 관리자 계정 인증 유형 암호를 선택합니다. 사용자 이름 사용자 이름을 입력합니다. 암호 암호를 입력합니다. 암호 확인 암호를 다시 입력합니다. 네트워킹 탭을 선택하거나 다음: 디스크, 다음: 네트워킹을 차례로 선택합니다.

네트워킹 탭에서 새로 만들기를 선택하여 새 가상 네트워크를 만듭니다.

가상 네트워크 만들기에서 다음 값을 입력하거나 선택합니다.

설정 값 속성 myVNet을 입력합니다. 주소 공간 주소 범위 10.0.0.0/16을 입력합니다. 서브넷 서브넷 이름 mySubnet을 입력합니다. 주소 범위 10.0.0.0/24를 입력합니다. 확인을 선택합니다.

네트워킹 탭에서 다음 값을 입력하거나 선택합니다.

설정 값 공용 IP 없음을 선택합니다. NIC 네트워크 보안 그룹 추가 기본을 선택합니다. 공용 인바운드 포트 없음을 선택합니다. 참고 항목

Azure는 기본 NIC 네트워크 보안 그룹을 선택했기 때문에 myVM 가상 머신의 기본 네트워크 보안 그룹을 만듭니다. 다음 섹션에서는 이 기본 네트워크 보안 그룹을 사용하여 가상 머신과의 네트워크 통신을 테스트합니다.

검토 + 만들기를 선택합니다.

설정을 검토한 다음, 만들기를 선택합니다.

IP 흐름 확인을 사용하여 네트워크 통신 테스트

이 섹션에서는 Network Watcher IP 흐름 확인 기능을 사용하여 가상 머신과의 네트워크 통신을 테스트합니다.

포털 맨 위에 있는 검색 상자에 Network Watcher를 입력합니다. 검색 결과에서 Network Watcher를 선택합니다.

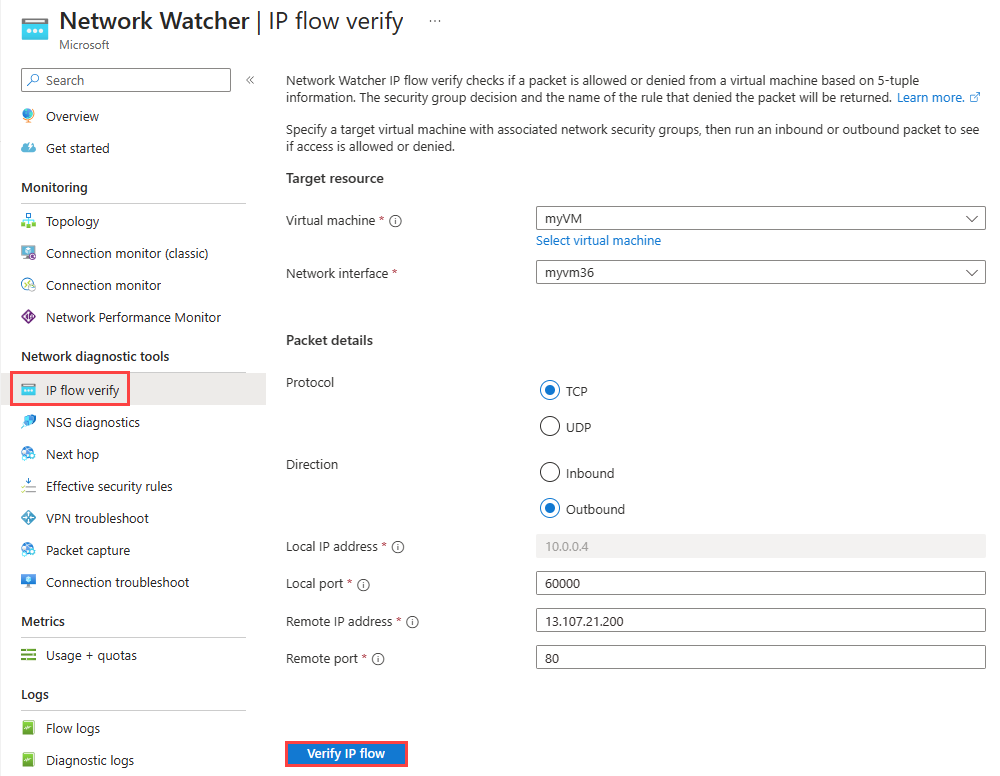

네트워크 진단 도구에서 IP 흐름 확인을 선택합니다.

IP 흐름 확인 페이지에서 다음 값을 입력하거나 선택합니다.

설정 값 대상 리소스 가상 머신 myVM 가상 머신을 선택합니다. 네트워크 인터페이스 myVM의 네트워크 인터페이스를 선택합니다. Azure Portal을 사용하여 가상 머신을 만들 때 포털은 가상 머신의 이름과 난수(예: myvm36)를 사용하여 네트워크 인터페이스의 이름을 지정합니다. 패킷 세부 정보 프로토콜 TCP를 선택합니다. Direction 아웃바운드를 선택합니다. 로컬 포트 60000을 입력합니다. 동적 포트 또는 프라이빗 포트의 IANA(Internet Assigned Numbers Authority) 범위에서 포트 번호를 선택합니다. 원격 IP 주소 13.107.21.200을 입력합니다. 이 IP 주소는 www.bing.com웹 사이트의 IP 주소 중 하나입니다.원격 포트 80을 입력합니다. 참고 항목

선택할 수 있는 가상 머신 목록에 가상 머신이 표시되지 않으면 가상 머신이 실행 중인지 확인합니다. 중지된 가상 머신에서는 IP 흐름 확인 테스트를 선택할 수 없습니다.

IP 흐름 확인 단추를 선택합니다.

몇 초 후에 기본 보안 규칙 AllowInternetOutBound로 인해 13.107.21.200에 대한 액세스가 허용됨을 나타내는 테스트 결과를 볼 수 있습니다.

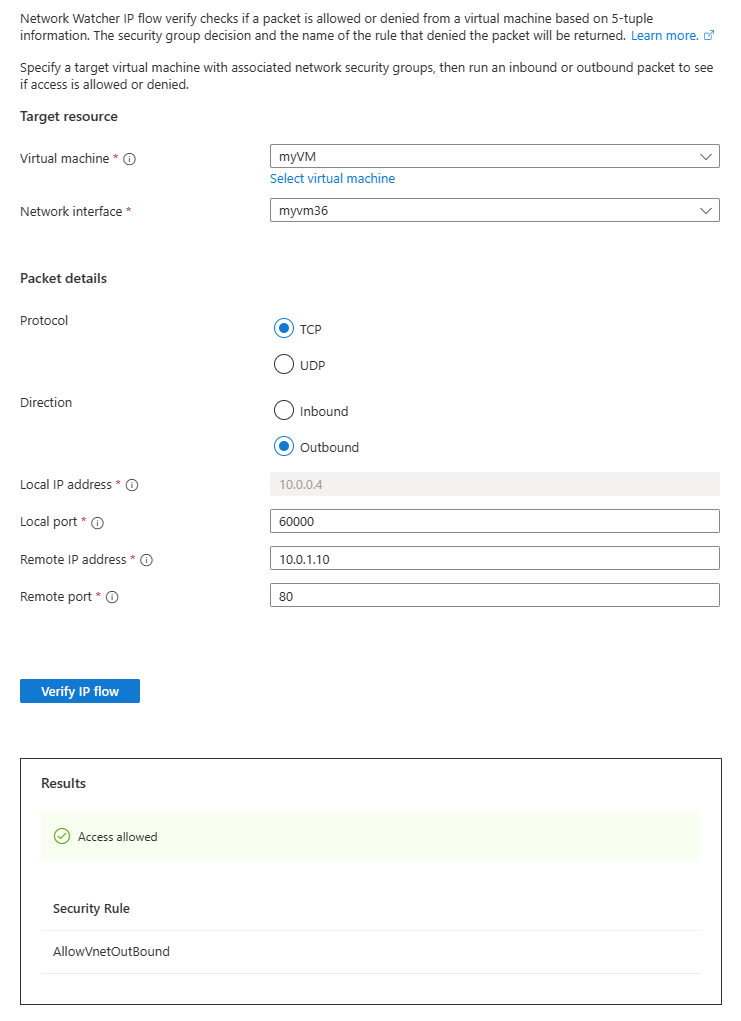

원격 IP 주소를 myVNet 주소 공간의 개인 IP 주소인 10.0.1.10으로 변경합니다. 그런 다음 IP 흐름 확인 단추를 다시 선택하여 테스트를 반복합니다. 두 번째 테스트 결과는 기본 보안 규칙 AllowVnetOutBound로 인해 액세스가 10.0.1.10으로 허용됨을 나타냅니다.

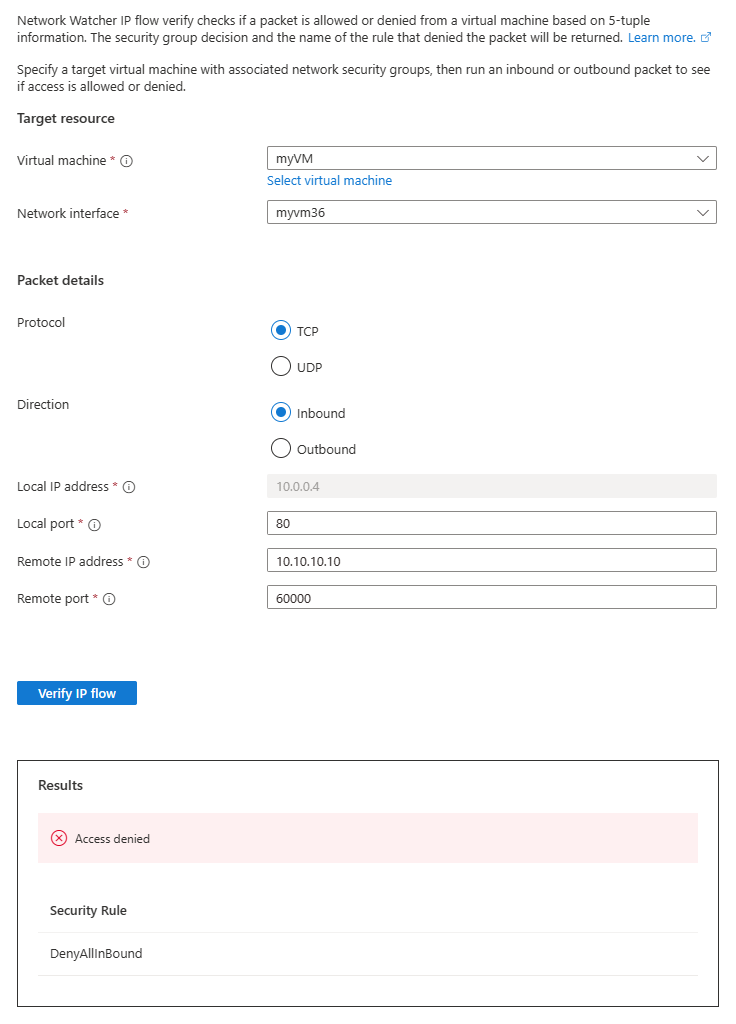

원격 IP 주소를 10.10.10.10으로 변경하고 테스트를 반복합니다. 세 번째 테스트의 결과는 기본 보안 규칙 DenyAllOutBound로 인해 액세스가 10.10.10.10으로 거부되었음을 나타냅니다.

방향을 인바운드로, 로컬 포트를 80으로, 원격 포트를 60000으로 변경한 다음, 테스트를 반복합니다. 네 번째 테스트 결과는 기본 보안 규칙 DenyAllInBound로 인해 액세스가 10.10.10.10에서 거부되었음을 나타냅니다.

보안 규칙의 세부 정보 보기

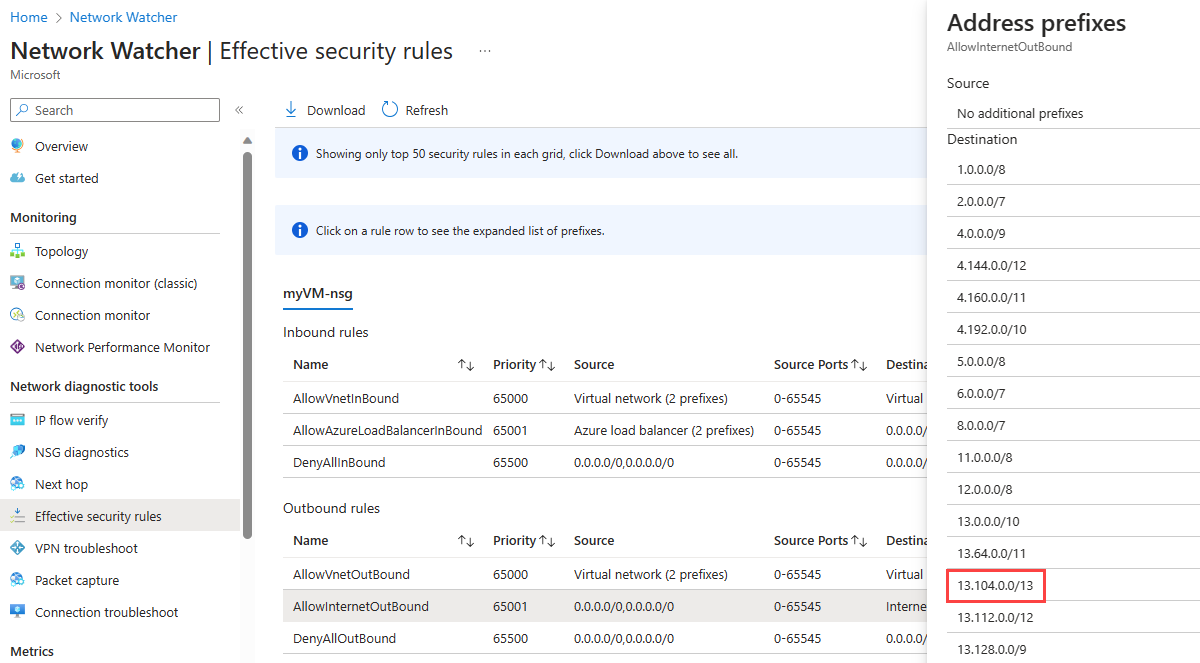

이전 섹션의 규칙이 통신을 허용하거나 거부하는 이유를 확인하려면 myVM 가상 머신에서 네트워크 인터페이스의 유효한 보안 규칙을 검토합니다.

Network Watcher의 네트워크 진단 도구에서 유효한 보안 규칙을 선택합니다.

다음 정보를 선택합니다.

설정 값 Subscription Azure 구독을 선택합니다. 리소스 그룹 myResourceGroup을 선택합니다. 가상 머신 myVM을 선택합니다. 참고 항목

myVM 가상 머신에는 myVM을 선택하면 선택되는 하나의 네트워크 인터페이스가 있습니다. 가상 머신에 둘 이상의 네트워크 인터페이스가 있는 경우 유효한 보안 규칙을 보려는 인터페이스를 선택합니다.

아웃바운드 규칙에서 AllowInternetOutBound를 선택하여 이 보안 규칙에서 허용되는 대상 IP 주소 접두사를 확인합니다.

주소 접두사 13.104.0.0/13이 AllowInternetOutBound 규칙의 주소 접두사 중 하나임을 확인할 수 있습니다. 이 접두사는 이전 섹션의 4단계에서 테스트한 IP 주소 13.107.21.200을 포함합니다.

마찬가지로 다른 규칙을 확인하여 각 규칙 아래의 원본 및 대상 IP 주소 접두사를 볼 수 있습니다.

IP 흐름 확인은 Azure 기본 및 구성된 보안 규칙을 확인합니다. 검사에서 예상된 결과를 반환하고 여전히 네트워크 문제가 있는 경우 가상 머신과 통신 중인 엔드포인트 간에 방화벽이 없고 가상 머신의 운영 체제에 통신을 거부하는 방화벽이 없는지 확인합니다.

리소스 정리

더 이상 필요하지 않은 경우 리소스 그룹 및 해당 그룹에 포함된 모든 리소스를 삭제합니다.

포털 맨 위에 있는 검색 상자에 myResourceGroup을 입력합니다. 검색 결과에서 myResourceGroup을 선택합니다.

리소스 그룹 삭제를 선택합니다.

리소스 그룹 삭제에 myResourceGroup을 입력한 다음, 삭제를 선택합니다.

삭제를 선택하여 리소스 그룹 및 리소스 그룹의 모든 리소스의 삭제를 확인합니다.