자습서: Azure Private 5G Core에 대한 예제 정책 제어 구성 세트 만들기

Azure Private 5G Core는 유연한 트래픽 처리가 가능합니다. 패킷 코어 인스턴스가 QoS(서비스 품질) 특성을 트래픽에 적용하는 방법을 사용자 지정하여 요구 사항을 충족할 수 있습니다. 특정 흐름을 차단하거나 제한할 수도 있습니다. 이 자습서에서는 일반적인 사용 사례에 대한 서비스 및 SIM 정책을 만든 다음, 새 정책 제어 구성을 사용하도록 SIM을 프로비저닝하는 단계를 안내합니다.

이 자습서에서는 다음 작업을 수행하는 방법을 알아봅니다.

- 프로토콜에 따라 패킷을 필터링하는 새 서비스를 만듭니다.

- 특정 원격 IP 주소 및 포트가 레이블로 지정된 트래픽을 차단하는 새 서비스를 만듭니다.

- 일치하는 흐름에서 트래픽 대역폭을 제한하는 새 서비스를 만듭니다.

- 두 개의 새 SIM 정책을 만들고 서비스를 할당합니다.

- 두 개의 새 SIM을 프로비저닝하고 SIM 정책을 할당합니다.

필수 조건

- 정책 제어의 정보를 읽고 Azure Private 5G Core 정책 제어 구성을 숙지합니다.

- 프라이빗 모바일 네트워크 배포를 위한 필수 구성 요소 작업 완료에서 식별한 활성 구독에 대한 액세스 권한이 있는 계정을 사용하여 Azure Portal에 로그인할 수 있는지 확인합니다. 이 계정에는 구독 범위에 기본 제공되는 참가자 역할이 있어야 합니다.

- 프라이빗 모바일 네트워크에 해당하는 모바일 네트워크 리소스의 이름을 식별합니다.

- 네트워크 슬라이스에 해당하는 슬라이스 리소스의 이름을 식별합니다.

- 5G SIM에 정책을 할당하려면 원하는 조각을 선택하면 됩니다.

- 4G SIM에 정책을 할당하려면 SST(슬라이스/서비스 유형) 값이 1로 구성된 슬라이스와 빈 SD(슬라이스 구분 기호)를 선택해야 합니다.

프로토콜 필터링을 위한 서비스 만들기

이 단계에서는 프로토콜에 따라 패킷을 필터링하는 서비스를 만듭니다. 특히 서비스가 하는 일은 다음과 같습니다.

- UE에서 나가는 ICMP 패킷을 차단합니다.

- 포트 11의 UE에서 나가는 UDP 패킷을 차단합니다.

- 그 외의 ICMP 및 UDP 트래픽을 양방향으로 허용하지만 다른 IP 트래픽을 허용하지는 않습니다.

서비스를 만들려면 다음을 수행합니다.

Azure Portal에 로그인합니다.

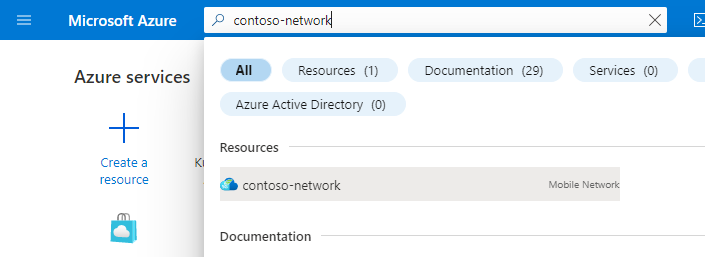

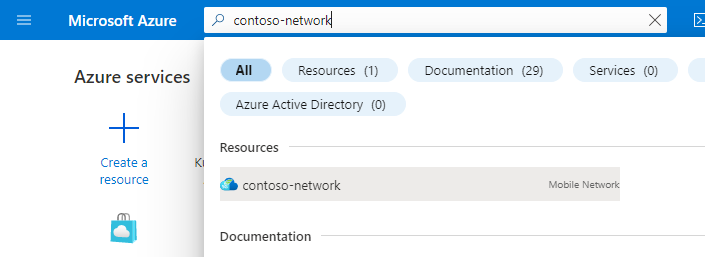

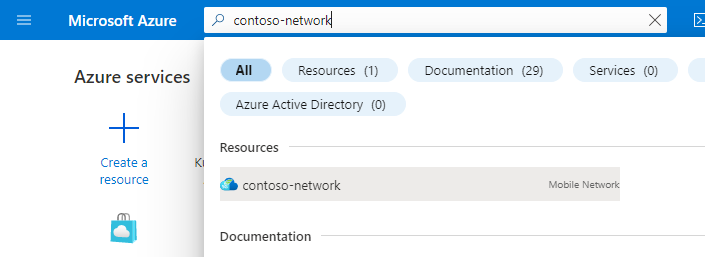

해당하는 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

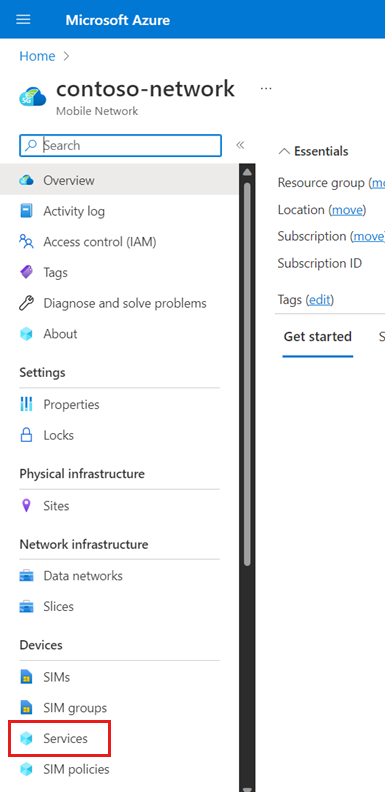

리소스 메뉴에서 서비스를 선택합니다.

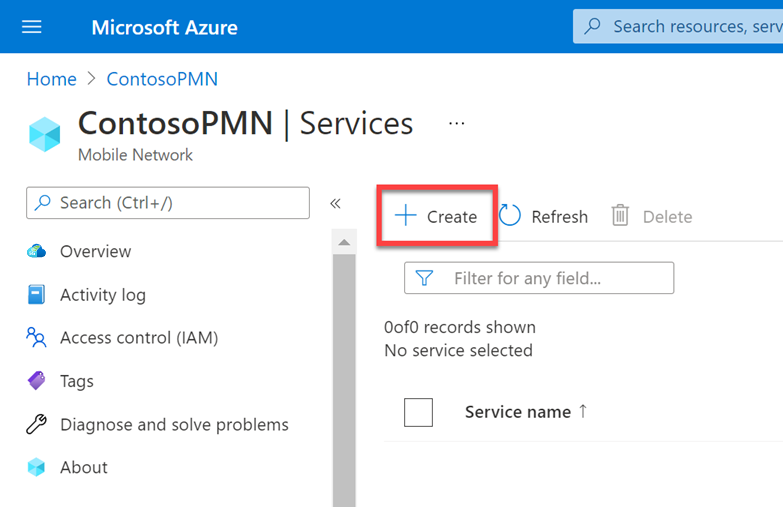

명령 모음에서 만들기를 선택합니다.

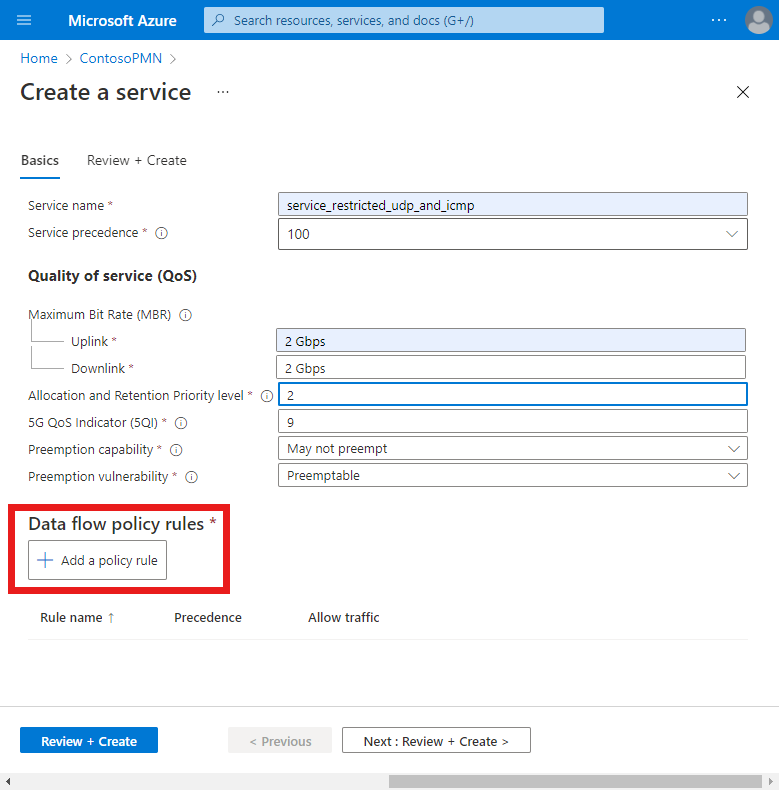

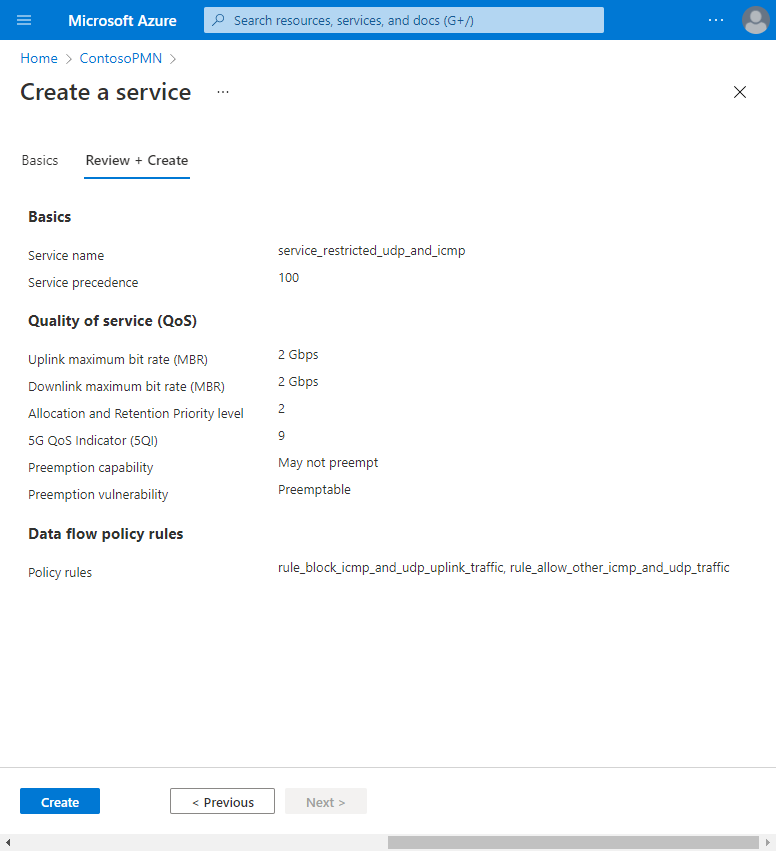

이제 이 서비스와 일치하는 SDF(서비스 데이터 흐름)에 적용될 QoS 특성을 정의하는 값을 입력합니다. 기본 사항 탭에서 다음과 같이 필드를 채웁니다.

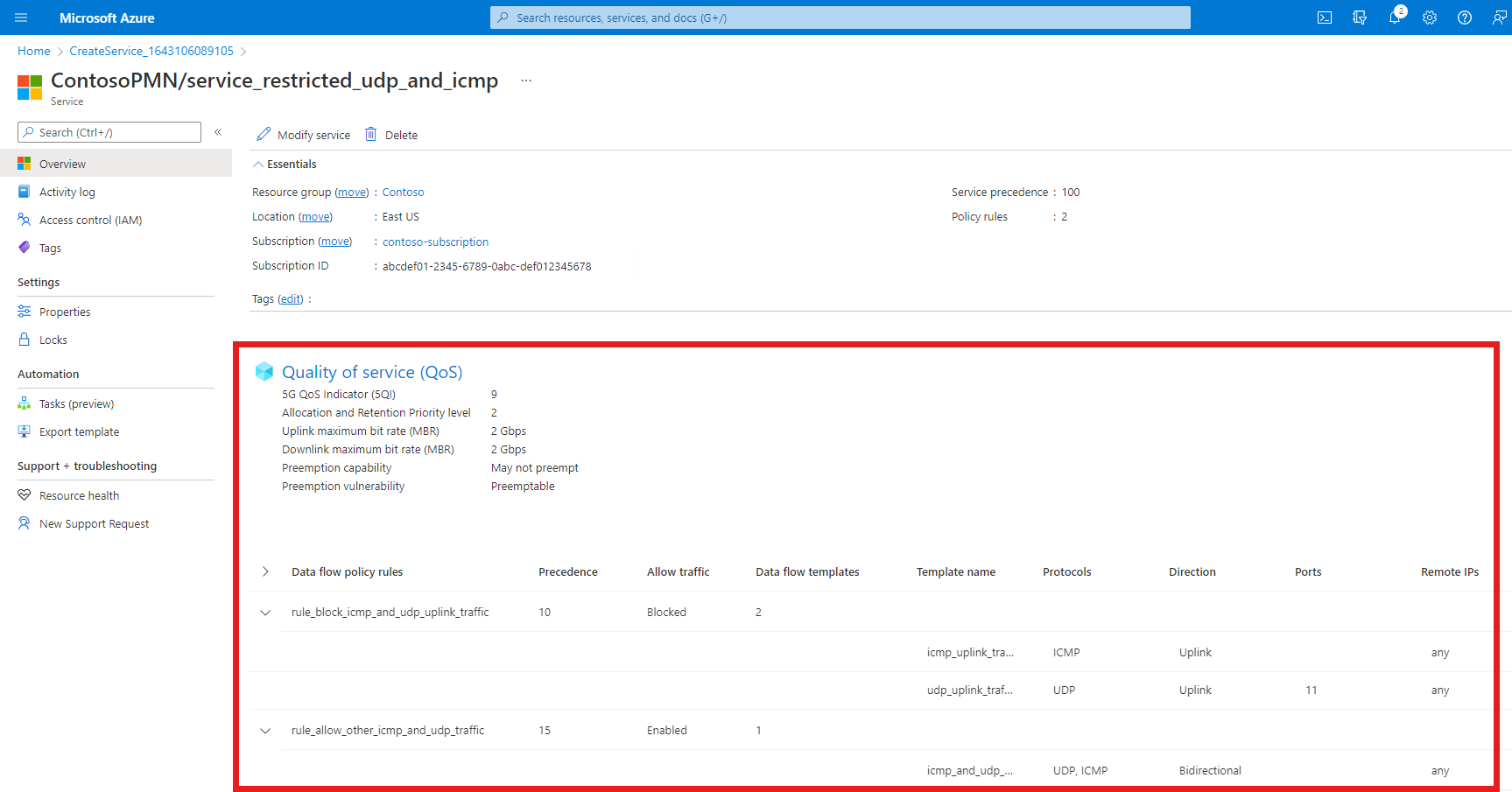

필드 값 서비스 이름 service_restricted_udp_and_icmp서비스 우선 순위 100MBR(최대 비트 전송률) - 업링크 2 GbpsMBR(최대 비트 전송률) - 다운링크 2 Gbps할당 및 보존 우선 순위 수준 25QI/QCI 9선점 기능 선점하지 않을 수 있음을 선택합니다. 선점 취약성 선점 불가를 선택합니다. 데이터 흐름 정책 규칙에서 정책 규칙 추가를 선택합니다.

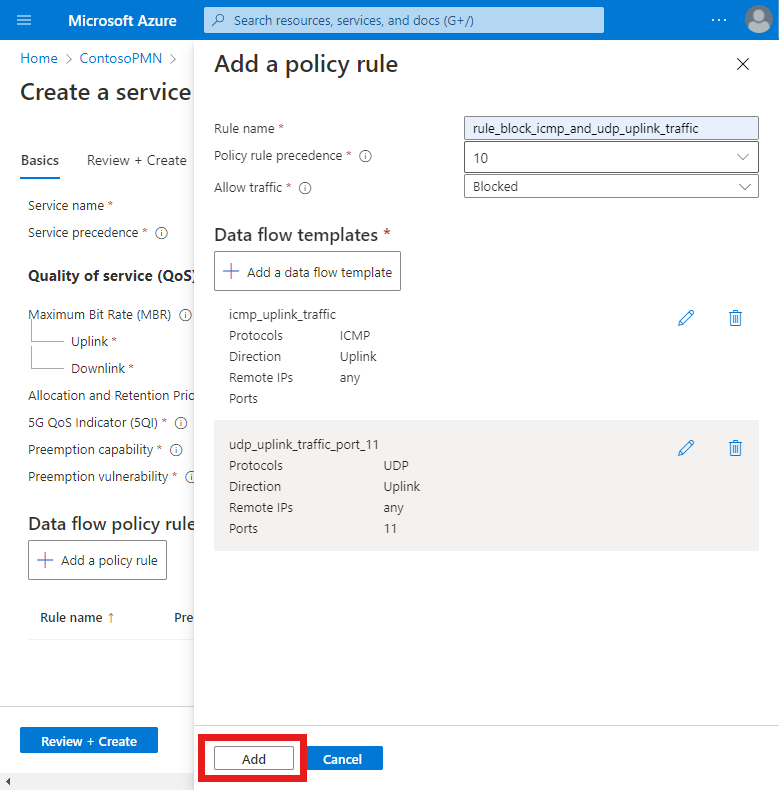

이제 다음 단계에서 구성할 데이터 흐름 템플릿과 일치하는 패킷을 차단하는 데이터 흐름 정책 규칙을 만듭니다. 오른쪽에 있는 정책 규칙 추가에서 다음과 같이 필드를 채웁니다.

필드 값 규칙 이름 rule_block_icmp_and_udp_uplink_traffic정책 규칙 우선 순위 10을 선택합니다. 트래픽 허용 차단됨을 선택합니다. 이제

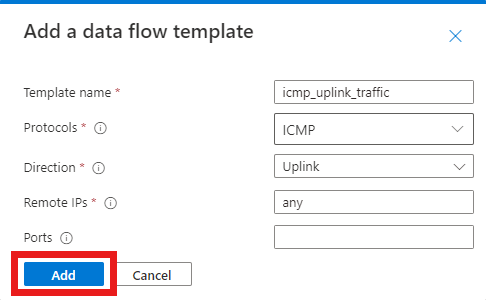

rule_block_icmp_uplink_traffic규칙이 패킷을 차단하도록, UE에서 나가는 ICMP 패킷과 일치하는 데이터 흐름 템플릿을 만듭니다. 데이터 흐름 템플릿에서 데이터 흐름 템플릿 추가를 선택합니다. 데이터 흐름 템플릿 추가 팝업에서 다음과 같이 필드를 채웁니다.필드 값 템플릿 이름 icmp_uplink_traffic프로토콜 ICMP를 선택합니다. 방향 업링크를 선택합니다. 원격 IP anyPorts 비워 둡니다. 추가를 선택합니다.

포트 11의 UE에서 나가는 UDP 패킷과 일치하는 동일한 규칙에 대한 다른 데이터 흐름 템플릿을 만들겠습니다.

데이터 흐름 템플릿에서 데이터 흐름 템플릿 추가를 선택합니다. 데이터 흐름 템플릿 추가 팝업에서 다음과 같이 필드를 채웁니다.

필드 값 템플릿 이름 udp_uplink_traffic_port_11프로토콜 UDP를 선택합니다. 방향 업링크를 선택합니다. 원격 IP anyPorts 11추가를 선택합니다.

이제 규칙을 마무리할 수 있습니다. 정책 규칙 추가에서 추가를 선택합니다.

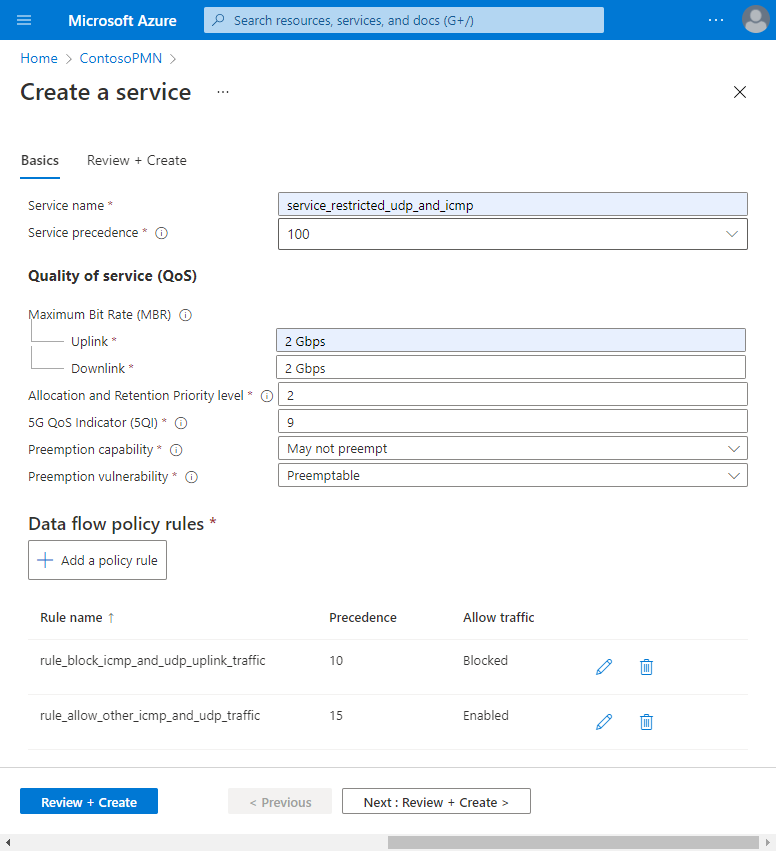

마지막으로 그 외의 모든 ICMP 및 UDP 트래픽을 허용하는 데이터 정책 흐름 규칙을 만들겠습니다.

정책 규칙 추가를 선택한 다음, 오른쪽의 정책 규칙 추가에서 다음과 같이 필드를 채웁니다.

필드 값 규칙 이름 rule_allow_other_icmp_and_udp_traffic정책 규칙 우선 순위 15를 선택합니다. 트래픽 허용 사용을 선택합니다. 서비스 만들기 화면으로 돌아왔습니다. 모든 ICMP 및 UDP에서 양방향으로 일치하는 데이터 흐름 템플릿을 만들겠습니다.

데이터 흐름 정책 규칙에서 데이터 흐름 템플릿 추가를 선택합니다. 데이터 흐름 템플릿 추가 팝업에서 다음과 같이 필드를 채웁니다.

필드 값 템플릿 이름 icmp_and_udp_traffic프로토콜 UDP 및 ICMP 확인란을 모두 선택합니다. 방향 양방향을 선택합니다. 원격 IP anyPorts 비워 둡니다. 추가를 선택합니다.

이제 규칙을 마무리할 수 있습니다. 정책 규칙 추가에서 추가를 선택합니다.

이제 서비스에서 데이터 흐름 정책 규칙이 2개 구성되었으며, 이러한 규칙은 데이터 흐름 정책 규칙 제목 아래에 표시됩니다.

rule_block_icmp_and_udp_uplink_traffic규칙의 정책 규칙 우선 순위 필드 값이rule_allow_other_icmp_and_udp_traffic규칙보다 낮습니다(각각 10과 15). 값이 낮은 규칙에 더 높은 우선 순위가 부여됩니다. 이렇게 하면 패킷을 차단하는rule_block_icmp_and_udp_uplink_traffic규칙이 먼저 적용된 후, 더 넓은rule_allow_other_icmp_and_udp_traffic이 나머지 패킷에 적용됩니다.

기본 구성 탭에서 검토 + 만들기를 선택합니다.

만들기를 선택하여 서비스를 만듭니다.

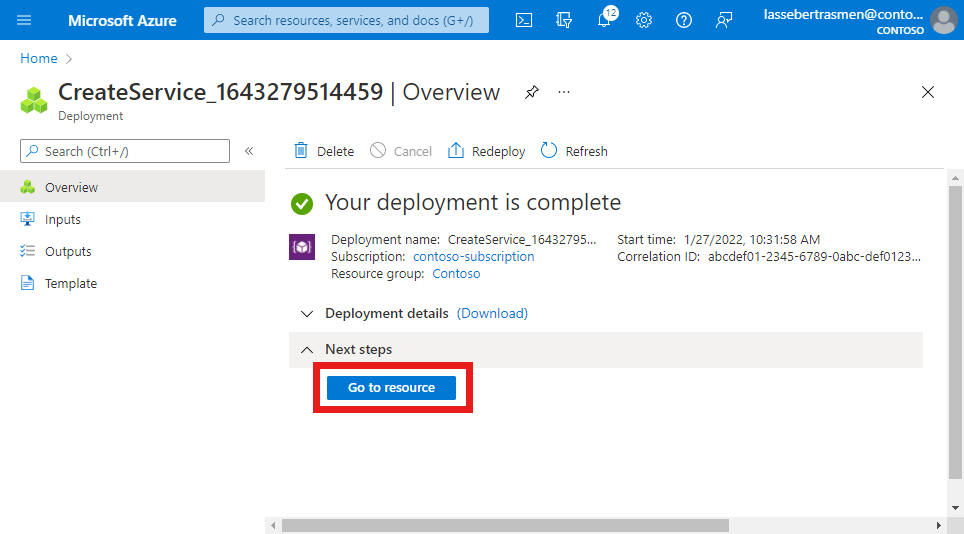

서비스가 만들어질 때 Azure Portal에 다음 확인 화면이 표시됩니다. 리소스로 이동을 선택하여 새 서비스 리소스를 확인합니다.

화면 맨 아래에 표시된 QoS 특징, 데이터 흐름 정책 규칙 및 서비스 데이터 흐름 템플릿이 예상대로 구성되었는지 확인합니다.

특정 소스의 트래픽을 차단하는 서비스 만들기

이 단계에서는 특정 소스의 트래픽을 차단하는 서비스를 만듭니다. 특히 서비스가 하는 일은 다음과 같습니다.

- 원격 주소 10.204.141.200이 레이블로 지정된 UDP 패킷과 UE로 흐르는 포트 12를 차단합니다.

- 10.204.141.0/24 범위의 원격 주소가 레이블로 지정된 UDP 패킷과 양방향으로 흐르는 포트 15를 차단합니다.

서비스를 만들려면 다음을 수행합니다.

해당하는 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

리소스 메뉴에서 서비스를 선택합니다.

명령 모음에서 만들기를 선택합니다.

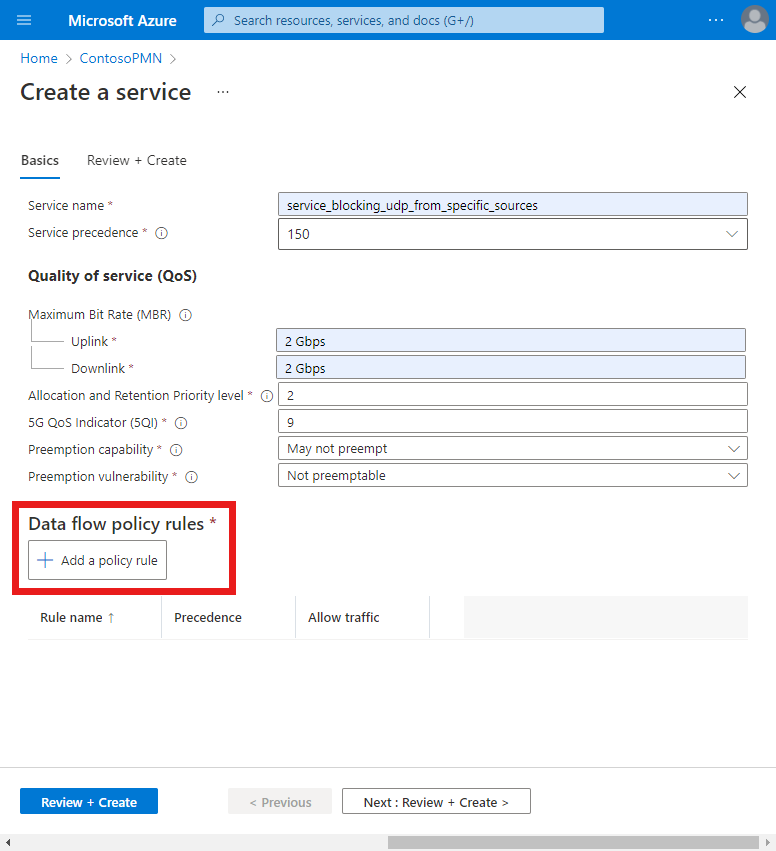

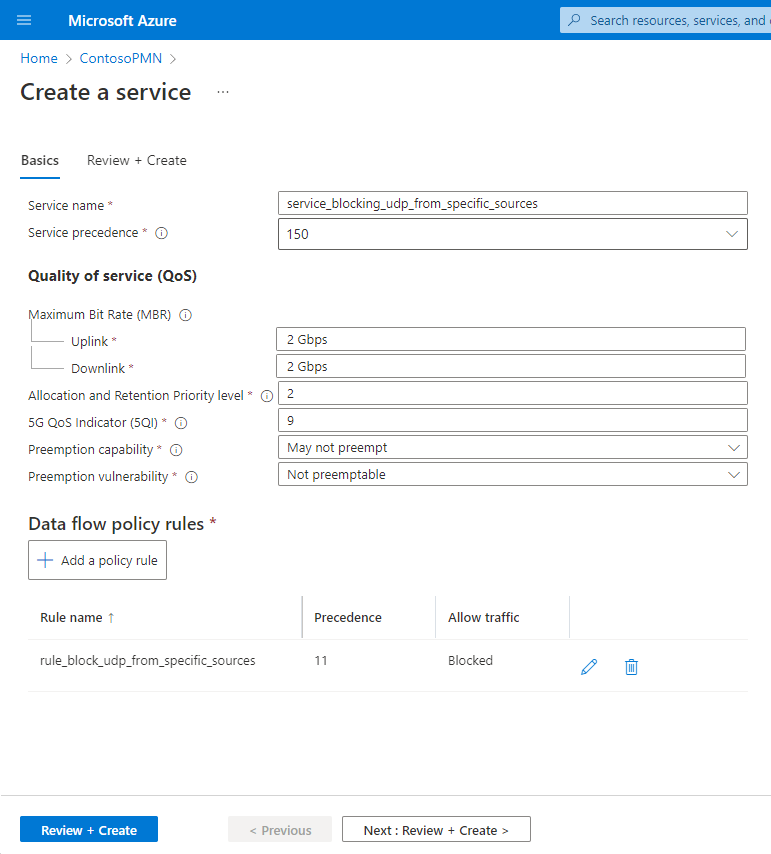

이제 이 서비스와 일치하는 SDF에 적용될 QoS 특성을 정의하는 값을 입력합니다. 기본 사항 탭에서 다음과 같이 필드를 채웁니다.

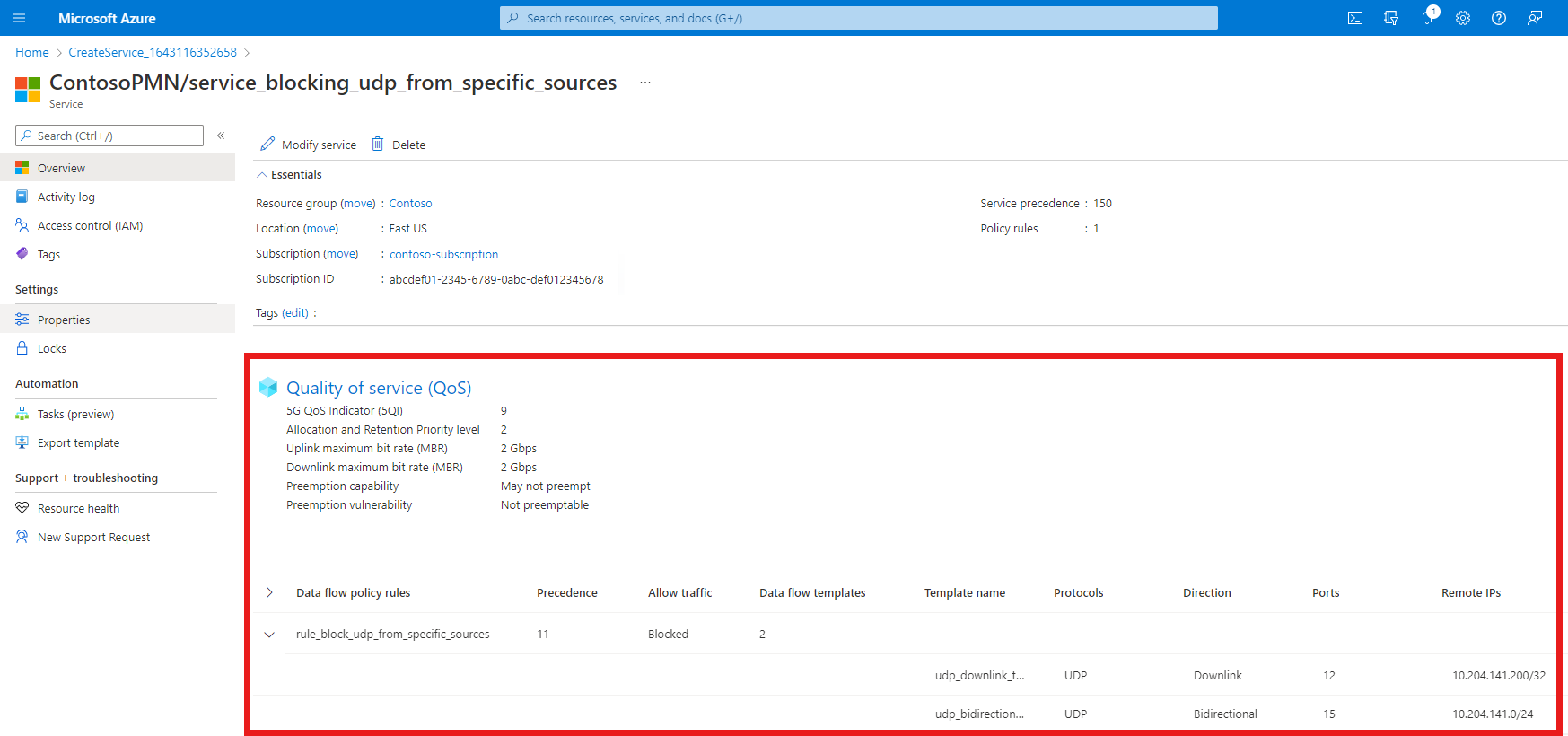

필드 값 서비스 이름 service_blocking_udp_from_specific_sources서비스 우선 순위 150MBR(최대 비트 전송률) - 업링크 2 GbpsMBR(최대 비트 전송률) - 다운링크 2 Gbps할당 및 보존 우선 순위 수준 25QI/QCI 9선점 기능 선점하지 않을 수 있음을 선택합니다. 선점 취약성 선점 불가를 선택합니다. 데이터 흐름 정책 규칙에서 정책 규칙 추가를 선택합니다.

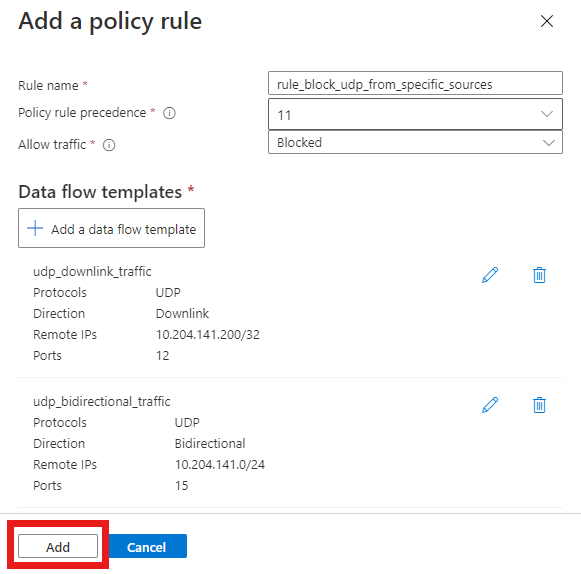

이제 다음 단계에서 구성할 데이터 흐름 템플릿과 일치하는 패킷을 차단하는 데이터 흐름 정책 규칙을 만듭니다. 오른쪽에 있는 정책 규칙 추가에서 다음과 같이 필드를 채웁니다.

필드 값 규칙 이름 rule_block_udp_from_specific_sources정책 규칙 우선 순위 11을 선택합니다. 트래픽 허용 차단됨을 선택합니다. 다음으로 트래픽이

rule_block_udp_from_specific_sources규칙에 의해 차단되도록, 포트 12의 10.204.141.200에서 UE를 향해 흐르는 UDP 패킷의 일치하는 데이터 흐름 템플릿을 만들겠습니다.데이터 흐름 템플릿에서 데이터 흐름 템플릿 추가를 선택합니다. 데이터 흐름 템플릿 추가 팝업에서 다음과 같이 필드를 채웁니다.

필드 값 템플릿 이름 udp_downlink_traffic프로토콜 UDP를 선택합니다. 방향 다운링크를 선택합니다. 원격 IP 10.204.141.200/32Ports 12추가를 선택합니다.

마지막으로, 10.204.141.0/24 및 포트 15 범위의 원격 주소가 레이블로 지정되고 둘 중 한 방향으로 흐르는 UDP 패킷에서 일치하는 동일한 규칙에 대해 또 다른 데이터 흐름 템플릿을 만들겠습니다.

데이터 흐름 템플릿에서 데이터 흐름 템플릿 추가를 선택합니다. 데이터 흐름 템플릿 추가 팝업에서 다음과 같이 필드를 채웁니다.

필드 값 템플릿 이름 udp_bidirectional_traffic프로토콜 UDP를 선택합니다. 방향 양방향을 선택합니다. 원격 IP 10.204.141.0/24Ports 15추가를 선택합니다.

이제 규칙을 마무리할 수 있습니다. 정책 규칙 추가에서 추가를 선택합니다.

Azure 포털의 스크린샷. 특정 UDP 트래픽을 차단하는 규칙의 모든 필드가 올바르게 채워진 [정책 규칙 추가] 화면이 표시됩니다. 두 개의 데이터 흐름 템플릿이 구성되었습니다. 첫 번째는 포트 12의 10.204.141.200에서 UE로 흐르는 UDP 패킷에서 일치합니다. 두 번째는 10.204.141.0/24 범위의 원격 주소와 포트 15가 레이블로 지정되고 둘 중 한 방향으로 흐르는 UDP 패킷에서 일치합니다. 추가 단추가 강조 표시되어 있습니다.

이제 서비스에 UDP 트래픽을 차단하는 데이터 흐름 정책 규칙이 하나 있습니다. 이 규칙은 데이터 흐름 정책 규칙 제목 아래에 표시됩니다.

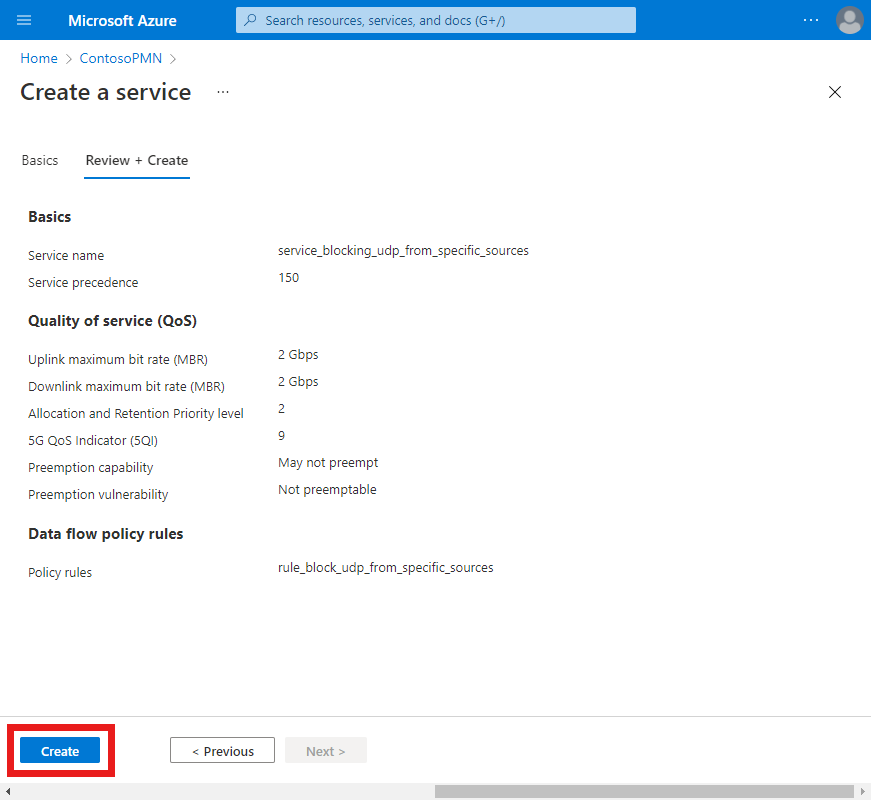

기본 구성 탭에서 검토 + 만들기를 선택합니다.

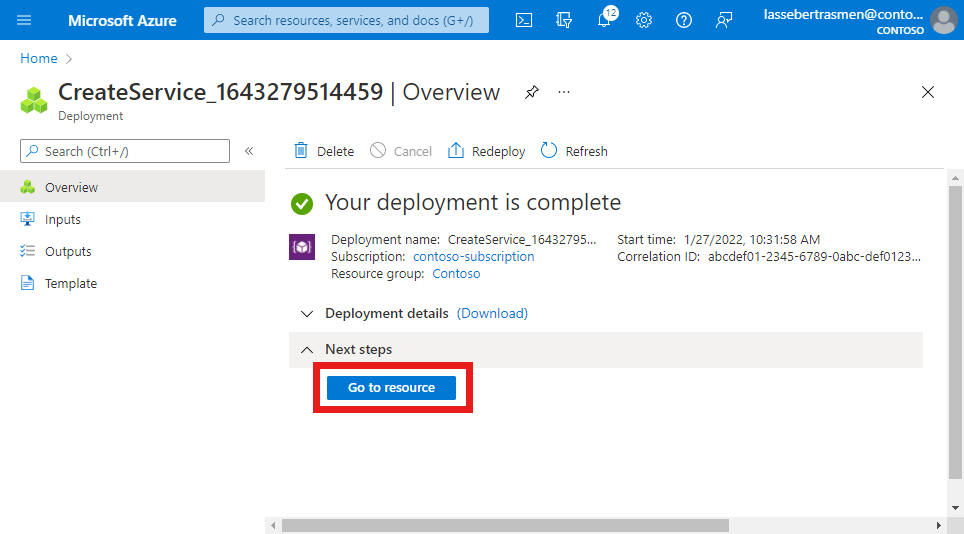

만들기를 선택하여 서비스를 만듭니다.

서비스가 만들어질 때 Azure Portal에 다음 확인 화면이 표시됩니다. 리소스로 이동을 선택하여 새 서비스 리소스를 확인합니다.

화면 맨 아래에 나열된 데이터 흐름 정책 규칙 및 서비스 데이터 흐름 템플릿이 예상대로 구성되어 있는지 확인합니다.

트래픽을 제한하는 서비스 만들기

이 단계에서는 일치하는 흐름에서 트래픽 대역폭을 제한하는 새 서비스를 만듭니다. 특히 서비스가 하는 일은 다음과 같습니다.

- UE에서 나가는 패킷의 MBR(최대 비트 전송률)을 10Mbps로 제한합니다.

- UE로 흐르는 패킷의 MBR(최대 비트 전송률)을 15Mbps로 제한합니다.

서비스를 만들려면 다음을 수행합니다.

해당하는 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

리소스 메뉴에서 서비스를 선택합니다.

명령 모음에서 만들기를 선택합니다.

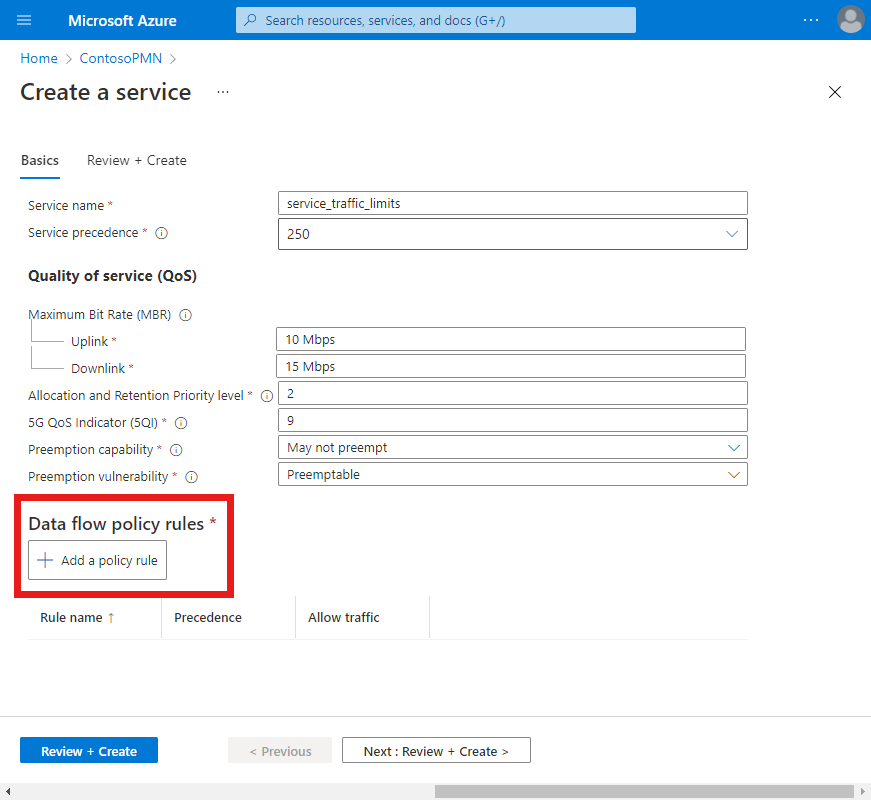

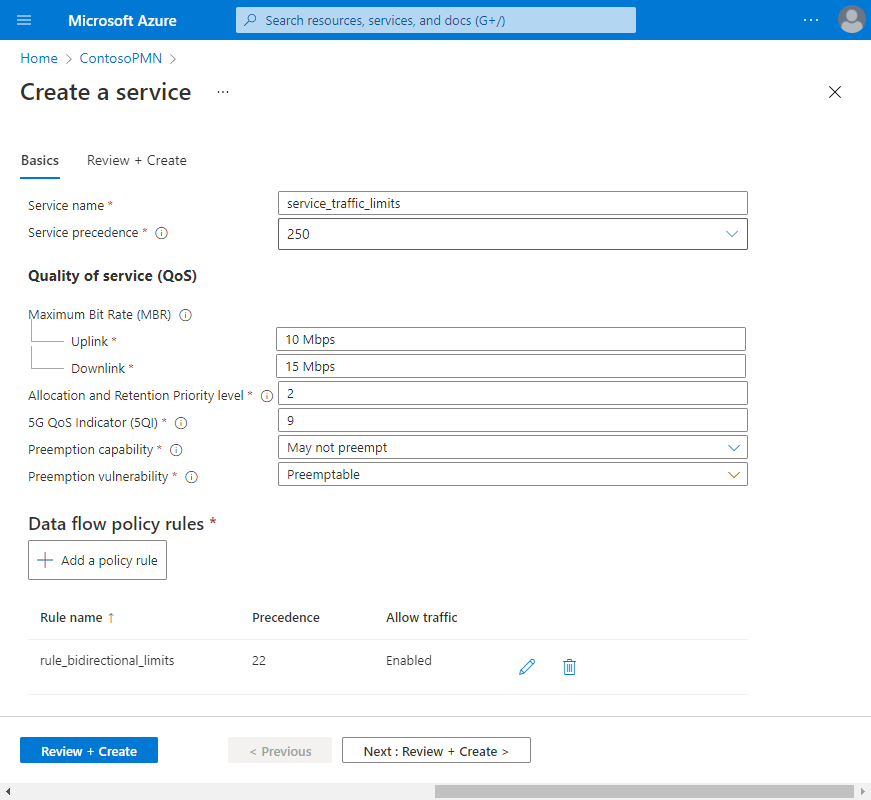

이제 이 서비스와 일치하는 SDF에 적용될 QoS 특성을 정의하는 값을 입력합니다. MBR(최대 비트 전송률) - 업링크 및 MBR(최대 비트 전송률) - 다운링크 필드를 사용하여 대역폭 제한을 설정합니다. 기본 사항 탭에서 다음과 같이 필드를 채웁니다.

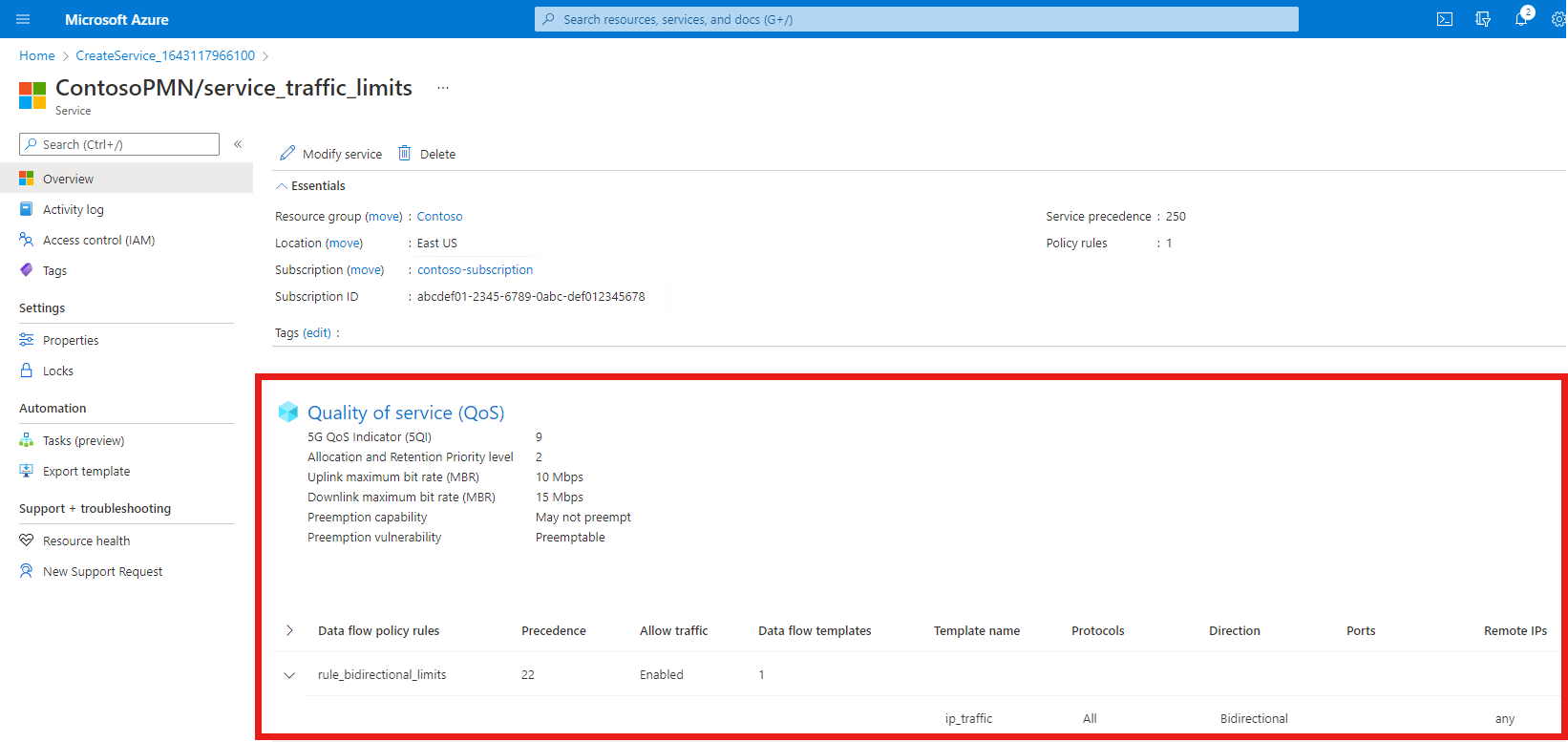

필드 값 서비스 이름 service_traffic_limits서비스 우선 순위 250MBR(최대 비트 전송률) - 업링크 10 MbpsMBR(최대 비트 전송률) - 다운링크 15 Mbps할당 및 보존 우선 순위 수준 25QI/QCI 9선점 기능 선점하지 않을 수 있음을 선택합니다. 선점 취약성 선점 가능을 선택합니다. 데이터 흐름 정책 규칙에서 정책 규칙 추가를 선택합니다.

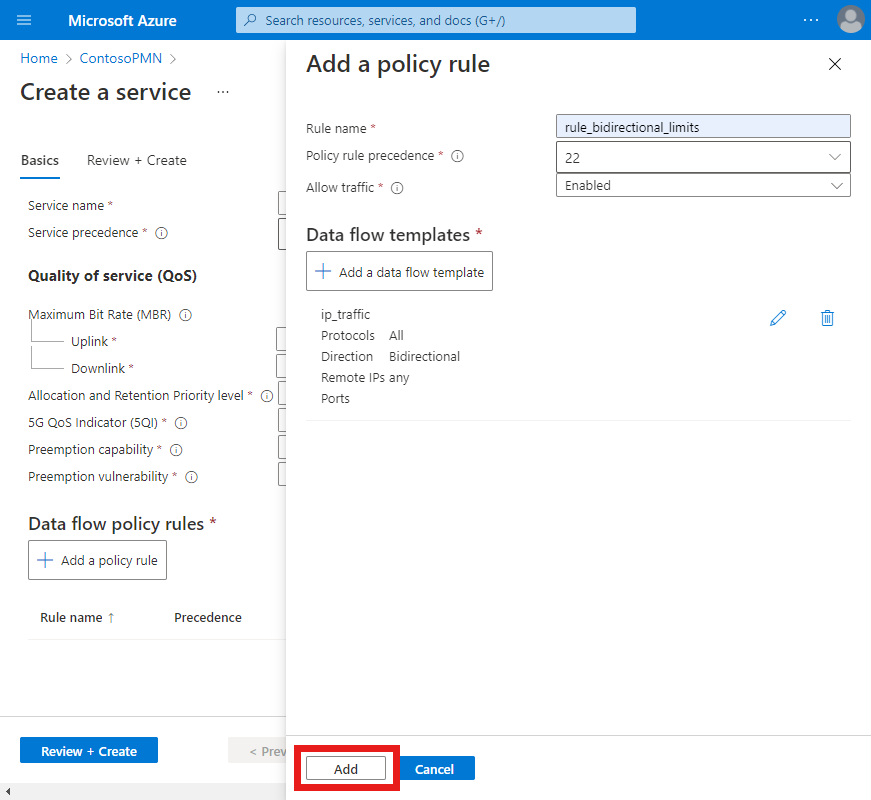

오른쪽에 있는 정책 규칙 추가에서 다음과 같이 필드를 채웁니다.

필드 값 규칙 이름 rule_bidirectional_limits정책 규칙 우선 순위 22를 선택합니다. 트래픽 허용 사용을 선택합니다. 이제 모든 IP 트래픽에서 양방향으로 일치하는 데이터 흐름 템플릿을 만들겠습니다.

데이터 흐름 템플릿 추가를 선택합니다. 데이터 흐름 템플릿 추가 팝업에서 다음과 같이 필드를 채웁니다.

필드 값 템플릿 이름 ip_traffic프로토콜 모두를 선택합니다. 방향 양방향을 선택합니다. 원격 IP anyPorts 비워 둠 추가를 선택합니다.

이제 규칙을 마무리할 수 있습니다. 정책 규칙 추가에서 추가를 선택합니다.

이제 서비스에 데이터 흐름 정책 규칙이 하나 구성되었습니다.

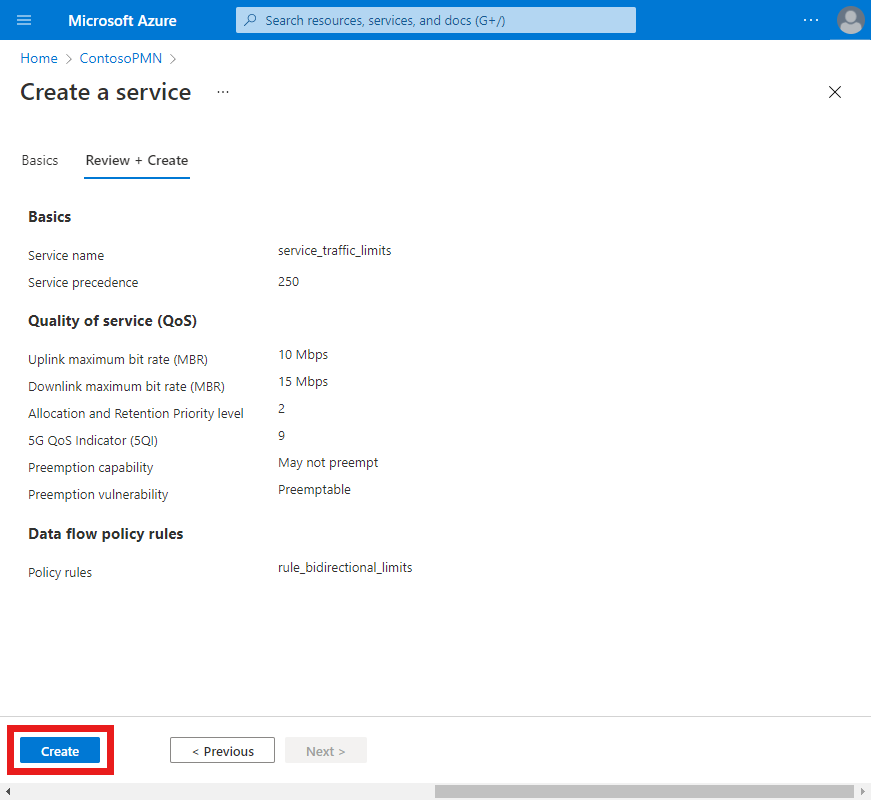

기본 구성 탭에서 검토 + 만들기를 선택합니다.

만들기를 선택하여 서비스를 만듭니다.

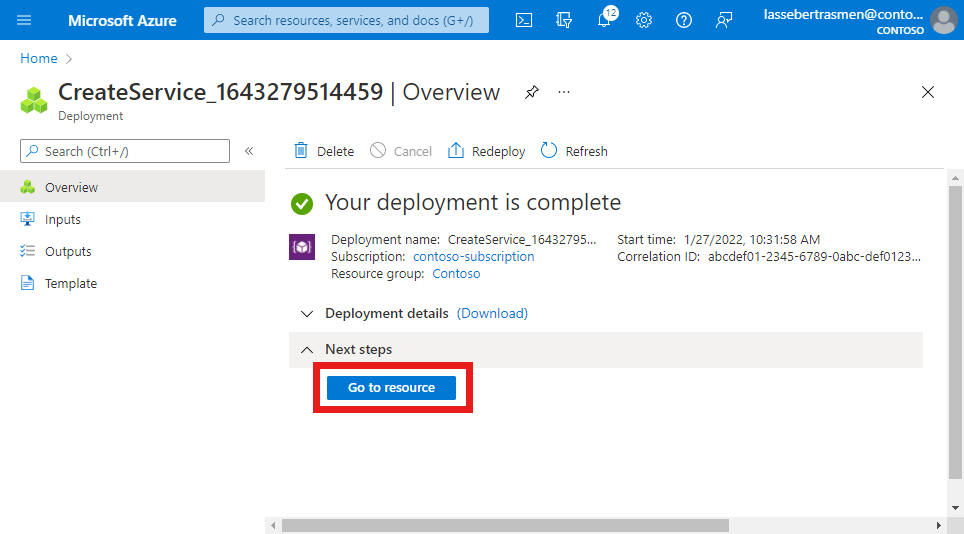

서비스가 만들어질 때 Azure Portal에 다음 확인 화면이 표시됩니다. 리소스로 이동을 선택하여 새 서비스 리소스를 확인합니다.

화면 맨 아래에 나열된 데이터 흐름 정책 규칙 및 서비스 데이터 흐름 템플릿이 예상대로 구성되어 있는지 확인합니다.

SIM 정책 구성

이 단계에서는 두 개의 SIM 정책을 만듭니다. 첫 번째 SIM 정책은 프로토콜 필터링을 위한 서비스 만들기에서 만든 서비스를 사용하고, 두 번째 정책은 특정 소스의 트래픽을 차단하는 서비스 만들기에서 만든 서비스를 사용합니다. 두 SIM 정책 모두 트래픽을 제한하는 서비스 만들기에서 만든 세 번째 서비스를 사용합니다.

참고 항목

각 SIM 정책에는 여러 서비스가 있으므로, 이러한 서비스에서 두 개 이상의 규칙과 일치하는 패킷이 있을 것입니다. 예를 들어 다운링크 ICMP 패킷은 다음 규칙에서 일치합니다.

service_restricted_udp_and_icmp서비스의rule_allow_other_icmp_and_udp_traffic규칙service_traffic_limits서비스의rule_bidirectional_limits규칙

이 경우 패킷 코어 인스턴스는 서비스 우선 순위 필드의 값이 가장 낮은 서비스에 우선 순위를 부여합니다. 그런 다음, 이 서비스의 QoS 특성을 패킷에 적용합니다. 위의 예제에서 service_restricted_udp_and_icmp 서비스의 값은 service_traffic_limits 서비스의 값 250보다 낮은 100입니다. 따라서 패킷 코어 인스턴스는 service_restricted_udp_and_icmp 서비스에 부여된 QoS 특성을 다운링크 ICMP 패킷에 적용합니다.

SIM 정책을 만들겠습니다.

해당하는 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

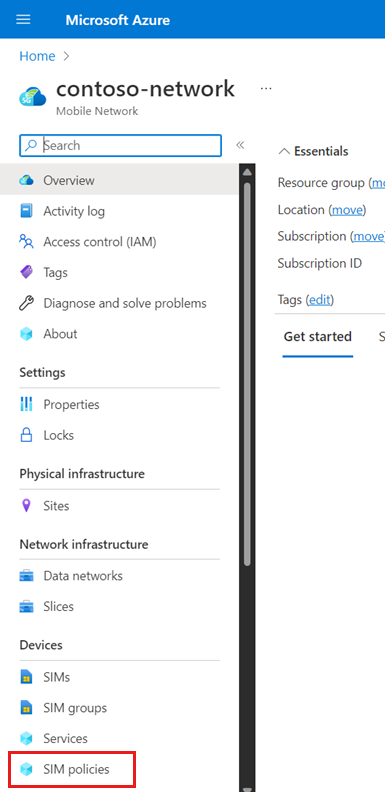

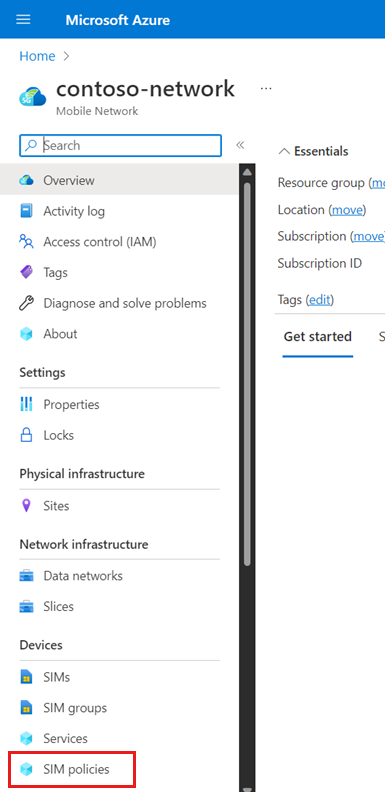

리소스 메뉴에서 SIM 정책을 선택합니다.

명령 모음에서 만들기를 선택합니다.

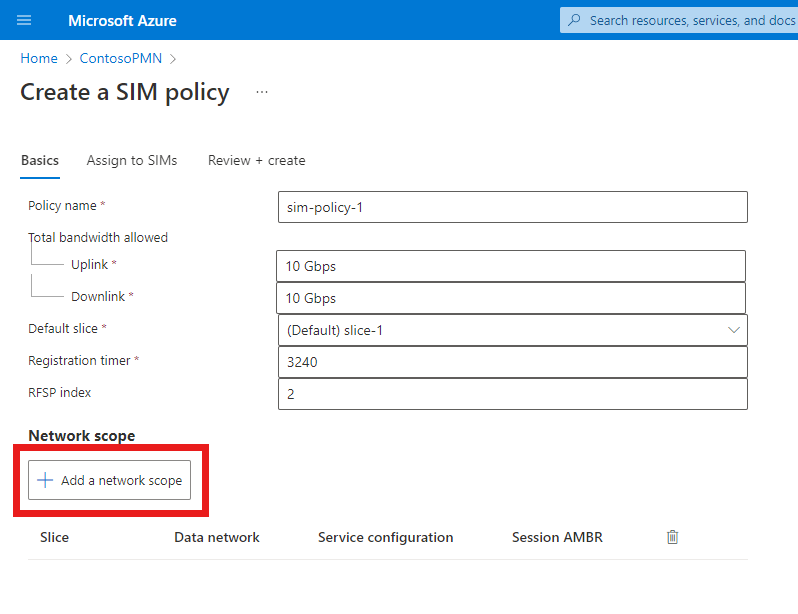

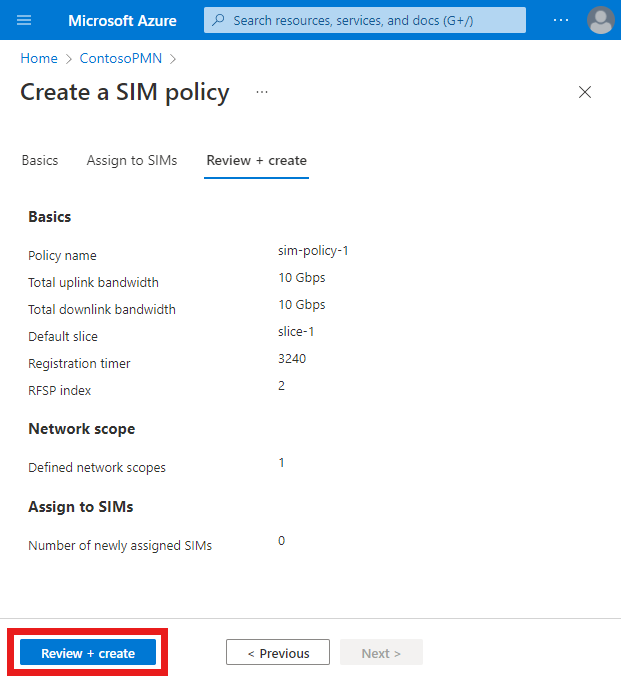

SIM 정책 만들기에서 다음과 같이 필드를 채웁니다.

필드 값 정책 이름 sim-policy-1허용되는 총 대역폭 - 업링크 10 Gbps허용되는 총 대역폭 - 다운링크 10 Gbps기본 슬라이스 해당하는 네트워크 슬라이스의 이름을 선택합니다. 등록 타이머 3240RFSP 인덱스 2네트워크 범위 추가를 선택합니다.

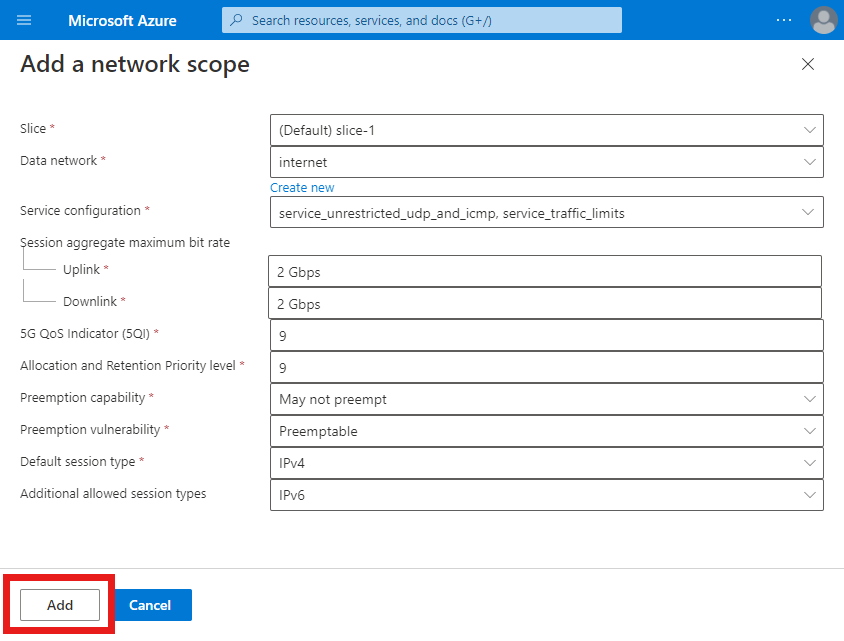

네트워크 범위 추가에서 다음과 같이 필드를 채웁니다.

필드 값 조각 기본 슬라이스를 선택합니다. 데이터 네트워크 프라이빗 모바일 네트워크가 연결되는 데이터 네트워크를 선택합니다. 서비스 구성 service_restricted_udp_and_icmp 및 service_traffic_limits를 선택합니다. 세션 집계 최대 비트 속도 - 업링크 2 Gbps세션 집계 최대 비트 속도 - 다운링크 2 Gbps5QI/QCI 9할당 및 보존 우선 순위 수준 9선점 기능 선점하지 않을 수 있음을 선택합니다. 선점 취약성 선점 가능을 선택합니다. 기본 세션 유형 IPv4를 선택합니다. 추가를 선택합니다.

기본 구성 탭에서 검토 + 만들기를 선택합니다.

검토+만들기 탭에서 검토 + 만들기를 선택합니다.

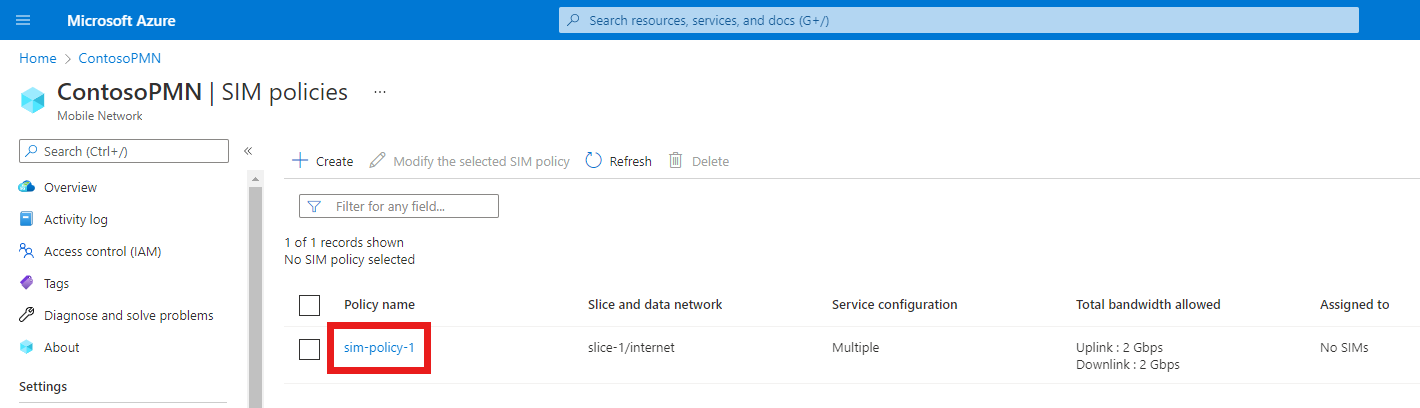

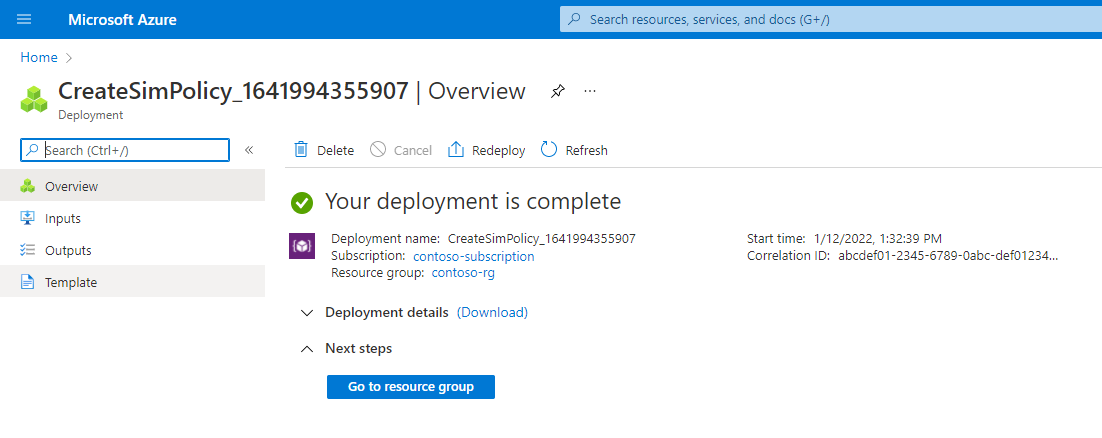

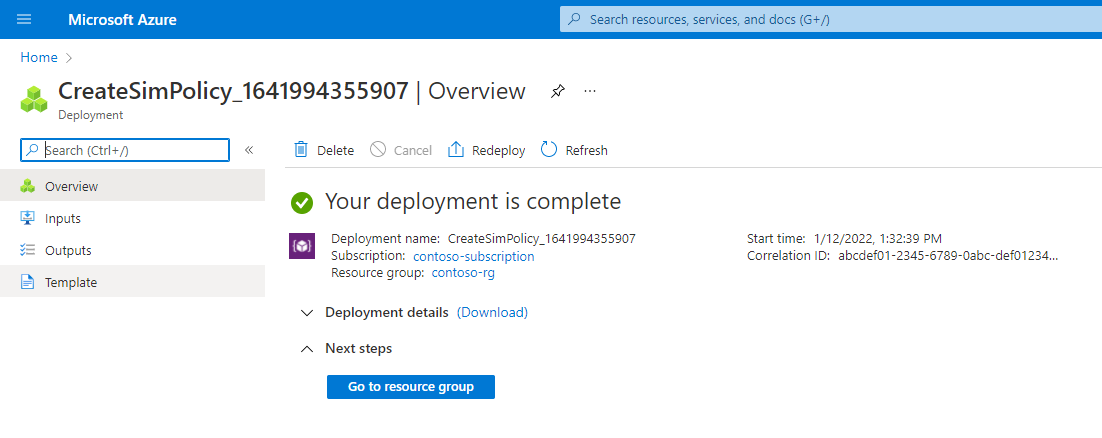

SIM 정책을 만든 경우 Azure Portal에 다음과 같은 확인 화면이 표시됩니다.

리소스 그룹으로 이동을 선택합니다.

표시되는 리소스 그룹에서 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 선택합니다.

리소스 메뉴에서 SIM 정책을 선택합니다.

sim-policy-1을 선택합니다.

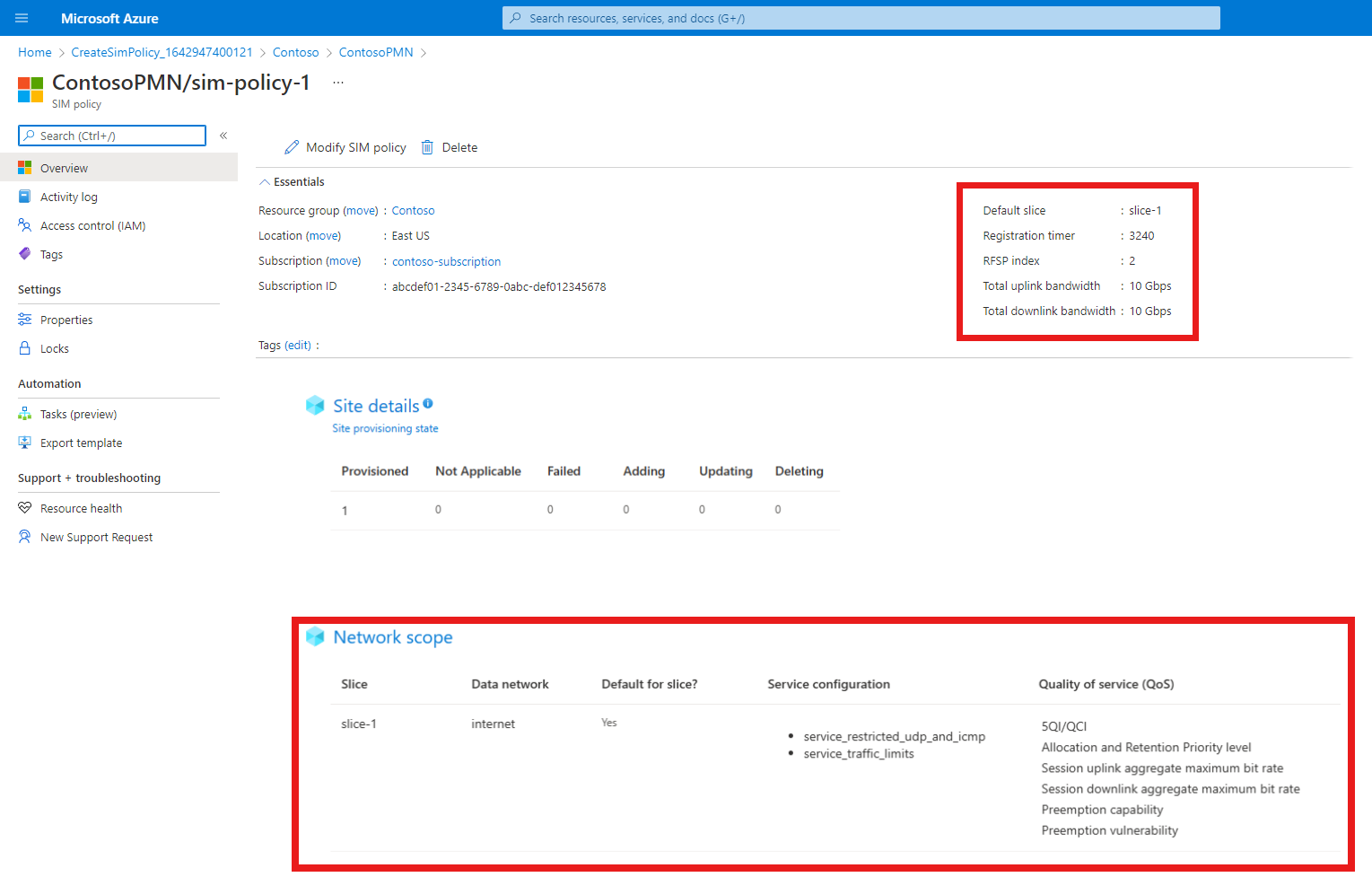

SIM 정책이 예상대로 구성되었는지 확인합니다.

- SIM 정책에 대한 최상위 설정은 Essentials 제목 아래에 표시됩니다.

- 네트워크 범위 구성은 서비스 구성 아래에 구성된 서비스와 QoS(서비스 품질)의 서비스 품질 구성을 포함한 네트워크 범위 제목 아래에 표시됩니다.

이제 다른 SIM 정책을 만들겠습니다. 서비스를 구성할 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

리소스 메뉴에서 SIM 정책을 선택합니다.

명령 모음에서 만들기를 선택합니다.

오른쪽의 SIM 정책 만들기에서 다음과 같이 필드를 채웁니다.

필드 값 정책 이름 sim-policy-2허용되는 총 대역폭 - 업링크 10 Gbps허용되는 총 대역폭 - 다운링크 10 Gbps기본 슬라이스 해당하는 네트워크 슬라이스의 이름을 선택합니다. 등록 타이머 3240RFSP 인덱스 2네트워크 범위 추가를 선택합니다.

네트워크 범위 추가 블레이드에서 다음과 같이 필드를 채웁니다.

필드 값 조각 기본 슬라이스를 선택합니다. 데이터 네트워크 프라이빗 모바일 네트워크가 연결되는 데이터 네트워크를 선택합니다. 서비스 구성 service_blocking_udp_from_specific_sources 및 service_traffic_limits를 선택합니다. 세션 집계 최대 비트 속도 - 업링크 2 Gbps세션 집계 최대 비트 속도 - 다운링크 2 Gbps5QI/QCI 9할당 및 보존 우선 순위 수준 9선점 기능 선점하지 않을 수 있음을 선택합니다. 선점 취약성 선점 가능을 선택합니다. 기본 세션 유형 IPv4를 선택합니다. 추가를 선택합니다.

기본 구성 탭에서 검토 + 만들기를 선택합니다.

검토 + 만들기 구성 탭에서 검토 + 만들기를 선택합니다.

SIM 정책을 만든 경우 Azure Portal에 다음과 같은 확인 화면이 표시됩니다.

리소스 그룹으로 이동을 선택합니다.

표시되는 리소스 그룹에서 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 선택합니다.

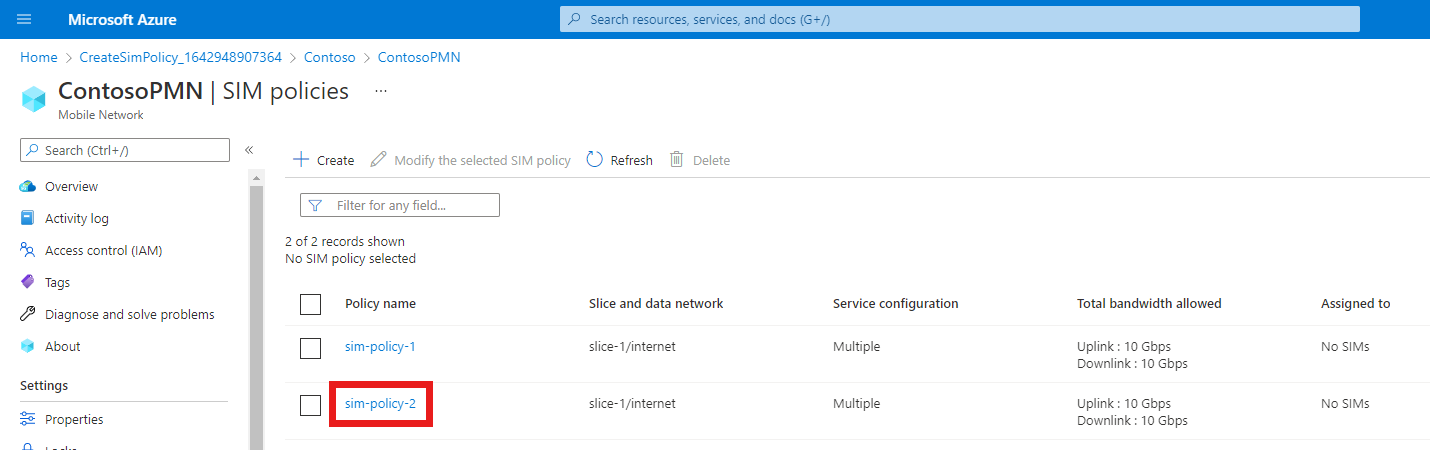

리소스 메뉴에서 SIM 정책을 선택합니다.

sim-policy-2를 선택합니다.

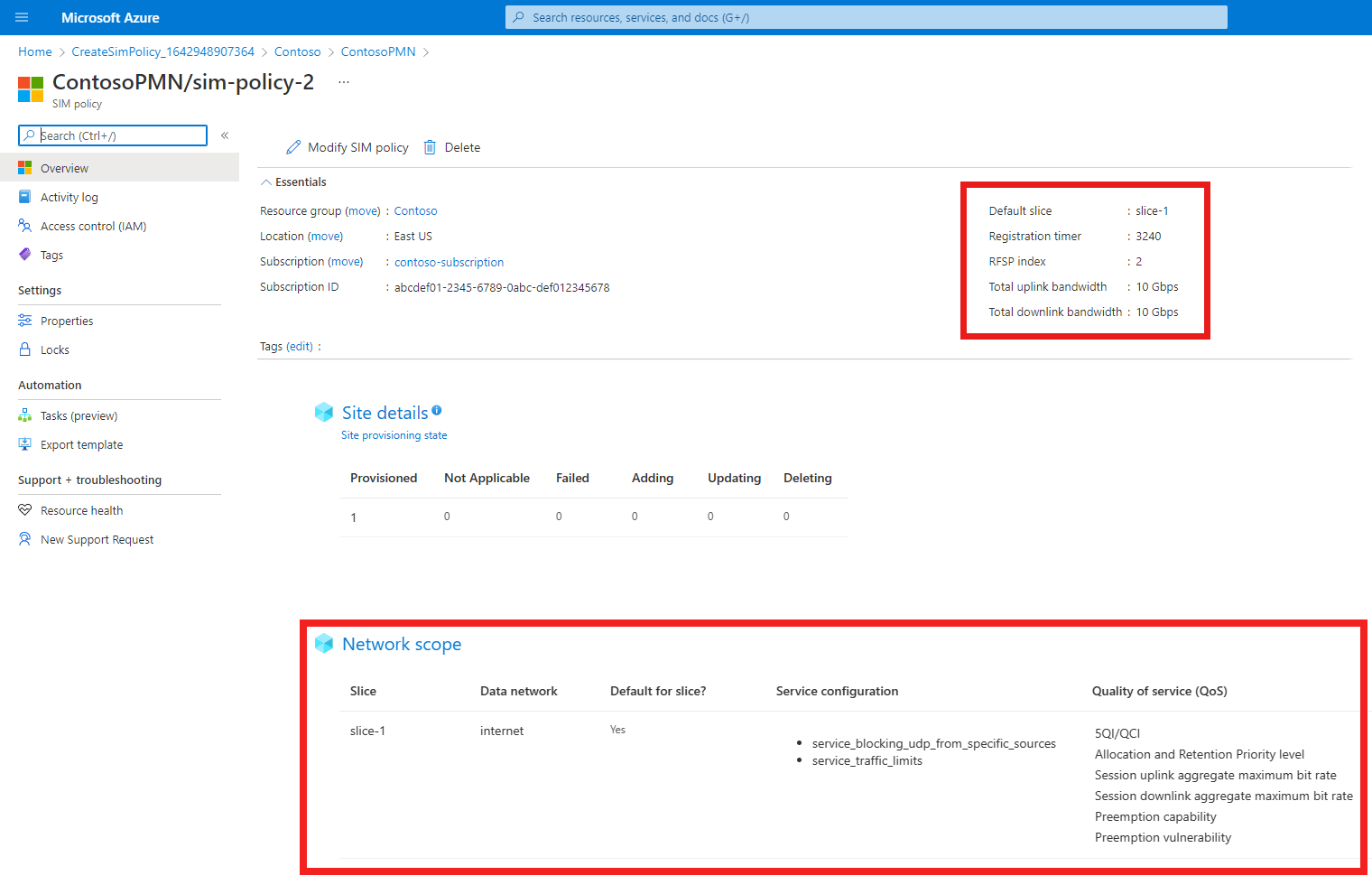

SIM 정책이 예상대로 구성되었는지 확인합니다.

- SIM 정책에 대한 최상위 설정은 Essentials 제목 아래에 표시됩니다.

- 네트워크 범위 구성은 서비스 구성 아래에 구성된 서비스와 QoS(서비스 품질)의 서비스 품질 구성을 포함한 네트워크 범위 제목 아래에 표시됩니다.

SIM 프로비저닝

이 단계에서는 두 개의 SIM을 프로비저닝하고 각각에 SIM 정책을 할당합니다. 이렇게 하면 SIM이 프라이빗 모바일 네트워크에 연결하고 올바른 QoS 정책을 받을 수 있습니다.

다음 내용을 JSON 파일로 저장하고 파일 경로를 기록해 둡니다.

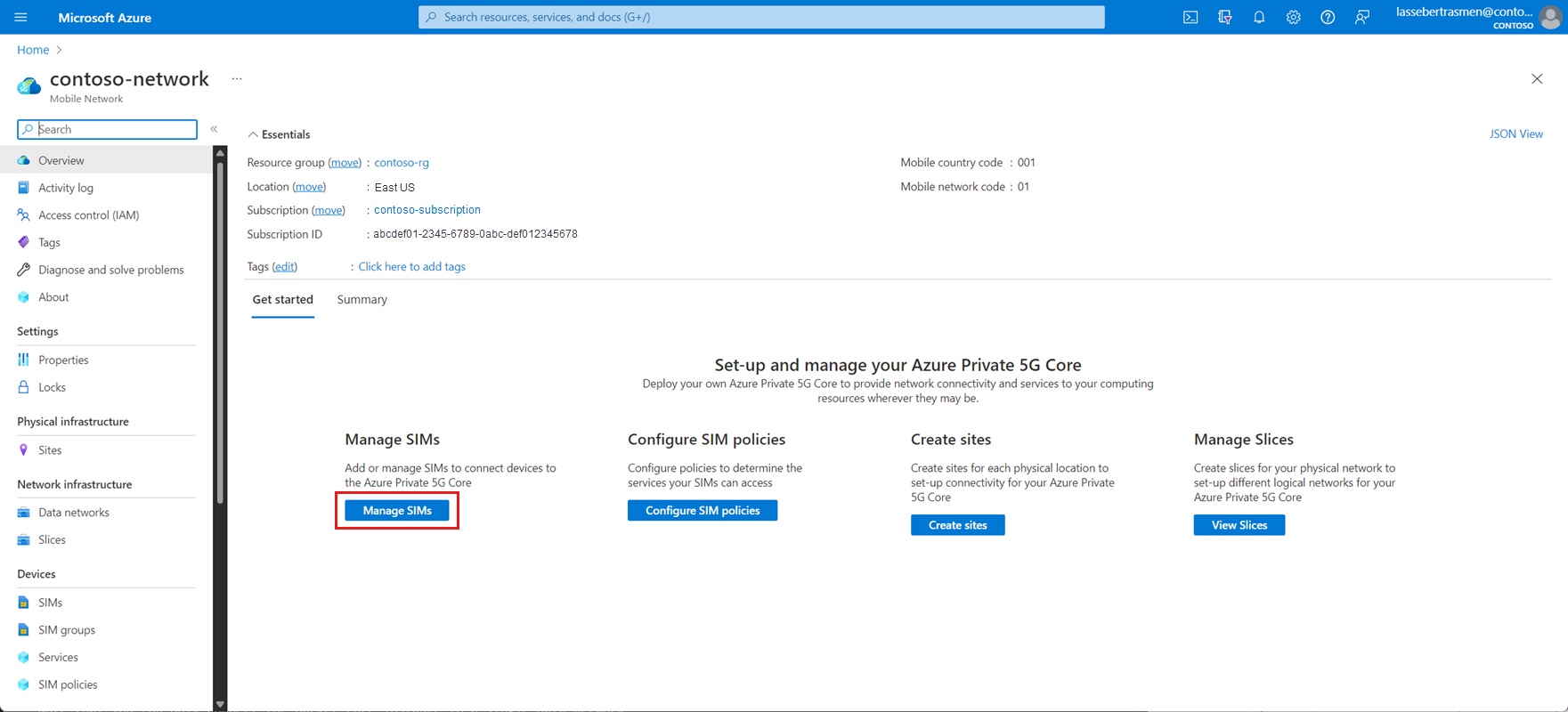

[ { "simName": "SIM1", "integratedCircuitCardIdentifier": "8912345678901234566", "internationalMobileSubscriberIdentity": "001019990010001", "authenticationKey": "00112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88737d", "deviceType": "Cellphone" }, { "simName": "SIM2", "integratedCircuitCardIdentifier": "8922345678901234567", "internationalMobileSubscriberIdentity": "001019990010002", "authenticationKey": "11112233445566778899AABBCCDDEEFF", "operatorKeyCode": "63bfa50ee6523365ff14c1f45f88738d", "deviceType": "Sensor" } ]해당하는 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

SIM 관리를 선택합니다.

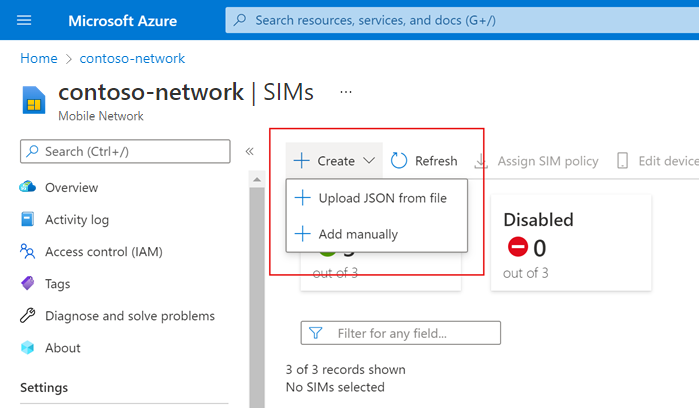

만들기를 선택하고 파일에서 JSON 업로드를 선택합니다.

파일 형식으로 일반 텍스트를 선택합니다.

찾아보기를 선택한 다음, 이 단계의 시작 부분에서 만든 JSON 파일을 선택합니다.

SIM 그룹 이름에서 새로 만들기를 선택한 다음, 나타나는 필드에 SIMGroup1을 입력합니다.

추가를 선택합니다.

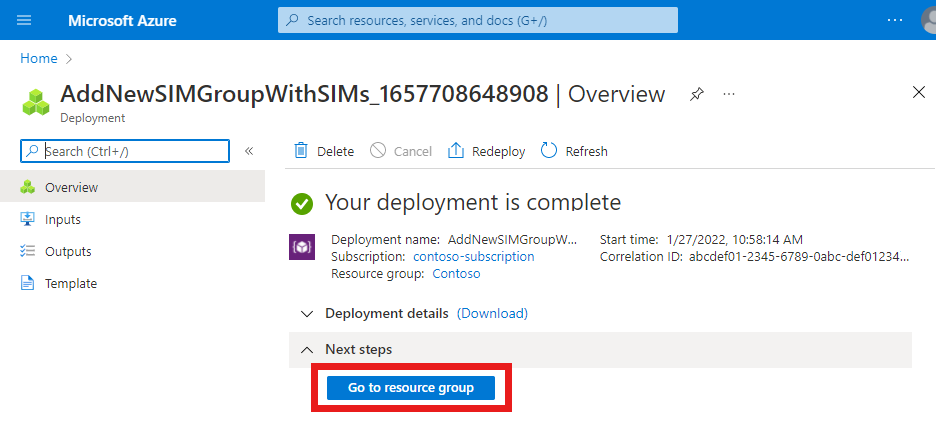

Azure Portal이 SIM 그룹과 SIM을 배포하기 시작합니다. 배포가 완료되면 리소스 그룹으로 이동을 선택합니다.

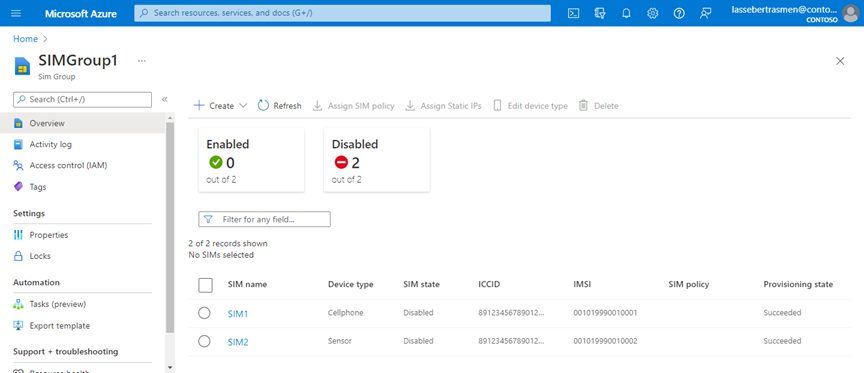

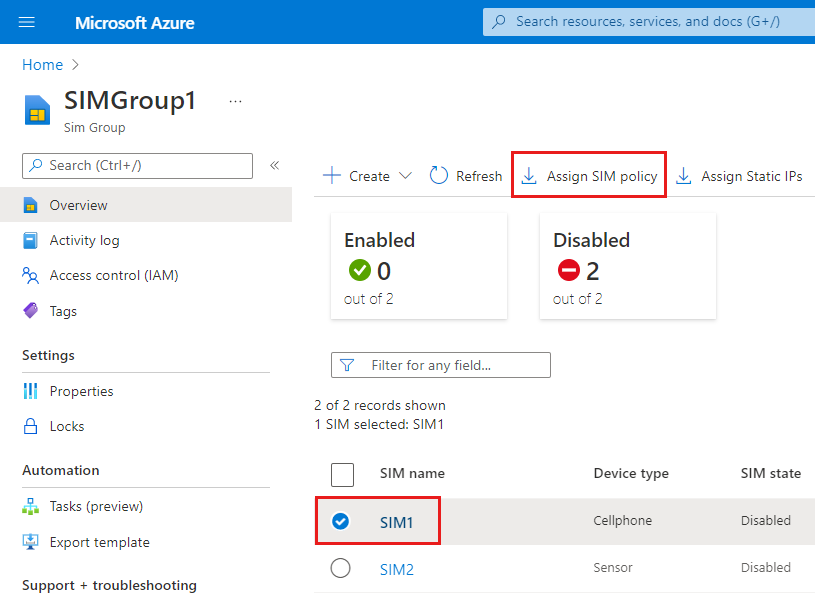

나타나는 리소스 그룹에서, 방금 만든 SIMGroup1 리소스를 선택합니다. 그러면 새 SIM이 SIM 그룹에 표시됩니다.

SIM1 옆에 있는 확인란을 선택합니다.

명령 모음에서 SIM 정책 할당을 선택합니다.

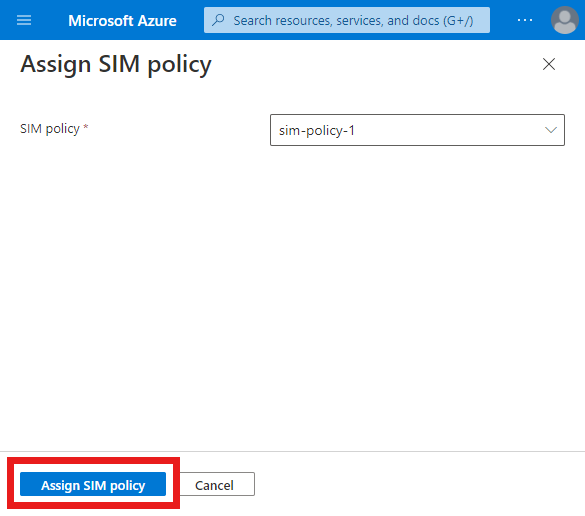

오른쪽의 SIM 정책 할당에서 SIM 정책 필드를 sim-policy-1로 설정합니다.

SIM 정책 할당을 선택합니다.

배포가 완료되면 리소스로 이동을 선택합니다.

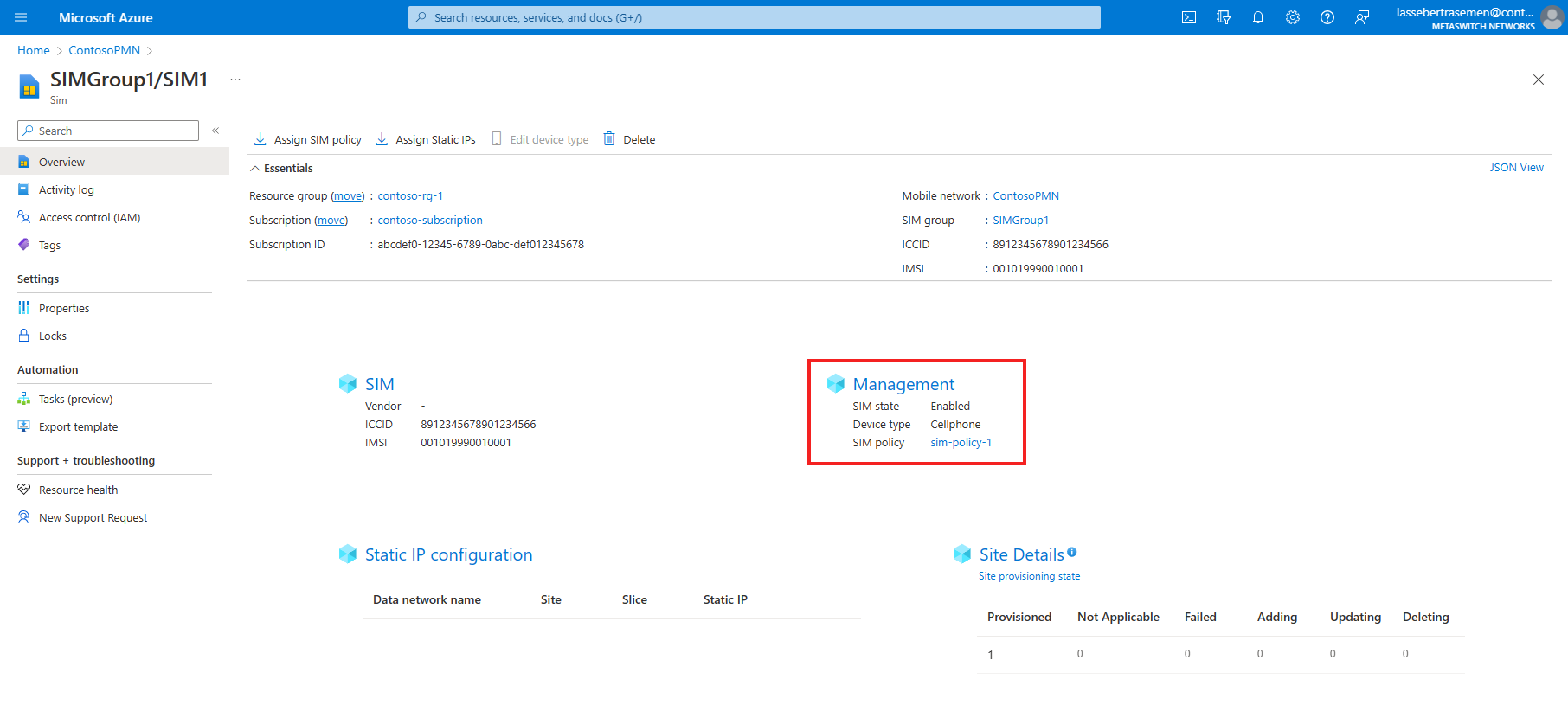

관리 섹션에서 SIM 정책 필드를 확인하여 sim-policy-1이 성공적으로 할당되었는지 확인합니다.

Essentials 아래의 SIM 그룹 필드에서 SIMGroup1을 선택하여 SIM 그룹으로 돌아갑니다.

SIM2 옆에 있는 확인란을 선택합니다.

명령 모음에서 SIM 정책 할당을 선택합니다.

오른쪽의 SIM 정책 할당에서 SIM 정책 필드를 sim-policy-2로 설정합니다.

SIM 정책 할당 단추를 선택합니다.

배포가 완료되면 리소스로 이동을 선택합니다.

관리 섹션에서 SIM 정책 필드를 확인하여 sim-policy-2가 성공적으로 할당되었는지 확인합니다.

SIM 2개를 프로비저닝하고 각각 다른 SIM 정책을 할당했습니다. 각 SIM 정책은 서로 다른 서비스에 대한 액세스를 제공합니다.

리소스 정리

이제 이 자습서에서 만든 리소스를 삭제해도 됩니다.

- 해당하는 프라이빗 모바일 네트워크를 나타내는 모바일 네트워크 리소스를 검색하여 선택합니다.

- 리소스 메뉴에서 SIM 그룹을 선택합니다.

- SIMGroup1 옆에 있는 확인란을 선택한 다음, 명령 모음에서 삭제를 선택합니다.

- 삭제를 선택하여 삭제를 확인합니다.

- SIM 그룹이 삭제되면 리소스 메뉴에서 SIM 정책을 선택합니다.

- sim-policy-1 및 sim-policy-2 옆에 있는 확인란을 선택한 다음, 명령 모음에서 삭제를 선택합니다.

- 삭제를 선택하여 삭제를 확인합니다.

- SIM 정책이 삭제되면 리소스 메뉴에서 서비스를 선택합니다.

- service_unrestricted_udp_and_icmp, service_blocking_udp_from_specific_sources 및 service_traffic_limits 옆에 있는 확인란을 선택한 다음, 명령 모음에서 삭제를 선택합니다.

- 삭제를 선택하여 삭제를 확인합니다.