Azure 프라이빗 엔드포인트 관리

Azure 프라이빗 엔드포인트에는 구성과 배포를 관리할 수 있는 옵션이 여러 개 있습니다.

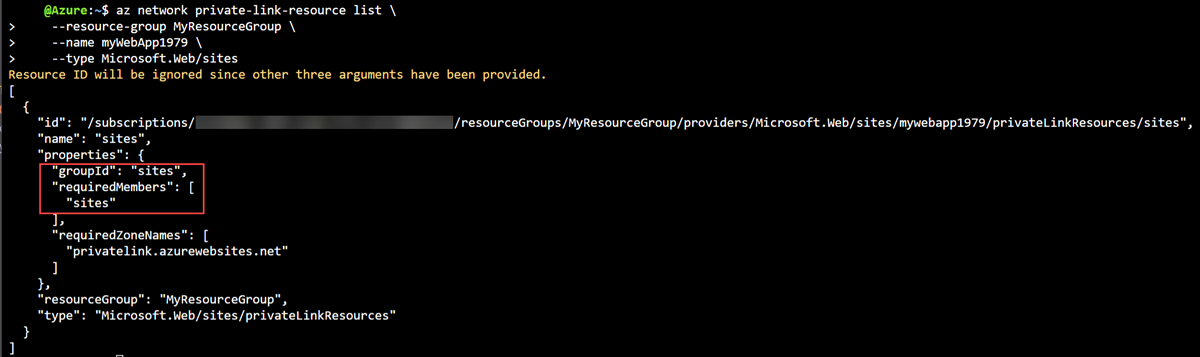

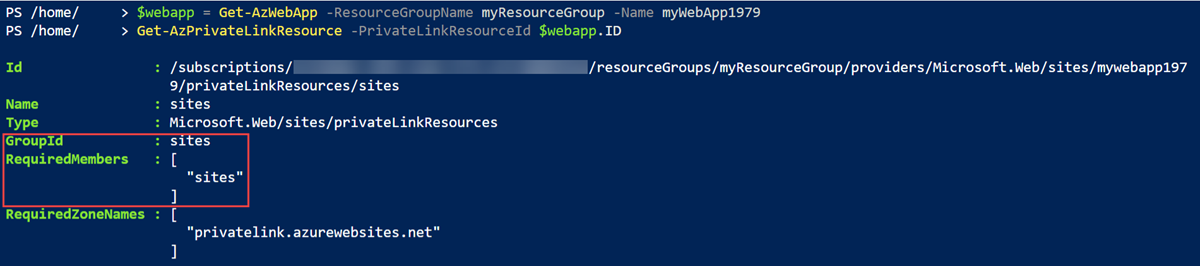

Azure Private Link 리소스를 쿼리하여 GroupId 및 MemberName 값을 확인할 수 있습니다. 만드는 동안 프라이빗 엔드포인트에 대한 고정 IP 주소를 구성하려면 GroupId 및 MemberName 값이 필요합니다.

프라이빗 엔드포인트에는 고정 IP 주소와 네트워크 인터페이스 이름 등 두 가지 사용자 지정 속성이 있습니다. 이러한 속성은 프라이빗 엔드포인트가 만들어질 때 설정되어야 합니다.

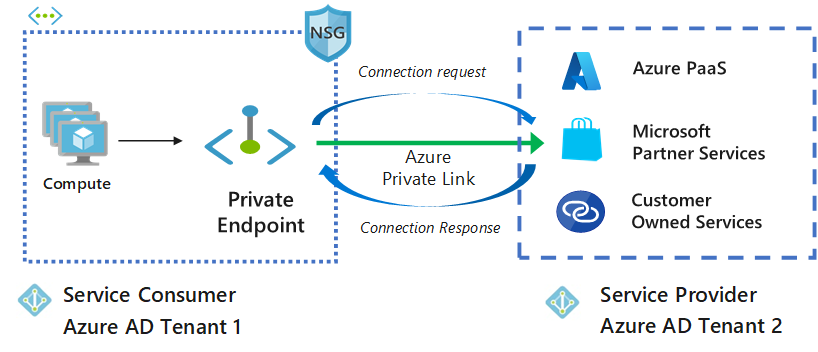

Private Link의 서비스 공급자와 소비자 배포를 사용하여 연결할 수 있도록 승인 프로세스가 준비되어 있습니다.

GroupID 및 MemberName 확인

Azure PowerShell 및 Azure CLI를 사용하여 프라이빗 엔드포인트를 만드는 동안 프라이빗 엔드포인트 리소스의 GroupId 및 MemberName 값이 필요할 수 있습니다.

GroupId는 프라이빗 엔드포인트의 하위 리소스입니다.MemberName은 엔드포인트의 개인 IP 주소에 대한 고유 스탬프입니다.

프라이빗 엔드포인트 하위 리소스와 해당 값에 대한 자세한 내용은 Private Link 리소스를 참조하세요.

프라이빗 엔드포인트 리소스의 GroupId 및 MemberName 값을 확인하려면 다음 명령을 사용합니다. MemberName은 RequiredMembers 속성 내에 포함됩니다.

Azure 웹앱이 예제 프라이빗 엔드포인트 리소스로 사용됩니다. Get-AzPrivateLinkResource를 사용하여 GroupId 및 MemberName 값을 확인합니다.

## Place the previously created webapp into a variable. ##

$webapp =

Get-AzWebApp -ResourceGroupName myResourceGroup -Name myWebApp1979

$resource =

Get-AzPrivateLinkResource -PrivateLinkResourceId $webapp.ID

다음 예제와 유사한 출력이 표시되어야 합니다.

사용자 지정 속성

네트워크 인터페이스 이름 바꾸기와 고정 IP 주소 할당은 만드는 동안에 프라이빗 엔드포인트에서 설정할 수 있는 사용자 지정 속성입니다.

네트워크 인터페이스 이름 바꾸기

기본적으로 프라이빗 엔드포인트가 만들어질 때 프라이빗 엔드포인트와 연결된 네트워크 인터페이스에는 네트워크 인터페이스에 대한 임의의 이름이 지정됩니다. 네트워크 인터페이스는 프라이빗 엔드포인트가 만들어질 때 이름을 지정해야 합니다. 기존 프라이빗 엔드포인트의 네트워크 인터페이스 이름 바꾸기는 지원되지 않습니다.

프라이빗 엔드포인트를 만들 때 다음 명령을 사용하여 네트워크 인터페이스 이름을 바꿉니다.

프라이빗 엔드포인트가 만들어질 때 네트워크 인터페이스의 이름을 바꾸려면 -CustomNetworkInterfaceName 매개 변수를 사용합니다. 다음 예제에서는 Azure PowerShell 명령을 사용하여 Azure 웹앱에 대한 프라이빗 엔드포인트를 만듭니다. 자세한 내용은 New-AzPrivateEndpoint를 참조하세요.

## Place the previously created webapp into a variable. ##

$webapp = Get-AzWebApp -ResourceGroupName myResourceGroup -Name myWebApp1979

## Create the private endpoint connection. ##

$pec = @{

Name = 'myConnection'

PrivateLinkServiceId = $webapp.ID

GroupID = 'sites'

}

$privateEndpointConnection = New-AzPrivateLinkServiceConnection @pec

## Place the virtual network you created previously into a variable. ##

$vnet = Get-AzVirtualNetwork -ResourceGroupName 'myResourceGroup' -Name 'myVNet'

## Create the private endpoint. ##

$pe = @{

ResourceGroupName = 'myResourceGroup'

Name = 'myPrivateEndpoint'

Location = 'eastus'

Subnet = $vnet.Subnets[0]

PrivateLinkServiceConnection = $privateEndpointConnection

CustomNetworkInterfaceName = 'myPrivateEndpointNIC'

}

New-AzPrivateEndpoint @pe

고정 IP 주소

기본적으로 프라이빗 엔드포인트가 생성되면 엔드포인트의 IP 주소가 자동으로 할당됩니다. IP는 프라이빗 엔드포인트에 대해 구성된 가상 네트워크의 IP 범위에서 할당됩니다. 프라이빗 엔드포인트의 고정 IP 주소가 필요한 상황이 발생할 수 있습니다. 프라이빗 엔드포인트를 만들 때 고정 IP 주소를 할당해야 합니다. 기존 프라이빗 엔드포인트에 대한 고정 IP 주소 구성은 현재 지원되지 않습니다.

프라이빗 엔드포인트를 만들 때 고정 IP 주소를 구성하는 절차는 Azure PowerShell을 사용하여 프라이빗 엔드포인트 만들기 및 Azure CLI를 사용하여 프라이빗 엔드포인트 만들기를 참조하세요.

프라이빗 엔드포인트 연결

Private Link는 Private Link 소비자가 서비스를 사용하기 위해 서비스 공급자에게 연결을 요청할 수 있는 승인 모델에서 작동합니다.

그런 다음 서비스 공급자는 소비자의 연결을 허용할지 여부를 결정할 수 있습니다. Private Link를 사용하면 서비스 공급자가 리소스에서 프라이빗 엔드포인트 연결을 관리할 수 있습니다.

Private Link 소비자는 두 가지 연결 승인 방법 중에서 선택할 수 있습니다.

자동: 서비스 소비자에게 서비스 공급자 리소스에 대한 Azure RBAC(역할 기반 액세스 제어) 권한이 있으면 소비자는 자동 승인 방법을 선택할 수 있습니다. 요청이 서비스 공급자 리소스에 도달하면 서비스 공급자의 조치가 필요하지 않으며 연결이 자동으로 승인됩니다.

수동: 서비스 소비자에게 서비스 공급자 리소스에 대한 RBAC 권한이 없으면 소비자는 수동 승인 방법을 선택할 수 있습니다. 연결 요청은 서비스 리소스에 보류 중으로 표시됩니다. 연결이 설정되려면 서비스 공급자가 수동으로 요청을 승인해야 합니다.

수동의 경우 서비스 소비자는 서비스 공급자에게 더 많은 컨텍스트를 제공하라는 요청이 있는 메시지를 지정할 수도 있습니다. 서비스 공급자는 모든 프라이빗 엔드포인트 연결에 대한 승인, 거부 및 제거 옵션을 선택할 수 있습니다.

Important

별도의 구독이나 테넌트에 있는 프라이빗 엔드포인트와의 연결을 승인하려면 공급자 구독이나 테넌트에서 Microsoft.Network가 등록되어 있는지 확인합니다. 소비자 구독이나 테넌트에서 대상 리소스의 리소스 공급자도 등록되어 있어야 합니다.

다음 표에서는 다양한 서비스 공급자 작업과 프라이빗 엔드포인트의 결과 연결 상태를 보여줍니다. 서비스 공급자는 나중에 소비자 개입 없이 연결 상태를 변경할 수 있습니다. 이 작업은 소비자 측 엔드포인트 상태를 업데이트합니다.

| 서비스 공급자 작업 | 서비스 소비자 프라이빗 엔드포인트 상태 | 설명 |

|---|---|---|

| None | 보류 중 | 연결이 수동으로 만들어지고, Private Link 리소스 소유자의 승인이 보류 중입니다. |

| 승인 | 승인됨 | 연결이 자동이나 수동으로 승인되었으며 사용할 준비가 되었습니다. |

| 거부 | 거부됨 | Private Link 리소스 소유자가 연결을 거부했습니다. |

| 제거 | 연결 끊김 | Private Link 리소스 소유자가 연결을 제거하므로 프라이빗 엔드포인트 연결이 끊어지고 정리를 위해 삭제되어야 합니다. |

Azure PaaS 리소스에서 프라이빗 엔드포인트 연결 관리

다음 단계에서 Azure Portal에서 프라이빗 엔드포인트 연결을 관리합니다.

Azure Portal에 로그인합니다.

Portal 맨 위에 있는 검색 상자에 퍼블릭 링크를 입력합니다. 검색 결과에서 프라이빗 링크를 선택합니다.

Private Link 센터에서 프라이빗 엔드포인트 또는 프라이빗 링크 서비스를 선택합니다.

각 엔드포인트에 연결된 프라이빗 엔드포인트 연결 수를 볼 수 있습니다. 필요에 따라 리소스를 필터링할 수 있습니다.

프라이빗 엔드포인트를 선택합니다. 나열된 연결 아래에서 관리할 연결을 선택합니다.

상단의 옵션에서 선택하여 연결 상태를 변경할 수 있습니다.

고객 또는 파트너 소유 Private Link 서비스에서 프라이빗 엔드포인트 연결 관리

다음 PowerShell 및 Azure CLI 명령을 사용하여 Microsoft 파트너 서비스나 고객 소유 서비스에서 프라이빗 엔드포인트 연결을 관리합니다.

다음 PowerShell 명령을 사용하여 프라이빗 엔드포인트 연결을 관리합니다.

Private Link 연결 상태 가져오기

Get-AzPrivateEndpointConnection을 사용하여 프라이빗 엔드포인트 연결과 해당 상태를 가져옵니다.

$get = @{

Name = 'myPrivateLinkService'

ResourceGroupName = 'myResourceGroup'

}

Get-AzPrivateEndpointConnection @get

프라이빗 엔드포인트 연결 승인

Approve-AzPrivateEndpointConnection을 사용하여 프라이빗 엔드포인트 연결을 승인합니다.

$approve = @{

Name = 'myPrivateEndpointConnection'

ServiceName = 'myPrivateLinkService'

ResourceGroupName = 'myResourceGroup'

}

Approve-AzPrivateEndpointConnection @approve

프라이빗 엔드포인트 연결 거부

Deny-AzPrivateEndpointConnection을 사용하여 프라이빗 엔드포인트 연결을 거부합니다.

$deny = @{

Name = 'myPrivateEndpointConnection'

ServiceName = 'myPrivateLinkService'

ResourceGroupName = 'myResourceGroup'

}

Deny-AzPrivateEndpointConnection @deny

프라이빗 엔드포인트 연결 제거

Remove-AzPrivateEndpointConnection을 사용하여 프라이빗 엔드포인트 연결을 제거합니다.

$remove = @{

Name = 'myPrivateEndpointConnection'

ServiceName = 'myPrivateLinkService'

ResourceGroupName = 'myResourceGroup'

}

Remove-AzPrivateEndpointConnection @remove

참고 항목

이전에 거부된 연결을 승인할 수 없습니다. 연결을 제거하고 새 연결을 만들어야 합니다.