Azure 프라이빗 엔드포인트는 Azure Private Link를 기반으로 하는 서비스에 비공개로 안전하게 연결하는 네트워크 인터페이스입니다. 프라이빗 엔드포인트는 가상 네트워크의 프라이빗 IP 주소를 사용하여 효과적으로 가상 네트워크에 서비스를 제공합니다. 이 서비스는 Azure Storage, Azure Cosmos DB, SQL 등의 Azure 서비스이거나 사용자 고유의 Private Link 서비스일 수 있습니다. 이 문서에서는 Azure 프라이빗 엔드포인트에 대한 DNS 구성 시나리오를 설명합니다.

프라이빗 엔드포인트를 지원하는 Azure 서비스에 대한 프라이빗 DNS 영역 설정은 Azure 프라이빗 엔드포인트 프라이빗 DNS 영역 값을 참조하세요.

DNS 구성 시나리오

서비스의 FQDN은 공용 IP 주소에 대해 자동으로 확인됩니다. 프라이빗 엔드포인트의 개인 IP 주소를 확인하려면 DNS 구성을 변경합니다.

DNS는 프라이빗 엔드포인트 IP 주소를 성공적으로 확인하여 애플리케이션이 제대로 작동하도록 하는 데 있어 중요한 구성 요소입니다.

기본 설정에 따라 다음과 같은 시나리오를 DNS 확인에 통합할 수 있습니다.

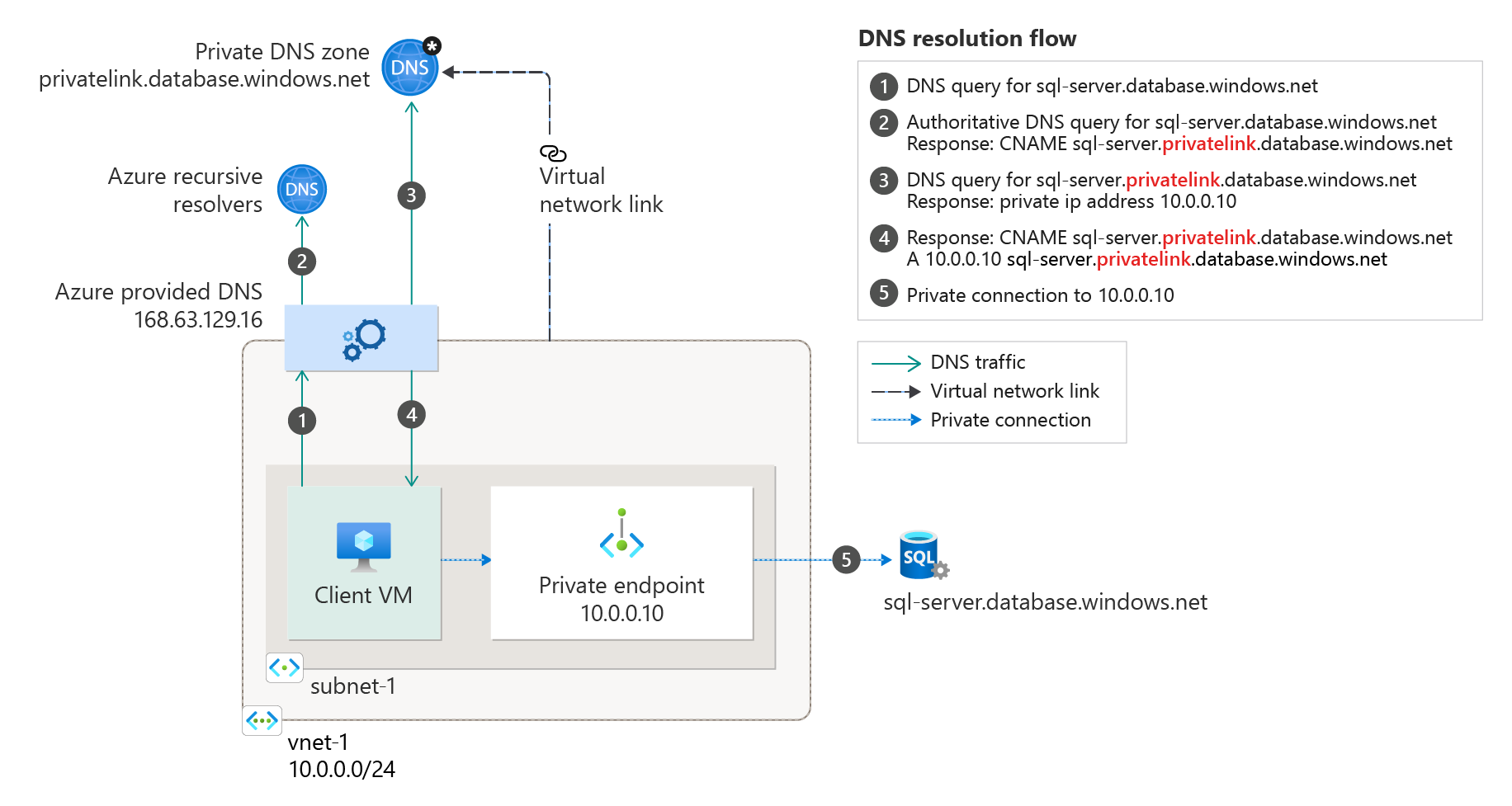

Azure Private Resolver가 없는 가상 네트워크 워크로드

이 구성은 사용자 지정 DNS 서버가 없는 가상 네트워크 워크로드에 적합합니다. 이 시나리오에서 클라이언트는 프라이빗 엔드포인트 IP 주소를 Azure 제공 DNS 서비스 168.63.129.16에 쿼리합니다. Azure DNS는 프라이빗 DNS 영역의 DNS 확인을 담당합니다.

참고 항목

이 시나리오는 Azure SQL Database 권장 프라이빗 DNS 영역을 사용합니다. 다른 서비스의 경우 다음 참조 Azure 서비스 DNS 영역 구성을 사용하여 모델을 조정할 수 있습니다.

올바르게 구성하려면 다음 리소스가 필요합니다.

클라이언트 가상 네트워크

프라이빗 DNS 영역 privatelink.database.windows.net-A 레코드 형식 사용

프라이빗 엔드포인트 정보(FQDN 레코드 이름 및 프라이빗 IP 주소)

다음 스크린샷은 프라이빗 DNS 영역을 사용하는 가상 네트워크 워크로드의 DNS 확인 시퀀스를 보여 줍니다.

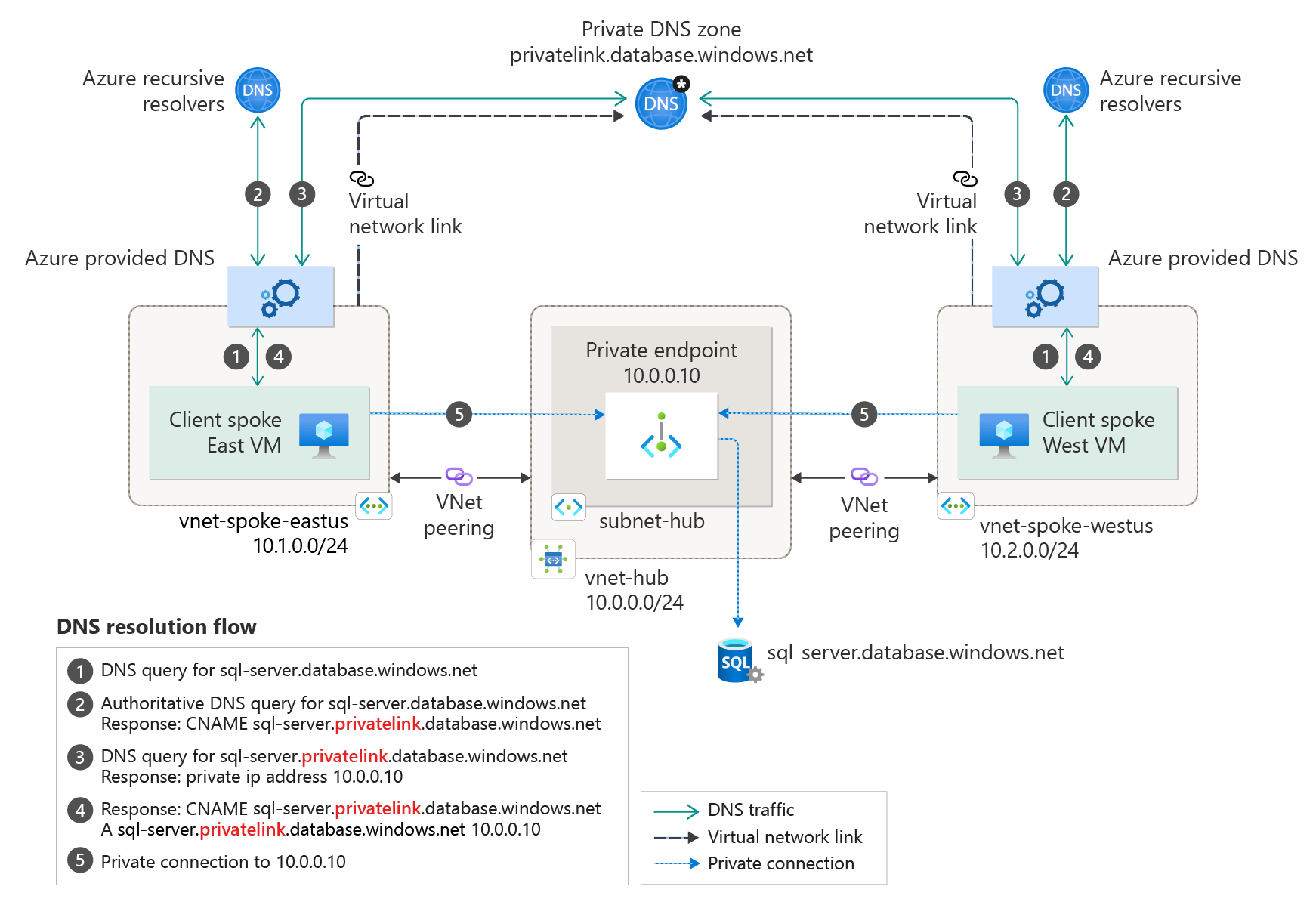

Azure Private Resolver가 없는 피어된 가상 네트워크 워크로드

이 모델을 동일한 프라이빗 엔드포인트에 연결된 피어링된 가상 네트워크에 확장할 수 있습니다. 모든 피어링된 가상 네트워크의 프라이빗 DNS 영역에 새 가상 네트워크 링크를 추가합니다.

중요합니다

이 구성에는 단일 프라이빗 DNS 영역이 필요합니다. 다른 가상 네트워크에 대해 동일한 이름으로 여러 영역을 만들려면 DNS 레코드를 병합하는 작업을 수동으로 수행해야 합니다.

다른 구독 또는 동일한 구독 내에서 허브 및 스포크 모델의 프라이빗 엔드포인트를 사용하는 경우 동일한 프라이빗 DNS 영역을 영역의 DNS 확인이 필요한 클라이언트가 포함된 모든 스포크 및 허브 가상 네트워크에 연결합니다.

이 시나리오에는 허브 및 스포크 네트워킹 토폴로지가 있습니다. 스포크 네트워크는 프라이빗 엔드포인트를 공유합니다. 스포크 가상 네트워크는 동일한 프라이빗 DNS 영역에 연결됩니다.

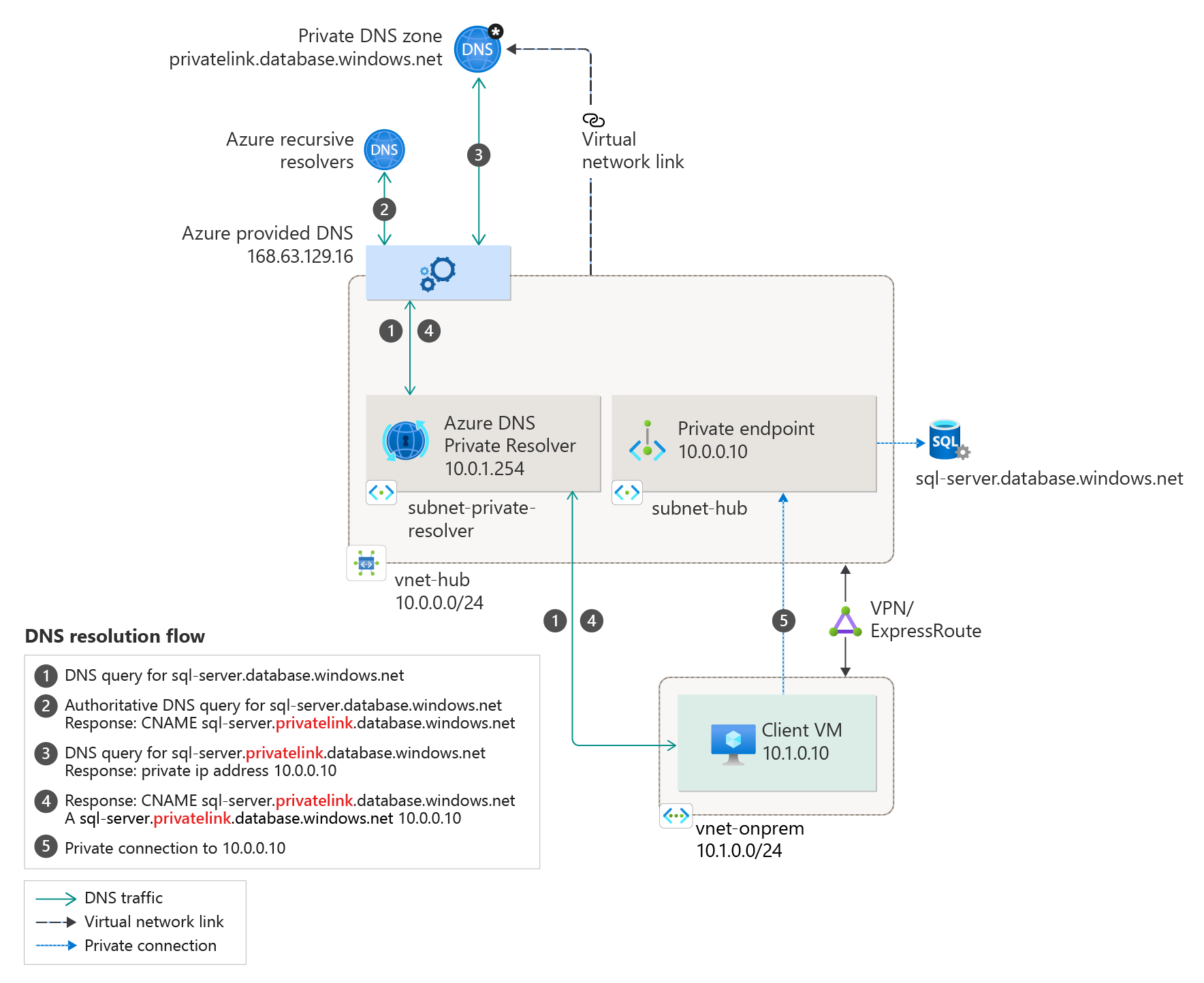

온-프레미스 워크로드용 Azure Private Resolver

온-프레미스 워크로드에서 프라이빗 엔드포인트의 FQDN을 확인하려면 Azure Private Resolver를 사용하여 Azure의 Azure 서비스 공용 DNS 영역을 확인합니다. Azure Private Resolver는 DNS 전달자 역할을 하는 가상 머신 없이 DNS 쿼리를 확인할 수 있는 Azure 관리되는 서비스입니다.

다음 시나리오는 Azure Private Resolver를 사용하도록 구성된 온-프레미스 네트워크에 대한 것입니다. Private Resolver는 프라이빗 엔드포인트에 대한 요청을 Azure DNS에 전달합니다.

참고 항목

이 시나리오는 Azure SQL Database 권장 프라이빗 DNS 영역을 사용합니다. 다른 서비스의 경우 다음 참조 Azure 서비스 DNS 영역 값을 사용하여 모델을 조정할 수 있습니다.

적절한 구성을 위해서는 다음 리소스가 필요합니다.

온-프레미스 네트워크

온-프레미스에 연결된 가상 네트워크

프라이빗 DNS 영역 privatelink.database.windows.net-A 레코드 형식 사용

프라이빗 엔드포인트 정보(FQDN 레코드 이름 및 프라이빗 IP 주소)

다음 다이어그램은 온-프레미스 네트워크의 DNS 확인 시퀀스를 보여 줍니다. 구성에서는 Azure에 배포된 Private Resolver를 사용합니다. 확인은 가상 네트워크에 연결된 프라이빗 DNS 영역에서 이루어집니다.

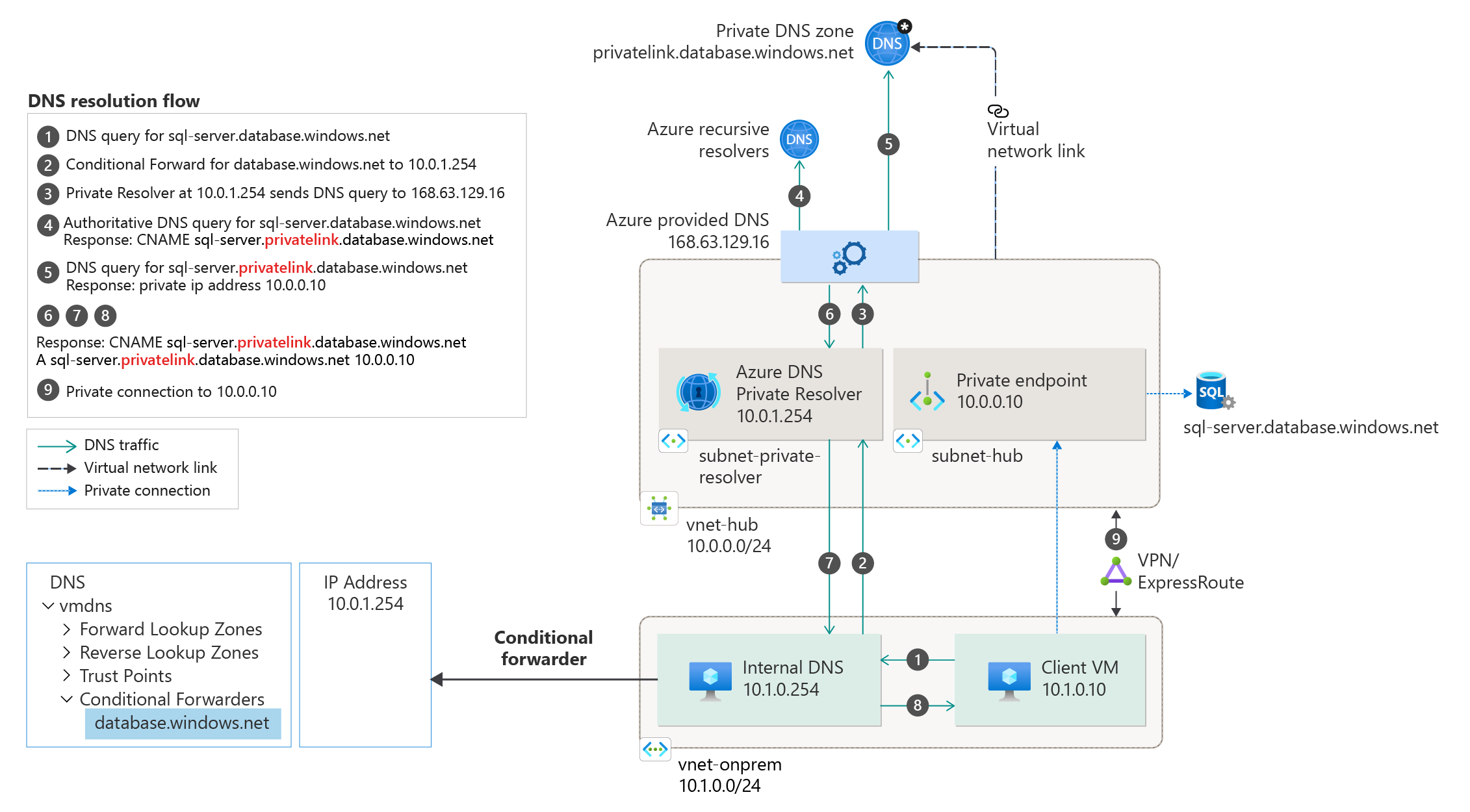

온-프레미스 DNS 전달자가 있는 Azure Private Resolver

이 구성은 이미 DNS 솔루션이 있는 온-프레미스 네트워크에 맞게 확장될 수 있습니다.

온-프레미스 DNS 솔루션은 조건부 전달자를 통해 DNS 트래픽을 전달하도록 구성됩니다. 조건부 전달자는 Azure에 배포된 Private Resolver를 참조합니다.

참고 항목

이 시나리오는 Azure SQL Database 권장 프라이빗 DNS 영역을 사용합니다. 다른 서비스의 경우 다음 참조 Azure 서비스 DNS 영역 값을 사용하여 모델을 조정할 수 있습니다.

올바르게 구성하려면 다음 리소스가 필요합니다.

사용자 지정 DNS 솔루션이 있는 온-프레미스 네트워크

온-프레미스에 연결된 가상 네트워크

프라이빗 DNS 영역 privatelink.database.windows.net-A 레코드 형식 사용

프라이빗 엔드포인트 정보(FQDN 레코드 이름 및 프라이빗 IP 주소)

다음 다이어그램은 온-프레미스 네트워크의 DNS 확인을 보여 줍니다. DNS 확인은 Azure에 조건부로 전달됩니다. 확인은 가상 네트워크에 연결된 프라이빗 DNS 영역에서 이루어집니다.

중요합니다

권장되는 공용 DNS 영역 전달자에 대한 조건부 전달이 이루어져야 합니다. 예: database.windows.net.database.windows.net 대신

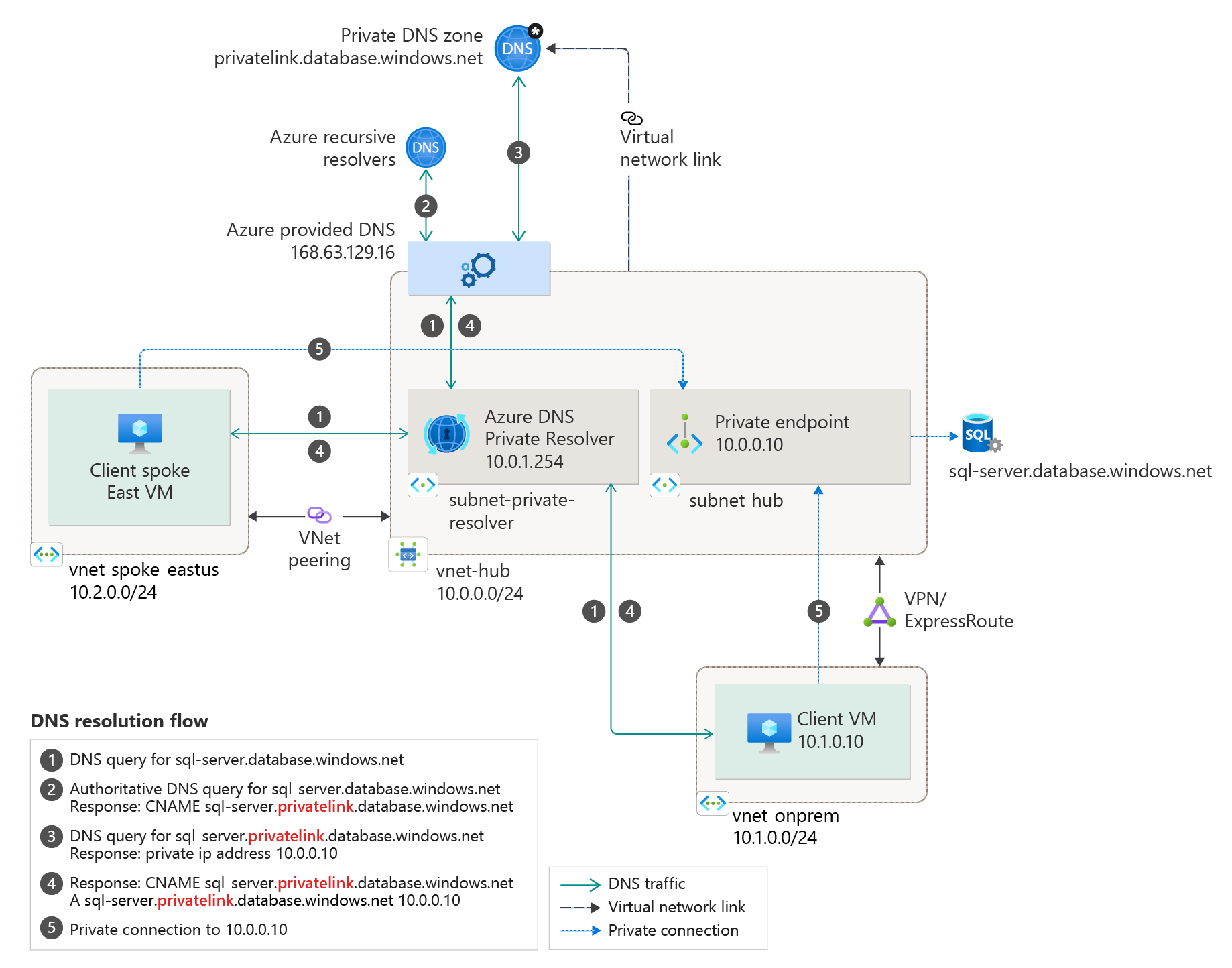

가상 네트워크 및 온-프레미스 워크로드용 Azure Private Resolver

가상 및 온-프레미스 네트워크에서 프라이빗 엔드포인트에 액세스하는 경우 Azure Private Resolver를 사용하여 Azure에 배포된 Azure 서비스 공용 DNS 영역을 확인합니다.

다음 시나리오는 Azure에 가상 네트워크가 있는 온-프레미스 네트워크를 대상으로 합니다. 두 네트워크 모두 공유 허브 네트워크에 있는 프라이빗 엔드포인트에 액세스합니다.

이 Private Resolver는 Azure 제공 DNS 서비스 168.63.129.16을 통해 DNS 쿼리를 확인해야 합니다.

중요합니다

이 구성에는 단일 프라이빗 DNS 영역이 필요합니다. 온-프레미스 및 피어링된 가상 네트워크에서 이루어지는 모든 클라이언트 연결은 동일한 프라이빗 DNS 영역을 사용해야 합니다.

참고 항목

이 시나리오는 Azure SQL Database 권장 프라이빗 DNS 영역을 사용합니다. 다른 서비스의 경우 다음 참조 Azure 서비스 DNS 영역 구성을 사용하여 모델을 조정할 수 있습니다.

올바르게 구성하려면 다음 리소스가 필요합니다.

온-프레미스 네트워크

온-프레미스에 연결된 가상 네트워크

Azure Private Resolver

프라이빗 DNS 영역 privatelink.database.windows.net-A 레코드 형식 사용

프라이빗 엔드포인트 정보(FQDN 레코드 이름 및 프라이빗 IP 주소)

다음 다이어그램에서는 온-프레미스와 가상 네트워크 모두에 대한 DNS 확인을 보여 줍니다. 해결 방법은 Azure Private Resolver를 사용하는 것입니다.

확인은 가상 네트워크에 연결된 프라이빗 DNS 영역에서 이루어집니다.

프라이빗 DNS 영역 그룹

프라이빗 DNS 영역과 프라이빗 엔드포인트를 통합하면 프라이빗 DNS 영역 그룹도 생성됩니다. DNS 영역 그룹은 프라이빗 DNS 영역과 프라이빗 엔드포인트 간에 강력한 연결이 있습니다. 프라이빗 엔드포인트에 업데이트가 있을 때 프라이빗 DNS 영역 레코드를 관리하는 데 도움이 됩니다. 예를 들어 지역을 추가하거나 제거하면 프라이빗 DNS 영역이 올바른 레코드 수로 자동으로 업데이트됩니다.

이전에는 프라이빗 엔드포인트에 대한 DNS 레코드가 스크립팅을 통해 생성되었습니다(프라이빗 엔드포인트에 대한 특정 정보를 검색한 다음 DNS 영역에 추가). DNS 영역 그룹을 사용하면 모든 DNS 영역에 대한 CLI/PowerShell 줄을 추가로 작성할 필요가 없습니다. 또한 프라이빗 엔드포인트를 삭제하면 DNS 영역 그룹 내의 모든 DNS 레코드가 삭제됩니다.

허브 및 스포크 토폴로지의 일반적인 시나리오에서는 허브에서 한 번만 프라이빗 DNS 영역을 만들 수 있습니다. 이 설정을 사용하면 스포크마다 다른 영역을 만드는 대신 스포크를 등록할 수 있습니다.

참고 항목

- 각 DNS 영역 그룹은 최대 5개의 DNS 영역을 지원할 수 있습니다.

- 단일 프라이빗 엔드포인트에 여러 DNS 영역 그룹을 추가하는 것은 지원되지 않습니다.

- Azure Traffic Manager 및 DNS에서 DNS 레코드에 대한 삭제 및 업데이트 작업을 수행할 수 있습니다. DNS 레코드를 관리하는 데 필요한 일반적인 플랫폼 작업입니다.