이 문서에서는 Azure RBAC(Azure 역할 기반 액세스 제어)를 사용하기 위한 몇 가지 모범 사례를 설명합니다. 이러한 모범 사례는 Azure RBAC에 대한 경험과 자신과 같은 고객의 경험에서 파생됩니다.

사용자에게 필요한 액세스 권한만 부여

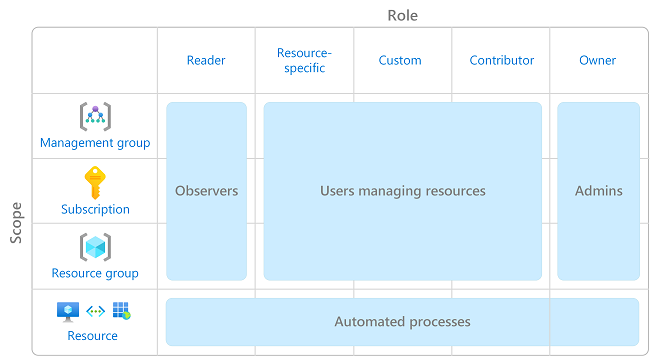

Azure RBAC를 사용하면 팀 내에서 업무를 분리하고 사용자에게 해당 작업을 수행하는 데 필요한 만큼의 권한만 부여할 수 있습니다. Azure 구독 또는 리소스에서 모든 사람에게 무제한 권한을 부여하는 대신 특정 범위에서 특정 작업만 허용할 수 있습니다.

액세스 제어 전략을 계획할 때 사용자에게 작업을 완료할 수 있는 최소 권한을 부여하는 것이 가장 좋습니다. 처음에는 더 넓은 범위에서 더 넓은 역할을 할당하는 것이 더 편리하게 보이겠지만, 이렇게 하지 마세요. 사용자 지정 역할을 만들 때는 사용자에게 필요한 권한만 포함합니다. 역할과 범위를 제한함으로써 보안 주체가 손상된 경우 리소스를 위험으로부터 제한할 수 있습니다.

다음 다이어그램에서는 Azure RBAC를 사용하기 위한 제안된 패턴을 보여 줍니다.

역할을 할당하는 방법에 대한 자세한 내용은 Azure Portal을 사용하여 Azure 역할 할당을 참조하세요.

구독 소유자 수 제한

손상된 소유자에 의한 위반 가능성을 줄이려면 최대 3개의 구독 소유자가 있어야 합니다. 이 권장 사항은 클라우드용 Microsoft Defender에서 모니터링할 수 있습니다. Defender for Cloud의 다른 ID 및 액세스 권장 사항은 보안 권장 사항 - 참조 가이드를 참조하세요.

권한 있는 관리자 역할 할당 제한

일부 역할은 권한 있는 관리자 역할로 식별됩니다. 보안 상태를 개선하기 위해 다음 작업을 수행하는 것이 좋습니다.

- 불필요한 권한 있는 역할 할당을 제거합니다.

- 대신 작업 함수 역할을 사용할 수 있는 경우 권한 있는 관리자 역할을 할당하지 마십시오.

- 권한 있는 관리자 역할을 할당해야 하는 경우 관리 그룹 또는 구독과 같은 광범위한 범위 대신 리소스 그룹 또는 리소스와 같은 좁은 범위를 사용합니다.

- 역할 할당을 만들 수 있는 권한이 있는 역할을 할당하는 경우 역할 할당을 제한하는 조건을 추가하는 것이 좋습니다. 자세한 내용은 조건을 사용하여 다른 사람에게 Azure 역할 할당 관리 위임을 참조하세요.

자세한 내용은 권한이 있는 관리자 역할 할당 나열 또는 관리를 참조하세요.

Microsoft Entra Privileged Identity Management 사용

악의적인 사이버 공격으로부터 권한 있는 계정을 보호하기 위해 Microsoft Entra PIM(Privileged Identity Management)을 사용하여 권한 노출 시간을 낮추고 보고서 및 경고를 통해 사용 가시성을 높일 수 있습니다. PIM은 Microsoft Entra ID 및 Azure 리소스에 대한 Just-In-Time 권한 있는 액세스를 제공하여 권한 있는 계정을 보호하는 데 도움이 됩니다. 액세스는 시간이 제한될 수 있으며, 그 후에는 권한이 자동으로 해지됩니다.

자세한 내용은 Microsoft Entra Privileged Identity Management란?을 참조하세요.

사용자가 아닌 그룹에 역할 할당

역할 할당을 보다 관리하기 쉽게 만들려면 사용자에게 직접 역할을 할당하지 마십시오. 대신 그룹에 역할을 할당합니다. 또한 사용자 대신 그룹에 역할을 할당하면 역할 할당 수를 최소화할 수 있으며, 구독당 역할 할당 제한도 있습니다.

역할 이름 대신 고유한 역할 ID를 사용하여 역할 할당

예를 들어 역할 이름이 변경될 수 있는 경우가 몇 번 있습니다.

- 사용자 고유의 사용자 지정 역할을 사용하고 있으며 이름을 변경하기로 결정합니다.

- 이름에 (미리 보기)가 있는 미리 보기 역할을 사용하고 있습니다. 역할이 해제되면 역할의 이름이 바뀝니다.

역할의 이름이 변경된 경우에도 역할 ID는 변경되지 않습니다. 스크립트 또는 자동화를 사용하여 역할을 할당하는 경우, 역할 이름 대신 고유한 역할 ID를 사용하는 것이 좋습니다. 역할 이름을 변경할 경우 스크립트가 작동할 가능성이 높습니다.

자세한 내용은 고유한 역할 ID 및 Azure PowerShell을 사용하여 역할 할당과 고유한 역할 ID 및 Azure CLI를 사용하여 역할 할당을 참조하세요.

사용자 지정 역할을 만들 때 와일드카드 사용 방지

사용자 지정 역할을 만들 때 와일드카드(*) 문자를 사용하여 사용 권한을 정의할 수 있습니다. 와일드카드(Actions) 문자를 사용하는 대신 DataActions 및 *를 명시적으로 지정하는 것이 좋습니다. 향후 Actions 또는 DataActions를 통한 추가 액세스 및 권한 부여는 와일드카드를 사용하여 원치 않는 동작이 발생할 수 있습니다. 자세한 내용은 Azure 사용자 지정 역할을 참조하세요.