역할 정의는 읽기, 쓰기 및 삭제와 같이 수행할 수 있는 작업 집합입니다. 일반적으로 역할이라고 합니다. Azure RBAC(역할 기반 액세스 제어)는 120개 이상의 기본 제공 역할을 사용하거나 사용자 고유의 사용자 지정 역할을 만들 수 있습니다. 이 문서에서는 Azure 리소스에 대한 액세스 권한을 부여하는 데 사용할 수 있는 기본 제공 및 사용자 지정 역할을 나열하는 방법을 설명합니다.

Microsoft Entra ID의 관리자 역할 목록을 보려면 Microsoft Entra ID의 관리자 역할 권한을 참조하세요.

필수 조건

Azure Portal

모든 역할 나열

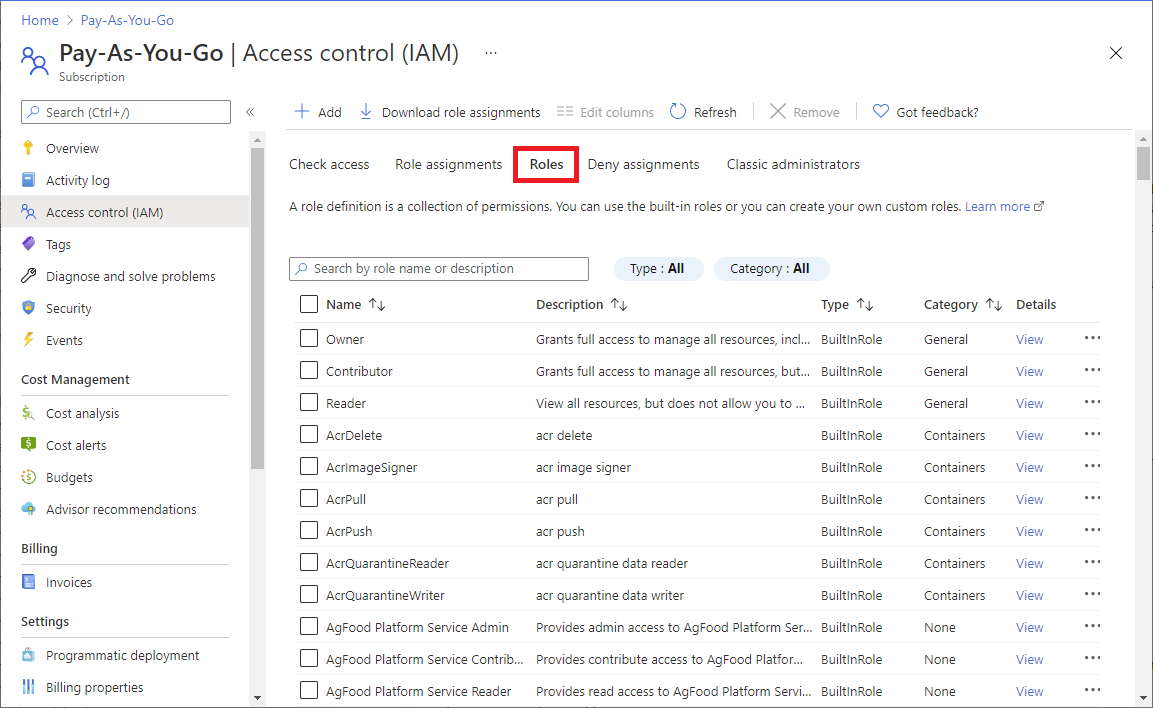

Azure Portal의 모든 역할을 나열하려면 다음 단계를 수행합니다.

Azure Portal에서 모든 서비스를 클릭하고 임의의 범위를 선택합니다. 예를 들어 관리 그룹, 구독, 리소스 그룹 또는 리소스를 선택할 수 있습니다.

특정 리소스를 클릭합니다.

액세스 제어(IAM)를 클릭합니다.

역할 탭을 클릭하여 모든 기본 제공 역할 및 사용자 지정 역할 목록을 봅니다.

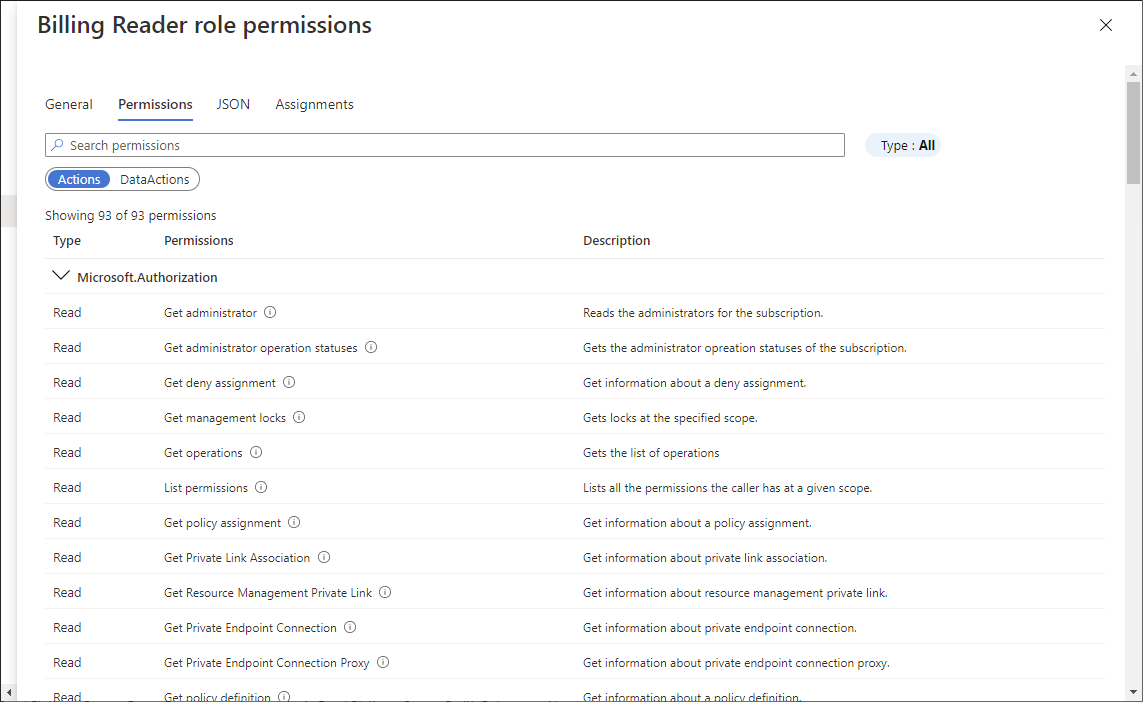

특정 역할에 대한 권한을 보려면 자세히 열에서 보기 링크를 클릭합니다.

권한 창이 표시됩니다.

권한 탭을 클릭하여 선택한 역할에 대한 권한을 확인하고 검색합니다.

Azure PowerShell

모든 역할 나열

Azure PowerShell의 모든 역할을 나열하려면 AzRoleDefinition을 사용합니다.

Get-AzRoleDefinition | FT Name, Description

AcrImageSigner acr image signer

AcrQuarantineReader acr quarantine data reader

AcrQuarantineWriter acr quarantine data writer

API Management Service Contributor Can manage service and the APIs

API Management Service Operator Role Can manage service but not the APIs

API Management Service Reader Role Read-only access to service and APIs

Application Insights Component Contributor Can manage Application Insights components

Application Insights Snapshot Debugger Gives user permission to use Application Insights Snapshot Debugge...

Automation Job Operator Create and Manage Jobs using Automation Runbooks.

Automation Operator Automation Operators are able to start, stop, suspend, and resume ...

...

역할 정의 나열

특정 역할에 대한 세부 정보를 나열하려면 Get-AzRoleDefinition을 사용합니다.

Get-AzRoleDefinition <role_name>

PS C:\> Get-AzRoleDefinition "Contributor"

Name : Contributor

Id : b24988ac-6180-42a0-ab88-20f7382dd24c

IsCustom : False

Description : Lets you manage everything except access to resources.

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action}

DataActions : {}

NotDataActions : {}

AssignableScopes : {/}

JSON 형식의 역할 정의를 나열합니다.

JSON 형식으로 역할을 나열하려면 Get-AzRoleDefinition을 사용합니다.

Get-AzRoleDefinition <role_name> | ConvertTo-Json

PS C:\> Get-AzRoleDefinition "Contributor" | ConvertTo-Json

{

"Name": "Contributor",

"Id": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"IsCustom": false,

"Description": "Lets you manage everything except access to resources.",

"Actions": [

"*"

],

"NotActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/"

]

}

역할 정의의 권한 나열

특정 역할에 대한 권한을 나열하려면 Get-AzRoleDefinition을 사용합니다.

Get-AzRoleDefinition <role_name> | FL Actions, NotActions

PS C:\> Get-AzRoleDefinition "Contributor" | FL Actions, NotActions

Actions : {*}

NotActions : {Microsoft.Authorization/*/Delete, Microsoft.Authorization/*/Write,

Microsoft.Authorization/elevateAccess/Action,

Microsoft.Blueprint/blueprintAssignments/write...}

(Get-AzRoleDefinition <role_name>).Actions

PS C:\> (Get-AzRoleDefinition "Virtual Machine Contributor").Actions

Microsoft.Authorization/*/read

Microsoft.Compute/availabilitySets/*

Microsoft.Compute/locations/*

Microsoft.Compute/virtualMachines/*

Microsoft.Compute/virtualMachineScaleSets/*

Microsoft.DevTestLab/schedules/*

Microsoft.Insights/alertRules/*

Microsoft.Network/applicationGateways/backendAddressPools/join/action

Microsoft.Network/loadBalancers/backendAddressPools/join/action

...

Azure CLI

모든 역할 나열

Azure CLI의 모든 역할을 나열하려면 az role definition list를 사용합니다.

az role definition list

다음 예제에서는 사용 가능한 모든 역할 정의의 이름과 설명을 나열합니다.

az role definition list --output json --query '[].{roleName:roleName, description:description}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role"

},

...

]

다음 예제에서는 모든 기본 제공 역할 정의를 나열합니다.

az role definition list --custom-role-only false --output json --query '[].{roleName:roleName, description:description, roleType:roleType}'

[

{

"description": "Can manage service and the APIs",

"roleName": "API Management Service Contributor",

"roleType": "BuiltInRole"

},

{

"description": "Can manage service but not the APIs",

"roleName": "API Management Service Operator Role",

"roleType": "BuiltInRole"

},

{

"description": "Read-only access to service and APIs",

"roleName": "API Management Service Reader Role",

"roleType": "BuiltInRole"

},

...

]

역할 정의 나열

역할에 대한 세부 정보를 나열하려면 az role definition list를 사용합니다.

az role definition list --name {roleName}

다음 예제에서는 Contributor 역할 정의를 나열합니다.

az role definition list --name "Contributor"

[

{

"assignableScopes": [

"/"

],

"description": "Lets you manage everything except access to resources.",

"id": "/subscriptions/{subscriptionId}/providers/Microsoft.Authorization/roleDefinitions/b24988ac-6180-42a0-ab88-20f7382dd24c",

"name": "b24988ac-6180-42a0-ab88-20f7382dd24c",

"permissions": [

{

"actions": [

"*"

],

"dataActions": [],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

],

"notDataActions": []

}

],

"roleName": "Contributor",

"roleType": "BuiltInRole",

"type": "Microsoft.Authorization/roleDefinitions"

}

]

역할 정의의 권한 나열

다음 예제에서는 목록에서 참가자 역할의 actions 및 notActions만 나열합니다.

az role definition list --name "Contributor" --output json --query '[].{actions:permissions[0].actions, notActions:permissions[0].notActions}'

[

{

"actions": [

"*"

],

"notActions": [

"Microsoft.Authorization/*/Delete",

"Microsoft.Authorization/*/Write",

"Microsoft.Authorization/elevateAccess/Action",

"Microsoft.Blueprint/blueprintAssignments/write",

"Microsoft.Blueprint/blueprintAssignments/delete"

]

}

]

The following example lists just the actions of the Virtual Machine Contributor role.

az role definition list --name "Virtual Machine Contributor" --output json --query '[].permissions[0].actions'

[

[

"Microsoft.Authorization/*/read",

"Microsoft.Compute/availabilitySets/*",

"Microsoft.Compute/locations/*",

"Microsoft.Compute/virtualMachines/*",

"Microsoft.Compute/virtualMachineScaleSets/*",

"Microsoft.Compute/disks/write",

"Microsoft.Compute/disks/read",

"Microsoft.Compute/disks/delete",

"Microsoft.DevTestLab/schedules/*",

"Microsoft.Insights/alertRules/*",

"Microsoft.Network/applicationGateways/backendAddressPools/join/action",

"Microsoft.Network/loadBalancers/backendAddressPools/join/action",

...

"Microsoft.Storage/storageAccounts/listKeys/action",

"Microsoft.Storage/storageAccounts/read",

"Microsoft.Support/*"

]

]

REST API

필수 조건

다음 버전을 사용해야 합니다.

-

2015-07-01이상

자세한 내용은 Azure RBAC REST API의 API 버전을 참조하세요.

모든 역할 정의 나열

테넌트의 역할 정의를 나열하려면 역할 정의 - 목록 REST API를 사용합니다.

다음 예제에서는 테넌트의 모든 역할 정의를 나열합니다.

Request

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?api-version=2022-04-01Response

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" }, { "properties": { "roleName": "AcrPush", "type": "BuiltInRole", "description": "acr push", "assignableScopes": [ "/" ], "permissions": [ { "actions": [ "Microsoft.ContainerRegistry/registries/pull/read", "Microsoft.ContainerRegistry/registries/push/write" ], "notActions": [], "dataActions": [], "notDataActions": [] } ], "createdOn": "2018-10-29T17:52:32.5201177Z", "updatedOn": "2021-11-11T20:13:07.4993029Z", "createdBy": null, "updatedBy": null }, "id": "/providers/Microsoft.Authorization/roleDefinitions/8311e382-0749-4cb8-b61a-304f252e45ec", "type": "Microsoft.Authorization/roleDefinitions", "name": "8311e382-0749-4cb8-b61a-304f252e45ec" } ] }

역할 정의 나열

역할 정의를 나열하려면 역할 정의-목록 REST API를 사용합니다. 결과를 구체화하려면 범위와 선택적 필터를 지정합니다.

다음 요청으로 시작합니다.

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions?$filter={$filter}&api-version=2022-04-01테넌트 수준 범위의 경우 다음 요청을 사용할 수 있습니다.

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?filter={$filter}&api-version=2022-04-01URI 내에서 {scope}를 역할 정의를 나열하려는 범위로 바꿉니다.

범위 Type providers/Microsoft.Management/managementGroups/{groupId1}관리 그룹 subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1리소스 이전 예제에서 microsoft.web은 App Service 인스턴스를 참조하는 리소스 공급자입니다. 마찬가지로 다른 리소스 공급자를 사용하여 범위를 지정할 수 있습니다. 자세한 내용은 Azure 리소스 공급자 및 형식 및 지원되는 Azure 리소스 공급자 작업을 참조하세요.

{filter}를 역할 정의 목록을 필터링하기 위해 적용하려는 조건으로 바꿉니다.

필터 설명 $filter=type+eq+'{type}'지정된 형식의 역할 정의를 나열합니다. 역할의 형식은 CustomRole또는BuiltInRole일 수 있습니다.$filter=roleName+eq+'{roleName}''Virtual Machine Contributor'와 같이 지정된 역할 이름을 가진 역할 정의를 나열합니다. 다음 예제에서는 테넌트의 모든 사용자 지정 역할을 나열합니다.

Request

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions?$filter=type+eq+'CustomRole'&api-version=2022-04-01Response

{ "value": [ { "properties": { "roleName": "Billing Reader Plus", "type": "CustomRole", "description": "Read billing data and download invoices", "assignableScopes": [ "/subscriptions/473a4f86-11e3-48cb-9358-e13c220a2f15" ], "permissions": [ { "actions": [ "Microsoft.Authorization/*/read", "Microsoft.Billing/*/read", "Microsoft.Commerce/*/read", "Microsoft.Consumption/*/read", "Microsoft.Management/managementGroups/read", "Microsoft.CostManagement/*/read", "Microsoft.Billing/invoices/download/action", "Microsoft.CostManagement/exports/*" ], "notActions": [ "Microsoft.CostManagement/exports/delete" ], "dataActions": [], "notDataActions": [] } ], "createdOn": "2021-05-22T21:57:23.5764138Z", "updatedOn": "2021-05-22T21:57:23.5764138Z", "createdBy": "68f66d4c-c0eb-4009-819b-e5315d677d70", "updatedBy": "68f66d4c-c0eb-4009-819b-e5315d677d70" }, "id": "/providers/Microsoft.Authorization/roleDefinitions/17adabda-4bf1-4f4e-8c97-1f0cab6dea1c", "type": "Microsoft.Authorization/roleDefinitions", "name": "17adabda-4bf1-4f4e-8c97-1f0cab6dea1c" } ] }

역할 정의 나열

특정 역할에 대한 세부 정보를 나열하려면 Role Definitions - Get 또는 Role Definitions - Get By ID REST API를 사용합니다.

다음 요청으로 시작합니다.

GET https://management.azure.com/{scope}/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01테넌트 수준 역할 정의의 경우 다음 요청을 사용할 수 있습니다.

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/{roleDefinitionId}?api-version=2022-04-01URI 내에서 {scope}를 역할 정의를 나열하려는 범위로 바꿉니다.

범위 Type providers/Microsoft.Management/managementGroups/{groupId1}관리 그룹 subscriptions/{subscriptionId1}Subscription subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1Resource group subscriptions/{subscriptionId1}/resourceGroups/myresourcegroup1/providers/Microsoft.Web/sites/mysite1리소스 {roleDefinitionId}를 역할 정의 식별자로 바꿉니다.

다음 예제에서는 Reader 역할 정의를 나열합니다.

Request

GET https://management.azure.com/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7?api-version=2022-04-01

Response

{

"properties": {

"roleName": "Reader",

"type": "BuiltInRole",

"description": "View all resources, but does not allow you to make any changes.",

"assignableScopes": [

"/"

],

"permissions": [

{

"actions": [

"*/read"

],

"notActions": [],

"dataActions": [],

"notDataActions": []

}

],

"createdOn": "2015-02-02T21:55:09.8806423Z",

"updatedOn": "2021-11-11T20:13:47.8628684Z",

"createdBy": null,

"updatedBy": null

},

"id": "/providers/Microsoft.Authorization/roleDefinitions/acdd72a7-3385-48ef-bd42-f606fba81ae7",

"type": "Microsoft.Authorization/roleDefinitions",

"name": "acdd72a7-3385-48ef-bd42-f606fba81ae7"

}