Azure AI Search에서 Azure Blob에 액세스하는 인덱서는 신뢰할 수 있는 서비스 예외 기능을 사용하여 Blob에 안전하게 액세스할 수 있습니다. 이 메커니즘은 IP 방화벽 규칙을 사용한 인덱서 액세스 권한을 부여할 수 없는 고객에게 스토리지 계정의 데이터에 액세스하기 위한 간단하고 안전한 무료 대체 방법을 제공합니다.

참고 항목

Azure Storage가 방화벽 뒤에 그리고 Azure AI Search와 동일한 지역에 있는 경우 검색 서비스의 요청을 인정하는 인바운드 규칙을 만들 수 없습니다. 이 시나리오의 해결 방법은 이 문서에 설명된 대로 검색을 통해 신뢰할 수 있는 서비스로 연결하는 것입니다.

필수 조건

시스템이 할당한 관리 ID가 있는 검색 서비스(서비스 ID 확인 참조).

신뢰할 수 있는 Microsoft 서비스가 이 스토리지 계정에 액세스하도록 허용 네트워크 옵션이 있는 스토리지 계정(네트워크 설정 확인 참조).

검색 서비스 시스템이 할당한 관리 ID에 권한을 부여하는 Azure Storage의 Azure 역할 할당(권한 확인 참조).

참고 항목

Azure AI Search에서 신뢰할 수 있는 서비스 연결은 Azure Storage의 Blob 및 ADLS Gen2로 제한됩니다. Azure Table Storage 및 Azure Files에 대한 인덱서 연결은 지원되지 않습니다.

신뢰할 수 있는 서비스 연결은 시스템 관리 ID를 사용해야 합니다. 사용자 할당 관리 ID는 현재 이 시나리오에서 지원되지 않습니다.

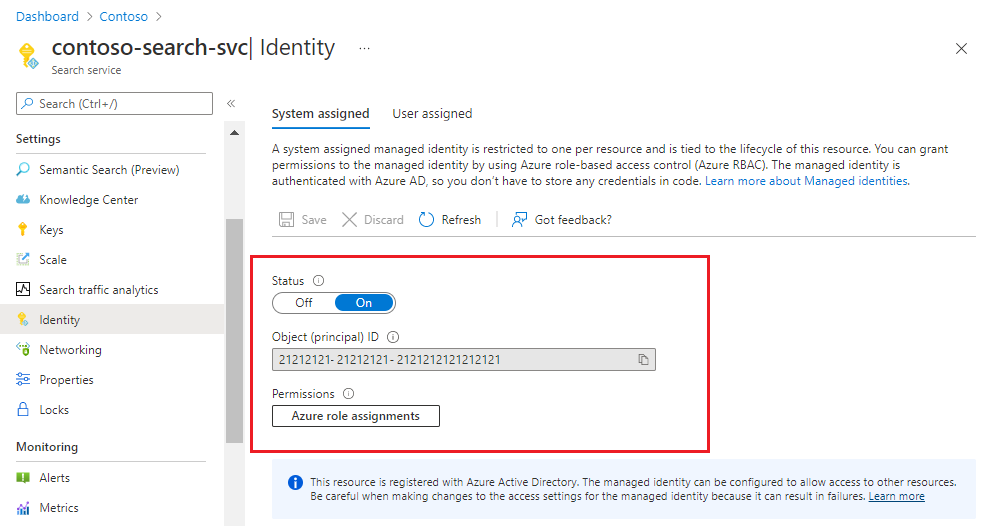

서비스 ID 확인

Azure Portal에 로그인하고 검색 서비스를 찾습니다.

ID 페이지에서 시스템이 할당한 ID가 사용하도록 설정되어 있는지 확인합니다. 현재 미리 보기로 제공되는 사용자 할당 관리 ID는 신뢰할 수 있는 서비스 연결에서 작동하지 않습니다.

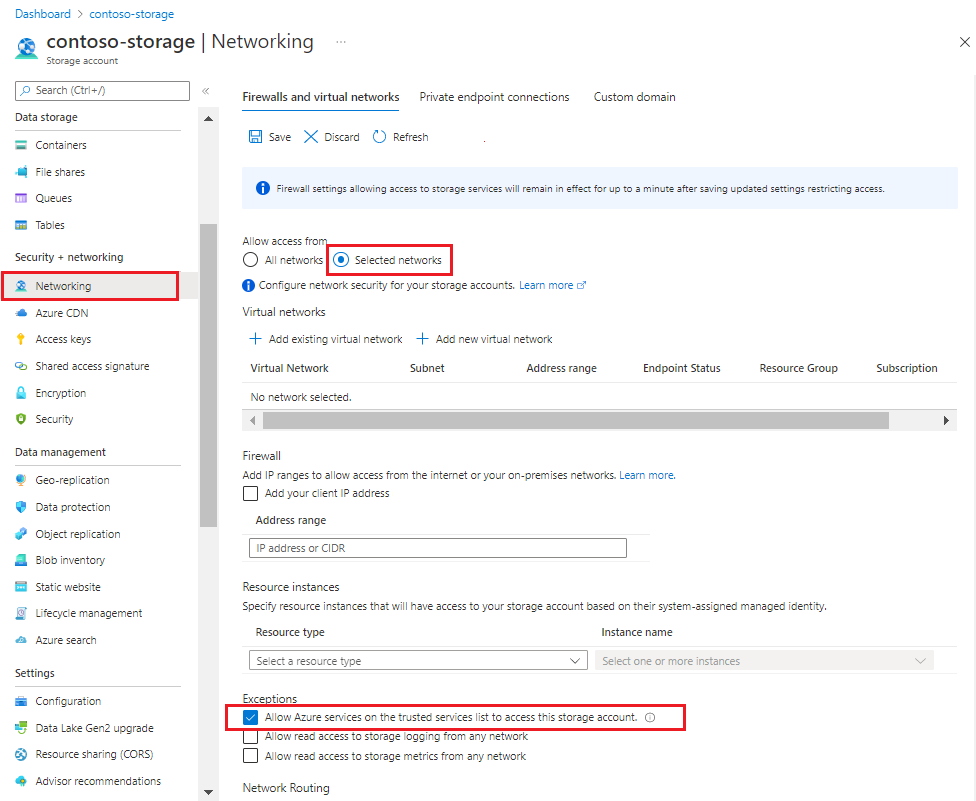

네트워크 설정 확인

Azure Portal에 로그인하고 스토리지 계정을 찾습니다.

왼쪽 탐색 창의 보안 + 네트워킹에서 네트워킹을 선택합니다.

방화벽 및 가상 네트워크 탭에서 선택한 네트워크의 액세스를 허용합니다.

예외 섹션까지 아래로 스크롤합니다.

신뢰할 수 있는 서비스 목록의 Azure 서비스가 이 스토리지 계정에 액세스하도록 허용 확인란이 선택되어 있는지 확인합니다.

검색 서비스에 스토리지 계정에 대한 역할 기반 액세스 권한이 있다고 가정하면 Azure Storage에 대한 연결이 IP 방화벽 규칙에 의해 보호되는 경우에도 데이터에 액세스할 수 있습니다.

권한 확인

시스템 관리 ID는 Microsoft Entra 서비스 주체입니다. 할당에는 최소한 Storage Blob 데이터 읽기 권한자가 필요합니다.

왼쪽 탐색 창의 Access Control에서 모든 역할 할당을 보고 Storage Blob 데이터 읽기 권한자가 검색 서비스 시스템 ID에 할당되어 있는지 확인합니다.

쓰기 액세스가 필요한 경우 Storage Blob 데이터 기여자를 추가합니다.

연결을 설정하고 테스트합니다.

연결을 테스트하는 가장 쉬운 방법은 데이터 가져오기 마법사를 실행하는 것입니다.

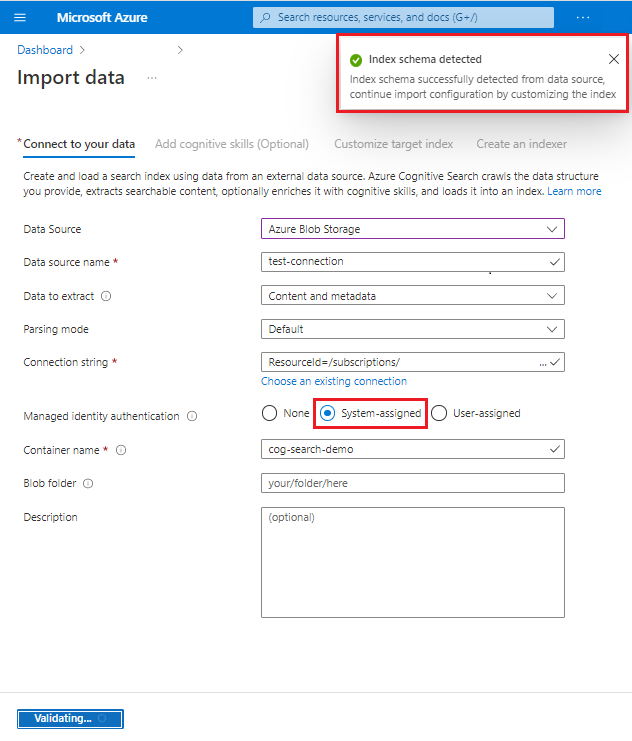

Azure Blob Storage 또는 Azure Data Lake Storage Gen2를 선택하여 데이터 가져오기 마법사를 시작합니다.

스토리지 계정에 대한 연결을 선택한 다음 시스템 할당을 선택합니다. 다음을 선택하여 연결을 호출합니다. 인덱스 스키마가 검색되면 연결이 성공한 것입니다.