조직은 설계나 지속적인 요구 사항으로 인해 다중 클라우드 아키텍처로 점점 더 이동하고 있습니다. 점점 더 많은 조직에서 애플리케이션을 사용하고 GCP(Google Cloud Platform)를 포함한 여러 퍼블릭 클라우드에 데이터를 저장합니다.

이 문서에서는 전체 보안 범위를 가져오고 다중 클라우드 환경에서 공격을 분석 및 검색하기 위해 GCP 데이터를 Microsoft Sentinel에 수집하는 방법을 설명합니다.

GCP Pub/Sub 커넥터를 사용하면 CCF(Codeless Connector Framework)를 기반으로 GCP Pub/Sub 기능을 사용하여 GCP 환경에서 로그를 수집할 수 있습니다.

GCP(Google Cloud Platform) Pub/Sub 감사 로그 커넥터는 GCP 리소스에 대한 액세스의 감사 내역을 수집합니다. 분석가는 이러한 로그를 모니터링하여 리소스 액세스 시도를 추적하고 GCP 환경 내의 잠재적인 위협을 검색할 수 있습니다.

GCP(Google Cloud Platform) 보안 명령 센터 커넥터는 Google Cloud의 강력한 보안 및 위험 관리 플랫폼인 Google Security Command Center에서 결과를 수집합니다. 분석가는 이러한 결과를 확인하여 자산 인벤토리 및 검색, 취약성 및 위협 탐지, 위험 완화 및 수정을 포함하여 조직의 보안 태세에 대한 인사이트를 얻을 수 있습니다.

필수 조건

시작하기 전에 다음이 있는지 확인합니다.

- Microsoft Sentinel 솔루션이 사용하도록 설정되어 있습니다.

- 정의된 Microsoft Sentinel 작업 영역이 존재합니다.

- GCP 환경이 존재하며, 수집하려는 다음 로그 유형 중 하나를 생성하는 리소스가 포함되어 있습니다.

- GCP 감사 로그

- Google Security Command Center 결과

- Azure 사용자에게 Microsoft Sentinel 기여자 역할이 있습니다.

- GCP 사용자에게 GCP 프로젝트에서 리소스를 만들고 편집할 수 있는 액세스 권한이 있습니다.

- GCP IAM(ID 및 액세스 관리) API와 GCP Cloud Resource Manager API 모두 사용하도록 설정되어 있습니다.

GCP 환경 설정

GCP 환경에서 두 가지 사항을 설정해야 합니다.

GCP IAM 서비스에서 다음 리소스를 만들어 GCP에서 Microsoft Sentinel 인증을 설정합니다.

- 워크로드 ID 풀

- 워크로드 ID 공급자

- 서비스 계정

- 역할

GCP Pub/Sub 서비스에서 다음 리소스를 만들어 GCP에서 로그 수집 및 Microsoft Sentinel에 수집을 설정합니다.

- 항목

- 토픽에 대한 구독

다음 두 가지 방법 중 하나로 환경을 설정할 수 있습니다.

Terraform API를 통해 GCP 리소스 만들기: Terraform은 리소스 만들기 및 ID 및 액세스 관리에 사용되는 API를 제공합니다(사전 요구 사항 참조). Microsoft Sentinel은 API에 필요한 명령을 발급하는 Terraform 스크립트를 제공합니다.

GCP 환경을 수동으로 설정하고 GCP 콘솔에서 리소스를 직접 만듭니다.

참고 항목

Security Command Center로부터의 로그 수집을 위한 GCP Pub/Sub 리소스를 만드는 데 사용할 수 있는 Terraform 스크립트는 없습니다. 이러한 리소스는 수동으로 만들어야 합니다. 그래도 Terraform 스크립트를 사용하여 인증을 위한 GCP IAM 리소스를 만들 수 있습니다.

중요합니다

리소스를 수동으로 만드는 경우 동일한 GCP 프로젝트에서 모든 인증(IAM) 리소스를 만들어야 합니다. 그렇지 않으면 작동하지 않습니다. (Pub/Sub 리소스는 다른 프로젝트에 있어도 됩니다.)

GCP 인증 설정

GCP Cloud Shell을 엽니다.

편집기에서 다음 명령을 입력하여 작업하려는 프로젝트를 선택합니다.

gcloud config set project {projectId}Microsoft Sentinel에서 제공하는 Terraform 인증 스크립트를 Sentinel GitHub 리포지토리에서 GCP Cloud Shell 환경으로 복사합니다.

Terraform GCPInitialAuthenticationSetup 스크립트 파일을 열고 해당 콘텐츠를 복사합니다.

참고 항목

GCP 데이터를 Azure Government 클라우드에 수집하려면 대신 이 인증 설정 스크립트를 사용합니다.

Cloud Shell 환경에서 디렉터리를 만들고 입력한 다음, 새 빈 파일을 만듭니다.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfCloud Shell 편집기에서 initauth.tf를 열고 스크립트 파일 콘텐츠를 여기에 붙여넣습니다.

터미널에 다음 명령을 입력하여 만든 디렉터리에서 Terraform을 초기화합니다.

terraform initTerraform이 초기화되었다는 확인 메시지가 표시되면 터미널에 다음 명령을 입력하여 스크립트를 실행합니다.

terraform apply스크립트에서 Microsoft 테넌트 ID를 묻는 메시지가 표시되면 복사하여 터미널에 붙여넣습니다.

Azure에 워크로드 ID 풀이 이미 생성되었는지 묻는 메시지가 표시되면 이에 따라 예 또는 아니요로 대답합니다.

나열된 리소스를 만들 것인지 묻는 메시지가 표시되면 예를 입력합니다.

스크립트의 출력이 표시되면 나중에 사용할 수 있도록 리소스 매개 변수를 저장합니다.

GCP 감사 로그 설정

이 섹션의 지침은 Microsoft Sentinel GCP Pub/Sub 감사 로그 커넥터 사용에 관한 것입니다.

Microsoft Sentinel GCP Pub/Sub Security Command Center 커넥터 사용에 관한 내용은 다음 섹션의 지침을 참조하세요.

Microsoft Sentinel에서 제공하는 Terraform 감사 로그 설정 스크립트를 Sentinel GitHub 리포지토리에서 GCP Cloud Shell 환경의 다른 폴더로 복사합니다.

Terraform GCPAuditLogsSetup 스크립트 파일을 열고 해당 콘텐츠를 복사합니다.

참고 항목

GCP 데이터를 Azure Government 클라우드에 수집하려면 대신 이 감사 로그 설정 스크립트를 사용합니다.

Cloud Shell 환경에서 또 다른 디렉터리를 만들고 입력한 다음, 새 빈 파일을 만듭니다.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfCloud Shell 편집기에서 auditlog.tf를 열고 스크립트 파일 콘텐츠를 여기에 붙여넣습니다.

터미널에 다음 명령을 입력하여 새 디렉터리에서 Terraform을 초기화합니다.

terraform initTerraform이 초기화되었다는 확인 메시지가 표시되면 터미널에 다음 명령을 입력하여 스크립트를 실행합니다.

terraform apply단일 Pub/Sub을 사용하여 전체 조직에서 로그를 수집하려면 다음을 입력합니다.

terraform apply -var="organization-id= {organizationId} "나열된 리소스를 만들 것인지 묻는 메시지가 표시되면 예를 입력합니다.

스크립트의 출력이 표시되면 나중에 사용할 수 있도록 리소스 매개 변수를 저장합니다.

다음 단계로 이동하기 전에 5분 정도 기다립니다.

GCP Pub/Sub Security Command Center 커넥터도 설정하는 경우 다음 섹션을 계속 진행하세요.

그렇지 않으면 Microsoft Sentinel에서 GCP Pub/Sub 커넥터 설정을 건너뜁니다.

GCP Security Command Center 설정

이 섹션의 지침은 Microsoft Sentinel GCP Pub/Sub Security Command Center 커넥터를 사용하기 위한 것입니다.

Microsoft Sentinel GCP Pub/Sub 감사 로그 커넥터 사용에 관한 내용은 이전 섹션의 지침을 참조하세요.

결과의 연속 내보내기 구성

Google Cloud 설명서의 지침에 따라 향후 SCC 결과를 GCP Pub/Sub 서비스로 내보내도록 Pub/Sub를 구성합니다.

내보낼 프로젝트를 선택하라는 메시지가 표시되면 이 용도로 만든 프로젝트를 선택하거나 새 프로젝트를 만들 수 있습니다.

결과를 내보낼 Pub/Sub 토픽을 선택하라는 메시지가 표시되면 위의 지침에 따라 새 토픽을 만듭니다.

Microsoft Sentinel에서 GCP Pub/Sub 커넥터 설정

Azure Portal을 열고, Microsoft Sentinel 서비스로 이동합니다.

콘텐츠 허브의 검색 창에 Google Cloud Platform 감사 로그를 입력합니다.

Google Cloud Platform 감사 로그 솔루션을 설치합니다.

데이터 커넥터를 선택하고 검색 창에 GCP Pub/Sub 감사 로그를 입력합니다.

GCP Pub/Sub 감사 로그 커넥터를 선택합니다.

세부 정보 창에서 커넥터 페이지 열기를 선택합니다.

구성 영역에서 새 수집기 추가를 선택합니다.

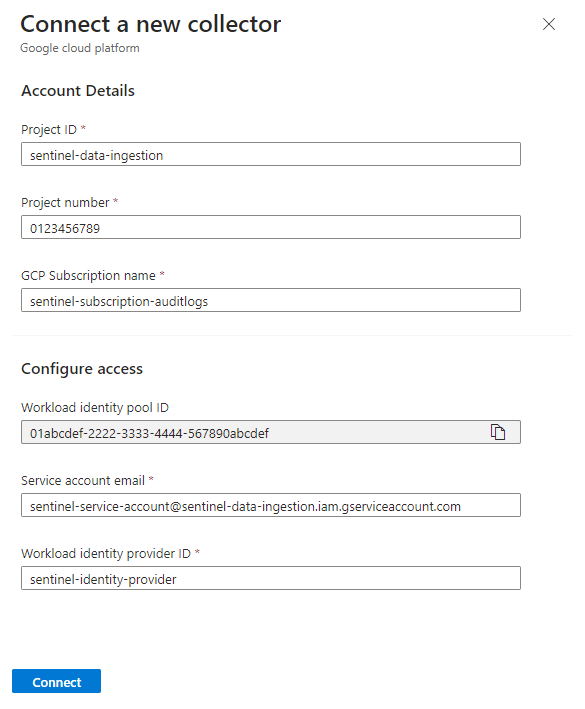

새 수집기 연결 패널에서 GCP 리소스를 만들 때 만든 리소스 매개 변수를 입력합니다.

모든 필드의 값이 GCP 프로젝트의 해당 값과 일치하는지 확인한 다음(스크린샷의 값은 리터럴이 아닌 샘플) 연결을 선택합니다.

GCP 데이터가 Microsoft Sentinel 환경에 있는지 확인합니다.

GCP 로그가 성공적으로 Microsoft Sentinel에 수집되었는지 확인하려면 커넥터 설정을 완료한 지 30분 후에 다음 쿼리를 실행합니다.

GCPAuditLogs | take 10데이터 커넥터에 대한 상태 기능을 사용하도록 설정합니다.

다음 단계

이 문서에서는 GCP Pub/Sub 커넥터를 사용하여 GCP 데이터를 Microsoft Sentinel에 수집하는 방법을 알아보았습니다. Microsoft Sentinel에 대해 자세히 알아보려면 다음 문서를 참조하세요.

-

데이터에 대한 가시성을 얻고 재적 위협을 확인하는 방법을 알아봅니다.

- Microsoft Sentinel을 사용하여 위협 탐지에서 시작합니다.

- 통합 문서를 사용하여 데이터를 모니터링합니다.